Configurer les listes blanches de Specops Authentication

Specops Authentication (SA) est la plateforme cloud hybride qui sert de fondation pour uReset, Secure Service Desk, Secure Access, et Key Recovery. Cette section décrit les exigences réseau et les URL qui doivent être accessibles à travers le pare-feu pour permettre la connexion à Specops Authentication.

Remarque

Il est fortement recommandé d'utiliser des listes blanches basées sur les URL ou les noms d'hôte, car les adresses IP peuvent changer au fil du temps.

Communication interne

L'ordinateur exécutant l'outil d'administration Gatekeeper doit pouvoir atteindre le serveur Gatekeeper.

| Source | Destination | Protocole | Port |

|---|---|---|---|

| Outil(s) d'administration Gatekeeper | Serveur(s) Gatekeeper | TCP | 6003 |

Centre de données Amérique du Nord

URL des serveurs Gatekeeper

Le serveur Gatekeeper a besoin d'accéder aux URL suivantes :

| URL | Protocole | Port |

|---|---|---|

| https://login.specopssoft.com | TCP | 443 |

| https://gk.specopssoft.com | TCP | 443 |

| https://download.specopssoft.com | TCP | 443 |

URL des utilisateurs finaux

Les postes de travail des clients utilisateurs finaux ont besoin d'accéder aux URL suivantes :

| URL | Produit | Protocole | Port |

|---|---|---|---|

| https://login.specopssoft.com | Tous les produits Specops Authentication | TCP | 443 |

| https://servicedesk.specopssoft.com | Secure Service Desk | TCP | 443 |

| https://keyrecovery.specopssoft.com | Key Recovery | TCP | 443 |

| https://mfa.specopssoft.com | Secure Access / MFA pour Windows | TCP | 443 |

| https://authapi.specopssoft.com | Secure Access / MFA pour Windows | TCP | 443 |

| https://onboarding.specopssoft.com | First Day Password | TCP | 443 |

| https://trust.specopsauthentication.com | Tous les produits Specops Authentication | TCP | 443 |

| https://*.trust.specopsauthentication.com | Tous les produits Specops Authentication | TCP | 443 |

Si les utilisateurs finaux/postes de travail sont derrière un proxy nécessitant une authentification, il peut être nécessaire de contourner l'authentification pour ces URL afin que les utilisateurs finaux qui ne peuvent pas s'authentifier en raison d'un problème de mot de passe puissent toujours accéder à la page web de réinitialisation du mot de passe.

Accès au téléphone mobile

Si vous utilisez l'application mobile Specops:ID via wifi, elle doit avoir accès aux URL suivantes :

| URL | Protocole | Port |

|---|---|---|

| https://specopsid.specopssoft.com | TCP | 443 |

| https://authapi.specopssoft.com | TCP | 443 |

Points de terminaison CRL des certificats pour Gatekeeper

Les serveurs Gatekeeper ont besoin d'accéder aux URL suivantes pour vérifier les mises à jour et vérifier les certificats par rapport aux CRL :

| URL | Protocole | Port |

|---|---|---|

| https://*.c.lencr.org | TCP | 443 |

| http://*.c.lencr.org | TCP | 80 |

| https://crl.godaddy.com | TCP | 443 |

| http://crl.godaddy.com | TCP | 80 |

Points de terminaison CRL des certificats pour les postes de travail des utilisateurs finaux

Les postes de travail des clients ont besoin d'accéder aux URL suivantes pour vérifier les mises à jour et vérifier les certificats par rapport aux CRL :

| URL | Protocole | Port |

|---|---|---|

| https://*.c.lencr.org | TCP | 443 |

| http://*.c.lencr.org | TCP | 80 |

Adresses IP statiques

Si vous devez utiliser des règles d'adresse IP, vous devez autoriser à la fois les Gatekeepers et les utilisateurs finaux à accéder aux espaces d'adresses IP suivants. Un filtrage plus granulaire n'est pas pris en charge, car les adresses IP exactes dans ces plages peuvent changer à tout moment.

Ces adresses IP ne couvrent pas l'URL

- 52.180.65.88/29 (Azure US West)

- 40.71.57.208/29 (Azure US East)

Centre de données UE

URL des serveurs Gatekeeper

Le serveur Gatekeeper a besoin d'accéder aux URL suivantes :

| URL | Protocole | Port |

|---|---|---|

| https://eu.login.specopssoft.com | TCP | 443 |

| https://eu.gk.specopssoft.com | TCP | 443 |

| https://download.specopssoft.com | TCP | 443 |

URL des utilisateurs finaux

Les postes de travail des clients utilisateurs finaux ont besoin d'accéder aux URL suivantes :

| URL | Produit | Protocole | Port |

|---|---|---|---|

| https://eu.login.specopssoft.com | Tous les produits Specops Authentication | TCP | 443 |

| https://eu.servicedesk.specopssoft.com | Secure Service Desk | TCP | 443 |

| https://eu.keyrecovery.specopssoft.com | Key Recovery | TCP | 443 |

| https://eu.mfa.specopssoft.com | Secure Access / MFA pour Windows | TCP | 443 |

| https://eu.authapi.specopssoft.com | Secure Access / MFA pour Windows | TCP | 443 |

| https://eu.onboarding.specopssoft.com | First Day Password | TCP | 443 |

| https://eu.trust.specopsauthentication.com | Tous les produits Specops Authentication | TCP | 443 |

| https://*.eu.trust.specopsauthentication.com | Tous les produits Specops Authentication | TCP | 443 |

Si les utilisateurs finaux/postes de travail sont derrière un proxy nécessitant une authentification, il peut être nécessaire de contourner l'authentification pour ces URL afin que les utilisateurs finaux qui ne peuvent pas s'authentifier en raison d'un problème de mot de passe puissent toujours accéder à la page web de réinitialisation du mot de passe.

Accès au téléphone mobile

Si vous utilisez l'application mobile Specops:ID via wifi, elle doit avoir accès aux URL suivantes :

| URL | Protocole | Port |

|---|---|---|

| https://eu.specopsid.specopssoft.com | TCP | 443 |

| https://eu.authapi.specopssoft.com | TCP | 443 |

Points de terminaison CRL des certificats pour Gatekeeper

Les serveurs Gatekeeper ont besoin d'accéder aux URL suivantes pour vérifier les mises à jour et vérifier les certificats par rapport aux CRL :

| URL | Protocole | Port |

|---|---|---|

| https://*.c.lencr.org | TCP | 443 |

| http://*.c.lencr.org | TCP | 80 |

| https://crl.godaddy.com | TCP | 443 |

| http://crl.godaddy.com | TCP | 80 |

Points de terminaison CRL des certificats pour les postes de travail des utilisateurs finaux

Les postes de travail des clients ont besoin d'accéder aux URL suivantes pour vérifier les mises à jour et vérifier les certificats par rapport aux CRL :

| URL | Protocole | Port |

|---|---|---|

| https://*.c.lencr.org | TCP | 443 |

| http://*.c.lencr.org | TCP | 80 |

Adresses IP statiques

Si vous devez utiliser des règles d'adresse IP, vous devez autoriser à la fois les Gatekeepers et les utilisateurs finaux à accéder aux espaces d'adresses IP suivants. Un filtrage plus granulaire n'est pas pris en charge, car les adresses IP exactes dans ces plages peuvent changer à tout moment.

Ces adresses IP ne couvrent pas l'URL

- 13.79.75.152/29 (Azure North Europe)

- 74.234.213.168/29 (Azure West Europe)

Exigences Proxy/Inspection SSL

Les Gatekeepers peuvent utiliser un proxy web pour accéder aux URL. Si une authentification proxy est requise, assurez-vous que l'administrateur installant le Gatekeeper et le compte de service Gatekeeper sont autorisés et qu'aucun portail captif n'est requis.

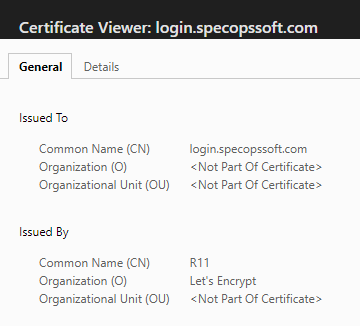

Les certificats d'inspection SSL/MITM ne sont pas pris en charge. Si le certificat présenté pour les URL a été modifié de quelque manière que ce soit, le serveur Gatekeeper refusera de se connecter.

Confirmez que votre connexion est correctement configurée :

- Accédez à https://login.specopssoft.com depuis un navigateur web sur votre serveur Gatekeeper.

- Les étapes diffèrent selon le navigateur web. Dans Microsoft Edge, cliquez sur le cadenas dans la barre d'adresse, puis cliquez sur La connexion est sécurisée.

- Cliquez sur l'icône du certificat pour voir les détails du certificat.

-

L'émetteur du certificat doit correspondre à ceci :

Environnements multi-domaines

Si vous avez une configuration multi-domaines qui est derrière un pare-feu, vous devrez vous assurer que les ports listés sont autorisés depuis les Gatekeeper(s) vers tous les DC du domaine de confiance cible.

| Service | Protocole | Port |

|---|---|---|

| LDAP | TCP | 389, 636 |

| SMB2 | TCP | 445 |

| Kerberos | TCP | 88, 464 |

| DNS | TCP/UDP | 53 |