App-Kennwörter

Desktop-Anwendungen, mobile Apps und ältere Protokolle, die ausschließlich auf Benutzername/Passwort angewiesen sind, unterstützen keine Authentifizierungsfaktoren über den Standard-Benutzername/Passwort hinaus. Ein sehr häufiges Beispiel sind E-Mail-Clients, die ein Benutzername/Passwort-Feld als einzige Möglichkeit zur Authentifizierung haben.

In einer Welt der föderierten Identität mit Multi-Faktor-Implementierungen verlassen sich die meisten Lösungen auf Webbrowser mit einer dynamisch generierten Benutzeroberfläche. Da einige der primären Lösungen, die mit föderierter Identität verwendet werden, E-Mail-Lösungen wie O365 sind, muss die Abwärtskompatibilität bestehen, wenn alte Clients verwendet werden, um auf die Cloud-E-Mail-Server zuzugreifen.

Um dieses Dilemma zu lösen, unterstützt O365 (Microsoft Entra ID) jetzt App-Passwörter. Es ist im Wesentlichen ein zweites (drittes, viertes usw.) Passwort, das zur Authentifizierung bei Diensten verwendet wird und die Anforderung der Multi-Faktor-Authentifizierung umgeht. Die Idee ist, ein einzigartiges App-Passwort pro Gerät/Anwendung zu erstellen, das Sie verwenden möchten. Das Passwort wird einmal angezeigt, da es direkt in die Anwendung eingegeben und vergessen werden soll. Das Passwort sollte aus keinem Grund gespeichert oder aufgeschrieben werden.

Wenn eine neue Anwendung/ein neues Gerät ein Passwort benötigt, wird die Routine wiederholt und ein neues einzigartiges App-Passwort erstellt. O365 unterstützt nativ 40 App-Passwörter pro Konto.

Normalerweise laufen Anwendungs-Passwörter nicht ab, es sei denn, sie werden vom Benutzer oder Administrator speziell widerrufen.

App-Passwörter konfigurieren

Bestimmte Anwendungen, wie die nativen E-Mail-Clients auf iOS/Android-Geräten, und auch Skype for Business/Lync-Clients, die eine Verbindung zu Exchange/Exchange Online für Kalender- und Kontaktinformationen herstellen müssen, können während der Authentifizierung nichts anderes als den Benutzernamen und das Passwort verwenden. Wenn eine Organisation die Multi-Faktor-Authentifizierung einführt, beispielsweise mit Specops Authentication, und dennoch diese Arten von Clients/Software verwenden möchte, müssen App-Passwörter verwendet werden.

Bevor Benutzer App-Passwörter erstellen können, müssen Sie deren Verwendung zulassen und konfigurieren.

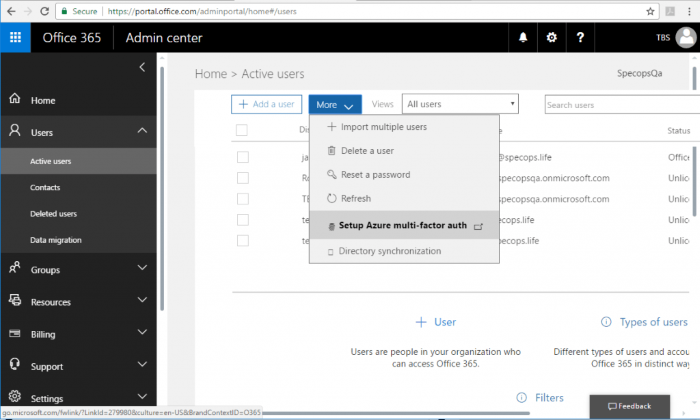

- Melden Sie sich mit Administratorrechten bei O365 im Administratorportal an: https://portal.office.com/adminportal

- Navigieren Sie zu Benutzer und klicken Sie auf Aktive Benutzer.

-

Wählen Sie das Dropdown-Menü Mehr und klicken Sie auf Microsoft Entra Multi-Faktor-Authentifizierung einrichten.

Hinweis

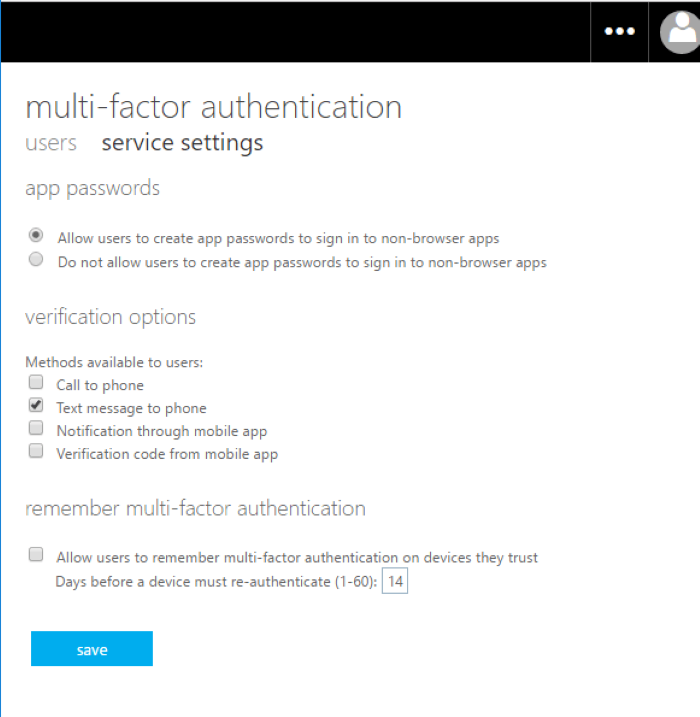

Dadurch wird eine Konfigurationsseite für die Multi-Faktor-Authentifizierungseinstellungen geöffnet, auf der die Benutzer aufgelistet sind, die App-Passwörter verwenden können sollten. Die Multi-Faktor-Authentifizierungs- und App-Passwort-Einstellungen sind eng miteinander verbunden – dies kann verwirrend sein, wenn die Multi-Faktor-Authentifizierung anderswo bereitgestellt wird, z.B. über Specops Authentication.

-

Wählen Sie die Seite Diensteinstellungen, um die allgemeinen Einstellungen zu konfigurieren.

- Aktivieren Sie Benutzern erlauben, App-Passwörter zu erstellen, um sich bei Nicht-Browser-Apps anzumelden.

-

Wählen Sie aus, welche Verifizierungsoptionen den Benutzern zur Verfügung stehen sollen.

Hinweis

Standardmäßig sind alle vier Optionen aktiviert, aber da dies eine einmalige Operation sein wird, werden Anruf an Telefon und/oder Textnachricht an Telefon empfohlen.

-

Klicken Sie auf Speichern.

-

Gehen Sie zurück zur Benutzer-Seite der Einstellungen, wählen Sie die Benutzer aus, die App-Passwörter verwenden dürfen, und wählen Sie Aktivieren.

Ausgewählte Benutzer können nun App-Passwörter verwenden.