Duo

Die Konfiguration von Duo Security mit Specops Authentication für uReset 8 wird das Zwei-Faktor-Authentifizierungssystem von Duo Security auf uReset-Benutzer erweitern.

Es gibt zwei Möglichkeiten, sich mit Duo Security zu verbinden: Web SDK und Auth API. Auth API ist die neuere der beiden und wird von allen neuen Kunden verwendet. Um zu überprüfen, welche Methode Sie verwenden, führen Sie die folgenden Schritte aus:

- Melden Sie sich bei der Specops Authentication-Webseite an: https://login.specopssoft.com/authentication/admin

- Wählen Sie Identity Services in der linken Seitenleisten-Navigation aus und wählen Sie dann Duo Security.

- Stellen Sie sicher, dass dort „Auth API“ steht.

Konfiguration von Duo Security mit Web SDK

Hinweis

Web SDK ist nur für Kunden verfügbar, die Duo Security vor der Version 8.16 von Specops Authentication verwendet haben. Kunden, die ab Version 8.16 Duo Security verwenden, müssen Auth API (siehe unten) verwenden, um Duo Security zu konfigurieren.

Voraussetzungen: Die Rollen Besitzer, Administrator oder Anwendungsmanager sind in Duo Security erforderlich.

- Melden Sie sich bei der Specops Authentication-Webseite an: https://login.specopssoft.com/authentication/admin

- Wählen Sie Identity Services in der linken Seitenleisten-Navigation aus und wählen Sie dann Duo Security.

- Wählen Sie Aktivieren, und wählen Sie dann im Pop-up erneut Aktivieren. Dadurch wird der Dienst für die Nutzung in Specops-Diensten verfügbar gemacht.

- Melden Sie sich beim Duo Security Admin Panel an.

- Wählen Sie Applications in der linken Seitenleisten-Navigation aus und wählen Sie dann Protect an Application.

- Die nächste Seite zeigt eine Liste der verschiedenen Arten von Diensten, die mit Duo Security integriert werden können. Finden Sie in der Liste Web SDK und wählen Sie Protect this application.

-

Legen Sie eine Richtlinie für die Anwendung fest, indem Sie eine vorhandene verwenden oder eine neue erstellen.

Hinweis

Die Einstellung New User Policy sollte auf Require enrollment gesetzt werden. Allow access without 2FA ermöglicht es Benutzern, Duo Security ohne Authentifizierung zu umgehen. Deny access blockiert Benutzer daran, sich mit Duo Security zu authentifizieren.

Hinweis

Die Einstellung Group Access Policy sollte auf No action gesetzt werden. Wie bei der New User Policy kann sie nicht auf Allow access without 2FA oder Deny access gesetzt werden.

-

Konfigurieren Sie die Einstellungen und geben Sie einen Namen ein.

- Wählen Sie Speichern.

-

Kopieren Sie aus dem Abschnitt Details den Integrationsschlüssel, den Secret key und den API-Hostname in die entsprechenden Felder im Specops-Client.

Hinweis

Das Feld Attribute name kann leer gelassen werden, um das Standard-Active Directory-Attribut (sAMAccountName) zu verwenden, es sei denn, Sie müssen ein anderes AD-Attribut verwenden.

-

Wählen Sie Test connection. Wenn die Verbindung erfolgreich war, erscheint eine Nachricht mit der Aufschrift Connection test successful.

- Wählen Sie Speichern.

Um Duo Security zu Ihrer Richtlinie hinzuzufügen:

- Wählen Sie uReset 8 in der linken Seitenleisten-Navigation aus und wählen Sie dann Konfigurieren im Abschnitt Richtlinien.

- Ziehen Sie Duo Security aus dem Abschnitt Unselected Identity Services in den Abschnitt Selected Identity Services und konfigurieren Sie Gewichtung, Erforderlich und Geschützt-Einstellungen.

- Wählen Sie Speichern.

Konfiguration von Duo Security mit Auth API

Voraussetzungen: Die Rollen Besitzer, Administrator oder Anwendungsmanager sind in Duo Security erforderlich.

- Melden Sie sich bei der Specops Authentication-Webseite an: https://login.specopssoft.com/authentication/admin

- Wählen Sie Identity Services in der linken Seitenleisten-Navigation aus und wählen Sie dann Duo Security.

- Wählen Sie Aktivieren, und wählen Sie dann im Pop-up erneut Aktivieren. Dadurch wird der Dienst für die Nutzung in Specops-Diensten verfügbar gemacht.

- Melden Sie sich bei der Duo Security-Administrationsseite an

- Wählen Sie Applications in der linken Seitenleisten-Navigation aus und wählen Sie dann Protect an Application.

- Die nächste Seite zeigt eine Liste der verschiedenen Arten von Diensten, die mit Duo Security integriert werden können. Finden Sie in der Liste Partner Auth API und wählen Sie Protect this application.

-

Legen Sie eine Richtlinie für die Anwendung fest, indem Sie auf Apply a policy to all users klicken und die Richtlinie im Dropdown-Menü auswählen, oder erstellen Sie eine neue Richtlinie, indem Sie auf den Link Or, create a new policy in demselben Fenster klicken und dann auf New User policy klicken.

Hinweis

Die Einstellung New User Policy sollte auf Require enrollment gesetzt werden. Allow access without 2FA ermöglicht es Benutzern, Duo Security ohne Authentifizierung zu umgehen. Deny access blockiert Benutzer daran, sich mit Duo Security zu authentifizieren.

-

Konfigurieren Sie die Einstellungen und geben Sie einen Namen ein.

- Klicken Sie auf Speichern.

-

Kopieren Sie aus dem Abschnitt Details den Integrationsschlüssel (Client-ID), den Secret key und den API-Hostname in die entsprechenden Felder im Specops-Client.

Hinweis

Das Feld Attribute name kann leer gelassen werden, um das Standard-Active Directory-Attribut (sAMAccountName) zu verwenden, es sei denn, Sie müssen ein anderes AD-Attribut verwenden.

-

Wählen Sie Ihre gewünschte Einstellung für Auto-enroll users in Specops Authentication. Wenn Sie es auf Ja setzen, werden alle Benutzer automatisch registriert.

Hinweis

Um Duo Security mit Quick Verification zu verwenden, muss diese Einstellung auf Ja gesetzt werden

-

Wählen Sie Test connection. Wenn die Verbindung erfolgreich war, erscheint eine Nachricht mit der Aufschrift Connection test successful.

- Klicken Sie auf Speichern.

Konfiguration von Duo Security mit OpenID Connect (OIDC)

Sie können Duo Security so konfigurieren, dass das OpenID Connect-Protokoll verwendet wird, um Benutzern eine Zwei-Faktor-Authentifizierung bereitzustellen. Dies bedeutet, dass Benutzer anstelle der Anmeldeseite von Specops zu einer Duo Security-URL weitergeleitet werden, wo sie sich über den Universal Prompt von Duo Security authentifizieren können. Der Universal Prompt zeigt dem Benutzer einen Zahlencode an, den der Benutzer in die Push-Benachrichtigung auf dem Gerät eingeben muss, auf dem die Duo Security-App installiert ist. Diese Authentifizierungsmethode kann verwendet werden, um sogenannte Ermüdungsangriffe zu bekämpfen, bei denen Benutzer mit mehreren einfachen Push-Benachrichtigungen konfrontiert werden, indem der zusätzliche Schritt der Bestätigung des auf dem Bildschirm angezeigten Codes eingeführt wird.

Hinweis

Auth API muss konfiguriert werden, bevor OIDC konfiguriert wird.

Um OIDC zu konfigurieren:

- Melden Sie sich bei der Specops Authentication-Webseite an: https://login.specopssoft.com/authentication/admin

- Wählen Sie Identity Services in der linken Seitenleisten-Navigation aus und wählen Sie dann Duo Security.

- Der Dienst sollte bereits aktiviert sein, als Auth API konfiguriert wurde.

- Aktivieren Sie das Kontrollkästchen Use Duo prompt for end-users.

- Melden Sie sich beim Duo Security Admin Panel an.

- Wählen Sie Applications in der linken Seitenleisten-Navigation aus und wählen Sie dann Protect an Application.

- Die nächste Seite zeigt eine Liste der verschiedenen Arten von Diensten, die mit Duo Security integriert werden können. Finden Sie in der Liste Web SDK und wählen Sie Protect this application.

-

Legen Sie dieselbe Richtlinie fest, die für Auth API für die Anwendung festgelegt wurde, indem Sie auf Apply a policy to all users klicken und die Richtlinie im Dropdown-Menü auswählen.

Hinweis

Sie müssen dieselbe Richtlinie auswählen, die für Auth API festgelegt wurde, um Konfigurationen zu vermeiden, bei denen Benutzer daran gehindert würden, Duo Security zur Authentifizierung zu verwenden.

-

Konfigurieren Sie die Einstellungen und geben Sie einen Namen ein.

- Wählen Sie Speichern.

- Kopieren Sie aus dem Abschnitt Details die Client-ID und den Client secret in die entsprechenden Felder im Specops-Client.

-

Wählen Sie Test connection. Wenn die Verbindung erfolgreich war, erscheint eine Nachricht mit der Aufschrift Connection test successful.

Hinweis

Der Test überprüft sowohl die Auth API- als auch die OIDC-Verbindung, daher müssen beide korrekt konfiguriert sein. Jede Fehlermeldung gibt an, welcher Teil der Konfiguration falsch war.

-

Klicken Sie auf Speichern.

Um Duo Security zu Ihrer Richtlinie hinzuzufügen:

- Wählen Sie uReset 8 in der linken Seitenleisten-Navigation aus und wählen Sie dann Konfigurieren im Abschnitt Richtlinien.

- Ziehen Sie Duo Security aus dem Abschnitt Unselected Identity Services in den Abschnitt Selected Identity Services und konfigurieren Sie Gewichtung, Erforderlich und Geschützt-Einstellungen.

- Wählen Sie Speichern.

Verwendung von Duo Security mit Quick Verification

Quick Verification kann nur mit Auth API verwendet werden. Beachten Sie, dass, wenn die Einstellung Auto-enroll users in Specops Authentication auf Nein gesetzt ist, Sie Quick Verification (oder Advanced Verification) für Benutzer, die sich nicht bei Duo Security registriert haben, nicht verwenden können.

Hinweis

Kunden, die Web SDK zur Konfiguration von Duo Security verwenden, können Duo Security nicht für Quick Verification verwenden. Es wird nur als Advanced Verification verfügbar sein.

Duo Security-Authentifizierung für Windows-Login

Der Specops-Client bietet Verbesserungen für das Windows-Anmeldeerlebnis, indem er den integrierten Windows-Credential-Provider (GINA) umschließt. Dazu gehört, dass Benutzer ihre Passwörter vom Anmeldebildschirm aus zurücksetzen können, sowie die Verbesserung des Feedbacks, das Benutzer erhalten, wenn sie ihr Passwort über STRG+ALT+ENTF ändern. Der Specops-Client unterstützt auch das Umhüllen von Drittanbieter-Credential-Providern, solange dieser Credential-Provider das Umhüllen unterstützt. Einige bestimmte Credential-Provider, wie die Duo Security-Authentifizierung für Windows-Login, erfordern zusätzliche Konfigurationen, um es dem Specops-Client zu ermöglichen, sie zu umhüllen.

-

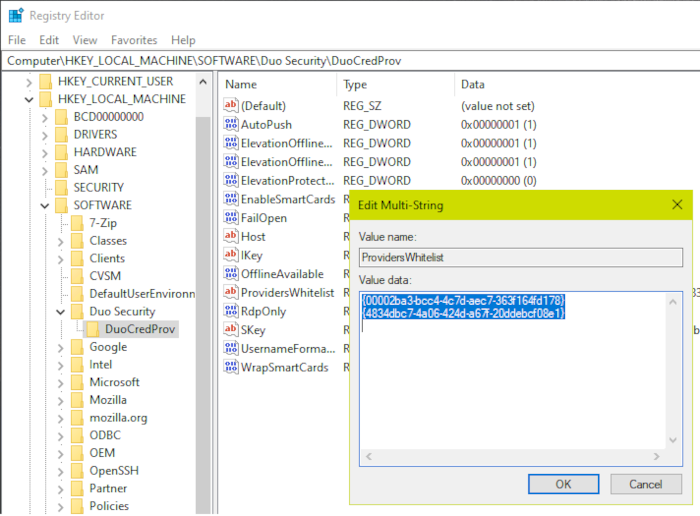

Setzen Sie einen Registrierungsschlüssel im Duo Security-Client, um das Umhüllen durch den Specops-Client zu ermöglichen. Erstellen oder aktualisieren Sie auf einem Computer mit installiertem Duo Security-Client den folgenden Registrierungsschlüssel:

- Schlüsselpfad: HKEY_LOCAL_MACHINE\SOFTWARE\Duo Security\DuoCredProv

- Wertname: ProvidersWhitelist

- Werttyp: REG_MULTI_SZ

-

Wertdaten: Geben Sie die folgenden zwei GUIDs in separaten Zeilen ein (oder fügen Sie sie hinzu) — dies sind die GUIDs, die den Specops-Client identifizieren:

- {00002ba3-bcc4-4c7d-aec7-363f164fd178}

- {4834dbc7-4a06-424d-a67f-20ddebcf08e1}

-

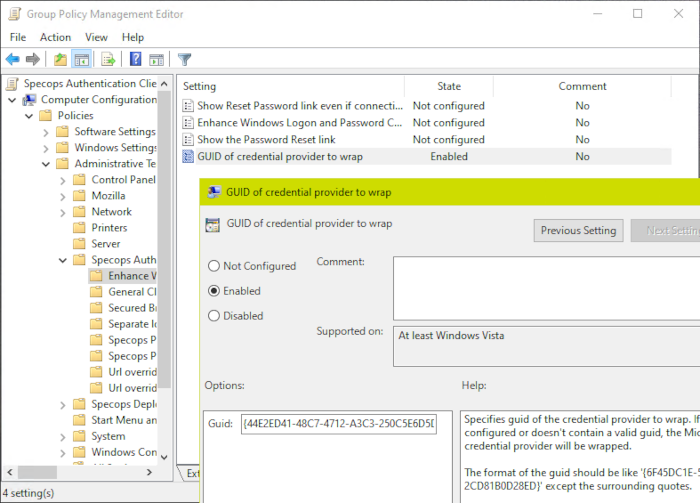

Verwenden Sie als Nächstes die Specops Authentication ADMX-Vorlage, um anzugeben, dass wir den Duo Security-Credential-Provider umhüllen sollen. Unter Specops Client Wrap Duo Security Specops Client/Enhance Windows logon and password change setzen Sie GUID des zu umhüllenden Credential-Providers auf die GUID des Duo Security-Clients, einschließlich der geschweiften Klammern: {44E2ED41-48C7-4712-A3C3-250C5E6D5D84}. Beachten Sie, dass der Specops-Client, ADMX-Vorlagen und Anweisungen zur Installation beider hier zu finden sind.

Sobald die Gruppenrichtlinie auf die betroffenen Computer angewendet wurde, sollten sowohl die Duo Security-Anmeldefunktionalität als auch die Specops Authentication-Funktionalität für Passwortänderung und Passwortzurücksetzung nahtlos zusammenarbeiten. Für uReset-Kunden bedeutet dies, dass Sie den Link Passwort zurücksetzen auf dem Anmeldebildschirm weiterhin verwenden können, genau wie auf Arbeitsstationen ohne den Duo Security-Client. Bei Dynamic Feedback at Password Change (verfügbar für sowohl uReset- als auch Password Policy-Kunden mit Specops-Client-Version 7.15 oder höher) wird das dynamische Feedback angezeigt. Duo Security fordert nach der Passwortänderung wie gewohnt zur MFA auf.

Hinweis

Bei Verwendung von Duo Security als Credential-Provider ist Specops Client 7.17 oder höher erforderlich.

Duo Security und RdpOnly

Standardmäßig wird Duo Security MFA sowohl für Konsolenanmeldungen als auch für Remote-Sitzungen (RDP) aufgerufen.

Es ist möglich, die Duo Security-Zweitfaktor-Aufforderung so zu konfigurieren, dass sie nur für RDP-Sitzungen angezeigt wird, indem "RdpOnly" gemäß der Dokumentation von Duo Security auf 1 gesetzt wird. Wenn RdpOnly auf 1 gesetzt ist, muss die Specops ADMX-Einstellung Wrapping in console login sessions konfiguriert und auf Deaktiviert gesetzt werden.

Erzwingen der Netzwerkanmeldeauthentifizierung

Die Netzwerkanmeldeauthentifizierung (NLA) wird bereits in den meisten Organisationen erzwungen. Die Erlaubnis von RDP ohne NLA wird als unsicher angesehen und sollte nicht verwendet werden.

Die Verwendung des Specops Authentication-Credential-Providers ohne Erzwingen von NLA wird nicht unterstützt.

Hinweis

In Fällen, in denen Benutzer sich mit dem Parameter Benutzer muss Passwort bei nächster Anmeldung ändern anmelden oder entsperren, füllt der Duo Security-Credential-Provider das beim Anmelden/Entsperren eingegebene Passwort nicht im nächsten Bildschirm vor, wenn die Passwortänderung durchgeführt wird. Dies bedeutet, dass beim Anzeigen der Specops RulesUI das aktuelle Passwort erneut eingegeben werden muss.