Duo

Configurer Duo Security avec Specops Authentication pour uReset 8 étendra le système d'authentification à deux facteurs de Duo Security aux utilisateurs de uReset.

Il existe deux façons de se connecter à Duo Security, Web SDK et Auth API. Auth API est le plus récent des deux et est utilisé par tous les nouveaux clients. Pour vérifier quelle méthode vous utilisez, effectuez les étapes suivantes:

- Connectez-vous au web Specops Authentication: https://login.specopssoft.com/authentication/admin

- Sélectionnez Services d'identité dans la navigation de la barre latérale gauche, puis sélectionnez Duo Security.

- Assurez-vous qu'il est indiqué « Auth API ».

Configurer Duo Security avec Web SDK

Remarque

Web SDK est uniquement disponible pour les clients qui ont commencé à utiliser Duo Security avant la version 8.16 de Specops Authentication. Les clients qui commencent à utiliser Duo Security à partir de la version 8.16 doivent utiliser Auth API (voir ci-dessous) pour configurer Duo Security.

Prérequis: Les rôles administratifs Propriétaire, Administrateur ou Gestionnaire d'application sont requis dans Duo Security.

- Connectez-vous au web Specops Authentication: https://login.specopssoft.com/authentication/admin

- Sélectionnez Services d'identité dans la navigation de la barre latérale gauche, puis sélectionnez Duo Security.

- Sélectionnez Activer, puis dans la fenêtre contextuelle, sélectionnez à nouveau Activer. Cela rendra le service disponible pour une utilisation dans les services Specops.

- Connectez-vous au Panneau d'administration Duo Security.

- Sélectionnez Applications dans la navigation de la barre latérale gauche, puis sélectionnez Protéger une application.

- La page suivante affiche une liste des différents types de services pouvant être intégrés à Duo Security. Dans la liste, trouvez Web SDK et sélectionnez Protéger cette application.

-

Définissez une politique pour l'application en utilisant une existante ou en en créant une nouvelle.

Remarque

le paramètre Nouvelle politique utilisateur doit être défini sur Exiger l'inscription. Autoriser l'accès sans 2FA permettra aux utilisateurs de contourner Duo Security sans s'authentifier. Refuser l'accès bloquera les utilisateurs de s'authentifier avec Duo Security.

Remarque

le paramètre Politique d'accès de groupe doit être défini sur Aucune action. Comme pour la Nouvelle politique utilisateur, il ne peut pas être défini sur Autoriser l'accès sans 2FA ou Refuser l'accès.

-

Configurez les paramètres et entrez un nom.

- Sélectionnez Enregistrer.

-

Depuis la section Détails, copiez la clé d'intégration, la clé secrète et le nom d'hôte de l'API dans leurs champs correspondants dans le client Specops.

Remarque

le champ Nom de l'attribut peut être laissé vide pour utiliser l'attribut Active Directory par défaut (sAMAccountName), sauf si vous devez utiliser un autre attribut AD.

-

Sélectionnez Tester la connexion. Si la connexion a réussi, un message indiquant Test de connexion réussi apparaîtra.

- Sélectionnez Enregistrer.

Pour ajouter Duo Security à votre politique:

- Sélectionnez uReset 8 dans la navigation de la barre latérale gauche, puis sélectionnez Configurer dans la section Politiques.

- Faites glisser Duo Security de la section Services d'identité non sélectionnés à la section Services d'identité sélectionnés, et configurez les paramètres de Poids, Requis et Protégé.

- Sélectionnez Enregistrer.

Configurer Duo Security avec Auth API

Prérequis: Les rôles administratifs Propriétaire, Administrateur ou Gestionnaire d'application sont requis dans Duo Security.

- Connectez-vous au web Specops Authentication: https://login.specopssoft.com/authentication/admin

- Sélectionnez Services d'identité dans la navigation de la barre latérale gauche, puis sélectionnez Duo Security.

- Sélectionnez Activer, puis dans la fenêtre contextuelle, sélectionnez à nouveau Activer. Cela rendra le service disponible pour une utilisation dans les services Specops.

- Connectez-vous à la page d'administration de Duo Security

- Sélectionnez Applications dans la navigation de la barre latérale gauche, puis sélectionnez Protéger une application.

- La page suivante affiche une liste des différents types de services pouvant être intégrés à Duo Security. Dans la liste, trouvez Partner Auth API et sélectionnez Protéger cette application.

-

Définissez une politique pour l'application en cliquant sur Appliquer une politique à tous les utilisateurs et en sélectionnant la politique dans le menu déroulant, ou créez une nouvelle politique en cliquant sur le lien Ou, créer une nouvelle politique dans cette même fenêtre, puis en cliquant sur Nouvelle politique utilisateur.

Remarque

le paramètre Nouvelle politique utilisateur doit être défini sur Exiger l'inscription. Autoriser l'accès sans 2FA permettra aux utilisateurs de contourner Duo Security sans s'authentifier. Refuser l'accès bloquera les utilisateurs de s'authentifier avec Duo Security.

-

Configurez les paramètres et entrez un nom.

- Cliquez sur Enregistrer.

-

Depuis la section Détails, copiez la clé d'intégration (ID client), la clé secrète et le nom d'hôte de l'API dans leurs champs correspondants dans le client Specops.

Remarque

le champ Nom de l'attribut peut être laissé vide pour utiliser l'attribut Active Directory par défaut (sAMAccountName), sauf si vous devez utiliser un autre attribut AD.

-

Sélectionnez votre paramètre souhaité pour Inscription automatique des utilisateurs dans Specops Authentication. Le définir sur oui inscrira automatiquement tous les utilisateurs.

Remarque

Pour utiliser Duo Security avec la vérification rapide, ce paramètre doit être défini sur Oui

-

Sélectionnez Tester la connexion. Si la connexion a réussi, un message indiquant Test de connexion réussi apparaîtra.

- Cliquez sur Enregistrer.

Configurer Duo Security avec OpenID Connect (OIDC)

Vous pouvez configurer Duo Security pour utiliser le protocole OpenID Connect afin de fournir une authentification à deux facteurs aux utilisateurs. Cela signifie qu'au lieu d'utiliser la page de connexion de Specops, les utilisateurs seront redirigés vers une URL de Duo Security où ils pourront s'authentifier via le Prompt Universel de Duo Security. Le Prompt Universel présentera à l'utilisateur un code numérique, que l'utilisateur devra saisir dans la notification push sur l'appareil où il a installé l'application Duo Security. Cette méthode d'authentification peut être utilisée pour contrer les attaques dites de fatigue où les utilisateurs sont confrontés à de multiples notifications push simples, en introduisant l'étape supplémentaire de confirmation du code à l'écran.

Remarque

Auth API doit être configuré avant de configurer OIDC.

Pour configurer OIDC:

- Connectez-vous au web Specops Authentication: https://login.specopssoft.com/authentication/admin

- Sélectionnez Services d'identité dans la navigation de la barre latérale gauche, puis sélectionnez Duo Security.

- Le service devrait déjà avoir été activé lorsque Auth API a été configuré.

- Cochez la case Utiliser le prompt Duo pour les utilisateurs finaux.

- Connectez-vous au Panneau d'administration Duo Security.

- Sélectionnez Applications dans la navigation de la barre latérale gauche, puis sélectionnez Protéger une application.

- La page suivante affiche une liste des différents types de services pouvant être intégrés à Duo Security. Dans la liste, trouvez Web SDK et sélectionnez Protéger cette application.

-

Définissez la même politique que celle définie pour Auth API pour l'application en cliquant sur Appliquer une politique à tous les utilisateurs et en sélectionnant la politique dans le menu déroulant.

Remarque

Vous devez sélectionner la même politique que celle définie pour Auth API pour éviter des configurations où les utilisateurs seraient empêchés d'utiliser Duo Security pour s'authentifier.

-

Configurez les paramètres et entrez un nom.

- Sélectionnez Enregistrer.

- Depuis la section Détails, copiez l'ID client et le secret client dans leurs champs correspondants dans le client Specops.

-

Sélectionnez Tester la connexion. Si la connexion a réussi, un message indiquant Test de connexion réussi apparaîtra.

Remarque

Le test vérifiera à la fois la connexion Auth API et OIDC, donc les deux devront être correctement configurés. Tout message d'erreur indiquera quelle partie de la configuration était incorrecte.

-

Cliquez sur Enregistrer.

Pour ajouter Duo Security à votre politique:

- Sélectionnez uReset 8 dans la navigation de la barre latérale gauche, puis sélectionnez Configurer dans la section Politiques.

- Faites glisser Duo Security de la section Services d'identité non sélectionnés à la section Services d'identité sélectionnés, et configurez les paramètres de Poids, Requis et Protégé.

- Sélectionnez Enregistrer.

Utiliser Duo Security avec la vérification rapide

La vérification rapide ne peut être utilisée qu'avec Auth API. Notez que lorsque le paramètre Inscription automatique des utilisateurs dans Specops Authentication est défini sur Non, vous ne pouvez pas utiliser la vérification rapide (ou la vérification avancée) pour les utilisateurs qui ne se sont pas inscrits avec Duo Security.

Remarque

les clients utilisant Web SDK pour configurer Duo Security ne peuvent pas utiliser Duo Security pour la vérification rapide. Il ne sera disponible que comme une vérification avancée.

Authentification Duo Security pour la connexion Windows

Le client Specops offre des améliorations à l'expérience de connexion Windows en enveloppant le fournisseur d'informations d'identification intégré de Windows (GINA). Cela inclut la possibilité pour les utilisateurs de réinitialiser leurs mots de passe depuis l'écran de connexion, ainsi que l'amélioration des commentaires reçus par les utilisateurs lors du changement de leur mot de passe via CTRL+ALT+SUPPR. Le client Specops prend également en charge l'enveloppement des fournisseurs d'informations d'identification tiers, tant que ce fournisseur d'informations d'identification prend en charge l'enveloppement. Certains fournisseurs d'informations d'identification, tels que l'authentification Duo Security pour la connexion Windows, nécessitent une configuration supplémentaire pour permettre au client Specops de les envelopper.

-

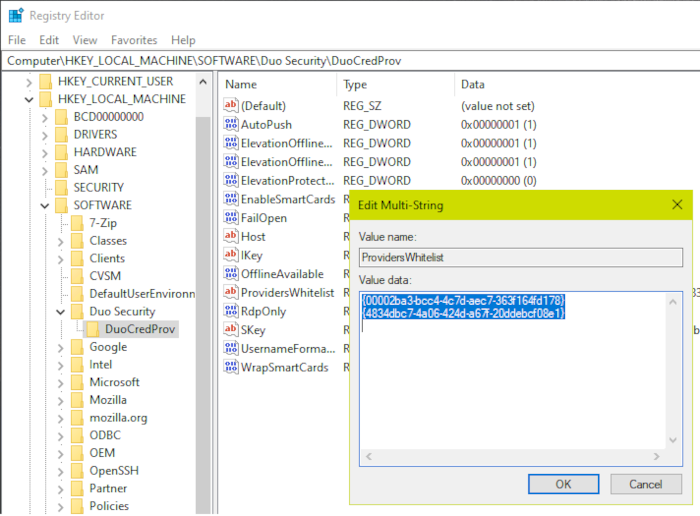

Définissez une clé de registre dans le client Duo Security afin de permettre l'enveloppement par le client Specops. Sur une machine avec le client Duo Security installé, créez ou mettez à jour la clé de registre suivante:

- Chemin de la clé: HKEY_LOCAL_MACHINE\SOFTWARE\Duo Security\DuoCredProv

- Nom de la valeur: ProvidersWhitelist

- Type de valeur: REG_MULTI_SZ

-

Données de la valeur: entrez (ou ajoutez) les deux GUID suivants sur des lignes séparées — ce sont les GUID qui identifient le client Specops:

- {00002ba3-bcc4-4c7d-aec7-363f164fd178}

- {4834dbc7-4a06-424d-a67f-20ddebcf08e1}

-

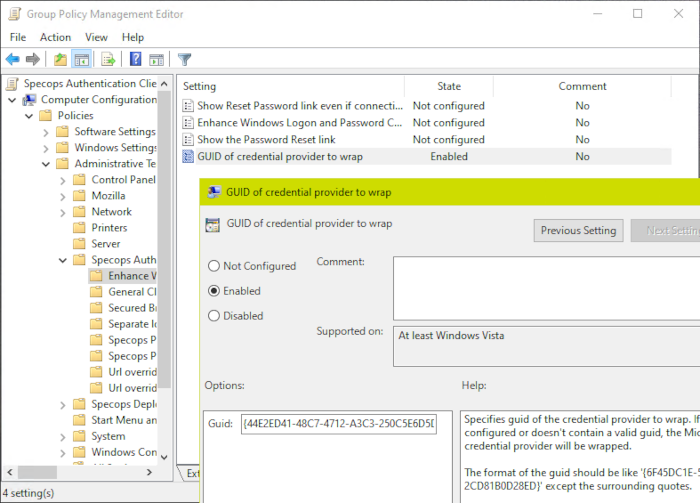

Ensuite, utilisez le modèle ADMX Specops Authentication pour spécifier que nous devons envelopper le fournisseur d'informations d'identification Duo Security. Sous Client Specops Envelopper Duo Security Client Specops/Améliorer la connexion Windows et le changement de mot de passe, définissez GUID du fournisseur d'informations d'identification à envelopper sur le GUID du client Duo Security, y compris les accolades: {44E2ED41-48C7-4712-A3C3-250C5E6D5D84}. Notez que le client Specops, les modèles ADMX et les instructions pour installer les deux peuvent être trouvés ici.

Une fois que la stratégie de groupe a été appliquée aux ordinateurs concernés, à la fois la fonctionnalité de connexion Duo Security et la fonctionnalité Specops Authentication pour le changement de mot de passe et la réinitialisation du mot de passe devraient fonctionner ensemble de manière transparente. Pour les clients uReset, cela signifie que vous pouvez continuer à utiliser le lien Réinitialiser le mot de passe à l'écran de connexion comme vous le feriez sur des postes de travail sans le client Duo Security. Pour le retour dynamique lors du changement de mot de passe (disponible pour les clients uReset et Password Policy avec la version 7.15 ou ultérieure du client Specops), le retour dynamique sera affiché. Duo Security demandera une MFA après la soumission du changement de mot de passe comme il le ferait normalement.

Remarque

Lors de l'utilisation de Duo Security comme fournisseur d'informations d'identification, le client Specops 7.17 ou ultérieur est requis.

Duo Security et RdpOnly

Par défaut, la MFA de Duo Security est invoquée à la fois pour les connexions console et les sessions distantes (RDP).

Il est possible de configurer l'invite du second facteur de Duo Security, pour qu'elle soit affichée uniquement pour les sessions RDP en définissant "RdpOnly" sur 1 selon la documentation de Duo Security. Si vous utilisez RdpOnly défini sur 1, il est nécessaire de configurer le paramètre ADMX Specops Enveloppement dans les sessions de connexion console et de le définir sur Désactivé.

Appliquer l'authentification au niveau du réseau

L'authentification au niveau du réseau (NLA) est déjà appliquée dans la plupart des organisations. Autoriser le RDP sans NLA est considéré comme non sécurisé et ne devrait pas être utilisé.

L'utilisation du fournisseur d'informations d'identification Specops Authentication sans appliquer la NLA n'est pas prise en charge.

Remarque

Dans les cas où les utilisateurs se connectent ou déverrouillent avec le paramètre L'utilisateur doit changer de mot de passe à la prochaine connexion défini, le fournisseur d'informations d'identification Duo Security ne pré-remplit pas le mot de passe saisi à la connexion/déverrouillage à l'écran suivant lors du changement de mot de passe. Cela signifie que lorsque l'interface RulesUI de Specops est affichée, le mot de passe actuel doit être saisi à nouveau.