Specops uReset

Der Inhalt hier ist für uReset-Kunden gedacht, die den Authentication Gatekeeper (Version 8.0 oder höher) verwenden.

Specops uReset nutzt das auf Ansprüchen basierende Identitätsmodell, um flexible Multi-Faktor-Authentifizierung bereitzustellen, die die Sicherheit beim Zurücksetzen von Passwörtern stärkt und gleichzeitig die Auswirkungen auf Endbenutzer minimiert. Die Lösung erweitert die uReset-Funktionalität mit zusätzlichen Sprachen, Gatekeeper-Redundanz sowie der Möglichkeit, Anmeldungen auf das Office 365-Login zu erweitern, wenn die O365-Funktion aktiviert ist.

Zentrale Konzepte

Passwort zurücksetzen

Der Prozess des Änderns eines vergessenen Passworts. Ein Passwort zurücksetzen kann von einem Benutzer durchgeführt werden, der seine Identität mittels Multi-Faktor-Authentifizierung verifiziert hat. Der Benutzer kann seine Passwörter über das uReset-Web zurücksetzen, das von jedem (nicht veralteten) Webbrowser, einschließlich mobiler Telefonbrowser, zugänglich ist.

Authentifizierung

Authentifizierung ist der Prozess der Überprüfung der Identität eines Benutzers. Typischerweise erfordert dies, dass der Benutzer eine Behauptung über seine Identität macht, indem er seinen Benutzernamen und sein Passwort eingibt.

Anmeldung

Benutzer müssen sich bei Specops Authentication anmelden. Der Anmeldeprozess variiert je nach Art des Identitätsdienstes. Um sich bei einem persönlichen Identitätsdienst wie Google anzumelden, müssen Benutzer dem Link von der Specops-Webanwendung zur Google-Webseite folgen und sich mit der E-Mail-Adresse und dem Passwort anmelden, die mit ihrem Google-Konto verknüpft sind. Wenn sich ein Benutzer, der von einer uReset-Richtlinie betroffen ist, die Google nutzt, beim Dienst anmeldet, wird eine eindeutige Kennung im Benutzerobjekt in Active Directory gespeichert.

Multi-Faktor-Authentifizierung

Multi-Faktor-Authentifizierung erfordert mehr als eine Authentifizierungsmethode aus unabhängigen Kategorien von Anmeldeinformationen: etwas, das Sie wissen (z. B. Passwort), etwas, das Sie haben (z. B. Mobilgerät), und etwas, das Sie sind (z. B. Fingerabdruck). Specops uReset geht über die Zwei-Faktor-Authentifizierung hinaus, indem es eine breite Palette von Identitätsdiensten unterstützt, die zur Erhöhung der Sicherheit und Flexibilität verwendet werden können. Die Lösung unterstützt nicht nur gängige Authentifikatoren wie Fragen und Antworten und mobile Bestätigungscodes, sondern auch verschiedene digitale Identitätsdienste, die von persönlichen Identitätsdiensten (z. B. LinkedIn) bis hin zu Unternehmensidentitätsdiensten (z. B. salesforce.com) reichen, zusätzlich zu Methoden mit höherem Vertrauen wie Smart Cards. Das Specops-Multi-Faktor-Authentifizierungsmodell ist dynamisch. Benutzer können auswählen, welche Identitätsdienste sie für die Anmeldung und Authentifizierung kombinieren möchten, solange sie die Anforderungen der Richtlinie erfüllen. Benutzer, die mit mehr Identitätsdiensten als für ihre Authentifizierung erforderlich angemeldet sind, haben die Wahl der Authentifizierung. Dies garantiert, dass Endbenutzer immer in der Lage sind, die Authentifizierungsrichtlinie zu erfüllen, selbst wenn ein Identitätsdienst nicht verfügbar ist (z. B. wenn ihr Mobiltelefon nicht in der Nähe ist).

Administratoren können basierend auf Rolle und Sicherheitsrichtlinie auswählen, welche Identitätsdienste/Authentifikatoren sie Endbenutzern zur Verfügung stellen möchten, um deren Identität beim Zurücksetzen oder Entsperren ihrer Konten zu überprüfen. Diese Flexibilität kann sicherstellen, dass unterschiedliche Sicherheits- und Flexibilitätsanforderungen erfüllt werden. Zum Beispiel:

- Für Benutzer mit einer niedrigen Sicherheitsfreigabe, aber einem hohen Flexibilitätsbedarf, wie Studenten, können IT-Administratoren ihnen erlauben, sich mit einigen persönlichen Identitätsdiensten wie ihrer Google-ID zu authentifizieren.

- Für Benutzer mit einer höheren Sicherheitsfreigabe, wie Finanzhilfeverwalter oder Führungskräfte auf hoher Ebene, können IT-Administratoren Richtlinien zuweisen, die eine höhere Anzahl oder eine stärkere Kombination von Identitätsdiensten erzwingen. Dieser Ansatz bietet Administratoren die Flexibilität, die sie benötigen, um Richtlinien durchzusetzen, die zu größerer Sicherheit und Effizienz führen.

Richtlinie

Eine Richtlinie enthält die Regeln, die für die Anmeldung und Multi-Faktor-Authentifizierung erforderlich sind. Eine Richtlinie steuert, welche Identitätsdienste verwendet werden können und wie viele verwendet werden müssen, um die Identität von Endbenutzern zu überprüfen. Der Systemadministrator ist für die Konfiguration der Regeln in den Richtlinien verantwortlich.

Identitätsdienste

Identitätsdienste ermöglichen es Benutzern, sich bei der Anmeldung sicher zu identifizieren. Identitätsdienste fallen in mehrere Kategorien, einschließlich: Benutzername und Passwort, sozial (LinkedIn, Tumblr) und höheres Vertrauen (Google Authenticator, Microsoft Authenticator, Duo Security).

Um verschiedene Identitätsdienste zur Authentifizierung von Benutzern zu verwenden, muss der Identitätsdienst im Authentication Web konfiguriert (aktiviert) werden, und der von der Richtlinie betroffene Benutzer muss sich beim Identitätsdienst anmelden. Sobald sich ein Benutzer angemeldet hat, kann er den Identitätsdienst zur Authentifizierung verwenden. Specops Authentication verwendet Daten aus Benutzerobjekten in Active Directory, um Informationen zu lesen und zu schreiben, die im System verwendet werden.

Unten ist eine Liste aller in Specops Authentication verfügbaren Identitätsdienste.

Standard

- Specops Fingerprint: Specops Fingerprint ermöglicht es Benutzern, sich mit Geräten mit Fingerabdruckscannern, wie Smartphones und Tablets, anzumelden und zu authentifizieren. Benutzer können ihren Finger auf den Fingerabdruckscanner ihres Geräts legen, um sich sofort zu identifizieren. Benutzer können auch Face ID zur Authentifizierung verwenden, wenn sie ein iPhone X oder höher besitzen. Um diesen Identitätsdienst nutzen zu können, müssen Benutzer die App auf ihrem Mobilgerät installiert haben.

- Specops Authenticator: Benutzer können sich mit der Specops Authenticator-App authentifizieren. Benutzer scannen einen QR-Code oder geben einen geheimen Schlüssel ein. Specops Authenticator stellt den Benutzern dann ein sechsstelligen Einmalpasswort zur Verfügung, das eingegeben werden muss, um sich erfolgreich zu authentifizieren.

- Mobiler Code (SMS): Benutzer erhalten ein einmaliges sechsstelligen Passwort per SMS-Nachricht, das eingegeben werden muss, um sich erfolgreich zu authentifizieren.

- E-Mail: Die E-Mail des Benutzers wird als Identitätsdienst verwendet, indem ein Code an die registrierte E-Mail-Adresse gesendet wird, den der Benutzer dann in das Feld auf dem Bildschirm eingeben muss. E-Mail erfordert keine Anmeldung, da sie sich auf die E-Mail-Adresse im E-Mail-Attribut in AD (oder einem anderen Attribut, wenn es überschrieben wird) bezieht; sie kann nur mit Domänen verwendet werden, die mit Specops Authentication verbunden sind.

- Persönliche E-Mail: Die E-Mail des Benutzers wird als Identitätsdienst verwendet, indem ein Code an die registrierte E-Mail-Adresse gesendet wird, den der Benutzer dann in das Feld auf dem Bildschirm eingeben muss. Persönliche E-Mail muss bei der Anmeldung vom Benutzer registriert werden, und sie können jede E-Mail-Adresse ihrer Wahl verwenden.

- Vertrauenswürdige Netzwerkstandorte: Vertrauenswürdige Netzwerkstandorte sind ein Identitätsdienst, der Administratoren ermöglicht, bestimmte IP-Bereiche als vertrauenswürdige Netzwerkstandorte zu kennzeichnen.

- Manager-Identifikation: Wenn sich ein Benutzer mit der Manager-Identifikation authentifiziert, wird eine E-Mail oder SMS-Nachricht an seinen Manager gesendet. Der Manager muss dann die Authentifizierungsanfrage genehmigen. Administratoren können die Benachrichtigung, die gesendet wird, anpassen, indem sie benutzerdefinierte Informationen zur Anforderungsbenachrichtigung hinzufügen. Um die Manager-Identifikation zu nutzen, muss jedem Benutzer ein Manager in Active Directory zugewiesen sein, und Managerkonten müssen eine E-Mail-Adresse/Mobiltelefonnummer in ihrem Profil haben, um Authentifizierungsanfragen von Benutzern zu erhalten.

- Geheime Fragen: Benutzer können Fragen aus einer vorgegebenen Liste auswählen und die Antworten darauf angeben. Sie müssen dann diese Fragen beantworten, um sich erfolgreich zu authentifizieren.

Drittanbieter

Hinweis

In den meisten Fällen muss die Anmeldung bei Drittanbieter-Identitätsdiensten von den Benutzern individuell durchgeführt werden.

- PingID: Mit PingID können Benutzer sich mit der PingID-Mobil-App authentifizieren.

- Duo Security: Mit Duo Security können Benutzer sich mit der Duo Security-Mobil-App authentifizieren.

- Freja: Mit Freja können Benutzer sich mit der Freja-Mobil-App authentifizieren.

- Okta: Benutzer können sich mit ihren Okta-Kontozugangsdaten anmelden und authentifizieren. Dies kann über die Okta-App und durch das Senden von Codes per Textnachricht erfolgen.

- RSA SecurID: Benutzer können ihren RSA Authenticator zur Authentifizierung verwenden.

- Symantec VIP: Benutzer können sich mit der Symantec VIP-Mobil-App authentifizieren.

- Google Authenticator: Google Authenticator ist eine App, die Einmalpasswörter generiert. Ein geheimer Schlüssel wird generiert und in Form eines QR-Codes präsentiert, den der Benutzer scannt. Google Authenticator stellt den Benutzern dann ein sechs- bis achtstelliges Einmalpasswort zur Verfügung, das eingegeben werden muss, um sich erfolgreich zu authentifizieren.

- Microsoft Authenticator: Microsoft Authenticator ist eine App, die Einmalpasswörter generiert. Ein geheimer Schlüssel wird generiert und in Form eines QR-Codes präsentiert, den der Benutzer scannt. Microsoft Authenticator stellt den Benutzern dann ein sechs- bis achtstelliges Einmalpasswort zur Verfügung, das eingegeben werden muss, um sich erfolgreich zu authentifizieren.

- SITHS eID (Schweden): SITHS eID ist ein auf Smartcards basierender Authentifizierungsdienst, der es Mitarbeitern (wie medizinischen Fachkräften) von Behörden, Gemeinden und Landkreisen in Schweden ermöglicht, sich elektronisch zu identifizieren.

-

Mobile BankID (Schweden): Wenn Benutzer die Mobile BankID-App haben, können sie diese verwenden, um ihre Identität zu verifizieren.

Hinweis

Benutzer müssen einen QR-Code in der Mobile BankID-App scannen, um sich mit diesem Identitätsdienst zu authentifizieren.

-

Yubikey: Der Yubikey ist ein Hardware-Authentifizierungsgerät. Benutzer können sich authentifizieren, indem sie Einmalpasswörter (OTP) mit ihrem Yubikey generieren (nur wenn der Yubikey Yubico OTP als Sicherheitsfunktion unterstützt). Weitere Informationen zu Yubikey finden Sie auf der Yubikey-Seite.

- Passkeys: Benutzer können sich mit Passkeys authentifizieren, die sie bereits auf ihrem Gerät eingerichtet haben. Passkeys sind digitale Anmeldeinformationen (Authentifikatoren), die mit einem Benutzerkonto und einer Website oder Anwendung verknüpft sind. Einige Beispiele für Passkeys sind Windows Hello, Yubikey, Bitwarden und jede Authentifizierungs-App wie Google Authenticator.

- Entra ID: ermöglicht Specops Authentication die Integration mit Microsoft Authentication Libraries. Microsoft Authenticator kann verwendet werden, um sich bei Specops Authentication ohne Passwort zu authentifizieren.

Föderiert

- Google: Benutzer können sich mit ihren Google-Kontozugangsdaten anmelden und authentifizieren.

- Microsoft Live: Benutzer können sich mit ihren Microsoft Live-Kontozugangsdaten anmelden und authentifizieren. Microsoft Live-Zugangsdaten werden verwendet, um sich bei der Microsoft Cloud anzumelden, einschließlich: Outlook, Office Online, OneDrive, Skype, Xbox Live und dem Microsoft Store.

- LinkedIn: Benutzer können sich mit ihren LinkedIn-Zugangsdaten anmelden und authentifizieren.

Architektur und Design

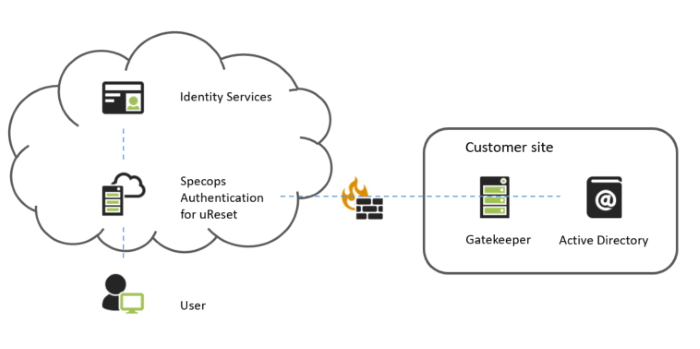

Specops uReset ist nativ in Active Directory integriert. Die Konfiguration des Systems erfolgt über Gruppenrichtlinien, ohne zusätzliche Komplexität in Ihre Umgebung einzuführen. Das bedeutet, dass keine externe Datenbank erforderlich ist, um passwortbezogene Informationen zu speichern. Benutzerdaten werden direkt in Gruppenrichtlinien-Benutzerobjekten gespeichert, was das Sicherheitsrisiko minimiert und eine inhärente Echtzeit-Passwortbereitstellung gewährleistet.

Specops uReset besteht aus den folgenden Komponenten und erfordert keine zusätzlichen Ressourcen in Ihrer Umgebung. Das Authentifizierungs-Backend, das Web und die Identitätsdienste werden in der Cloud gehostet. Sie müssen nur die Gatekeeper-Komponente installieren.

Authentication Cloud: Die globale Cloud-Komponente von uReset, die Authentication Cloud, enthält das Web (Frontend für Endbenutzer) und die Backend-Dienste.

Authentication Web: Enthält das Frontend für Endbenutzer und Administratoren. Das Authentication Web kann verwendet werden, um Systeminformationen anzuzeigen und verschiedene Aspekte des Produkts zu verwalten, einschließlich systemweiter Konfigurationen und Multi-Faktor-Authentifizierungsrichtlinien für verschiedene Ressourcen, einschließlich uReset.

Authentication Backend: Um Benutzerinformationen aus Active Directory zu lesen, kommuniziert das Backend mit dem Gatekeeper. Das Web und die Identitätsdienste kommunizieren ebenfalls mit dem Backend. Das Authentifizierungs-Backend validiert die Identität eines Benutzers basierend auf den Tokens der einzelnen Identitätsdienste.

Gatekeeper: Der Gatekeeper muss auf einem Server in Ihrer Domäne installiert werden. Der Gatekeeper liest Benutzerinformationen aus Active Directory und verwaltet alle Vorgänge gegen Active Directory, wie das Lesen/Schreiben von Anmeldedaten.

Identitätsdienste: Eine Entität, die die Identität eines Benutzers in uReset validieren kann. Die Tokens der einzelnen Identitätsdienste werden vom Backend verwendet, um die Identität eines Benutzers zu validieren.

Einige der Identitätsdienste, die während der Authentifizierung verwendet werden, wie Google, sind extern. Wenn ein externer Identitätsdienst verwendet wird, wird der Benutzer zum Identitätsdienst gesendet und gebeten, Specops die Zustimmung zu erteilen, auf seine persönlichen Informationen, wie seinen Benutzernamen, zuzugreifen. Die Informationen aus der Zustimmung ermöglichen die Erstellung des Tokens, das zur Authentifizierung verwendet wird.

Token: Ein Token oder ein Sicherheitstoken ist ein Träger von Informationen über einen Benutzer und über den Aussteller des Tokens. Die Informationen über einen Benutzer sind eine Reihe von Aussagen. Die Behauptungen über einen Benutzer können beispielsweise der Name des Benutzers, die ID des Kunden, zu dem er gehört, und welche Rollen ein Benutzer in seiner Organisation hat, sein.

Hinweis

Keine persönlich identifizierbaren Daten oder Passwörter sind in den Tokens enthalten.

Funktionen und Fähigkeiten

Berichterstattung

Die uReset-Berichterstattungsfunktion ermöglicht es Ihnen, Ihren Anmeldeprozess zu verfolgen und bietet mehrere Berichte über Anmeldungen, Ereignisse und die Nutzung von Identitätsdiensten.

Anpassungen

Die uReset-Webanwendung enthält mehrere Anpassungsfunktionen, die Ihnen die Kontrolle über die Specops uReset-Endbenutzeroberfläche geben. Sie können die grafischen Elemente der Specops uReset-Webanwendung einschließlich des Hauptlogos anpassen. Sie können auch den Text anpassen, der dem Endbenutzer in allen unterstützten Sprachen angezeigt wird.

Ereignisbenachrichtigungen

Specops uReset enthält mehrere Benachrichtigungsoptionen, um Benutzer daran zu erinnern, sich anzumelden und zur Selbstbedienung zu ermutigen. Die Benachrichtigungsmethode wird über GPO-Einstellungen gesteuert. Specops uReset unterstützt E-Mail- und SMS-Benachrichtigungen, wenn bestimmte Systemereignisse auftreten, wie z. B. wenn sich ein Benutzer beim System anmeldet. Specops uReset hat die Fähigkeit, E-Mails an Endbenutzer zu generieren und zu senden, um zu bestätigen, dass der Vorgang erfolgreich war.

Gewichtete Identitätsdienste

Die uReset-Multi-Faktor-Authentifizierungs-Engine ermöglicht es dem Administrator, jedem Identitätsdienst ein spezifisches Gewicht zuzuweisen, letztendlich zu entscheiden, dass ein Identitätsdienst doppelt so viel wert ist wie ein anderer während der Authentifizierung. In den Benutzeroberflächen, sowohl für die Endbenutzer als auch für den Administrator, werden die Gewichte durch Sterne dargestellt.

Multifaktor-Authentifizierung für Administratoren und Helpdesk-Benutzer

Benutzer, die Teil der Administratoren- und Helpdesk-Gruppe sind, können die Multifaktor-Authentifizierung verwenden, um ihre Identität zu überprüfen, wenn sie auf die Administrator-/Benutzerverwaltungsseiten im Authentication Web zugreifen.

Zwischengespeicherte Anmeldeinformationen: Ein Passwort aus der Ferne zurücksetzen

Wenn ein Benutzer nicht im Büro ist und sein Passwort vergisst, muss er in der Lage sein, es zurückzusetzen, ohne ins Büro zurückzukehren.

Unter normalen Umständen, wenn sich ein Benutzer an einem domänenverbundenen Computer im Büro anmeldet, wird eine zwischengespeicherte Kopie seines Passwort-Hashes lokal gespeichert. Dies ermöglicht es dem Computer, den Benutzer zu verifizieren, auch wenn ein Domänencontroller für die Authentifizierung nicht erreichbar ist.

Wenn der Benutzer jedoch nicht im Büro ist, sein Active Directory-Passwort zurücksetzt und ein Domänencontroller nicht erreichbar ist, wird das neue Passwort nicht im Cache auf dem lokalen Computer vorhanden sein. In diesem Szenario wird ein Benutzer, der sein altes Passwort vergessen hat, von seinem Computer ausgesperrt.

Specops uReset und Specops Password Reset können die zwischengespeicherten Anmeldeinformationen aktualisieren, selbst wenn ein Domänencontroller nicht erreichbar ist. Dies kann über den Passwort zurücksetzen-Link auf dem Anmeldebildschirm eines Computers erfolgen, auf dem der Specops-Client installiert ist.

Mobile Anwendungen

Specops Authenticator

Die Specops Authenticator-App ist ein hoch vertrauenswürdiger Identitätsdienst, der das Mobilgerät in ein sicheres Token-Gerät verwandelt. Die App generiert einen geheimen Code, den Benutzer zusätzlich zu ihrem Benutzernamen angeben müssen, wenn sie ihre Identität während eines Passwort-Zurücksetzens authentifizieren. Die generierten Codes basieren auf dem branchenüblichen Time-Based One-Time Password Algorithmus für Sicherheitstoken, sodass Specops Authenticator sowohl mit Google als auch mit Microsoft Authenticators arbeiten kann.

Specops Password Reset

uReset enthält eine mobile Anwendung, die im Windows Store, Google Play und App Store verfügbar ist und als sichere Alternative zum Zurücksetzen von Passwörtern und Entsperren von Konten verwendet werden kann. Die mobile App steht jeder Organisation zur Verfügung, die es Benutzern erlaubt, ihr Passwort aus der Ferne zurückzusetzen.

Specops Fingerprint Authenticator

Die Specops Fingerprint Authenticator-App ermöglicht es Ihnen, sich beim uReset-Passwort-Zurücksetzungsdienst zu authentifizieren, indem Sie entweder die Touch ID-Fingerabdruckerkennungsfunktion verwenden, die in Ihr iOS integriert ist, oder die Fingerprint API-Scan-Funktion, die in Ihr Android 6.0 oder neueres Betriebssystem integriert ist.