[Neue Analyse] Die häufigsten Passwörter bei Angriffen auf RDP-Ports

Table of Contents

Das Forschungsteam von Specops hat 15 Millionen Passwörter analysiert, die bei den jüngsten Angriffen auf RDP-Ports verwendet werden. Hierbei konnten wir die zehn häufigsten Passwörter ermitteln, die wir dann hinsichtlich der gängigsten Komplexitätsregeln und Passwortlängen näher untersucht haben. Die Ergebnisse einer ähnlichen Analyse aus dem Jahr 2022 haben wir somit aktualisiert und auf den aktuellen Stand von 2025 gebracht.

Gleichzeitig zur Veröffentlichung dieses Berichts haben wir auch über 85 Millionen kompromittierte Passwörter zu unserem Specops Breached Passwort Service hinzugefügt. Diese Passwörter stammen aus unserem Honeypot- und Threat Intelligence-Netzwerk.

Warum gilt der RDP-Port als Zielscheibe für Angriffe?

Das Remote Desktop Protocol (RDP) mit seinem TCP 3389 wird hauptsächlich dafür verwendet, remote und hybrid arbeitenden Personen aus der Ferne Zugriff auf das System zu gewähren. Durch den RDP-Port können Remote-Server zudem ortsunabhängig Wartungen, Installationen und Problembehebungen durchführen. Er bietet einen einfachen Weg, sich aus der Ferne mit Firmennetzwerken zu verbinden, was ihn allerdings auch zu einem beliebten Ziel für Hacker macht.

Cyberkriminelle haben es hierbei besonders auf offene RDP-Server abgesehen, da sich diese recht leicht mittels Brute-Force-Angriffen kompromittieren lassen. Daneben kommen Passwort-Spraying-Angriffe zum Einsatz, und auch bekannte kompromittierte Anmeldedaten werden zuweilen gerne auf offenen Servern angewandt. Bei der Überprüfung von RDP-Servern haben zahlreiche Organisationen Hunderte – wenn nicht gar Tausende – fehlgeschlagene Anmeldeversuche durch Hacker, Bots und Ransomware festgestellt.

Mit welchen Passwörtern wird der RDP-Port angegriffen?

Unser Forschungsteam hat sich 15 Millionen Passwörter näher angesehen, die mithilfe gesammelt wurden. Diese Aufzeichnungen reichen von März 2025 bis Ende 2024 zurück. Bei der Suche nach Mustern in diesen Daten sollte man im Hinterkopf behalten, dass diese Datensätze die Wortlisten und Regeln widerspiegeln, die zum Knacken verwendet werden. Wir sehen uns bei dieser Stichprobe also rund 30–40 % der Hashes an. Es sind folglich Daten vorhanden, mit denen Login-Versuche vorgenommen wurden, für die wir jedoch momentan keine Klartextpasswörter vorliegen haben.

Unser Research-Team untersuchte eine Teilmenge der NTLMv2-Hashes, die von unserem Honeypot-System gesammelt wurden. Diese Aufzeichnungen reichen von März 2025 bis Ende 2024 zurück. Um speziell die RDP-Angriffe herauszufiltern, mussten die vom Honeypot-System aufgezeichneten Hashes isoliert werden. Das bedeutet, dass diese Aufzeichnungen speziell für diese Übung geknackt werden mussten. In Anbetracht der verfügbaren Hardware und Zeit war es möglich, etwa 40 % dieser NTLMv2-Datensätze zu knacken. Beachten Sie also, dass diese Daten die jüngsten Anmeldeversuche am RDP-Port des besagten Honeypots veranschaulichen und nicht den gesamten Datensatz, der in der Specops Breached Password Protection Datenbank enthalten ist.

Die zehn häufigsten Passwörter bei Angriffen auf RDP-Ports

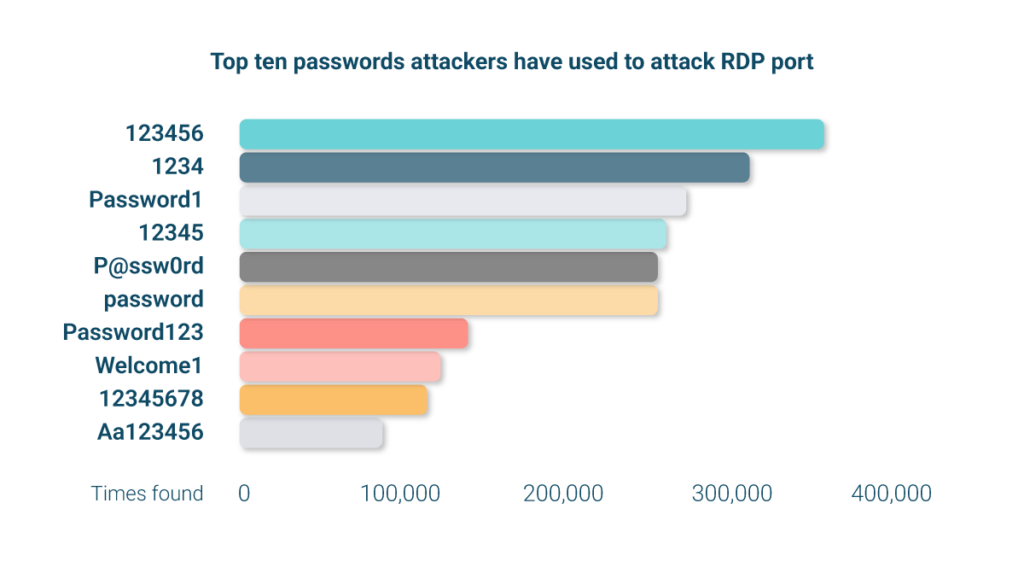

Wenn wir uns die zehn häufigsten Passwörter näher ansehen, die bei RDP-Angriffen genutzt werden, lassen sich ein paar interessante Beobachtungen machen:

- Das auf Platz 1 stehende Passwort „123456“ war gleichzeitig das am häufigsten von Malware gestohlene Passwort in unserem 2025 Breached Password Report. Dies bedeutet, dass viele Endnutzer noch immer sehr einfache und gängige Tastenfolgen als Passwörter nutzen – in unseren Top Ten werden Sie noch ein paar weitere Beispiele davon sehen

- In der Liste finden sich diverse Varianten von „password“. Die Hacker wissen ganz genau, dass die Endnutzer oft den leichtesten Weg gehen, um die Komplexitätsanforderungen zu erfüllen. Das Passwort P@ssw0rd erfüllt beispielsweise die von vielen Firmen verlangten Mindestanforderungen von 8 Zeichen inkl. einem Großbuchstaben, einer Zahl und einem Sonderzeichen. Da es sich hierbei jedoch um einen leicht vorhersehbaren Basisbegriff handelt, muss dieses Passwort dennoch als „schwach“ eingestuft werden

- Interessanterweise tauchte auch der Begriff „Welcome1“ in der Liste auf. Aktuelle Studien von Specops legen nahe, dass viele Endnutzer beim Onboarding schwache temporäre Passwörter erhalten und diese auch nicht ändern müssen

| Passwort | Häufigkeit |

|---|---|

| 123456 | 355.088 |

| 1234 | 309.812 |

| Password1 | 271.381 |

| 12345 | 259.222 |

| P@ssw0rd | 254.065 |

| password | 138.761 |

| Password123 | 121.998 |

| Welcome1 | 113.820 |

| 12345678 | 86.682 |

| Aa123456 | 69.058 |

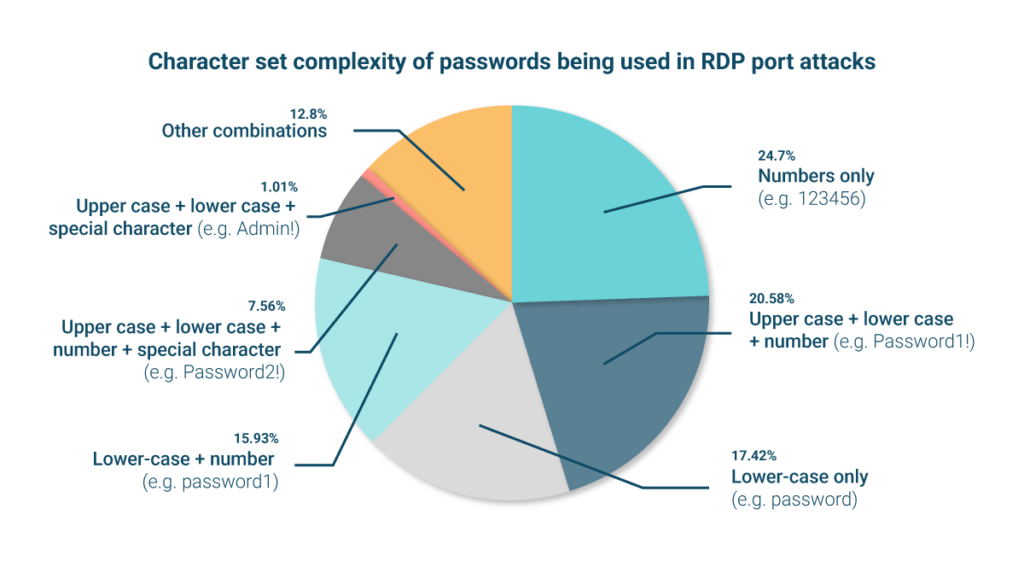

Komplexität der Zeichen

Wir haben uns die Zusammensetzung der Passwörter näher angesehen, die bei Angriffen auf RDP-Ports genutzt werden. In der unten stehenden Tabelle sehen Sie mögliche Kombinationen der vier verschiedenen Zeichenarten, die man als Endnutzer auf der Tastatur auswählen kann:

- Zahlen

- Kleinbuchstaben

- Großbuchstaben

- Sonderzeichen

Wie die nachfolgende Übersicht zeigt, enthalten nur 7,56 % der bei Angriffen verwendeten Passwörter mindestens eine der oben genannten Optionen. Fast die Hälfte der bei Angriffen genutzten Passwörter (45 %) enthielten ausschließlich Zahlen oder Kleinbuchstaben. Dass die Angreifer bei Passwort-Spraying-Angriffen noch immer auf solch einfache Passwörter zurückgreifen, zeigt, wie weit verbreitet diese unter den Nutzern nach wie vor sind.

Ein Endnutzer, der ein komplexes Passwort gewählt hätte – ein kurzes, aber starkes hätte genügt – wäre vor mehr als 92 % der Passwörter geschützt gewesen, die bei RDP-Angriffen zum Einsatz kommen. Für ein wirklich starkes Passwort müssen wir allerdings auch die Länge berücksichtigen.

| Zeichensatz | %-Satz der bei Angriffen genutzten Passwörter |

|---|---|

| Nur Zahlen (z. B. 123456) | 24,7% |

| Großbuchstaben + Kleinbuchstaben + Zahlen (z. B. Password1!) | 20,58% |

| Nur Kleinbuchstaben (z. B. password) | 17,42% |

| Kleinbuchstaben + Zahlen (z. B. password1) | 15,93% |

| Großbuchstaben + Kleinbuchstaben + Zahlen + Sonderzeichen (z. B. Password2!) | 7,56% |

| Großbuchstaben + Kleinbuchstaben + Sonderzeichen (z. B. Admin!) | 1,01% |

| Andere Kombinationen | 12,8% |

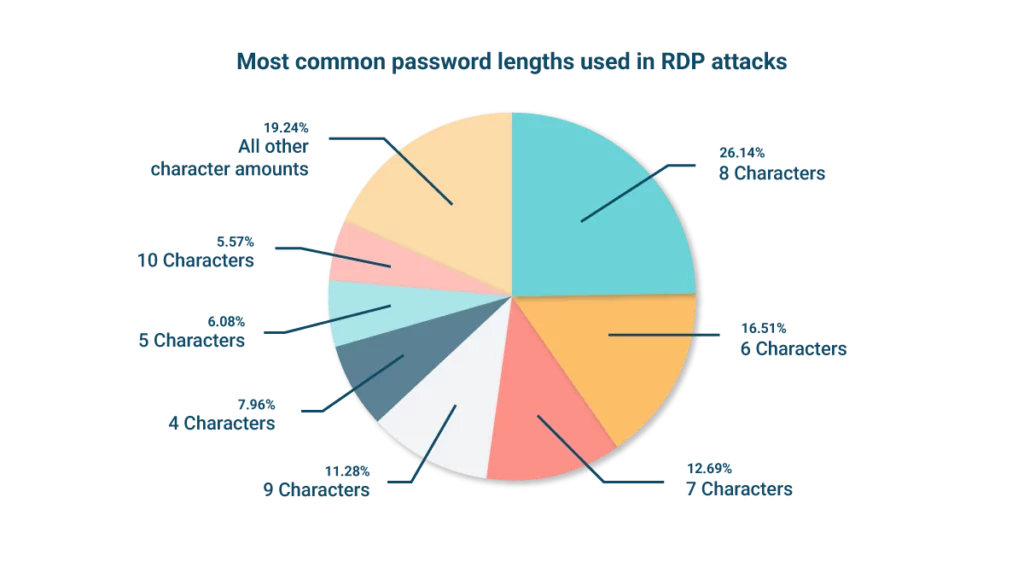

Häufigste Passwortlängen bei Angriffen

Komplexität ist einer der Faktoren, die Passwörter weniger anfällig für Brute-Force-Angriffe machen. Der wichtigste Faktor ist jedoch die Passwortlänge. Sobald ein gehashtes Passwort länger als 15 Zeichen lang ist und eine gewisse Komplexität enthält, ist es so gut wie unmöglich, dieses mithilfe von Brute-Force-Angriffen zu knacken. Weitere Informationen zur genauen Funktionsweise finden Sie in unserer kürzlich veröffentlichten Analyse über das Knacken von SHA 256-gehashten Kennwörtern.

Wenden wir uns nun wieder den Passwörtern zu, mit denen RDP-Angriffe vorgenommen werden. Wie Sie sehen, liegt die Passwortlänge zumeist bei acht Zeichen. Dies liegt vor allem daran, dass die Passwörter in den meisten Organisationen eine Mindestlänge von acht Zeichen haben, und die Endnutzer dabei gerne den Weg des geringsten Widerstands nehmen.

Nur 1,35 % der bei RDP-Angriffen verwendeten Passwörter waren über 12 Zeichen lang. Wenn Sie in Ihrem Unternehmen also Passphrasen mit mehr als 15 Zeichen verlangen, wären Ihre Endnutzer vor 98 % der bei Angriffen genutzten Passwörter geschützt.

| Passwortlänge | %-Satz der bei Angriffen genutzten Passwörter |

|---|---|

| 8 Zeichen | 26,14% |

| 6 Zeichen | 16,51% |

| 7 Zeichen | 12,69% |

| 9 Zeichen | 11,28% |

| 4 Zeichen | 7,96% |

| 5 Zeichen | 6,08% |

| 10 Zeichen | 5,57% |

| Alle weiteren Zeichenlängen | 19,24% |

Finden Sie noch heute kompromittierte Passwörter in Ihrem Netzwerk

Das diesmonatige Update für den Breached Password Protection Service beinhaltet über 5 Millionen kompromittierte Passwörter, die der Liste des Specops Password Auditors hinzugefügt wurden. Sie können herausfinden, wie viele Ihrer Active Directory-Nutzer kompromittierte Passwörter verwenden, indem Sie einen Read-Only-Scan mit Specops Password Auditor durchführen. Daraufhin erhalten Sie einen kostenlosen anpassbaren Bericht über passwortbezogene Schwachstellen, einschließlich schwacher Passwortrichtlinien, geknackter Passwörter und veralteter/inaktiver Konten. Laden Sie Ihr kostenloses Auditing-Tool hier herunter.

Was wir aus der Analyse der Passwortangriffe auf RDP-Ports lernen können

Die Mehrzahl der bei diesen Angriffen verwendeten Passwörter lassen sich als „schwach“ beschreiben. Sie sind entweder zu kurz, zu wenig komplex oder bestehen aus gängigen Basisbegriffen wie „password“. Ein gutes Drittanbieter-Tool kann Endnutzer daran hindern, schwache Active-Directory-Passwörter zu wählen (die dann häufig auch als RDP- oder VPN-Passwörter wiederverwendet werden). Die Durchsetzung starker Passwortrichtlinien, bei denen die Nutzer zur Erstellung langer Passphrasen ermutigt werden, bietet einen sicheren Schutz gegen die Mehrzahl der in unserer Analyse gefundenen Passwörter.

Wir haben natürlich nicht nur die offensichtlichen Schwachstellen im Blick. Durch starke Passwortrichtlinien können Sie bereits eine Vielzahl der Gefahren abwehren, aber es gibt darüber hinaus noch weitere Methoden, die einen umfassenderen Schutz Ihrer RDP-Verbindungen bieten:

- Die Aktivierung einer Push-Spam resistenten Multi-Faktor-Authentifizierung (MFA) für RDP-Verbindungen bietet ein zusätzliches Maß an Sicherheit – selbst dann, wenn das Passwort kompromittiert wurde. Zum Beispiel kann Specops Secure Access RDP-Verbindungen mit einem zweiten Faktor absichern, um den Remote-Zugriff besser zu schützen.

Weitere praktische Informationen zur MFA und den RDP-Verbindungen finden Sie hier - Halten Sie Windows-Server und -Clients gepatcht und auf dem neuesten Stand, um sie vor CVEs zu schützen

- Prüfen Sie mögliche Fehlkonfigurationen – stellen Sie sicher, dass der TCP-Port 3389 eine SSL-Verbindung verwendet und nicht direkt aus dem Internet erreichbar ist

- Begrenzen Sie den Bereich der IP-Adressen, die RDP-Verbindungen nutzen können

- Blockieren Sie die Verwendung von schwachen und kompromittierten Passwörtern in Ihrem Active Directory

Schützen Sie Ihre Organisation vor Passwortangriffen

Der Specops Password Auditor bietet eine gute Ausgangsbasis für die Bewertung Ihrer aktuellen Passwortrisiken, ist aber letztlich nur eine Momentaufnahme. Mit der Specops Password Policy und Breached Password Protection können sich Organisationen fortlaufend vor über 3 Milliarden weiteren bekannten eindeutigen kompromittierten Passwörtern schützen (insgesamt 4 Milliarden). Hierunter fallen auch kompromittierte Passwörter, die als „stark“ gelten und von Malware gestohlen wurden.

Die Angriffserkennungssysteme unseres Forschungsteams halten den Service täglich auf dem neuesten Stand und stellen sicher, dass Netzwerke vor tatsächlich derzeit stattfindenden Passwortangriffen geschützt sind. Der Schutz umfasst zudem Passwörter, die auf Listen von kompromittierten Passwortlisten im Dark Web und anderswo gefunden wurden. Breached Password Protection scannt fortlaufend Ihr Active Directory nach kompromittierten Passwörtern und ermöglicht es Ihnen, Ihren Endnutzern anpassbare Benachrichtigungen zu schicken, wodurch Helpdesk-Anrufe reduziert werden.

Falls Sie die RDP-Verbindung zusätzlich zur Passwortsicherung mit MFA absichern möchten, könnte Sie Specops Secure Access interessieren. Sind Sie neugierig darauf zu erfahren, wie sich dies konkret für Ihre Organisation umsetzen lässt? Möchten Sie wissen, wie Sie unser Angebot auf ihre spezifischen Bedürfnisse anpassen können? Kontaktieren Sie uns oder überzeugen Sie sich selbst mit einer Demo oder kostenlosen Testversion.

Zuletzt aktualisiert am 12/11/2025