Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Active Directory-Honeypot-Accounts: Wie man Angreifern das Handwerk legt

Table of Contents

Die Überwachung und Erkennung von Kontokompromittierungen ist eine der schwierigsten Aufgaben für IT-Administratoren und SecOps-Experten. Sobald ein legitimes Konto kompromittiert wurde, kann es schwierig sein, die Aktivitäten eines Angreifers zu erkennen, bis es zu spät ist und der Schaden bereits entstanden ist. Und wenn ein privilegiertes Konto kompromittiert wird, kann eine Organisation in ernsthafte Schwierigkeiten geraten.

Wir zeigen Ihnen, wie Sie mit Active Directory-Honeypot-Konten ungewöhnliche Kontoaktivitäten erkennen können, um wertvolle Informationen über Bedrohungen zu sammeln und um Ihre zukünftige Sicherheitsmaßnahmen zu optimieren.

So locken Honeypots Angreifer an

Ein Honeypot ist ein Computer- oder Netzwerksystem, das zwar echt aussieht, aber ein Köder ist, um Angreifer anzulocken und Informationen über ihre Arbeitsweise zu gewinnen. Honeypots können auch als Ablenkungsmanöver dienen, um Angreifer von den eigentlichen Produktionssystemen wegzulocken.

Im Gegensatz zu anderen Abwehrmechanismen dient ein Honeypot einzig und allein dazu, Informationen zu sammeln. Unternehmen können die von einem Honeypot gesammelten Informationen in ihre Sicherheitsmaßnahmen einfließen lassen und bekannte Angriffs-IP-Adressen, spezifischen Netzwerkverkehr, Standorte und sogar gefährdete Kennwörter blockieren.

Active Directory-Honeypot-Konten

Ein Active-Directory-Honeypot-Konto kann so gestaltet werden, dass es für Angreifer wie ein sehr erstrebenswertes Konto aussieht, z. B. ein hochrangiges Administratorkonto mit weitreichendem Zugriff auf verschiedene Systeme und Anwendungen. Die technische Herausforderung bei Honeypot-Konten besteht darin, ein echtes privilegiertes Konto zu imitieren und gleichzeitig einzuschränken, was das Konto tatsächlich tun kann. Bei sorgfältiger Vorbereitung ist dies jedoch möglich.

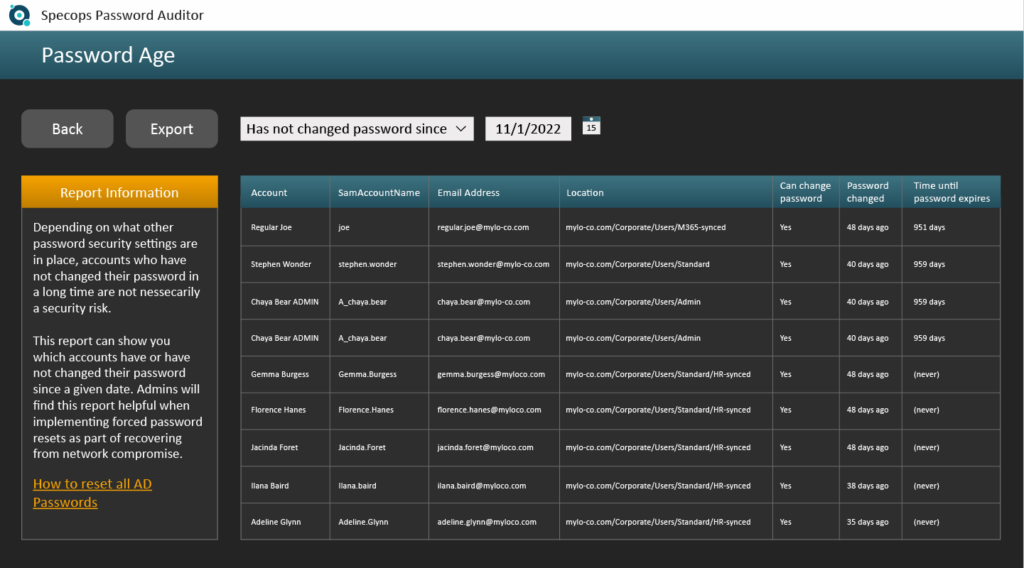

Wenn ein Angreifer das Active Directory eines Unternehmens auskundschaftet, wird er auf einige wichtige Dinge achten. Sie werden nach privilegierten Konten mit alten Kennwörtern, regelmäßiger Verwendung und zugehörigen Kerberos Service Principal Names (SPNs) Ausschau halten.

Betrachten wir also einige Warnsignale, die einen Angreifer darauf hinweisen könnten, dass es sich bei dem Konto um ein Honeypot-Konto und nicht um ein tatsächliches Konto handelt, das er zu infiltrieren versucht. Dies kann IT-Sicherheitsteams helfen zu verstehen, wie Honeypot-Konten konfiguriert und in der Umgebung platziert werden müssen, um den Anschein der Legitimität zu erwecken.

Wie ein Angreifer ein Honeypot-Konto erkennt

Honeypots sind kein Geheimnis. Bei der Einrichtung und Verwendung von Active Directory-Honeypot-Accounts ist es wichtig, daran zu denken, dass Angreifer vorsichtig vorgehen und auf die verräterischen Merkmale achten, die darauf deuten, dass ein Account absichtlich als Köder eingesetzt wird.

Wenn ein Angreifer die Umgebung kompromittiert hat und mit der Erkundung von Benutzerkonten beginnt, wird er auf die folgenden Benutzereigenschaften achten:

- Wann wurde das Konto erstellt? Wenn das Konto erst vor kurzem oder in den letzten Monaten erstellt wurde, gehen Angreifer davon aus, dass es sich um ein Honeypot-Konto handeln könnte, und halten sich fern, insbesondere wenn das Anmeldedatum ungefähr mit dem Erstellungsdatum übereinstimmt.

- Wann wurde das Kennwort zuletzt geändert? Wenn das Kennwort seit der Erstellung des Kontos nicht mehr geändert wurde, halten Angreifer das Konto möglicherweise für einen Honeypot.

- Gab es in letzter Zeit irgendwelche fehlgeschlagenen Anmeldeversuche? Wenn das Konto keine fehlerhaften Anmeldeversuche aufweist, kann es verdächtig erscheinen, da ein echtes, aktives Konto höchstwahrscheinlich irgendwann einen fehlerhaften Anmeldeversuch aufweisen wird.

- Gibt es einen zugehörigen Kerberos-SPN? Wenn ja, können Angreifer verschiedene Merkmale des SPN untersuchen, um festzustellen, ob es sich um einen echten SPN handelt, der in der Umgebung verwendet wird. Wenn nicht, könnten sie vermuten, dass es sich nicht um ein legitimes Konto handelt.

Fünf Tipps für die Erstellung eines Active Directory-Honeypot-Accounts

Unter Berücksichtigung der oben genannten Faktoren finden Sie hier einige Tipps für die Erstellung von Konten, die in den Augen eines Angreifers legitim aussehen sollten:

- Verwenden Sie ein altes Konto, das Sie für das Honeypot-Account wiederverwenden können. Vergewissern Sie sich jedoch, dass es mit einem Benutzer verknüpft ist und über die Jahre hinweg genutzt wurde, da ein völlig inaktives Konto, das nicht mit einem Benutzer verknüpft ist, für einen Angreifer verdächtig aussieht.

- Automatisieren Sie die Anmeldung als Benutzer mit einem Skript oder einer anderen Methode, um den Anschein eines in der Umgebung verwendeten Kontos zu erwecken. Dies sollte dem Täter vorgaukeln, dass es sich um ein regelmäßig genutztes Konto handelt, auch wenn es in der Vergangenheit einige Zeiträume der Inaktivität gab.

- Verwenden Sie ein altes Kennwort, das aber schon ein paar Mal zurückgesetzt wurde. Es sieht verdächtig aus, wenn dieses Konto seit mehr als 10 Jahren dasselbe Passwort hat, während andere privilegierte Konten gezwungen wurden, ihre Passwörter zurückzusetzen. Sie sollten auch dafür sorgen, dass es einige falsche Anmeldeversuche gibt, um die Authentizität zu erhöhen.

- Wenn Sie sich dafür entscheiden, das Honeypot-Konto zu einer privilegierten Gruppe hinzuzufügen, stellen Sie sicher, dass es wie die anderen privilegierten Konten aussieht und sich nicht in irgendeiner Weise abhebt. Gehen Sie außerdem mit Bedacht vor. Wenn Sie das Konto einer privilegierten Gruppe hinzufügen, sollten Sie es einschränken, z. B. auf bestimmte Geräte und Anwendungen, bei denen es sich anmelden kann, oder auf bestimmte Tageszeiten, um den Umfang der Aktivitäten des Benutzers zu kontrollieren.

- Überwachen Sie das Konto gründlich. Das Ziel ist es, die Aktivitäten von Angreifern zu verfolgen und wertvolle Informationen über mögliche Bedrohungen zu gewinnen. Ohne genaue Überwachung ist ein Honeypot-Konto sinnlos.

So sammelt Specops Software Daten mit Active Directory-Honeypot-Konten

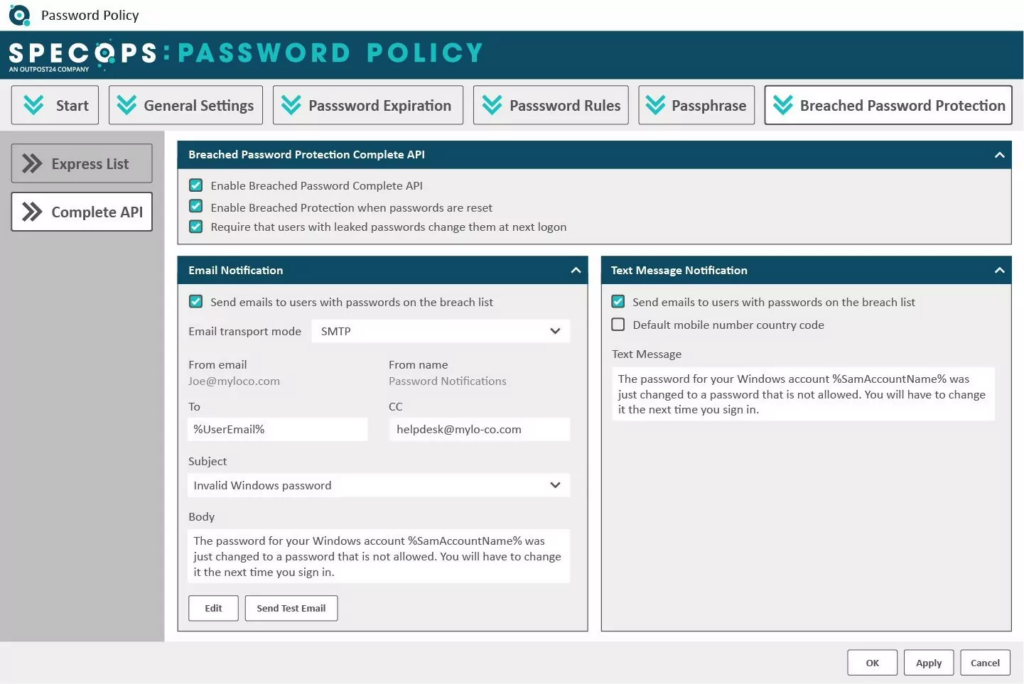

Honeypots liefern wertvolle Daten, die IT-Sicherheitsteams nutzen können, um geeignete Sicherheitsmaßnahmen gegen echte Bedrohungen zu entwickeln. Zum Beispiel kann die Kenntnis des Passworts, das für ein Honeypot-Konto verwendet wird, äußerst nützlich sein, um die Active Directory-Passwortrichtlinie zu konfigurieren oder anfällige Passwörter ganz zu blockieren.

Specops Software unterhält ein globales Honeypot-System (eine unserer Quellen für kompromittierte Passwörter, die von Specops Password Policy und Breached Password Protection blockiert werden), das Passwörter sammelt, die bei echten Angriffen auf die Endpunkte des Systems verwendet werden. Diese Daten können für IT-Administratoren, die die Verwendung dieser gefährdeten Passwörter in ihrem Active Directory blockieren wollen, äußerst wertvoll sein.

Greifen Sie auf alle Daten aus unserem globalen Honeypot-Account-System zu und reduzieren Sie die Wahrscheinlichkeit eines schädlichen Login-Versuchs. Interessiert? Fordern Sie Ihre kostenlose Specops Password Policy Testversion an.

(Zuletzt aktualisiert am 08/11/2024)