Specops Authentication for O365

Specops Authentication for O365 est la solution idéale pour les organisations qui nécessitent une approche simple et automatisée de la gestion des utilisateurs O365 et de l'authentification. Specops Authentication est installé à l'intérieur de votre Active Directory. Cela vous permet d'utiliser les stratégies de groupe existantes pour configurer l'approvisionnement et attribuer des licences aux utilisateurs lorsqu'ils se connectent à O365.

Le moteur puissant d'authentification multi-facteurs de la solution prend en charge une large gamme de facteurs d'authentification qui peuvent aider à améliorer la sécurité globale de votre organisation. Avec plus de 15 fournisseurs d'identité disponibles lors de l'authentification, les utilisateurs auront toujours un moyen sécurisé d'accéder aux ressources importantes.

Specops Authentication for O365 peut être utilisé sans expertise approfondie de l'administrateur. Peu importe où vous en êtes dans votre déploiement O365, Specops Authentication peut réduire le temps d'administration O365 et augmenter la sécurité sans perturber l'expérience utilisateur.

Concepts centraux

Authentification

L'authentification est le processus de vérification de l'identité d'un utilisateur. En général, cela nécessite que l'utilisateur fasse une déclaration sur son identité en entrant son nom d'utilisateur et son mot de passe.

Inscription

Les utilisateurs doivent s'inscrire avec Specops Authentication. Le processus d'inscription variera pour chaque type de service d'identité. Pour s'inscrire à un service d'identité personnel tel que Google, les utilisateurs devront suivre le lien de l'application web Specops vers la page web de Google et se connecter avec l'adresse e-mail et le mot de passe associés à leur compte Google.

Authentification multi-facteurs

L'authentification multi-facteurs nécessite plus d'une méthode d'authentification provenant de catégories indépendantes d'informations d'identification: quelque chose que vous connaissez (c'est-à-dire un mot de passe), quelque chose que vous avez (c'est-à-dire un appareil mobile) et quelque chose que vous êtes (c'est-à-dire une empreinte digitale). Specops uReset va au-delà de l'authentification à deux facteurs en prenant en charge une large gamme de services d'identité qui peuvent être utilisés pour accroître la sécurité et la flexibilité. La solution prend en charge non seulement les authentificateurs courants, tels que les questions et réponses, et les codes de vérification mobile, mais aussi divers services d'identité numérique allant des services d'identité personnelle (par exemple, LinkedIn) aux services d'identité d'entreprise (par exemple, salesforce.com), en plus des méthodes de confiance supérieure telles que les cartes à puce. Le modèle d'authentification multi-facteurs de Specops est dynamique. Les utilisateurs peuvent choisir les services d'identité qu'ils souhaitent combiner pour l'inscription et l'authentification, tant qu'ils répondent aux exigences de la politique. Les utilisateurs inscrits avec plus de services d'identité que nécessaire pour leur authentification auront le choix de l'authentification. Cela garantit que les utilisateurs finaux auront toujours la possibilité de satisfaire à la politique d'authentification, même si un service d'identité est indisponible (par exemple, ne pas avoir leur téléphone mobile à proximité).

Les administrateurs peuvent sélectionner, en fonction du rôle et de la politique de sécurité, quels services d'identité/authentificateurs ils souhaitent étendre aux utilisateurs finaux pour vérifier leur identité lors de la réinitialisation ou du déverrouillage de leurs comptes. Une telle flexibilité peut garantir que les besoins variés en matière de sécurité et de flexibilité sont satisfaits. Par exemple:

- Pour les utilisateurs qui ont une autorisation de sécurité de bas niveau, mais un besoin élevé de flexibilité, tels que les étudiants, les administrateurs informatiques peuvent leur permettre de s'authentifier avec quelques services d'identité personnelle tels que leur ID Google.

- Pour les utilisateurs qui ont une autorisation de sécurité de niveau supérieur, tels que les administrateurs d'aide financière ou les cadres supérieurs, les administrateurs informatiques peuvent attribuer des politiques qui imposent un nombre plus élevé ou une combinaison plus forte de services d'identité. Cette approche offre aux administrateurs la flexibilité dont ils ont besoin pour appliquer des politiques qui se traduisent par une plus grande sécurité et efficacité.

Politique

Une politique contient les règles requises pour l'inscription et l'authentification multi-facteurs. Une politique contrôle quels services d'identité peuvent être utilisés et combien doivent être utilisés pour vérifier l'identité des utilisateurs finaux. L'administrateur système est responsable de la configuration des règles dans les politiques.

Services d'identité

Les services d'identité permettent aux utilisateurs de s'identifier en toute sécurité lors de la connexion. Les services d'identité se répartissent en plusieurs catégories, notamment: nom d'utilisateur et mot de passe, social (LinkedIn, Tumblr) et confiance supérieure (Google Authenticator, Microsoft Authenticator, Duo Security).

Pour utiliser divers services d'identité pour authentifier les utilisateurs, le service d'identité doit être configuré (activé) dans Authentication Web, et l'utilisateur affecté par la politique doit s'inscrire avec le service d'identité. Une fois qu'un utilisateur est inscrit, il peut utiliser le service d'identité pour s'authentifier. Specops Authentication utilise les données des objets utilisateur dans Active Directory pour lire et écrire les informations utilisées dans le système.

Ci-dessous une liste de tous les services d'identité disponibles dans Specops Authentication.

Standard

- Specops Fingerprint: Specops Fingerprint permet aux utilisateurs de s'inscrire et de s'authentifier en utilisant des appareils avec des scanners d'empreintes digitales, tels que les smartphones et les tablettes. Les utilisateurs peuvent appuyer leur doigt sur le scanner d'empreintes digitales de leur appareil pour s'identifier instantanément. Les utilisateurs peuvent également utiliser Face ID pour s'authentifier, s'ils possèdent un iPhone X et plus. Pour utiliser ce service d'identité, les utilisateurs doivent avoir l'application installée sur leur appareil mobile.

- Specops Authenticator: Les utilisateurs peuvent s'authentifier en utilisant l'application Specops Authenticator. Les utilisateurs scannent un code QR ou entrent une clé secrète. Specops Authenticator fournit ensuite aux utilisateurs un mot de passe à usage unique à six chiffres, qui doit être saisi pour s'authentifier avec succès.

- Code mobile (SMS): Les utilisateurs recevront un mot de passe à usage unique à six chiffres via un message SMS, qui doit être saisi pour s'authentifier avec succès.

- Email: l'email de l'utilisateur est utilisé comme service d'identité en envoyant un code à l'adresse email enregistrée que l'utilisateur doit ensuite saisir dans le champ à l'écran. L'email ne nécessite pas d'inscription, car il fait référence à l'adresse email dans l'attribut email dans AD (ou tout autre attribut s'il est remplacé) ; il ne peut être utilisé qu'avec des domaines associés à Specops Authentication.

- Email personnel: l'email de l'utilisateur est utilisé comme service d'identité en envoyant un code à l'adresse email enregistrée que l'utilisateur doit ensuite saisir dans le champ à l'écran. L'email personnel doit être enregistré lors de l'inscription par l'utilisateur et il peut utiliser n'importe quelle adresse email de son choix.

- Emplacements de réseau de confiance: Les emplacements de réseau de confiance sont un service d'identité qui permet aux administrateurs de désigner certaines plages IP comme emplacements de réseau de confiance.

- Identification du manager: Lorsqu'un utilisateur s'authentifie en utilisant l'identification du manager, un email ou un message SMS est envoyé à son manager. Son manager doit alors approuver la demande d'authentification. Les administrateurs peuvent personnaliser la notification envoyée, en ajoutant des informations personnalisées à la demande de notification. Pour utiliser l'identification du manager, chaque utilisateur doit avoir un manager assigné dans Active Directory, et les comptes des managers doivent avoir une adresse email/numéro de téléphone mobile associé à leur profil pour recevoir les demandes d'authentification des utilisateurs.

- Questions secrètes: Les utilisateurs peuvent sélectionner des questions dans une liste prédéterminée et spécifier les réponses. Ils doivent ensuite répondre à ces questions pour s'authentifier avec succès.

3ème Partie

Remarque

Dans la plupart des cas, l'inscription aux services d'identité tiers doit être gérée individuellement par les utilisateurs.

- PingID: Avec PingID, les utilisateurs peuvent s'authentifier en utilisant l'application mobile PingID.

- Duo Security: Avec Duo Security, les utilisateurs peuvent s'authentifier en utilisant l'application mobile Duo Security.

- Freja: Avec Freja, les utilisateurs peuvent s'authentifier en utilisant l'application mobile Freja.

- Okta Les utilisateurs peuvent s'inscrire et s'authentifier en utilisant les informations d'identification de leur compte Okta. Cela peut être fait via l'application Okta et en envoyant des codes par message texte.

- RSA SecurID Les utilisateurs peuvent utiliser leur RSA Authenticator pour s'authentifier.

- Symantec VIP: Les utilisateurs peuvent s'authentifier en utilisant l'application mobile Symantec VIP.

- Google Authenticator: Google Authenticator est une application qui génère des mots de passe à usage unique. Une clé secrète est générée et présentée sous la forme d'un code QR que l'utilisateur scanne. Google Authenticator fournit ensuite aux utilisateurs un mot de passe à usage unique de six à huit chiffres, qui doit être saisi pour s'authentifier avec succès.

- Microsoft Authenticator: Microsoft Authenticator est une application qui génère des mots de passe à usage unique. Une clé secrète est générée et présentée sous la forme d'un code QR que l'utilisateur scanne. Microsoft Authenticator fournit ensuite aux utilisateurs un mot de passe à usage unique de six à huit chiffres, qui doit être saisi pour s'authentifier avec succès.

- SITHS eID (Suède): SITHS eID est un service d'authentification basé sur une carte à puce, qui permet aux employés (tels que les professionnels de la santé) des autorités, municipalités et conseils de comté en Suède de s'identifier électroniquement.

-

Mobile BankID (Suède): Si les utilisateurs ont l'application Mobile BankID, ils peuvent l'utiliser pour vérifier leur identité.

Remarque

Les utilisateurs devront scanner un code QR dans l'application Mobile BankID pour s'authentifier avec ce service d'identité.

-

Yubikey: Le Yubikey est un dispositif d'authentification matériel. Les utilisateurs peuvent s'authentifier en générant des mots de passe à usage unique (OTP) avec leur Yubikey (uniquement si le Yubikey prend en charge Yubico OTP comme fonction de sécurité). Pour plus d'informations sur Yubikey, consultez la page Yubikey.

- Passkeys: Les utilisateurs peuvent s'authentifier avec des passkeys qu'ils ont déjà configurés sur leur appareil. Les passkeys sont des informations d'identification numériques (authentificateurs), liées à un compte utilisateur et à un site web ou une application. Quelques exemples de passkeys sont Windows Hello, Yubikey, Bitwarden et toute application d'authentification telle que Google Authenticator.

- Entra ID: permet à Specops Authentication de s'intégrer aux bibliothèques d'authentification Microsoft. Microsoft Authenticator peut être utilisé pour s'authentifier avec Specops Authentication sans utiliser de mot de passe.

Fédéré

- Google: Les utilisateurs peuvent s'inscrire et s'authentifier en utilisant les informations d'identification de leur compte Google.

- Microsoft Live: Les utilisateurs peuvent s'inscrire et s'authentifier en utilisant les informations d'identification de leur compte Microsoft Live. Les informations d'identification Microsoft Live sont utilisées pour se connecter au Cloud Microsoft, y compris: Outlook, Office Online, OneDrive, Skype, Xbox Live et le Microsoft store.

- LinkedIn: Les utilisateurs peuvent s'inscrire et s'authentifier en utilisant les informations d'identification de leur compte LinkedIn.

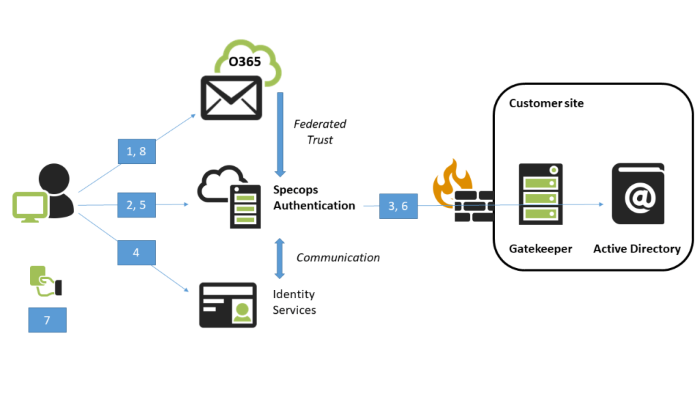

Architecture et conception

Specops Authentication se compose des composants suivants et ne nécessite aucune ressource supplémentaire dans votre environnement. Le backend d'authentification, le web et les services d'identité sont hébergés dans le cloud. Vous n'aurez besoin d'installer que le composant Gatekeeper.

- L'utilisateur essaie d'accéder à son O365

- L'utilisateur est redirigé vers Specops Authentication via Federated Trust

- Les options d'authentification sont récupérées et présentées à l'utilisateur

- L'utilisateur sélectionne les services d'identité pour l'authentification

- Les services d'identité renvoient l'identité de l'utilisateur à Specops Authentication

- L'identité de l'utilisateur est validée par rapport à Active Directory

- Specops Authentication crée un token pour l'utilisateur à présenter à O365

- Specops Authentication renvoie l'utilisateur authentifié à O365 (si la politique d'authentification est respectée)

Cloud d'authentification: Le composant cloud global de Specops Authentication, le cloud d'authentification contient le web (front-end pour les utilisateurs finaux) et les services backend.

Web d'authentification: Contient le front-end pour les utilisateurs finaux, ainsi que pour les administrateurs. Il permet la création des paramètres Specops Authentication ainsi que la configuration de l'approvisionnement.

Backend d'authentification: Pour lire les informations utilisateur à partir d'Active Directory, le backend communique avec le Gatekeeper. Le web et les services d'identité communiquent également avec le backend. Le backend d'authentification valide l'identité d'un utilisateur dans Specops Authentication, en fonction des tokens des services d'identité individuels.

Gatekeeper: Le Gatekeeper doit être installé sur un serveur de votre domaine. Le Gatekeeper lit les informations utilisateur à partir d'Active Directory et gère toutes les opérations contre Active Directory, telles que la lecture/écriture des données d'inscription.

Services d'identité: Une entité qui peut valider l'identité d'un utilisateur dans Specops Authentication. Les tokens des services d'identité individuels sont utilisés par le backend pour valider l'identité d'un utilisateur.

Certains des services d'identité utilisés lors de l'authentification, tels que Google, sont externes. Lorsqu'un service d'identité externe est utilisé, l'utilisateur est envoyé au service d'identité et invité à donner son consentement à Specops Authentication pour accéder à ses informations personnelles, telles que son nom d'utilisateur. Les informations du consentement permettent la création du token utilisé pour l'authentification.

Politique d'authentification: Une politique qui indique comment un utilisateur doit s'authentifier pour pouvoir accéder à une ressource.

Token: Un token ou un token de sécurité est un porteur d'informations sur un utilisateur et sur l'émetteur du token. Les informations sur un utilisateur sont un ensemble de déclarations. Les revendications sur un utilisateur peuvent par exemple être le nom de l'utilisateur, l'ID du client auquel il appartient et quels rôles un utilisateur a dans son organisation.

Remarque: Aucune donnée personnellement identifiable ou mot de passe n'est inclus dans les tokens.

Fonctionnalités et capacités

Fonctionnalités de support de la console

Identité Windows fédérée

Lorsqu'un utilisateur tente de se connecter à O365, Specops Authentication peut accorder un accès SSO avec les informations d'identification Windows Integrated Authentication existantes, sauf si des exigences d'authentification supplémentaires sont spécifiées dans la politique.

Attribution de confiance au service d'identité

Specops Authentication permet à l'administrateur d'attribuer une valeur/poids de confiance pour chaque service d'identité, décidant en fin de compte qu'un service d'identité vaut deux fois plus qu'un autre lors de l'authentification. Dans les interfaces utilisateur, pour les utilisateurs finaux et les administrateurs, les poids sont représentés par des étoiles.

Personnalisations

L'application web contient plusieurs fonctionnalités de personnalisation qui vous donnent le contrôle sur l'interface utilisateur finale de Specops Authentication. Vous pouvez personnaliser divers éléments graphiques, y compris le logo principal et le style principal (vous permettant de définir vos propres styles en utilisant un CSS bootstrap personnalisé).

Authentification multi-facteurs pour les administrateurs

Les utilisateurs qui font partie du groupe d'administrateurs Specops Authentication peuvent utiliser l'authentification multifactorielle pour vérifier leur identité lors de l'accès aux pages administrateur sur l'application web.

Applications mobiles

Specops Authenticator

L'application Specops Authenticator est un service d'identité de haute confiance, qui transforme l'appareil mobile en un dispositif de token sécurisé. L'application génère un code secret que les utilisateurs doivent fournir en plus de leur nom d'utilisateur lors de l'authentification. Les codes générés sont basés sur les tokens de sécurité de l'algorithme de mot de passe à usage unique basé sur le temps standard de l'industrie. En tant que tel, Specops Authenticator peut fonctionner avec les authentificateurs Google et Microsoft.

Specops Fingerprint Authenticator

L'application Specops Fingerprint Authenticator vous permet de vous authentifier à O365 en utilisant soit la fonction de reconnaissance d'empreintes digitales Touch ID intégrée à votre iOS, soit la fonction de scan de l'API d'empreintes digitales intégrée à votre système d'exploitation Android 6.0 ou plus récent.

Clients pris en charge

Specops Authentication prend en charge les clients ci-dessous pour accéder à O365.

- Versions web de O365 sur tous les navigateurs modernes par exemple. https://portal.office.com

- Office 365 pour Windows

- Office 2016 pour Windows

- Office 2013 pour Windows (Nécessite des paramètres supplémentaires déployés dans l'organisation).

- Outlook pour iPhone

- Outlook pour Android

- OneDrive pour Entreprise

- Skype pour Entreprise

Scénarios de configuration courants

Ci-dessous trois scénarios de configuration courants pour Specops Authentication avec O365.

Ne pas utiliser O365 et votre domaine principal n'est pas enregistré dans Microsoft Entra ID

- Vous pouvez acheter un compte O365, ou vous inscrire pour un compte d'essai gratuit Enterprise à partir de: https://www.microsoft.com/en-ca/microsoft-365/business/office-365-enterprise-e3-business-software

- Créez votre compte client Specops Authentication à partir de: https://login.specopssoft.com/Authentication/Account/Signup

- Suivez les étapes dans le Guide d'installation et le Guide d'administration de Specops Authentication.

Utiliser O365 avec votre client de production/Active Directory pour tester sur un nom de domaine secondaire

Votre nom de domaine principal est utilisé, et vous souhaitez configurer un nom de domaine secondaire pour les tests.

- Créez un nouveau domaine DNS public (par exemple: test.contoso.com). Il vous sera demandé de vérifier votre domaine en ajoutant un enregistrement TXT à l'enregistrement DNS de votre hôte de domaine lors de la configuration.

- Assurez-vous d'avoir des utilisateurs de test avec des suffixes UPN qui sont sous le nouveau domaine, user@test.contoso.com.

- Créez votre compte client Specops Authentication avec le domaine secondaire, test.contoso.com.

- Installez le composant Gatekeeper. Consultez le Guide d'installation de Specops Authentication.

- Configurez la fédération avec le domaine (test.contoso.com) et O365. Consultez le Guide d'administration > Office 365.

- Si vous utilisez déjà Microsoft Entra Connect pour l'approvisionnement, vous pouvez ignorer l'approvisionnement des utilisateurs > Configurer. Si les étapes restantes sont configurées, les utilisateurs pourront se connecter à O365 avec une authentification unique ou une authentification multi-facteurs, en utilisant leurs UPN, par exemple: Jane.Doe@test.contoso.com.

- Si vous utilisez déjà Microsoft Entra Connect et souhaitez tester Specops Authentication pour l'approvisionnement, assurez-vous que Microsoft Entra Connect ne synchronise pas vos utilisateurs de test. Définissez la portée de Microsoft Entra Connect pour exclure l'OU où se trouvent vos utilisateurs de test.

- Si ces utilisateurs ont été approvisionnés par Microsoft Entra Connect auparavant, ils seront supprimés de votre client Microsoft Entra par Microsoft lors du prochain cycle de synchronisation. Une fois qu'ils sont supprimés, Specops Authentication ne peut pas les recréer. Pour restaurer les utilisateurs supprimés, allez dans « Utilisateurs supprimés » dans le portail d'administration O365. Cela peut également être fait en utilisant PowerShell.

- Marquez un GPO qui affecte ces utilisateurs dans l'outil d'administration Gatekeeper et activez l'approvisionnement des utilisateurs pour le GPO sur le web Specops Authentication. Ces utilisateurs peuvent maintenant se connecter avec une authentification unique et seront approvisionnés.

Utiliser O365 avec votre client de production/Active Directory pour tester en production (non recommandé)

Votre domaine principal est utilisé, et vous ne souhaitez pas configurer un domaine secondaire. Cela configurera Specops Authentication pour tous les utilisateurs en production.

- Créez votre compte client Specops Authentication avec votre domaine principal, contoso.com.

- Installez le composant Gatekeeper. Consultez le Guide d'installation de Specops Authentication.

- Créez et marquez un GPO qui affecte tous les utilisateurs qui doivent se connecter à O365, ou utilisez un GPO existant.

- Créez et marquez un GPO qui affecte les utilisateurs de test que vous souhaitez tester avec Specops Authentication, ou utilisez un GPO existant.

-

Configurez la fédération avec le domaine (contoso.com) et O365. Consultez le Guide d'administration > Office 365.

Remarque

Complétez les étapes de configuration, mais ignorez la configuration de l'approvisionnement et de la licence des utilisateurs.

-

Sur le web Specops Authentication, configurez la politique affectant tous les utilisateurs pour ne nécessiter que l'identité Windows lors de l'authentification. Vous devrez également configurer l'authentification intégrée.

- Sur le web Specops Authentication, configurez la politique affectant les utilisateurs de test.

- Les utilisateurs pourront se connecter à O365 avec l'authentification unique ou l'authentification multi-facteurs en utilisant leurs UPNs, par exemple: Jane.Doe@contoso.com.

FAQ

Les politiques Specops Authentication peuvent-elles être configurées pour s'appliquer uniquement à des groupes spécifiques ?

Oui. Vous pouvez créer des politiques pour les objets de stratégie de groupe souhaités, ou la portée sélectionnée.

Specops Authentication prend-il en charge plusieurs noms de domaine ?

Oui, tant que les domaines de toutes les adresses e-mail sont enregistrés avec Microsoft Entra ID/O365.

Specops Authentication prend-il en charge la redondance ?

Oui, vous pouvez configurer et configurer des Gatekeepers supplémentaires pour la redondance.

Specops Authentication stocke-t-il des données personnelles ou commerciales confidentielles ?

Les données liées à l'authentification, y compris les données d'inscription, sont stockées directement dans les sous-objets du compte utilisateur dans Active Directory. Specops Authentication ne stocke pas de copie de votre annuaire. Les utilisateurs sont provisionnés directement depuis votre Active Directory sur site vers Microsoft Entra ID.

Comment les utilisateurs sont-ils authentifiés avec Specops Authentication ?

Specops Authentication utilise des Security Tokens pour authentifier les utilisateurs. Lorsqu'un utilisateur s'inscrit avec Specops Authentication, ses données d'inscription sont stockées sur un sous-objet de son compte utilisateur. Lorsqu'un utilisateur tente de se connecter à O365, Specops Authentication accordera soit un accès à l'authentification unique via le token Windows Integrated Authentication, soit demandera à l'utilisateur de s'authentifier avec des services d'identité supplémentaires de son inscription. Cela dépendra de la politique d'authentification configurée par l'administrateur.

Specops Authentication peut-il être utilisé avec Microsoft Entra Connect ?

Oui. Vous pouvez utiliser Microsoft Entra Connect pour le provisionnement ; et Specops Authentication pour la gestion des licences, l'authentification unique et l'authentification multi-facteurs.

Comment Specops Authentication est-il hébergé ?

Specops Authentication est fourni en tant que service cloud hébergé, fonctionnant sur Amazon Web Services, avec le centre de données situé dans l'est des États-Unis.

Le chiffrement des données est-il utilisé pour les données en transit du Gatekeeper vers le Specops Authentication Cloud ?

Oui, double couche de chiffrement entre le Gatekeeper et Specops Authentication Cloud. Toutes les données envoyées par les utilisateurs finaux ou le Gatekeeper sont vérifiées cryptographiquement, à la fois signées et scellées.

Quels services d'identité/facteurs d'authentification notre produit prend-il en charge ?

- Specops Authentication prend en charge les services d'identité suivants:

- Windows Identity

- Questions

- Code Mobile (SMS)

- Specops Authenticator

- Identification du Manager

- Specops Fingerprint

- Google Authenticator

- Microsoft Authenticator

- Symantec VIP

- Duo Security

- Mobile Bank ID (Suède)

- Options sociales et e-mail: Gmail, Yahoo, Twitter, Flickr, Live