[Nouvelle recherche] Quels mots de passe sont utilisés par les attaquants contre les ports RDP ?

Table of Contents

L’équipe de recherche de Specops a analysé 15 millions de mots de passe utilisés pour attaquer les ports RDP, lors d’attaques en direct contre des réseaux qui ont lieu en ce moment même. Notre équipe a identifié les dix mots de passe les plus courants utilisés par les attaquants et a analysé leurs listes de mots pour déterminer les règles de complexité et les longueurs de mots de passe les plus courantes. Nous avons partagé les résultats d’une analyse similaire en 2022, cette recherche est donc maintenant actualisée pour 2025.

La publication de ce rapport coïncide également avec l’ajout de plus de 85 millions de mots de passe compromis au service Specops Breached Password Protection. Ces mots de passe proviennent de notre réseau de pots de miel et de sources de renseignements sur les menaces.

Pourquoi les attaquants ciblent-ils le port RDP ?

Le protocole Remote Desktop Protocol (RDP) sur le port TCP 3389 permet notamment de fournir des capacités d’accès à distance au personnel travaillant à distance ou de manière hybride. Le port RDP peut également permettre aux serveurs distants d’assurer la maintenance, l’installation et le dépannage, où qu’ils se trouvent. Il facilite la connexion à distance aux environnements professionnels, ce qui en fait malheureusement aussi une cible pour les pirates.

Les attaquants surveillent les serveurs RDP exposés, car ils peuvent constituer des cibles faciles pour les attaques par force brute. En outre, les attaquants peuvent mener des attaques par pulvérisation de mots de passe sur les serveurs RDP et tenter d’obtenir des informations d’identification connues sur les serveurs exposés. De nombreuses organisations constatent que la surveillance des serveurs RDP fait apparaître des centaines, voire des milliers, de tentatives de connexion infructueuses sur leurs serveurs par des pirates, des bots, des attaques par ransomware, etc.

Quels sont les mots de passe utilisés pour attaquer le port RDP ?

Notre équipe de recherche a examiné un échantillon de 15 millions de mots de passe collectés à partir de notre système de pots de miel. Ces données ont été recueillies entre fin 2024 et mars 2025. Afin de filtrer les attaques RDP, il a été nécessaire d’isoler les hachages enregistrés par le système du pot de miel. Cela signifie qu’il a fallu craquer ces enregistrements spécifiquement pour cet exercice. Compte tenu du matériel et du temps disponibles, il a été possible de pirater environ 40 % de ces enregistrements NTLMv2. Il faut donc garder à l’esprit que ces données illustrent les tentatives récentes de connexion au port RDP de ces pots de miel, et non l’ensemble des données contenues dans la base de données Specops Breached Password Protection (Protection des mots de passe violée).

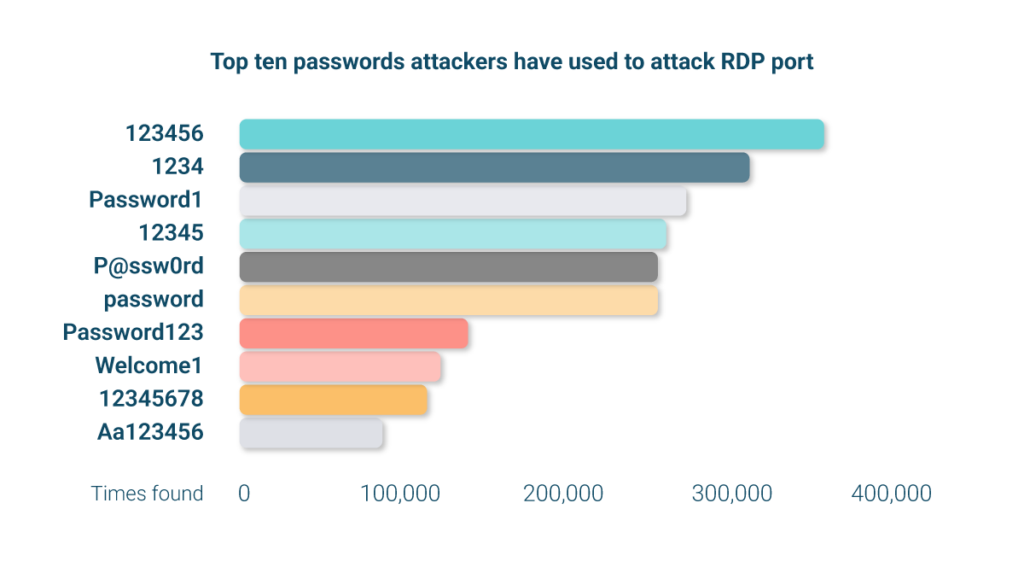

Les dix principaux mots de passe utilisés pour attaquer le port RDP

En examinant le top 10 ci-dessous, quelques éléments ressortent concernant les mots de passe utilisés par les attaquants pour cibler le port RDP :

- « 123456 » arrive en première position, et c’est également le mot de passe le plus populaire volé par des logiciels malveillants dans notre rapport Breached Password Report 2025. Cela signifie que de nombreux utilisateurs finaux continuent d’utiliser comme mots de passe des suites de clavier très basiques et vulnérables, dont vous pouvez voir plusieurs exemples dans ce top 10

- La liste comporte plusieurs variantes de « mot de passe ». Les pirates savent que les utilisateurs finaux essaient souvent de répondre aux exigences de complexité de la manière la plus simple possible. Par exemple, P@ssw0rd répondrait aux exigences standard fixées par de nombreuses organisations, à savoir huit caractères, une majuscule, un chiffre et un caractère spécial. Toutefois, il s’agit toujours d’un mot de passe faible en raison de sa prévisibilité et de son terme de base commun

- C’est intéressant de voir que « Welcome1 » apparaît dans la liste. Une étude récente de Specops suggère que de nombreux utilisateurs finaux reçoivent des mots de passe temporaires faibles lorsqu’ils rejoignent une organisation et qu’ils ne sont pas obligés de les changer

| Password | Nombre de fois où il a été trouvé |

|---|---|

| 123456 | 355,088 |

| 1234 | 309,812 |

| Password1 | 271,381 |

| 12345 | 259,222 |

| P@ssw0rd | 254,065 |

| password | 138,761 |

| Password123 | 121,998 |

| Welcome1 | 113,820 |

| 12345678 | 86,682 |

| Aa123456 | 69,058 |

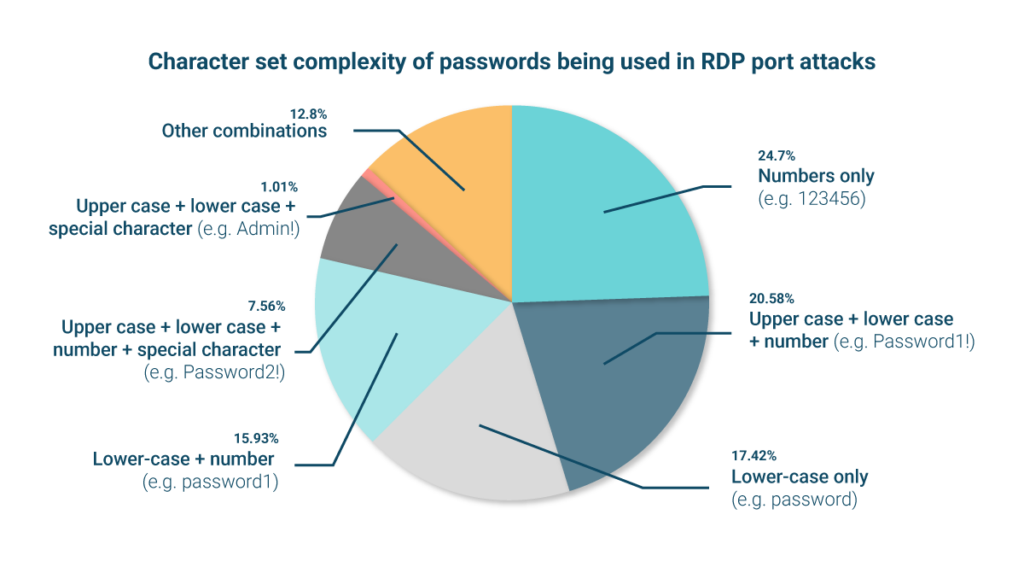

Complexité des jeux de caractères

Nous avons examiné les jeux de caractères qui composent les mots de passe utilisés dans les attaques de ports RDP. Le tableau ci-dessous présente quelques combinaisons sélectionnées des quatre types de caractères de mot de passe que les utilisateurs finaux peuvent choisir sur un clavier :

- Chiffres

- Lettres minuscules

- Lettres majuscules

- Caractères spéciaux

Comme le montre le tableau ci-dessous, seuls 7,56 % des mots de passe utilisés dans les attaques contenaient au moins un caractère parmi les options ci-dessus. Près de la moitié des mots de passe (45 %) utilisés dans les attaques se composaient uniquement de chiffres ou de lettres minuscules. Le fait que les attaquants utilisent encore des mots de passe aussi simples dans les attaques par pulvérisation de mots de passe montre bien qu’ils sont encore choisis par un grand nombre d’utilisateurs finaux.

Un utilisateur final qui aurait choisi un mot de passe complexe (même un mot de passe simple et court) aurait été protégé contre plus de 92 % des mots de passe utilisés dans ces attaques de port RDP. Cependant, pour qu’un mot de passe soit vraiment fort, il faut également tenir compte de sa longueur.

| Jeu de caractères | % des mots de passe utilisés dans les attaques |

|---|---|

| Chiffres uniquement (par ex. 123456) | 24,7% |

| Majuscule + minuscule + chiffre (par ex. Password1!) | 20,58% |

| Minuscule uniquement (par ex. password) | 17,42% |

| Minuscule + chiffre (par ex. password1) | 15,93% |

| Majuscule + minuscule + chiffre + caractère spécial (par ex. Password2!) | 7,56% |

| Majuscule + minuscule + caractère spécial (par ex. Admin!) | 1,01% |

| Autres combinaisons | 12,8% |

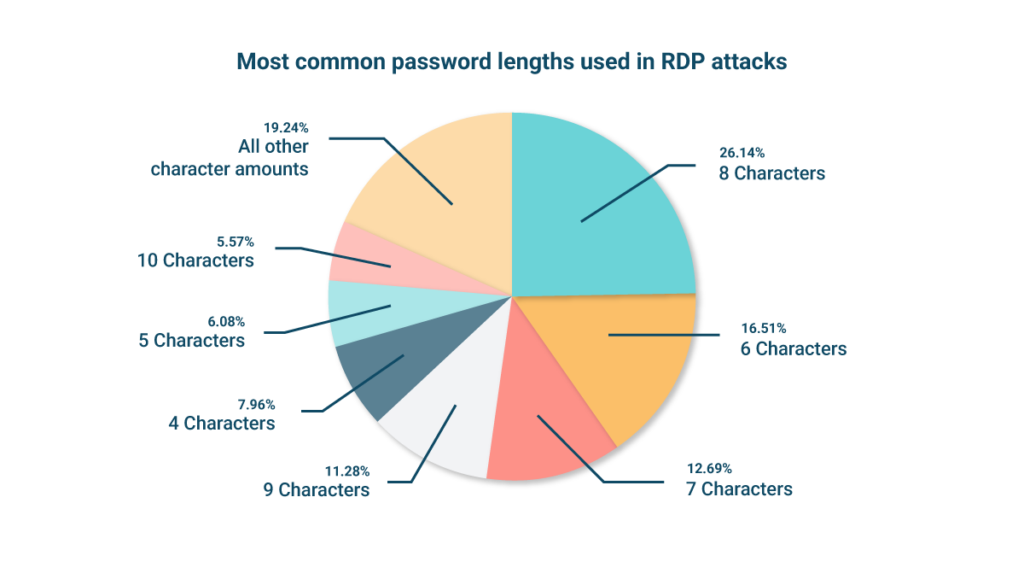

Longueurs des mots de passe les plus utilisés dans les attaques

La complexité est un facteur qui rend les mots de passe plus résistants aux attaques par force brute, mais le facteur le plus important est la longueur du mot de passe. Lorsqu’un mot de passe haché compte plus de 15 caractères et présente un certain degré de complexité, il devient pratiquement impossible de le casser à l’aide de techniques de force brute. Pour plus de détails sur ce principe, consultez nos recherches récentes sur le craquage des mots de passe SHA 256.

Pour en revenir à nos mots de passe destinés à attaquer le port RDP, nous constatons que les mots de passe de huit caractères sont les plus courants. Cela s’explique simplement par le fait que la plupart des organisations définissent la longueur minimale d’un mot de passe à huit caractères et que les utilisateurs finaux choisissent souvent la voie la plus simple.

Seulement 1,35 % des mots de passe utilisés pour attaquer le port RDP comportaient plus de 12 caractères. Par conséquent, si votre organisation imposait des passphrases de plus de 15 caractères, vos utilisateurs finaux seraient protégés contre 98 % des mots de passe utilisés dans l’attaque.

| Longueur du mot de passe | % des mots de passe utilisés dans les attaques |

|---|---|

| 8 caractères | 26,14% |

| 6 caractères | 16,51% |

| 7 caractères | 12,69% |

| 9 caractères | 11,28% |

| 4 caractères | 7,96% |

| 5 caractères | 6,08% |

| 10 caractères | 5,57% |

| Tous les autres nombres de caractères | 19,24% |

Trouvez les mots de passe compromis dans votre réseau dès aujourd’hui

La mise à jour de ce mois du service Breached Password Protection comprend l’ajout de plus de 5 millions de mots de passe compromis à la liste utilisée par Specops Password Auditor. Grâce à l’analyse en lecture seule de votre Active Directory par Specops Password Auditor, vous pouvez savoir combien de mots de passe de vos utilisateurs finaux sont compromis ou identiques. Vous obtiendrez un rapport gratuit et personnalisable sur les vulnérabilités liées aux mots de passe, y compris les politiques faibles, les mots de passe compromis et les comptes inactifs ou obsolètes. Téléchargez votre outil d’audit gratuit ici.

Que pouvons-nous retenir de l’analyse des attaques par mot de passe sur les ports RDP ?

La plupart des mots de passe utilisés dans ces attaques peuvent être qualifiés de faibles. En effet, ils sont soit courts, soit peu complexes, soit utilisent des termes de base courants tels que « password ». Grâce à une bonne solution tierce, il est possible d’empêcher les utilisateurs finaux de choisir des mots de passe Active Directory faibles (qui sont souvent réutilisés comme mots de passe RDP ou VPN). La mise en œuvre d’une politique de mots de passe forts encourageant les utilisateurs à créer des passphrases longues permettrait de protéger la grande majorité des mots de passe que nous avons identifiés dans le cadre de cette analyse.

Cependant, il ne s’agit pas d’une solution facile à mettre en œuvre, bien au contraire. Une politique de mot de passe appropriée peut vous permettre d’atteindre la plupart de vos objectifs, mais il existe d’autres méthodes à employer pour offrir une protection plus complète de vos connexions RDP :

- L’activation d’une MFA résistante au push-spam pour les connexions RDP renforce la protection, même en cas de violation du mot de passe. Par exemple, Specops Secure Access peut renforcer les connexions RDP avec un deuxième facteur pour mieux sécuriser l’accès à distance.

- Veillez à ce que les serveurs et les clients Windows soient corrigés et mis à jour afin de se prémunir contre les CVE

- Vérifiez qu’il n’y a pas de mauvaise configuration et que le port TCP 3389 utilise une connexion SSL et n’est pas exposé directement à l’Internet

- Limitez la plage d’adresses IP pouvant utiliser des connexions RDP

- Bloquez l’utilisation de mots de passe faibles et compromis dans votre Active Directory

Protégez votre organisation contre les attaques de mots de passe

Specops Password Auditor est un excellent point de départ pour évaluer vos risques actuels liés aux mots de passe, mais ce n’est qu’un aperçu. Avec Specops Password Policy et Breached Password Protection, les organisations peuvent se protéger en permanence contre plus de 3 milliards de mots de passe uniques compromis (4 milliards au total). Il s’agit notamment de mots de passe compromis qui pourraient être considérés comme « forts » et qui ont été volés par des logiciels malveillants.

Les systèmes de collecte de données de suivi des attaques de notre équipe de recherche mettent à jour le service quotidiennement et garantissent la protection des réseaux contre les attaques de mots de passe réelles qui se produisent en ce moment même. Ce service englobe également les mots de passe figurant sur les listes de mots de passe cassés du dark Web et d’autres sites. Breached Password Protection analyse en permanence votre Active Directory à la recherche de mots de passe corrompus et vous permet d’alerter les utilisateurs finaux à l’aide d’un message personnalisable qui contribue à réduire le nombre d’appels au service d’assistance.

Et si vous souhaitez sécuriser la connexion RDP avec MFA en plus de sécuriser le mot de passe, vous pouvez ajouter Specops Secure Access. Vous aimeriez savoir comment cela pourrait fonctionner dans le cadre de votre organisation ? Vous souhaitez savoir comment vous pourriez l’adapter à vos besoins ? Contactez-nous ou découvrez comment cela fonctionne grâce à une démo ou un essai gratuit.

Dernière mise à jour le 14/11/2025