Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

[Nouvelles données] Les mots de passe actuellement utilisés par les attaquants pour attaquer les ports RDP

Table of Contents

La liste Specops Breached Password Protection dépasse les 3 milliards de mots de passe compromis uniques réunis à partir de données d’attaques en direct et de fuites de listes de mots de passe piratés.

Aujourd’hui, l’équipe de recherche de Specops Software partage les résultats de notre analyse sur les mots de passe actuellement utilisés pour attaquer les ports RDP lors d’attaques en direct contre les réseaux. Cette analyse coïncide avec le dernier ajout de plus de 34 millions de mots de passe compromis au service Specops Breached Password Protection, qui recense désormais plus de 3 milliards de mots de passe compromis uniques.

Pour obtenir les données les plus récentes, veuillez consulter notre analyse actualisée des attaques RDP 2025.

Le protocole RDP (Remote Desktop Protocol) sur le port TCP 3389 est un moyen populaire de fournir des capacités d’accès à distance aux télé-travailleurs. Le port est également une méthode d’attaque populaire chez les cybercriminels malgré le retour au bureau, raison pour laquelle Microsoft a introduit des verrouillages de tentative de connexion RDP par défaut dans Windows 11.

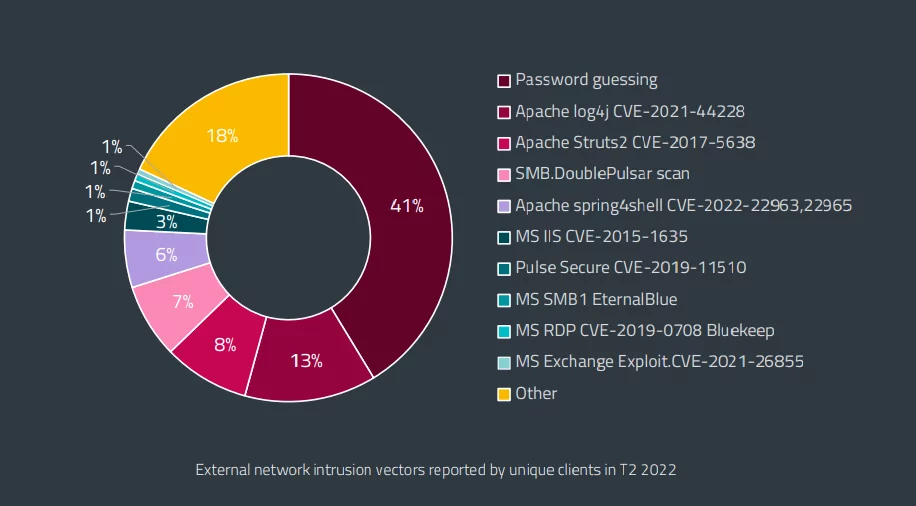

Deviner les mots de passe par force brute continue de figurer en tête de liste des méthodes d’attaque les plus fréquente, ESET rapportant la découverte de mot de passe à 41 % de tous les vecteurs d’intrusion.

Alors, quels mots de passe ces attaquants utilisent-ils lors de ces tentatives ?

Notre équipe de recherche a examiné un sous-ensemble de plus de 4,6 millions de mots de passe collectés sur une période de plusieurs semaines en octobre 2022 à partir de notre système de honeypot – l’une de nos sources pour les mots de passe compromis bloqués par la politique de mot de passe Specops et la protection contre les violations de mot de passe.

L’ensemble de mots de passe ci-dessous est une liste des termes de base les plus couramment trouvés dans des attaques récentes sur le réseau de honeypot de notre équipe, y compris ceux utilisés pour attaquer des ports RDP.

Termes de base les plus courants utilisés pour attaquer le port RDP

Les termes de base les plus courants trouvés dans les mots de passe utilisés pour attaquer les ports TCP 3389 en octobre 2022 étaient les suivants :

Ces termes de base révèlent des utilisations de mots de passe très basiques dans les listes de mots avec lesquelles les attaquants forcent brutalement le port 3389. Les organisations qui déploient l’utilisation d’un dictionnaire personnalisé qui empêche également l’utilisation de leetspeak s’assurent une protection efficace contre les termes de base les plus courants utilisés pour attaquer ce port.

Comparons cela avec les termes de base les plus couramment utilisés pour attaquer les réseaux sur plusieurs ports (y compris le port 3389) observés par notre équipe interne de surveillance des attaques, au cours de la même période :

- password

- admin

- welcome

- p@ssw0rd

- qaz2wsx

- homelesspa

- p@ssword

- qwertyuiop

- q2w3e4r5t

- q2w3e4r

Le plus intéressant à propos de cet ensemble de données plus volumineux pourrait être la présence de « homelesspa » – un terme de base pour les mots de passe trouvé dans la fuite MySpace de 2016 – qui nous donne un aperçu des listes utilisées par les attaquants lorsqu’ils ciblent les réseaux. Ce terme est également présent dans la liste NCSC Top 100k publiée en 2019. Ce terme de base révèle que même si une liste de mots ou une faille est « ancienne », elle vaut toujours la peine d’être protégée car les attaquants compilent souvent leurs listes d’attaques à partir de plusieurs corpus de fuites de données différents.

Notre équipe a également examiné les modèles pouvant être trouvés dans les attaques récentes sur les réseaux afin d’aider les organisations à concevoir une politique de sécurité des mots de passe plus efficace et a noté ce qui suit :

- Plus de 88 % des mots de passe utilisés pour attaquer ces ports en octobre comportaient 12 caractères ou moins ;

- La longueur de mot de passe la plus courante trouvée dans ces données d’attaque était de 8 caractères à près de 24 % ;

- Les mots de passe contenant uniquement des lettres minuscules sont la combinaison de caractères la plus courante trouvée et représentent 18,82 % de l’ensemble

Les organisations cherchant à empêcher l’utilisation de mots de passe comme ceux-ci pourraient utiliser des règles de construction de mot de passe comme par exemple la mise en œuvre de l’utilisation de phrases secrètes, exigeant une longueur minimale de 13 caractères minimum, ou l’introduction d’une expiration de mot de passe basé sur la longueur. Ces règles, associées à un dictionnaire personnalisé ou à une vérification de mots de passe compromis, constitueraient la meilleure défense contre des mots de passe comme ceux que nous venons d’évoquer.

Sécurisation du port RDP contre les attaques de force brute par mot de passe

Les organisations qui cherchent à sécuriser leur port RDP pour se protéger contre les ransomwares ou autres activités malveillantes doivent mettre en œuvre les meilleures pratiques de sécurité, comme par exemple :

- Garder les serveurs et les clients Windows corrigés et à jour pour vous protéger contre les CVE ;

- Vérifier les erreurs de configuration – assurez-vous que le port TCP 3389 utilise une connexion SSL et n’est pas directement exposé à Internet ;

- Limiter la plage d’adresses IP pouvant utiliser les connexions RDP ;

- Ajoutez un MFA résistant au push-spam aux connexions RDP ;

- Bloquez l’utilisation de mots de passe faibles et compromis, en particulier ceux qui sont actuellement utilisés pour attaquer les ports RDP.

Détectez les mots de passe compromis comme ceux-ci dans votre réseau

La mise à jour d’aujourd’hui du service Breached Password Protection comprend une mise à jour de plus de 26 millions de mots de passe ajoutés à la liste utilisée par Specops Password Auditor.

Vous pouvez télécharger le dernier vérificateur de mot de passe Specops ici. Specops Password Auditor ne stocke pas les données Active Directory et n’apporte aucune modification à Active Directory.

Réduisez le risque d’attaque par ransomware en bloquant ces mots de passe

Avec Specops Password Policy et Breached Password Protection, les organisations peuvent empêcher l’utilisation de mots de passe comme ceux que notre équipe de recherche partage aujourd’hui et ajoute aux plus de 3 milliards de mots de passe compromis connus. Ces mots de passe compromis incluent ceux qui sont utilisés dans des attaques réelles actuelles ou qui figurent sur des listes de mots de passe compromis connus – ce qui facilite la conformité aux réglementations de l’industrie comme celle du NIST ou NCSC.

Les systèmes de collecte de données de surveillance des attaques de notre équipe de recherche mettent à jour le service quotidiennement et garantissent que les réseaux sont protégés contre les attaques par mot de passe actuellement en cours dans le monde. Le service Breached Password Protection bloque ces mots de passe interdits dans Active Directory avec une messagerie personnalisable pour l’utilisateur final qui permet de réduire les appels au service d’assistance. Découvrez comment avec une démo ou un essai gratuit.

(Dernière mise à jour le 18/03/2025)