Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Risques de sécurité et vulnérabilités du protocole de bureau à distance port TCP 3389

Table of Contents

Il ne fait aucun doute que les entreprises se démènent pour répondre aux besoins de leurs employés qui travaillent hors site. De nombreuses technologies d’accès à distance permettent aux entreprises de fournir la connectivité nécessaire pour que les employés travaillant à distance puissent accéder aux applications essentielles pour l’entreprise. Le protocole de bureau à distance (RDP) sur le port TCP 3389 est un moyen extrêmement populaire et facile à configurer de fournir des solutions d’accès à distance pour les travailleurs qui en ont besoin.

Bien que le port TCP 3389 du protocole RDP offre un moyen facile de se connecter à distance aux ressources de l’entreprise, ses vulnérabilités en matière de sécurité (notamment les ransomwares) sont nombreuses. Qu’est-ce que le protocole de bureau à distance sur le port TCP 3389 ? Quelles sont les failles de sécurité dont vous devez être conscient lorsque vous l’utilisez ? Comment surmonter ces vulnérabilités ?

Qu’est-ce que le protocole de bureau à distance sur le port TCP 3389 ?

Le protocole de bureau à distance (RDP) est un protocole qui permet d’accéder à un ordinateur de bureau à distance. De nombreux protocoles de bureau à distance offrant des fonctionnalités similaires sont disponibles aujourd’hui. Cependant, RDP est le protocole que l’on retrouve dans de nombreux environnements d’entreprise. Comme il s’agit d’une technologie Microsoft et que de nombreuses organisations s’appuient fortement sur les technologies Windows Server et Windows Client, on comprend pourquoi il est le protocole d’accès au bureau à distance le plus utilisé aujourd’hui.

Les cas d’utilisation les plus courants du RDP sont les suivants :

- Fournir un hôte bastion avec des applications dans un environnement qui imite les ressources locales.

- Fournir un environnement de bureau commun pour les employés ou les entrepreneurs travaillant à domicile et devant accéder aux systèmes pour leurs tâches quotidiennes.

- Fournir aux serveurs distants, quel que soit leur emplacement, la possibilité d’assurer la maintenance, la configuration et le dépannage.

Les environnements fonctionnant sous Microsoft Windows Server et les systèmes d’exploitation clients Windows s’appuient sur le protocole Remote Desktop (RDP) pour l’accès à distance, l’administration du système, la fonctionnalité d’application à distance et d’autres fonctionnalités fournies par l’outil. Le protocole de bureau à distance étant intégré aux systèmes d’exploitation Windows Server, il ne nécessite aucun téléchargement supplémentaire pour être utilisé.

Vous trouverez ci-dessous un exemple de la connexion Bureau à distance intégrée au système d’exploitation Windows 10.

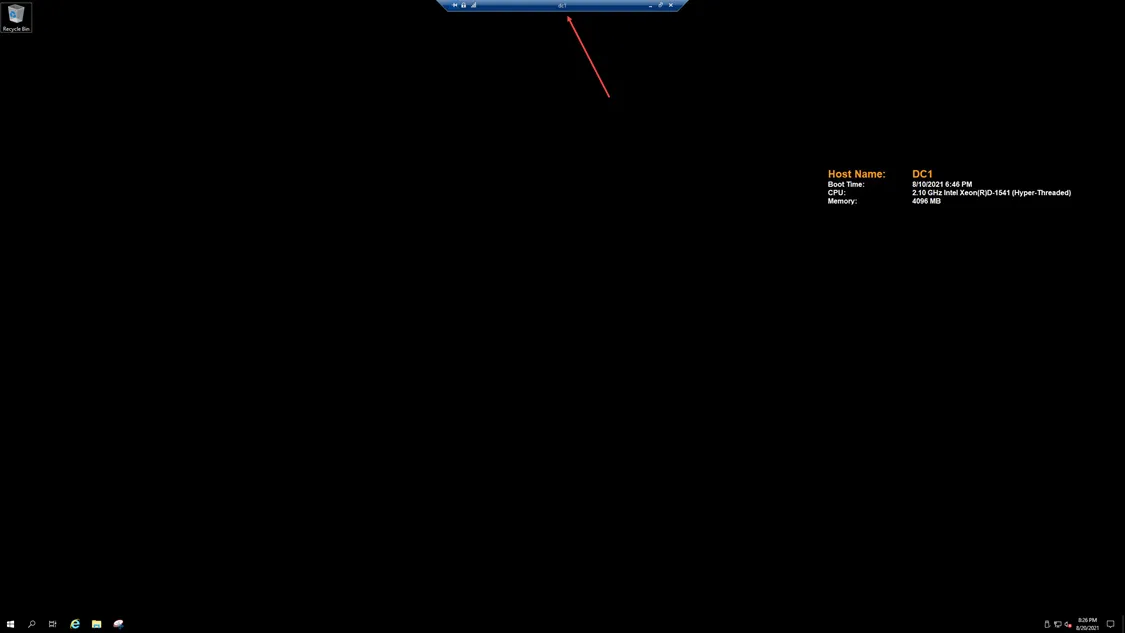

Que signifie exactement le terme « bureau à distance » ? Au lieu de vous asseoir physiquement devant le clavier, l’écran et la souris d’un serveur Windows ou d’un système d’exploitation (OS), vous pouvez utiliser le « bureau à distance » pour accéder à votre « bureau » d’ordinateur (à distance donc). À des centaines, voire des milliers de kilomètres du serveur ou du poste de travail réel, vous pouvez, grâce au RDP, exécuter les mêmes tâches que si vous étiez assis devant la console. Vous trouverez ci-dessous un exemple d’accès à distance à un contrôleur de domaine à l’aide de l’utilitaire Remote Desktop Connection. Comme indiqué, le bureau s’affiche de la même manière que la session de console de l’ordinateur Windows Server.

Les vulnérabilités du protocole de bureau à distance

Le protocole de bureau à distance a toujours été extrêmement vulnérable à diverses formes d’attaques qui ont permis aux pirates de compromettre et de pirater des environnements. Le protocole lui-même est-il sûr ? Contrairement aux protocoles HTTP et FTP qui ne sont pas cryptés, le protocole de bureau à distance (RDP) est transmis par un canal crypté. Cela empêche un attaquant de pouvoir « écouter » le trafic réseau et de compromettre des données sensibles.

Cependant, il existe des vulnérabilités RDP. Celles-ci comprennent :

- Les failles de sécurité

- Une mauvaise configuration

- Les attaques par force brute

1. Les failles de sécurité

Le cryptage du protocole de bureau à distance (RDP) et les failles des versions antérieures des anciens systèmes d’exploitation Windows ont posé bien des problèmes. Cependant, au cours des 2 dernières années environ, des failles très importantes ont été découvertes dans la mise en œuvre du protocole de bureau à distance par Microsoft. Par exemple, BlueKeep est une faille de sécurité mentionnée dans CVE-2019-0708. Elle permet à un attaquant de se connecter à un système cible non corrigé à l’aide de RDP, puis d’envoyer des paquets spéciaux qui permettent l’exécution de code à distance.

Les entreprises doivent maintenir les serveurs et les clients Windows à jour avec les derniers correctifs de sécurité afin d’éviter d’être victimes de failles de sécurité non corrigées comme pour BlueKeep par exemple.

2. Une mauvaise configuration

Le protocole de bureau à distance (RDP) est souvent mal configuré et mis en œuvre de manière incorrecte dans les environnements de production. En général, les serveurs RDP sont directement exposés à Internet, car il s’agit d’un moyen rapide et facile de fournir un accès à distance aux travailleurs qui en ont besoin. Les serveurs RDP (Remote Desktop Protocol) ne doivent jamais être exposés directement à Internet, où le port TCP 3389 peut être atteint directement. C’est la recette idéale pour un désastre.

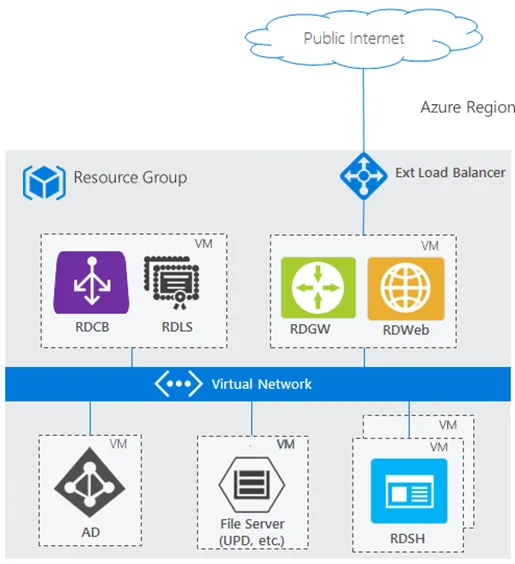

Microsoft recommande que le RDP soit mis en œuvre avec un serveur Remote Desktop Services Gateway. Lorsque le serveur RDS Gateway se trouve devant le serveur hôte de la session RDP backend, le protocole RDP est tunnelisé sur une connexion SSL HTTPS. Cette configuration améliore considérablement la sécurité d’une mise en œuvre RDP.

3. Les attaques par force brute

Les attaquants recherchent des serveurs RDP exposés sur Internet, car ils peuvent constituer des cibles faciles pour des attaques par force brute. De plus, les attaquants peuvent mener des attaques par pulvérisation de mots de passe sur les serveurs RDP et essayer des informations d’identification connues et compromises sur les serveurs exposés. De nombreuses organisations constatent que la surveillance des serveurs RDP révèle des centaines, voire des milliers de tentatives d’ouverture de session ayant échoué sur leurs serveurs réalisées par des cyber-pirates, des bots, des attaques de ransomware et autres !

Un rapport récent a noté que les courriels d’hameçonnage et les attaques sur les services de bureau à distance sont les deux principaux moyens par lesquels les cybercriminels lancent des attaques de ransomware.

« Parallèlement, les attaques contre les services RDP, où les cybercriminels attaquent par force brute les noms d’utilisateur et les mots de passe faibles ou par défaut – ou qu’ils obtiennent parfois l’accès à des informations d’identification authentiques via des courriels de phishing – restent extrêmement populaires auprès des groupes de ransomware. Elles représentent 42 % des attaques. »

Notez la mention des noms d’utilisateur et mots de passe faibles ou par défaut et des informations d’identification authentiques. La protection des mots de passe contre les formes courantes d’attaque et de compromission est extrêmement importante pour se protéger contre les attaques de ransomware sur les données critiques des entreprises.

Appliquer des politiques de mots de passe fortes et utiliser une protection contre les mots de passe compromis

Il est impératif que les entreprises appliquent des politiques de mot de passe fortes et protègent leur environnement de manière proactive contre les mots de passe piratés. Le problème est que Microsoft Active Directory ne dispose pas de fonctionnalités modernes de politique de mot de passe pour protéger les organisations contre les formes d’attaque courantes.

Specops Password Policy renforce les politiques de mots de passe en ajoutant la capacité de protéger vos mots de passe Active Directory contre les mots de passe piratés. En outre, il comprend une protection qui intègre des données d’attaque en direct dans la liste de mots de passe compromis, offrant une protection continue contre les dernières sources de mots de passe piratés. Il permet également d’ajouter facilement à Active Directory des listes personnalisées de mots de passe interdits, spécifiques à votre entreprise.

Bien qu’Active Directory puisse incorporer des .dll de filtres de mots de passe personnalisés, un développeur doit écrire lui-même les .dll de filtres de mots de passe personnalisés. Ceux-ci doivent ensuite être intégrés correctement dans AD. L’ensemble du processus peut présenter des défis sans les compétences appropriées en interne. Specops Password Policy permet d’intégrer des listes de filtres de mots de passe personnalisés en seulement quelques clics.

Specops Password Policy empêche également les utilisateurs finaux de définir des mots de passe figurant sur les listes de mots de passe divulgués sur le dark web et ailleurs. Les administrateurs et les utilisateurs finaux peuvent être alertés en cas de piratage de leur mot de passe.

(Dernière mise à jour le 29/06/2022)