Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Azure AD Temporary Access : Les réalités de l’authentification sans mot de passe

Table of Contents

L’un des nouvelles tendances dans la technologie d’authentification est appelé « authentification sans mot de passe ». Avec l’authentification sans mot de passe, les utilisateurs finaux peuvent utiliser d’autres moyens que le mot de passe traditionnel pour se connecter. Le passe d’accès temporaire de Microsoft pour Azure Active Directory (Azure AD Temporary Access) permet aux utilisateurs de se connecter en toute sécurité – sans mot de passe. Il s’agit d’un code d’accès limité dans le temps qu’un administrateur Azure AD envoie à un utilisateur final.

Le passe d’accès temporaire est un mécanisme qui répond aux exigences d’authentification forte et qui peut être utilisé pour intégrer d’autres mécanismes d’authentification, notamment l’authentification sans mot de passe. Le passe d’accès temporaire est également un excellent moyen pour les utilisateurs qui ont perdu leur clé de sécurité FIDO2 ou leur application d’authentification à 2 facteurs de retrouver l’accès à leur compte.

Voyons comment utiliser ce code d’accès temporaire de Microsoft et penchons-nous sur quelques considérations importantes pour l’introduire dans votre réseau.

Créer un passe d’accès temporaire

Le processus d’activation et d’utilisation du code d’accès temporaire comprend deux étapes :

- La création d’une politique de passes d’accès temporaire ;

- La création d’un passe d’accès temporaire pour les utilisateurs finaux.

Créer une politique de passes d’accès temporaire

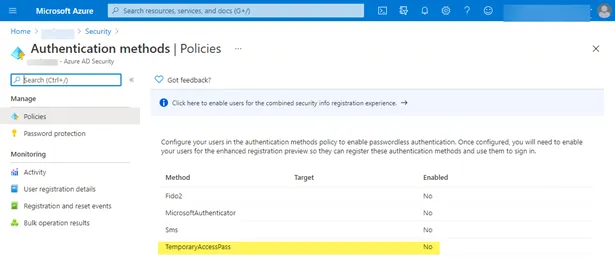

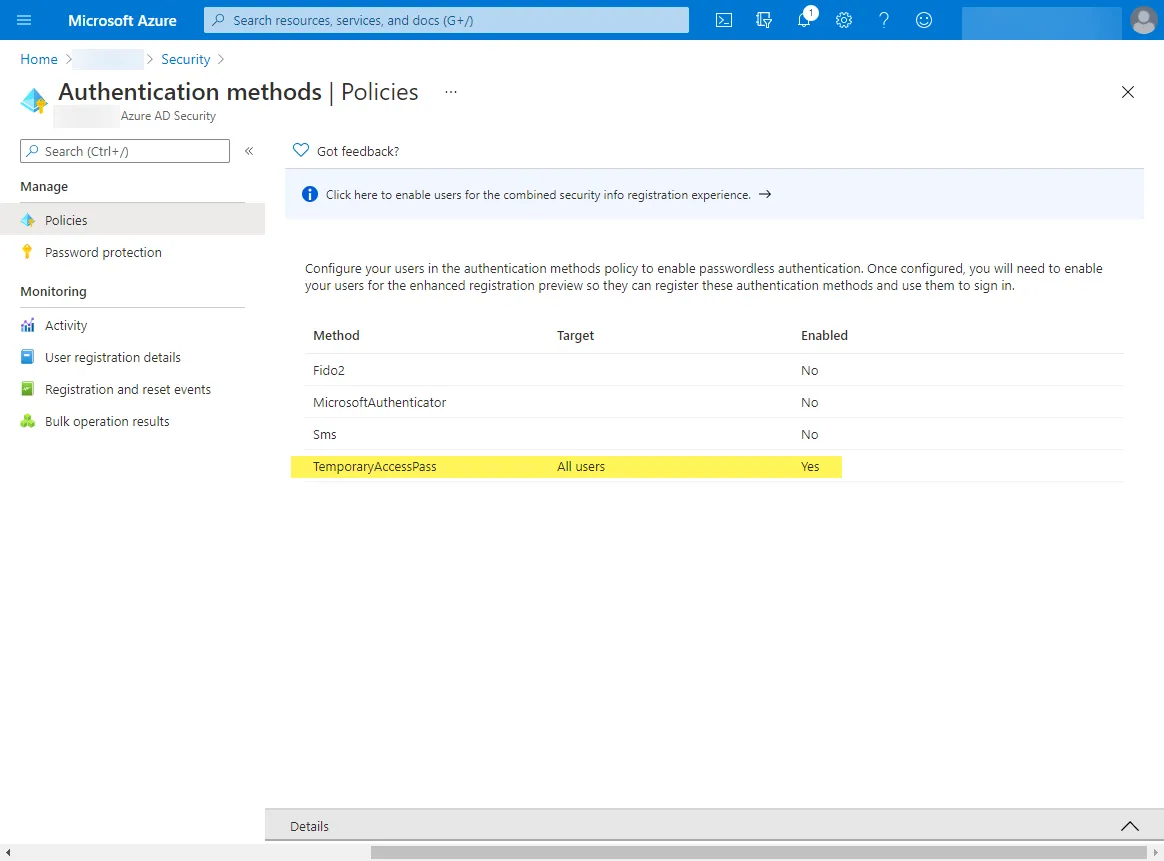

Avant de créer un passe d’accès temporaire pour un utilisateur Azure AD, vous devez d’abord activer la politique de passes d’accès temporaire. La politique définit les paramètres, tels que la durée de vie des passes créés dans le locataire ou les utilisateurs et les groupes qui peuvent utiliser un passe d’accès temporaire pour se connecter. Il est activé dans les options de sécurité d’Azure AD. Rendez-vous dans Azure Active Directory via le portail Azure. Cliquez sur Sécurité > Méthodes d’authentification. Comme vous pouvez le voir ci-dessous, le passe d’accès temporaire n’est pas activé.

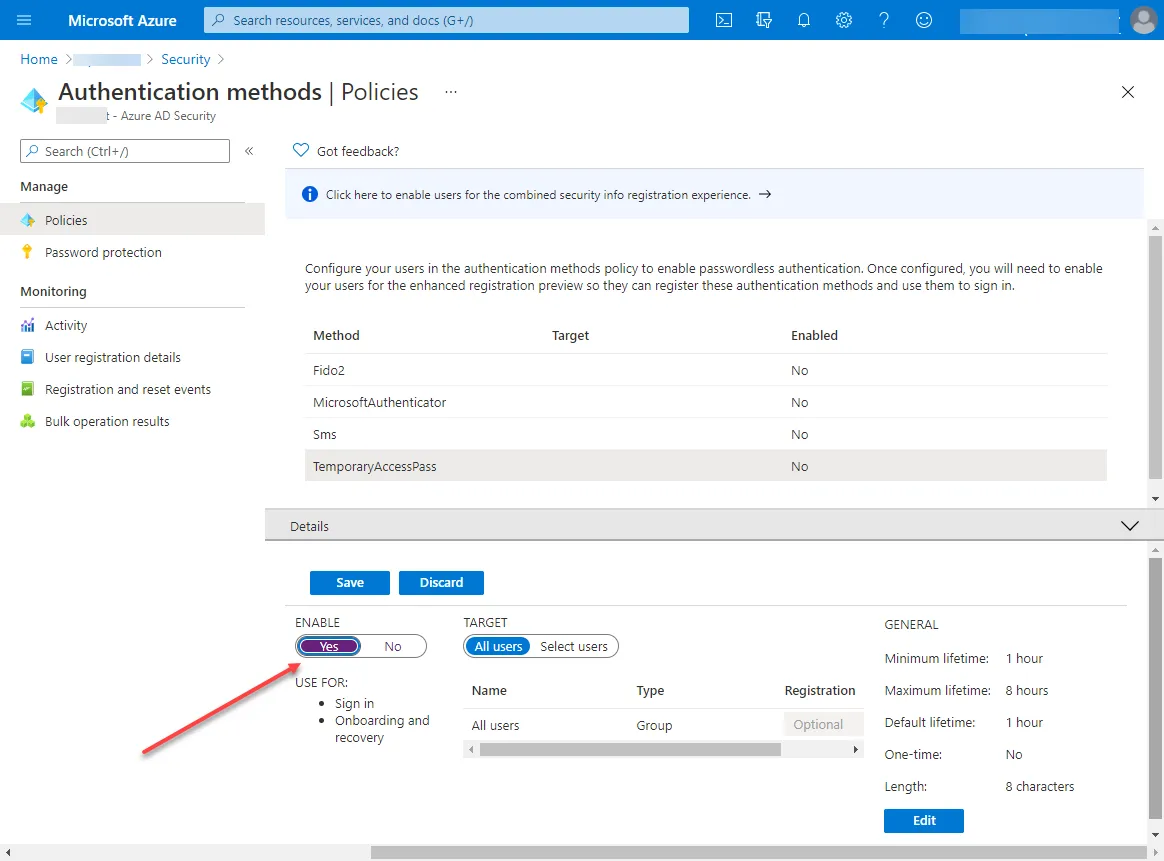

Dans les détails de la configuration du passe d’accès temporaire, définissez Activer sur Oui. Vous pouvez également définir les utilisateurs auxquels la stratégie s’applique. Comme vous le remarquerez, vous pouvez configurer d’autres aspects de la politique de passes d’accès temporaire. Parmi lesquels :

- Durée de vie minimale ;

- Durée de vie maximale ;

- Durée de vie par défaut ;

- Usage unique ;

- Longueur.

Nous sommes maintenant prêts à autoriser un utilisateur à se connecter avec un passe d’accès temporaire.

Créer le passe d’accès temporaire pour les utilisateurs finaux

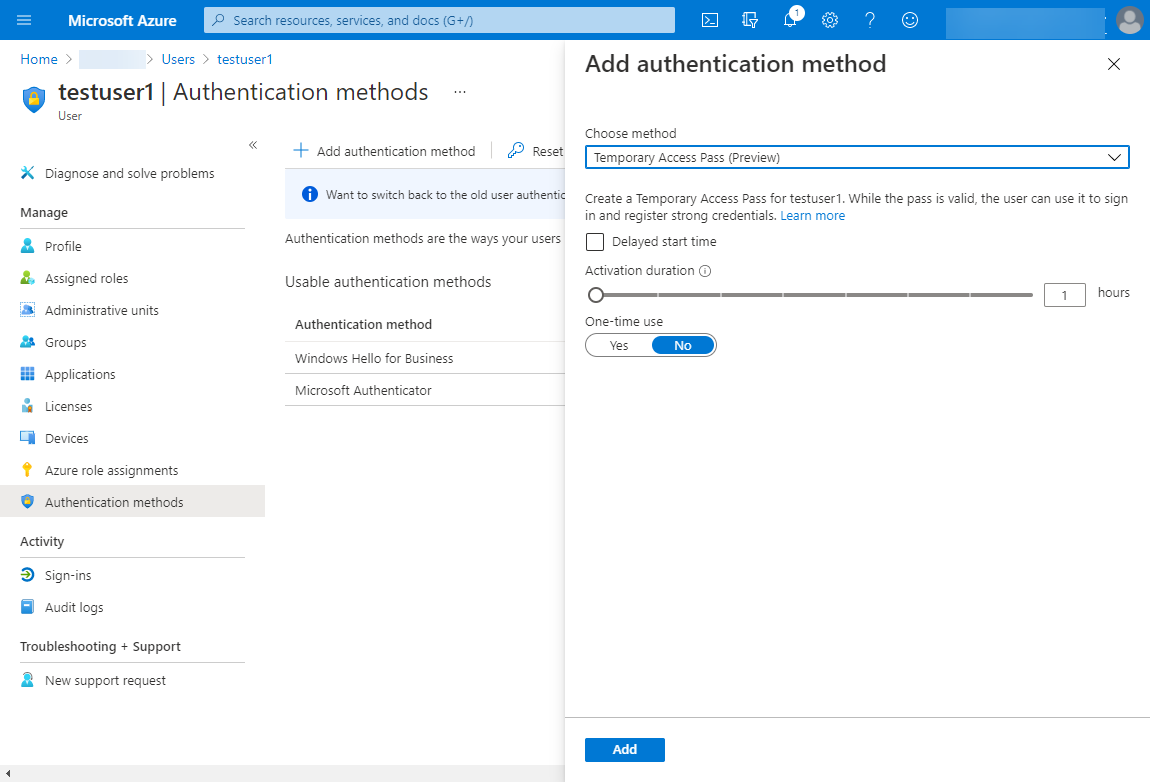

À présent que la politique est créée, le passe d’accès temporaire peut être activé pour les utilisateurs finaux sélectionnés. Il peut l’être à l’aide de l’interface graphique du portail Azure et de PowerShell. Voyons d’abord comment procéder avec l’interface graphique Azure. Dans Azure AD dans le portail Azure, accédez à l’utilisateur, sélectionnez Méthodes d’authentification > Ajouter une méthode d’authentification. Si vous voyez un ruban indiquant que vous devez activer les fonctionnalités d’aperçu, faites-le. Sous le panneau Ajouter une méthode d’authentification qui apparaît à droite de l’écran, cliquez sur le menu déroulant et sélectionnez Passe d’accès temporaire (préversion).

Vous pouvez personnaliser des fonctionnalités supplémentaires de la nouvelle méthode d’authentification, notamment le report de l’heure de début et la durée de l’activation. Il existe également une option pour une utilisation unique.

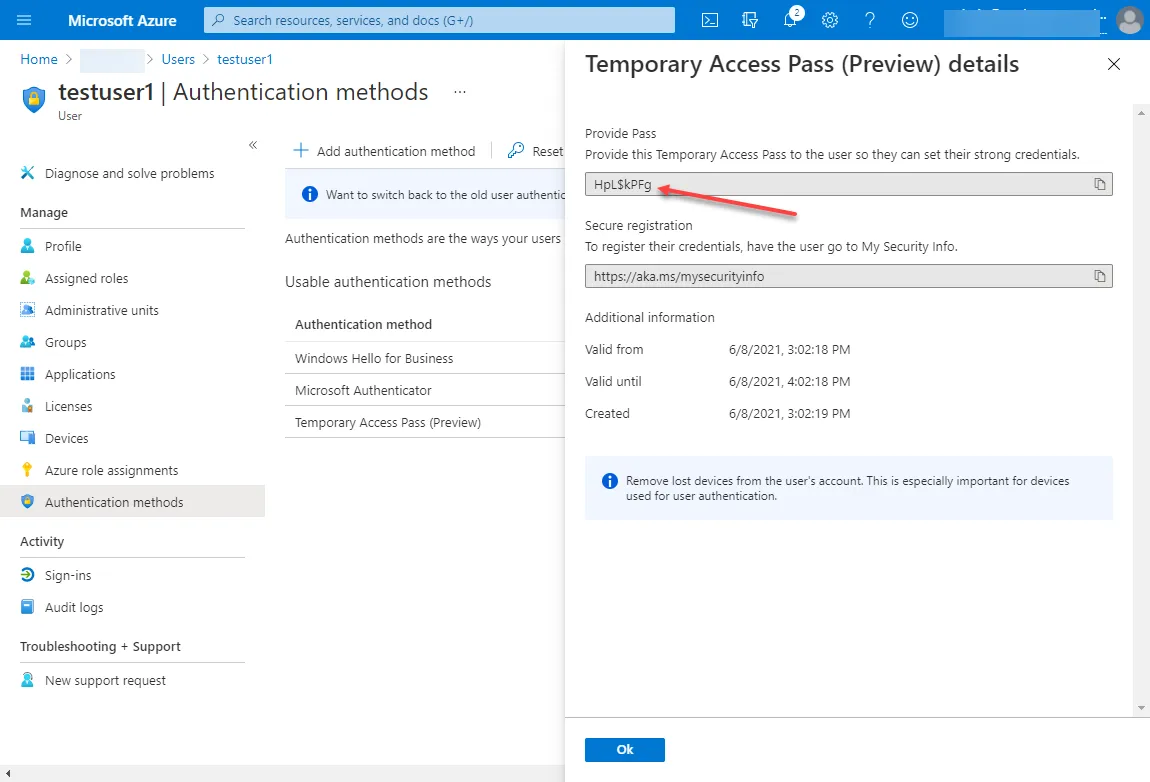

Après avoir cliqué sur le bouton Ajouter, vous verrez le passe d’accès temporaire affiché ainsi que l’URL sur laquelle l’utilisateur final doit cliquer pour l’activer.

La création d’un chemin d’accès temporaire est mieux réalisée dans le code à l’aide de PowerShell. Microsoft a documenté un exemple d’utilisation de PowerShell pour créer un passe d’accès temporaire pour un utilisateur. C’est un excellent moyen de créer un chemin d’accès temporaire en masse.

Utilisation du chemin d’accès temporaire

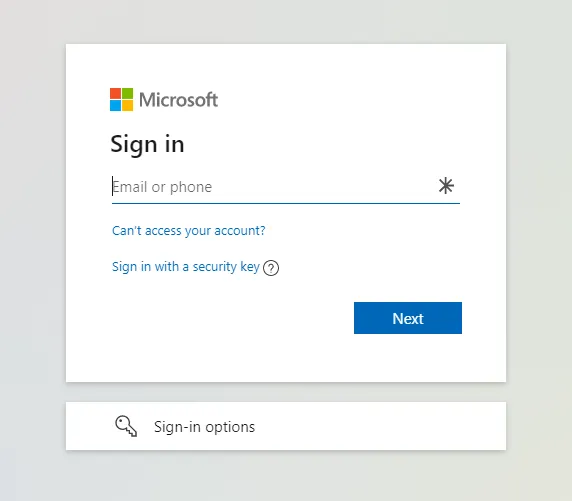

Comment le chemin d’accès temporaire est-il utilisé ? En accédant à l’URL fournie dans la boîte de dialogue de création du chemin d’accès temporaire, l’utilisateur final sera invité à se connecter. L’URL est https://aka.ms/mysecurityinfo. Il se connectera en utilisant son nom d’utilisateur username@domain.onmicrosoft.com comme exemple.

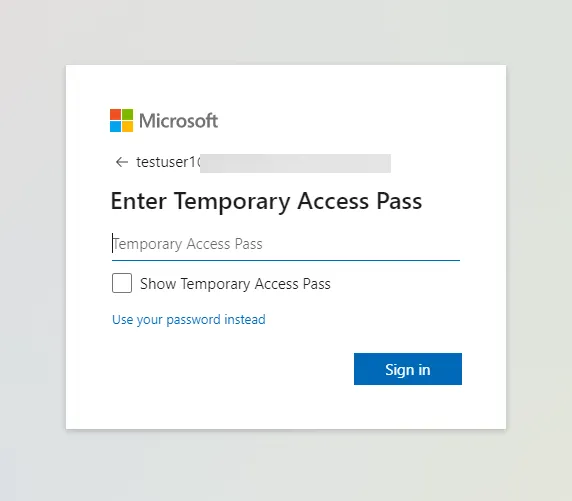

Ensuite, il faut entrer le passe d’accès temporaire qui lui a été remis par l’administrateur.

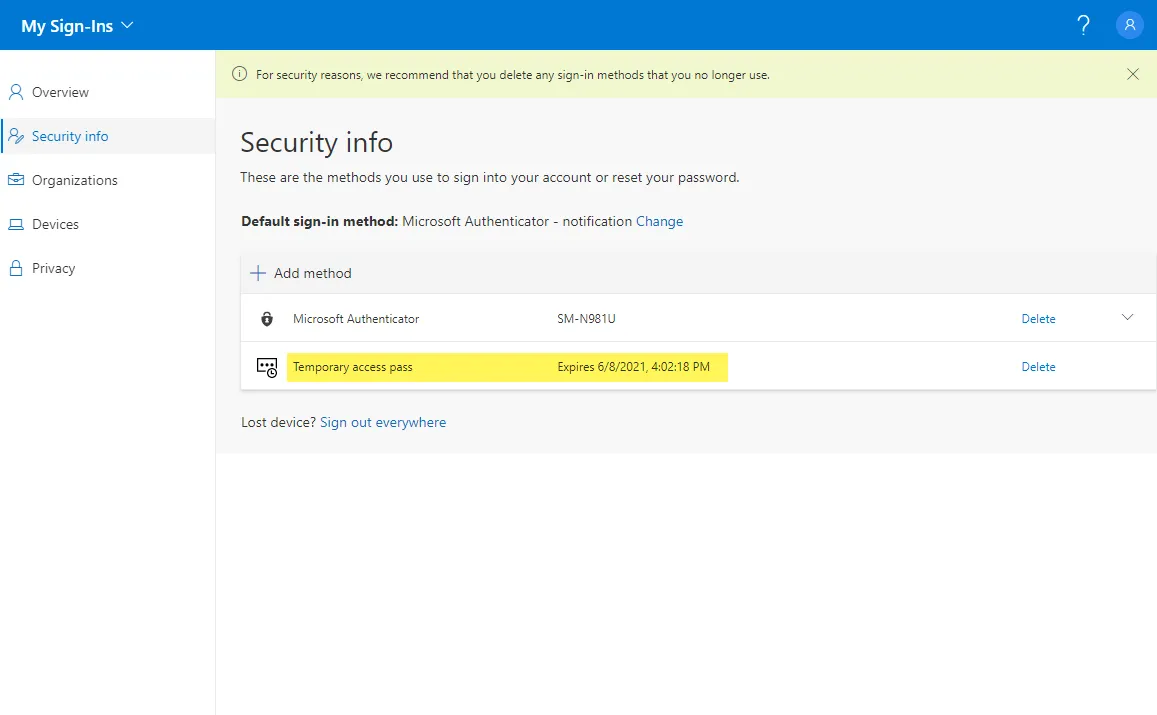

Une fois connectés, les détails des informations de sécurité du passe d’accès temporaire seront affichés.

Les limites du passe d’accès temporaire

Il y a deux considérations importantes à prendre en compte si vous introduisez un passe d’accès temporaire dans votre environnement.

Le premier est la sécurité de votre helpdesk. Le passe d’accès temporaire permet aux utilisateurs de se connecter lorsque leur autre méthode d’authentification échoue. Comment accèdent-ils à ce code ? Ils appellent le helpdesk. Sans authentification sécurisée des utilisateurs par le helpdesk, ce scénario ouvre une vulnérabilité à une attaque d’ingénierie sociale. Plutôt que de vous fier à des méthodes non sécurisées telles que l’identification des employés, assurez-vous d’utiliser un service tel que Specops Secure Service Desk pour appliquer une authentification forte des utilisateurs par le helpdesk.

La seconde est que le passe d’accès temporaire ne supprime pas le mot de passe Active Directory. Les mots de passe Active Directory fonctionnent toujours en arrière-plan pour la plupart des utilisateurs. Qu’il s’agisse de la sauvegarde d’un code PIN Windows Hello for Business oublié ou de la méthode d’authentification pour la connexion VPN de votre utilisateur, le mot de passe Active Directory est toujours requis. Ainsi, alors que le passe d’accès temporaire peut réduire la fréquence d’utilisation des mots de passe Active Directory, la nécessité de les sécuriser avec une solution comme Specops Password Policy est toujours essentielle.

Quelques conseils pour sécuriser vos mots de passe AD :

Appliquer la création de mots de passe longs (facile à faire avec le vieillissement du mot de passe basé sur la longueur dans Specops Password Policy).

Vérifiez en permanence l’utilisation de mots de passe divulgués connus (bloquez-en plus de 3 milliards avec Specops Breached Password Protection).

Réinitialisez les mots de passe en toute sécurité, que ce soit en libre-service ou via le helpdesk (utilisez Specops uReset pour alléger la réinitialisation du mot de passe par votre helpdesk et Specops Secure Service Desk pour sécuriser le reste de vos appels au helpdesk).

Mettez en place des solutions comme Azure AD Temporary Access Pass qui peuvent aider à minimiser l’empreinte des mots de passe. Il reste important de sécuriser le réseau dont vous disposez aujourd’hui – et cela concerne toujours le mot de passe AD.

(Dernière mise à jour le 05/07/2022)