Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Votre connexion SSO est-elle suffisamment protégée ?

Table of Contents

Aujourd’hui, les organisations utilisent de plus en plus de systèmes, couvrant des environnements sur site et en cloud. En conséquence, les employés doivent mémoriser de plus en plus de mots de passe à mesure que le nombre de systèmes et de services continue de croître. Le SSO (single sign-on) est une technologie à laquelle de nombreuses organisations ont recours pour faciliter l’emploi de plusieurs systèmes. Comment fonctionne le SSO ? Que doivent faire les entreprises pour s’assurer que leur sécurité SSO est correctement protégée ?

Qu’est-ce que le SSO ?

Le défi pour les utilisateurs finaux lorsque plusieurs systèmes et services sont utilisés consiste à se souvenir de divers mots de passe pour chaque système ou service en ligne. Le risque est fort de voir de nombreux utilisateurs utiliser le même mot de passe partout. De plus, ils choisissent souvent des mots de passe faibles et faciles à deviner qui ont peut-être déjà été piratés. Le SSO est un mécanisme d’authentification qui permet aux utilisateurs de se connecter avec un nom d’utilisateur et un mot de passe uniques à TOUS les systèmes qu’ils doivent utiliser.

Le SSO offre de nombreux avantages dans le processus d’authentification global :

- Il améliore le flux de travail pour les utilisateurs finaux – Les utilisateurs n’ont pas à se souvenir et à réinitialiser les mots de passe oubliés. Le processus de connexion est transparent avec le SSO et fonctionne simplement la plupart du temps quand les utilisateurs accèdent aux ressources connectées grâce à un mécanisme d’authentification SSO centralisé. L’authentification unique couvre de nombreux cas d’utilisation de connexion, mais laissera tout de même quelques lacunes.

- Il réduit le nombre d’appels au helpdesk – Le helpdesk passe beaucoup moins de temps à assister les utilisateurs finaux lorsque ceux-ci sont moins nombreux à oublier leurs mots de passe ou à ne plus pouvoir déverrouiller leurs sessions sur différents services.

- Il renforce la sécurité – La beauté de la solution SSO est qu’elle centralise le processus d’authentification en utilisant une plate-forme centrale de gestion des identités et des accès. Cela signifie également que les ressources auxquelles les utilisateurs accèdent n’ont pas accès à leurs informations d’identification, mais qu’elles utilisent plutôt un jeton d’authentification unique qui reconnaît l’utilisateur comme légitime. Cela aide à réduire la probabilité de tentatives de phishing, etc.

- Il améliore le temps de connexion – Avec son accès transparent et centralisé et la fin de l’obligation pour l’utilisateur de saisir ses informations d’identification pour chaque ressource à laquelle il accède, le temps de connexion est plus rapide, améliorant ainsi la productivité.

- Il répond aux exigences de conformité et aux contrôles alternatifs – Le SSO aide à «cocher les bonnes cases» concernant les réglementations de conformité actuelles, notamment les rapports centralisés, l’audit, les protocoles d’authentification robustes et la révocation facile de l’accès au compte en cas de besoin.

Le SSO et Active Directory – du bon comme du mauvais

Les protections des mots de passe chez les fournisseurs utilisant le SSO font défaut. C’est pourquoi les organisations se tournent souvent vers AD. Or, AD seul n’est toujours pas suffisant et les organisations doivent recourir à des outils tiers comme la vérification de mot de passe compromis et une meilleure messagerie pour l’utilisateur final comme Specops Password Policy avec Breach Password Protection.

De nombreuses entreprises utilisent Microsoft Active Directory Domain Services (AD DS) comme répertoire centralisé des informations d’identification des utilisateurs. Il sert également généralement de répertoire centralisé pour les informations d’identification des utilisateurs servant de « référent vérité » pour le SSO. En outre, de nombreuses organisations fédèrent leur base de données d’utilisateurs Active Directory pour accéder à des entités externes à l’aide du SSO, ce qui signifie que les mots de passe attribués aux utilisateurs d’Active Directory sont les mots de passe utilisé comme mots de passe pour la connexion SSO sur tous les services.

La sécurité globale de la solution SSO peut donc être renforcée ou affaiblie en fonction de la force du mot de passe Active Directory attribué au compte utilisateur. Les attaquants savent que de nombreuses organisations utilisent Active Directory comme répertoire centralisé de gestion des identités et des accès pour les informations d’identification des utilisateurs. Par conséquent, ils ciblent fortement Active Directory et les comptes d’utilisateurs Active Directory.

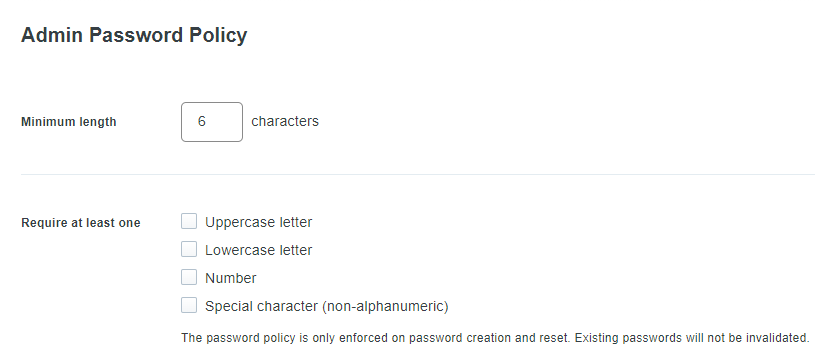

Même la politique de mot de passe par défaut de Note Duo Security pour les administrateurs. Vous ne pouvez configurer que le minimum, à savoir :

- La longueur minimale

- Exiger une lettre majuscule, lettre minuscule, un chiffre, caractère spécial (non alphanumérique).

OKTA a plus d’options, mais ne vérifie pas les mots de passe compromis ni ne bloque les mots de passe incrémentiels et les autres types courants de mots de passe faibles.

Le rattachement de votre configuration d’authentification unique à Active Directory, bien que courant, met l’accent sur la nécessité de vérifier que vous avez mis en œuvre les bonnes pratiques afin de sécuriser Active Directory, y compris les recommandations concernant les politiques de mot de passe. Une fois ces protections mises en place, Active Directory peut devenir une source extrêmement sécurisée pour les informations d’identification SSO.

Étant donné que tous les services et comptes liés au SSO proviendront des identifiants de connexion contenus dans Active Directory, vos mots de passe AD doivent aussi sécurisés que possible. Les stratégies de mot de passe traditionnelles d’Active Directory n’ont pas changé ces deux dernières décennies et manquent de recommandations actuelles en matière de stratégie de mot de passe. Le NIST suggères les recommandations de stratégie de mot de passe suivantes :

- Implémenter un seuil de verrouillage après un nombre spécifique d’échecs de connexion – Dans Active Directory, cela s’appelle une stratégie de verrouillage de compte. Il permet de définir un nombre spécifique de tentatives de connexion infructueuses avant que le compte ne soit verrouillé.

- Utiliser l’authentification à 2 facteurs – L’authentification à 2 facteurs augmente de manière exponentielle la sécurité du mot de passe, nécessitant l’utilisation de plusieurs « facteurs » avant que l’authentification ne réussisse.

- Traquer les mots de passe compromis ou piratés– De nombreux mots de passe sont compromis avant même qu’un utilisateur ne les crée. De longues listes de mots de passe compromis sont disponibles pour les attaquants qui les utilisent en force brute notamment pour trouver des comptes utilisant ces mêmes mots de passe compromis. Active Directory n’a aucun moyen natif de vérifier l’état de compromission d’un mot de passe.

- Vérifier les mots de passe par rapport aux listes de mots de passe non autorisés – Le refus des mots de passe courants ou faibles permet d’empêcher les utilisateurs de définir des mots de passe qui pourraient satisfaire aux exigences de la politique de mot de passe attribuée mais qui seraient intrinsèquement faibles en raison de fuites de données, de substitutions de caractères courants, etc.

- Ne pas autoriser les mots de passe incrémentiels – De nombreux utilisateurs incrémentent simplement leurs mots de passe Active Directory. Empêcher les mots de passe incrémentiels est un excellent moyen d’empêcher la pratique d’ajouter simplement un numéro à un mot de passe pour le rendre unique. Malheureusement, ce n’est pas une fonctionnalité intégrée dans la stratégie de mot de passe Active Directory.

- Privilégier la longueur à la complexité – Le simple fait d’exiger l’ajout d’un caractère spécial ne rend pas un mot de passe plus sûr, car les pirates connaissent les modèles et les substitutions courants auxquels les utilisateurs ont recours. Au lieu de cela, préférez la longueur à la complexité, avec par exemple l’utilisation de phrases secrètes ou le vieillissement du mot de passe basé sur la longueur. La longueur d’un mot de passe est une meilleure option pour sa sécurité.

- Surveiller les mots de passe de manière proactive – Une surveillance continue des mots de passe est nécessaire. Si un mot de passe n’est pas compromis aujourd’hui, il pourra l’être demain.

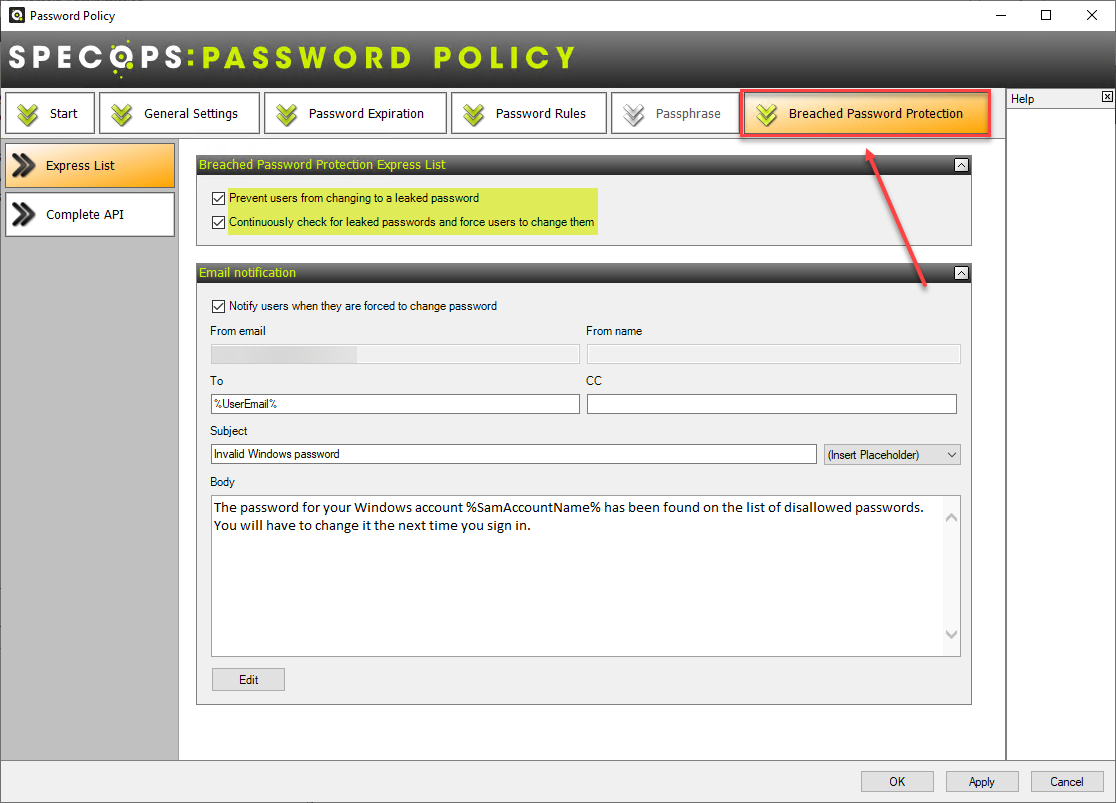

Protéger le SSO avec Specops

Pour les organisations dont le « référent vérité » du SSO est Active Directory, la mise en œuvre de politiques de mots de passe solides et d’une protection par mot de passe compromis est indispensable. La création de politiques de mot de passe allant au-delà des capacités des politiques de mot de passe Active Directory intégrées ou des protections par mot de passe disponibles dans les solutions SSO – blocage des mots de passe incrémentiels et des listes de mots personnalisées par exemple – permet de s’assurer que les utilisateurs ne créent pas de mots de passe faibles et facilement devinables.

Specops Password Policy permet aux entreprises de mettre rapidement en œuvre des politiques de mot de passe robustes, sans renoncer à l’utilisation des politiques de mot de passe Active Directory. Specops s’intègre aux politiques de groupe Active Directory que les entreprises utilisent déjà et ajoute les fonctionnalités supplémentaires nécessaires pour relever les défis de sécurité actuels. Notez les fonctionnalités suivantes de Specops Password Policy :

- Créer des listes de dictionnaires personnalisés pour bloquer les mots personnalisables se rapportant spécifiquement à votre organisation ;

- Empêcher l’utilisation de plus de 3 milliards de mots de passe compromis ;

- Breached Password Protection inclut les mots de passe considérés comme étant victimes d’attaques en cours ;

- Trouver les mots de passe compromis dans votre environnement et vous permettre de les corriger ;

- Messagerie client intuitive pour l’utilisateur final en cas d’échec du changement de mot de passe, avec notamment des commentaires dynamiques en temps réel lors du changement de mot de passe ;

- Expiration du mot de passe basée sur la longueur avec notifications par emails personnalisables ;

- Bloquer les noms d’utilisateur, les noms d’affichage, les mots spécifiques, les caractères consécutifs, les mots de passe incrémentiels et rendre impossible la réutilisation d’une partie du mot de passe actuel ;

- Ciblage granulaire basé sur les GPO pour tout niveau de GPO, ordinateur, utilisateur ou population de groupe ;

- Prise en charge des phrases de passe ;

- Plus de 25 langues prises en charge ;

- Utilisez des expressions régulières pour personnaliser davantage les règles de blocage des mots de passe.

Voyez ci-dessous comment Specops Breached Password Protection permet aux administrateurs informatiques d’empêcher les utilisateurs de choisir un mot de passe compromis et de rechercher en permanence les mots de passe compromis. Vous pouvez ensuite forcer les utilisateurs à modifier leurs mots de passe reconnus comme compromis.

Notes finales sur le SSO

Le SSO offre de nombreux avantages aux utilisateurs finaux des organisations qui gèrent des dizaines de services et de systèmes. Cependant, les entreprises doivent protéger et sécuriser la source de leurs connexions SSO, comme Active Directory. Les stratégies de mot de passe traditionnelles Active Directory offrent aujourd’hui peu de protection contre les vulnérabilités des mots de passe impliquant des mots de passe compromis.

Avec Specops Password Policy, les entreprises peuvent renforcer leurs politiques de mot de passe centrales hébergées dans la politique de groupe Active Directory et utiliser le cadre des politiques de groupe déjà en place dans l’organisation, pour plus de simplicité. De plus, grâce à la protection Breached Passwords offerte par Specops, les entreprises disposent de la protection nécessaire pour renforcer leur sécurité par mot de passe. Ce faisant, elles renforcent également la sécurité de leurs technologies SSO liées aux services de domaine Active Directory.

(Dernière mise à jour le 09/06/2022)