Le piratage de SolarWinds expliqué : le mot de passe faible « solarwinds123 » responsable du piratage

Table of Contents

Lorsque vous examinez les nombreuses attaques très médiatisées qui ont eu lieu ces dernières années, beaucoup d’entre elles avaient un dénominateur commun : des mots de passe faibles ou compromis. Les mots de passe faibles sont faciles à compromettre et peuvent entraîner des violations de grande importance pouvant perturber les opérations de toute une organisation. Parmi ces attaques, on pense aux attaques de ransomware, aux attaques des chaînes d’approvisionnement et bien d’autres. De plus, les utilisateurs peuvent choisir des mots de passe qui ont déjà été compromis. Fin 2020, l’attaque SolarWinds a fait les gros titres de la presse, il s’agissait d’une attaque sophistiquée de la chaîne d’approvisionnement ayant eu d’énormes retombées. Selon le président de Microsoft Corp, Brad Smith, l’attaque de SolarWinds n’est rien de moins que « l’attaque la plus importante et la plus sophistiquée que le monde ait jamais vue ». Un mot de passe piraté pourrait avoir joué un rôle dans cet incident de cybersécurité massif ayant impliqué SolarWinds.

Qu’est-ce que SolarWinds ?

Alors, qu’est-ce que SolarWinds ? SolarWinds est un éditeur de logiciels spécialisé dans les outils de gestion et de surveillance des systèmes et des réseaux. Ces logiciels sont utilisés dans la gestion des systèmes et des réseaux par de nombreuses entreprises.

Qu’est-ce que SolarWinds Orion ?

Le plus populaire de ces outils édités par SolarWinds est le système de gestion de réseau Orion (NMS). SolarWinds Orion est une solution complète dotée de nombreuses fonctionnalités permettant aux administrateurs informatiques de surveiller, gérer et contrôler les serveurs, les périphériques réseau, les postes de travail, les logiciels en tant que service (SaaS), les infrastructures hybrides, etc. à travers une seule console de gestion. Selon SolarWinds, Orion possède les fonctionnalités suivantes :

- Il permet aux utilisateurs de NPM de se connecter et de corréler les données de NetFlow, de configuration, d’application, de serveur et d’infrastructure virtuelle pour aider à résoudre les problèmes complexes de performances du réseau hybride.

- Il aide à effectuer une analyse des causes profondes.

- Il fournit des informations partagées sur la messagerie, les alertes et le dépannage entre les systèmes.

En tant que solution NMS, Orion héberge les identifiants et les informations de connexion pour les infrastructures sensibles. Cela signifie qu’il s’agit d’un point d’entrée idéal de compromission pour un attaquant. Si la solution est compromise avec succès, tout système avec lequel le NMS peut interagir, gérer, configurer et contrôler, peut également être court-circuité par les cyberattaquants.

L’attaque de la chaîne d’approvisionnement de SolarWinds

La nouvelle de l’attaque de SolarWinds fait suite à des informations de Reuters sur la compromission du département du Trésor américain, les attaquants ayant infiltré le trafic de messagerie interne. Dans les rapports initiaux, le gouvernement américain pensait que la Russie était derrière l’attaque. L’attaque semblait également étroitement liée à l’attaque contre FireEye, une société de cybersécurité bien connue ayant des contrats avec le gouvernement et de nombreux contrats commerciaux.

L’attaque de la chaîne d’approvisionnement de SolarWinds a été lancée à l’occasion d’une mise à jour malveillante de l’un des serveurs de SolarWinds. La mise à jour a été signée avec un certificat numérique légitime portant le nom de SolarWinds. La mise à jour contenant le certificat SSL légitime de SolarWinds indique une attaque de la chaîne d’approvisionnement. Cependant, il semble que le certificat lui-même n’ait pas été compromis car, encore une fois, il s’agissait d’un certificat légitime.

Cependant, cela indique que les acteurs de la menace déployaient la mise à jour malveillante via les propres canaux de SolarWinds. Et c’est là que les choses deviennent un peu floues quant à la source de la compromission. Selon SolarWinds, c’est leur « environnement de construction » qui a été compromis. La déclaration suivante de SolarWinds précise ces informations :

À ce jour, sur la base de son enquête, SolarWinds a des preuves que le virus a été inséré dans les produits Orion et était présent dans les mises à jour éditées entre mars et juin 2020 (la «période mise en cause»). Il a été introduit à la suite d’une compromission de la version du logiciel Orion système et n’était pas présent dans le référentiel de code source des produits Orion. SolarWinds a pris des mesures pour remédier à la compromission du système de construction du logiciel Orion et étudie la possibilité d’engager des mesures supplémentaires. SolarWinds n’a actuellement pas connaissance de l’existence de cette vulnérabilité dans l’un de ses autres produits.

SolarWinds estime actuellement que :

- Les produits Orion téléchargés, implémentés ou mis à jour pendant la « Période mise en cause » contenaient le virus ;

- Les produits Orion téléchargés et mis en œuvre avant la « Période mise en cause » et non mis à jour pendant la « Période mise en cause » ne contenaient pas le virus ;

- Les produits Orion téléchargés et mis en œuvre après la « Période mise en cause » ne contenaient pas le virus ;

- Les versions précédemment affectées des produits Orion qui ont été mises à jour avec une version publiée après la « Période mise en cause » ne contenaient plus le virus ; cependant, le serveur sur lequel les produits Orion concernés fonctionnaient peut avoir été compromis pendant la période au cours de laquelle le virus était présent.

Mot de passe compromis de SolarWinds

Un autre développement intéressant dans la recherche dont les attaquants pourraient compromettre une chaîne d’approvisionnement a été la découverte d’un mot de passe SolarWinds compromis existant sur un référentiel Github privé de juin 2018 à novembre 2019. Un stagiaire travaillant pour SolarWinds avait défini le mot de passe « solarwinds123 » sur un compte qui curieusement, avait été autorisé à accéder au serveur de mise à jour de l’entreprise.

Il n’a pas été établi clairement si le mot de passe piraté a joué un rôle dans l’attaque de la chaîne d’approvisionnement affectant quelque 18 000 entreprises avec la version compromise de la plate-forme de sécurité Orion. Cependant, il est difficile d’écarter la possibilité que le mot de passe compromis n’ait joué aucun rôle dans cette attaque.

Une chose est sûre, quel que soit le lien exact entre les informations d’identification compromises et l’attaque de la chaîne d’approvisionnement, les informations d’identification compromises représentent toujours un risque énorme dans une organisation et doivent être évitées à tout prix.

Renforcez les mots de passe Active Directory avec Breached Password Protection

Active Directory est sans doute la solution de gestion des identités et des accès (IAM) la plus couramment utilisée par les entreprises aujourd’hui. Les organisations utilisent Microsoft Active Directory depuis des décennies pour sécuriser et accorder l’accès aux ressources internes et même externes. De plus, de nombreuses entreprises l’utilisent comme source de Single Sign-On (SSO) pour fédérer l’accès à des services et solutions tierces externes. Les faiblesses inhérentes à Active Directory pour la protection des mots de passe s’étendent à toute solution qui utilise AD comme source pour l’authentification unique.

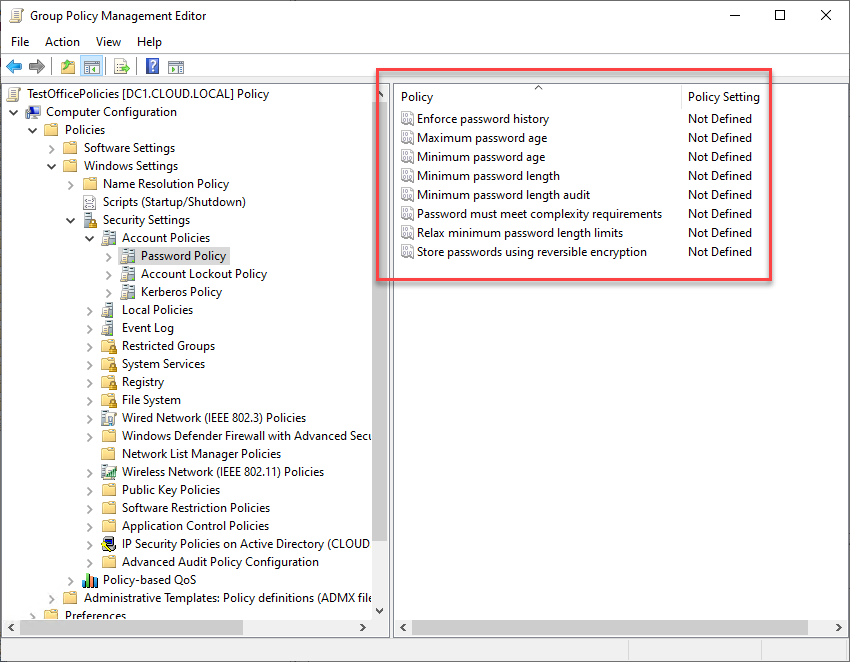

Cependant, Active Directory montre ses limites dans la protection contre les menaces modernes car il manque d’outils et de fonctionnalités permettant aux entreprises de se protéger contre les menaces telles que les mots de passe piratés. En réalité, les stratégies de mots de passe Active Directory n’ont pas changé depuis des décennies, offrant les mêmes stratégies de mot de passe de base depuis Windows Server 2000. Vous trouverez ci-dessous un exemple de paramètres de stratégie de groupe sur un serveur Windows Server 2022, le dernier serveur Windows disponible auprès de Microsoft.

Les administrateurs informatiques sont mis au défi de protéger les mots de passe des utilisateurs contre des menaces telles que :

- Mots de passe incrémentiels ;

- Mots de passe complexes mais faciles à deviner ;

- Mots de passe piratés ;

- Mots de passe correspondant à l’entreprise ou au nom de l’entreprise ;

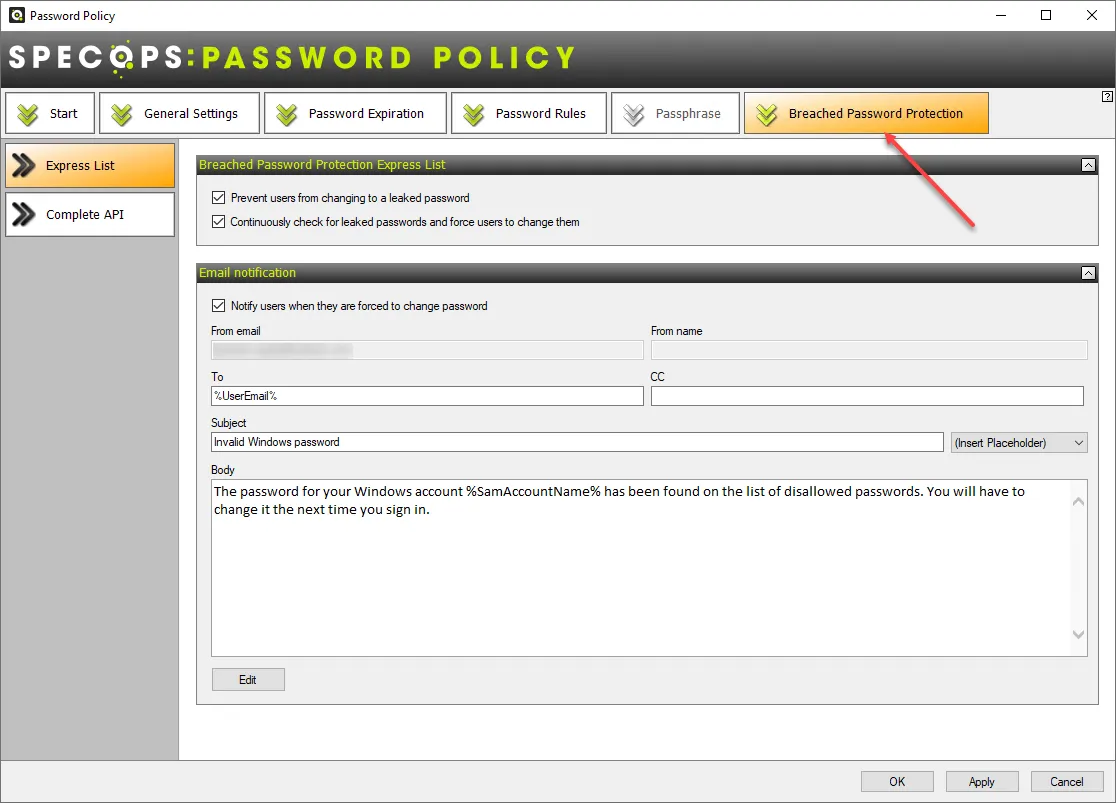

Specops Password Policy est une solution robuste qui s’intègre aux stratégies de groupe Active Directory existantes, ajoutant des fonctionnalités de cybersécurité modernes qui aident à protéger les mots de passe contre leur compromission. Specops Password Policy ajoute une protection par mot de passe piraté à Active Directory. Il permet aux administrateurs informatiques de trouver tous les mots de passe piratés configurés dans Active Directory et d’empêcher les utilisateurs finaux de choisir des mots de passe compromis lorsqu’ils définissent un nouveau mot de passe pour leur compte.

Avec Specops Password Policy, les organisations bénéficient d’une protection continue par mot de passe en cas d’attaque. Specops utilise des honeypots dans le monde entier afin de recueillir des informations sur les comptes que les attaquants ciblent actuellement. Ces informations sont utilisées pour mettre à jour en continu la protection contre les compromissions de mots de passe et les milliards de mots de passe contenus dans la base de données de mots de passe de Specops.

Specops Password Policy avec Breached Password Protection offre une visibilité sur les mots de passe compromies et permet aux administrateurs informatiques de remédier rapidement à la situation dans les cas où les mots de passe ont été exposés. Notez les fonctionnalités suivantes :

- Bloquer les mots de passe couramment compromis ;

- Empêcher plus de 3 milliards de mots de passe compromis avec Breached Password Protection, y compris les listes de compromissions connues ainsi que les mots de passe utilisés dans les attaques en cours ;

- Rechercher et supprimer les mots de passe compromis dans votre environnement ;

- La messagerie client informative de l’utilisateur final en cas d’échec du changement de mot de passe réduit les appels au service d’assistance ;

- Un retour dynamique lors du changement de mot de passe avec le client Specops Authentication ;

- Expiration du mot de passe basée sur la longueur avec notifications par email personnalisable ;

- Bloquer les noms d’utilisateur, les noms d’affichage, les mots spécifiques, les caractères consécutifs, les mots de passe incrémentiels et la réutilisation des mots de passe ;

- Ciblage granulaire basé sur les GPO pour tout niveau de GPO, ordinateur, utilisateur ou population de groupe ;

- Prise en charge des mots de passe ;

- Plus de 25 langues prises en charge ;

- Utiliser des expressions régulières pour filtrer les mots de passe.

Pour en savoir plus sur la façon dont Specops Password Policy avec Breached Password Protection peut vous aider à sécuriser les mots de passe dans votre environnement, cliquez ici.

Dernière mise à jour le 15/08/2022