Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Attaques de ransomware 101 – de Wannacry au Darkside

Table of Contents

Considérez les attaques par ransomware comme un enlèvement virtuel. Les acteurs des ransomwares utilisent le cryptage pour prendre en otage les fonctions et les fichiers de vos appareils ou vous empêcher l’accès à votre système. Ils demandent ensuite une rançon pour les libérer. Ces acteurs sont principalement motivés par le gain financier, comme les kidnappeurs.

Cependant, le paiement d’une rançon ne vous garantit pas de récupérer tout ou partie de vos fichiers. Une étude de Kaspersky montre que seul un quart des personnes qui paient une rançon récupèrent l’intégralité de leurs données. Par conséquent, prudence est mère de sureté lorsqu’il s’agit d’attaques par ransomware.

Pour prévenir ces attaques, vous devez comprendre comment identifier les menaces.

Ce post vous informe sur les opérations des attaques de ransomware les plus courantes, afin que vous puissiez les éliminer avant qu’elles ne perturbent l’ensemble de votre système.

Qu’est-ce qu’une attaque par ransomware ?

Les attaques par ransomware sont des types de logiciels malveillants (malware) qui bloquent l’accès à votre système informatique ou cryptent vos données jusqu’au paiement d’une amende, appelée rançon. Si la rançon est payée, vous recevez une clé de décryptage pour récupérer vos fichiers ou bien l’attaquant débloque vos fichiers pour vous. En revanche, si le paiement n’est pas effectué, l’acteur malveillant publie vos données en ligne, sur le dark web, ou bloque définitivement l’accès à vos fichiers.

Les attaques par ransomware sont souvent liées à des failles de sécurité des identifiants et à une mauvaise gestion des mots de passe. Elles se propagent également par le biais d’emails de phishing et de vulnérabilités de logiciels. Dans le passé, les attaquants annonçaient généralement l’exfiltration des données immédiatement, afin de faire pression sur les paiements. Mais les temps changent et les tactiques des ransomwares aussi. Plus récemment, les attaquants ont commencé à retarder les annonces publiques, incitant les entreprises à payer pour éviter l’embarras public.

Selon le rapport « State of ransomware 2022 » de Sophos, 66 % des organisations interrogées ont été touchées par un ransomware en 2021, soit une augmentation de 29 % par rapport à 2020. 90 % de ces organisations ont déclaré que l’attaque avait surtout eu un impact sur leur capacité à fonctionner et, parmi les organisations du secteur privé, 86 % ont déclaré qu’elle avait entraîné une perte de revenus.

Types d’attaques par ransomware

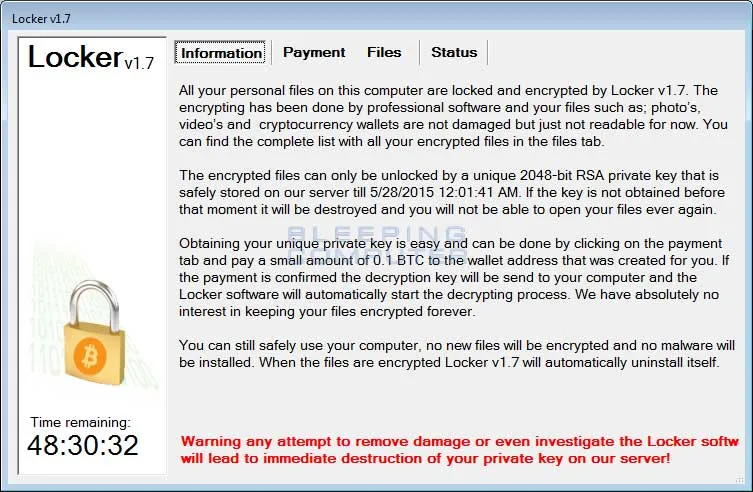

Locker Ransomware

Dans ce type d’attaque, un pirate ou un gang de ransomware utilise un logiciel malveillant qui bloque l’accès à certains ou à tous les fichiers ou fonctions de l’ordinateur. Ils utilisent des techniques d’ingénierie sociale comme le phishing ou des identifiants Active Directory compromis pour s’infiltrer dans les systèmes. Une fois à l’intérieur, ils bloquent l’accès des utilisateurs à leur système jusqu’au paiement de la rançon.

Source: Bleeping Computer

L’attaquant peut exiger le paiement de n’importe quel montant via Perfect Money, un numéro de carte virtuelle Visa QIWI pour déverrouiller les fichiers, des crypto-monnaies ou toute plateforme de transfert d’argent non traçable. Bien que le ransomware Locker soit simple, il peut porter un coup dévastateur à l’ordinateur d’une personne. Il est crypté à l’aide d’un système avancé appelé AES (Advanced Encryption Standard) et si vous ne connaissez pas le code, il est pratiquement impossible de le casser. Toutefois, si vous avez sauvegardé vos fichiers, vous pouvez facilement les récupérer sans payer la rançon.

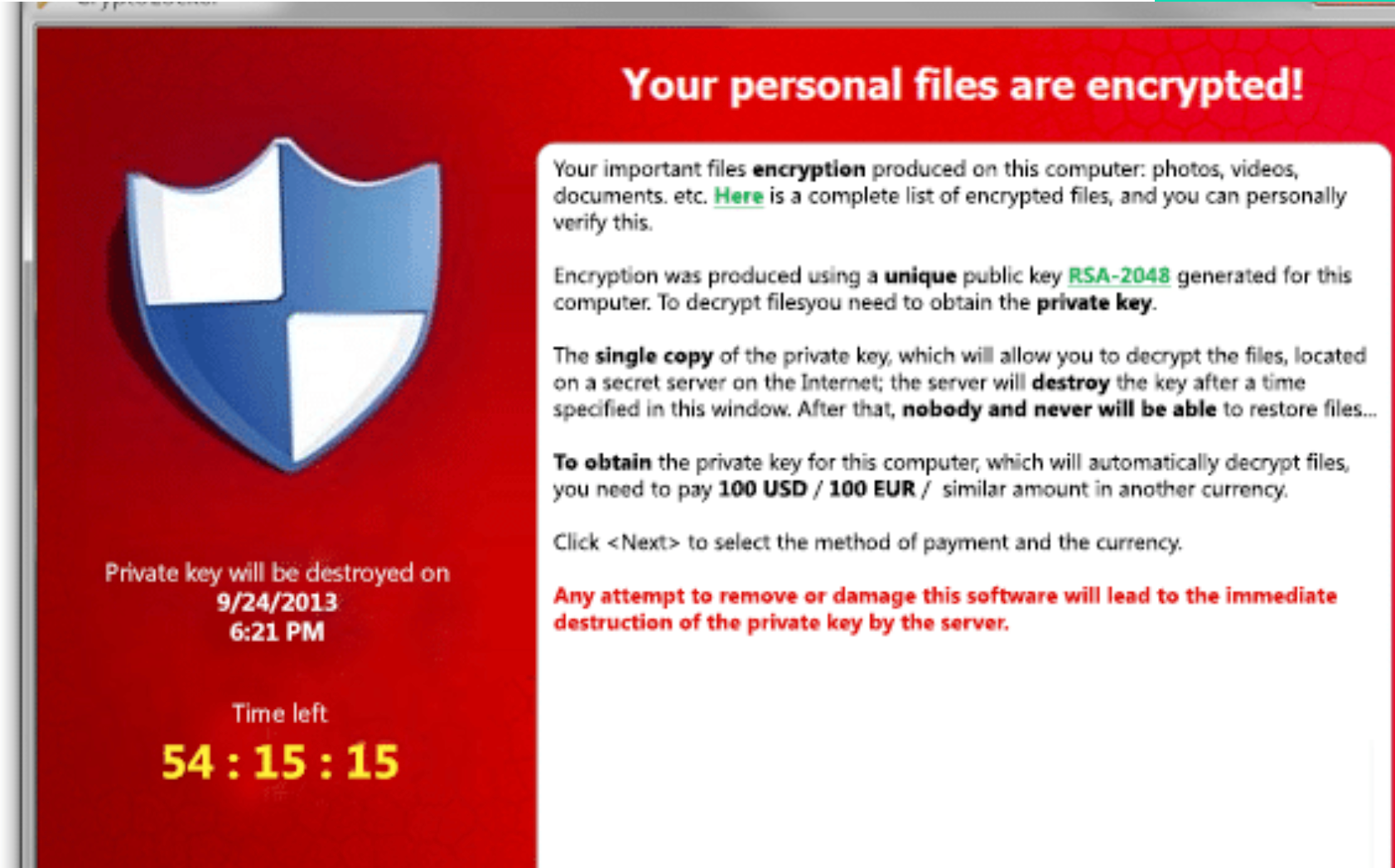

Crypto ransomware

Les crypto-ransomware ou encrypteurs sont l’une des variantes de ransomware les plus connues et les plus nuisibles. Contrairement aux ransomwares à casier, les crypto-ransomwares chiffrent les données importantes telles que les documents, les images et les vidéos, mais n’interfèrent pas avec les fonctions de base de l’ordinateur. Les utilisateurs peuvent voir leurs fichiers mais ne peuvent pas y accéder. Les crypto-ransomwares ajoutent souvent un compte à rebours à leur demande de rançon : « Si vous ne payez pas la rançon avant la date limite x, tous vos fichiers seront supprimés ». En raison du nombre d’utilisateurs qui ne sont pas conscients de la nécessité d’effectuer des sauvegardes dans le cloud ou sur des dispositifs de stockage physiques externes, les crypto-ransomwares peuvent avoir un impact dévastateur.

Source : Bridewell Consulting

Les crypto-ransomwares prennent essentiellement les fichiers en otage, exigeant une rançon en échange de la clé de déchiffrement nécessaire à la restauration des fichiers. Comme le ransomware Locker, les crypto-ransomwares utilisent des informations d’identification compromises, des vulnérabilités du système, des mots de passe et le phishing pour infiltrer les systèmes.

Ransomware as a service (RaaS)

Ransomware as a service (RaaS) permet aux pirates d’utiliser des outils de ransomware déjà développés pour exécuter des attaques de ransomware. Les affiliés gagnent un pourcentage lors de chaque paiement de rançon réussi. Les frais dépendent de la complexité et des caractéristiques du ransomware, et généralement, il y a un droit d’entrée pour devenir membre. Une fois que les membres ont infecté des ordinateurs et collecté des paiements de rançon, une partie de la rançon est versée au créateur de RaaS selon des conditions convenues au préalable.

Le programme RaaS favorise l’économie de marché, ce qui rend plus difficile l’établissement d’un lien entre le savoir-faire utilisé dans une attaque spécifique et les développeurs de la charge utile du ransomware.

Le programme RaaS peut également inclure un site de fuite pour partager des bribes de données extraites des systèmes des victimes, permettant aux attaquants de montrer que l’exfiltration est réelle et d’essayer d’extorquer un paiement. Il s’agit également pour les auteurs de louer l’accès à un type de ransomware (comme le locker ou le crypto-ransomware) à l’auteur du ransomware, qui le propose comme un service payant. Les créateurs de RaaS hébergent leurs ransomwares sur des sites du dark net et permettent aux criminels de les acheter sous forme d’abonnement – un peu comme un modèle SaaS.

Exemples d’attaques par ransomware

Wannacry Ransomware

WannaCry Ransomware est un ver crypto-ransomware qui attaque le système d’exploitation Windows. WannaCry, également connu sous les noms de WannaCrypt, WannaCryptor et Wanna Decryptor, se propage à l’aide d’EternalBlue. Il a été découvert par la National Security Agency (NSA). Il s’agit d’une forme de logiciel malveillant qui peut se propager d’un PC à l’autre sur des réseaux (d’où la composante « ver »), puis, une fois sur un ordinateur, crypter des fichiers essentiels (la partie « crypto »). Les auteurs exigent ensuite le paiement d’une rançon pour déverrouiller ces fichiers. Le nom est dérivé des chaînes de code détectées dans certains des premiers échantillons du virus.

WannaCry est l’un des premiers exemples d’une attaque mondiale de ransomware. Elle a débuté par une cyberattaque le 12 mai 2017, qui a touché des centaines de milliers d’ordinateurs dans pas moins de 150 pays, notamment les systèmes des services de santé nationaux d’Angleterre et d’Écosse, de FedEx, de l’Université de Montréal et de Honda. Profitant de la version vulnérable du protocole Server Message Block (SMB), elle a infecté plus de 200 000 machines dans plus de 150 pays.

Contrairement aux attaques de phishing, les utilisateurs d’ordinateurs n’ont pas à cliquer sur un lien ou à ouvrir un fichier infecté. WannaCry recherche simplement d’autres systèmes vulnérables à pénétrer (comme des mots de passe faibles. Dans certaines versions, il utilise des informations d’identification volées), puis il copie et exécute le programme, encore, et encore, et encore. Le seul moyen pour un utilisateur infecté d’accéder aux fichiers chiffrés par WannaCry est de disposer d’une copie de sauvegarde externe de ces fichiers. Il a été signalé que même si certaines organisations ont payé la rançon en bitcoins, aucun des fichiers cryptés n’a été restitué.

Attaque de ransomware à Baltimore

Lors de l’attaque par ransomware de Baltimore du 7 mai 2019, la ville américaine de Baltimore, dans le Maryland, a vu ses serveurs largement compromis par une variante de ransomware appelée Robinhood. Baltimore est devenue la deuxième ville américaine à être victime de cette nouvelle variante de ransomware après Greenville, en Caroline du Nord, et a été la deuxième grande ville américaine de plus de 500 000 habitants à être piratée par un ransomware, deux ans après l’attaque d’Atlanta.

La ville de Baltimore a dépensé environ 10 millions de dollars pour essayer de récupérer des données suite à cette attaque, sans compter la perte de 8,2 millions de dollars en revenus (taxes, frais et amendes).

SamSam

SamSam ransomware est un virus personnalisé utilisé dans des attaques ciblées, souvent déployé à l’aide d’un large éventail d’exploits ou de tactiques de force brute. Le ransomware SamSam a attaqué les 300 services de l’État du Colorado, l’ensemble de leurs bases de données et des applications, ainsi que 1 300 ordinateurs. Tôt dans la matinée du 21 février 2018, le département des transports du Colorado (CDOT) a été victime d’une attaque par le ransomware SamSam. Ce sont les employés du CDOT qui ont découvert l’incident en arrivant au bureau lorsqu’ils ont essayé de se connecter au réseau.

La première version connue du ransomware SamSam est apparue fin 2015. Également connu sous le nom de Samas ou SamsamCrypt, ce type de logiciel cible des organisations au sein de multiples industries, notamment des établissements d’infrastructures sensibles des secteurs de la santé et de la santé publique, des transports et de l’éducation. SamSam utilise des vulnérabilités dans les protocoles de bureau à distance (RDP), les serveurs Web basés sur Java ou les serveurs de protocole de transfert de fichiers (FTP) pour accéder au réseau des victimes ou pour forcer des mots de passe faibles afin d’obtenir une première prise de pied.

SamSam est spécialisé dans les attaques ciblées par ransomware, s’introduisant dans les réseaux et chiffrant plusieurs ordinateurs au sein d’une organisation avant de demander une rançon élevée. On pense que le groupe est à l’origine de l’attaque contre la ville d’Atlanta en mars, au cours de laquelle de nombreux ordinateurs municipaux ont été chiffrés.

Selon une alerte émise par l’Agence de cybersécurité et de sécurité des infrastructures (CISA) le 3 décembre 2018, la bande de ransomware SamSam exploite les vulnérabilités des serveurs Windows d’une organisation. De cette manière, les acteurs malveillants obtiennent un accès illégal au réseau de l’entreprise et infectent tous les hôtes accessibles. Les appareils du système du service ont tous affiché la désormais célèbre note de rançon.

Une fois le processus de cryptage terminé, les acteurs malveillants laissent sur les appareils infectés une note de rançon contenant des instructions sur la manière de les contacter sur un site de services cachés, Tor.

Ransomware Darkside

DarkSide est un gang de ransomware qui opère en tant que Ransomware-as-a-Service (RaaS) et vend ses services à des gangs de malware affiliés sur le dark web. Le ransomware DarkSide est une souche de ransomware relativement nouvelle que les cyberattaquants ont utilisée pour cibler plusieurs grandes organisations à revenus élevés, entraînant le cryptage et le vol de données sensibles et les menaçant de les rendre publiques si la demande de rançon n’était pas payée. Le ransomware DarkSide, apparu pour la première fois en août 2020 et mis à jour en mars 2021 sous la forme d’une version 2.0, est associé au groupe DarkSide et opère désormais souvent en tant que ransomware-as-a-service (RaaS).

Le ransomware DarkSide effectue des attaques par force brute et exploite des vulnérabilités connues dans le protocole de bureau à distance (RDP) pour obtenir un accès initial. Après l’accès initial, DarkSide ransomware effectue une validation sur les machines à infecter. DarkSide ransomware collecte des informations sur les noms des ordinateurs et les langues du système lors de l’exécution initiale du code. DarkSide est utilisé pour cibler les pays anglophones. Il identifie les applications de sauvegarde des données, exfiltre les données, puis chiffre les fichiers locaux dans le cadre du déploiement du ransomware.

Exemple d’événement lors duquel les pirates ont utilisé le ransomware Darkside :

- Début mai 2021, Colonial Pipeline, l’un des plus grands pipelines des États-Unis, a été contraint d’arrêter ses activités en raison d’une attaque de ransomware à grande échelle sur son infrastructure numérique. Le pipeline de 5 500 miles transporte plus de 45 % de la consommation totale de carburant de la côte Est des États-Unis. Les activités de Colonial Pipeline ont été interrompues pendant plusieurs jours, le temps que la société s’efforce de remettre le pipeline en service. En raison de la fermeture, les Américains de l’est des États-Unis ont connu des pénuries de carburant et une flambée des prix du carburant.

Les réseaux de Colonial Pipeline ont été frappé par une attaque par ransomware, liée au groupe DarkSide . Au moment de l’attaque, les craintes de pénurie d’approvisionnement ont fait flamber les prix de l’essence qui ont atteint leur plus haut niveau en trois ans.

Cinq jours après l’annonce du piratage, le prix moyen national d’un gallon d’essence ordinaire avait dépassé les 3 dollars pour la première fois depuis 2014 (les prix de l’essence étaient déjà en hausse avant la fermeture du pipeline), avec des bonds plus importants dans certains États desservis par le pipeline, notamment la Géorgie, les Caroline du Nord et du Sud, et la Virginie…

Le gouvernement américain a récupéré la « majorité » des millions de dollars versés en rançon aux pirates informatiques à l’origine de la cyberattaque de Colonial Pipeline, selon des responsables du ministère américain de la Justice.

Paiement de la rançon : Colonial Pipeline a payé près de 5 millions de dollars à des pirates d’Europe de l’Est le 7 mai 2021, contredisant les rapports selon lesquels la société n’avait aucune intention de payer une extorsion pour aider à restaurer le plus grand pipeline de carburant du pays.

Ryuk Ransomware

Ryuk Ransomware a été remarqué pour la première fois en août 2018 lorsqu’il a commencé à cibler de grandes organisations en demandant des montants de rançon élevés. Alors que d’autres attaques de ransomware jettent un large filet et ciblent un grand nombre de personnes et d’organisations différentes dans l’espoir que l’attaque réussisse dans une ou deux, les déploiements de Ryuk ransomware se font sur-mesure pour le réseau que les attaquants s’efforcent de compromettre. Ryuk a la capacité d’identifier et de chiffrer les lecteurs et les ressources du réseau, ainsi que de supprimer les copies d’écran sur le point de terminaison. Cela signifie que les attaquants peuvent ensuite désactiver la restauration du système Windows pour les utilisateurs, ce qui rend impossible toute récupération après une attaque sans sauvegarde externe ou technologie de retour en arrière.

Ryuk est une menace de ransomware sophistiquée qui cible depuis 2018 des entreprises, des hôpitaux, des institutions gouvernementales et d’autres organisations. Les attaquants de Ryuk exigent des paiements de rançon plus élevés par rapport à de nombreux autres gangs de ransomware. Les montants des rançons associés à Ryuk se situent généralement entre 15 et 50 bitcoins, soit environ entre 100 000 et 500 000 dollars, bien que des paiements plus élevés aient été signalés. Ces attaquants s’en prennent aux organisations disposant d’actifs sensibles, qui sont donc les plus susceptibles de payer. Cette technique est appellée la « chasse au gros gibier » dans le secteur de la cybercriminalité. Avec elle, le gang Ryuk réussit très bien à monétiser ses campagnes.

Microsoft qualifie Ryuk d’attaque de ransomware menée par un humain s’inscrivant dans une tendance plus large des gangs de ransomware à adopter des techniques très ciblées et furtives qui, par le passé, étaient principalement associées aux groupes de menaces persistantes avancées (APT). Le fait d’être géré par des humains signifie que les attaquants exécutent des attaques à plusieurs niveaux contre les réseaux d’entreprise. Il s’agit d’abord de sélectionner soigneusement les cibles plutôt que d’adopter une approche automatisée, et cela nécessite une connaissance à la fois large et spécifique de l’infrastructure cible pour réussir. Ryuk commence généralement par des courriels de phishing puis, lorsqu’il s’infiltre dans un système, il en crypte les fichiers.

Éviter les dommages causés par les attaques de ransomware

Comment préserver les informations de votre entreprise des griffes des kidnappeurs numériques ? Voici 4 façons de prévenir les attaques de ransomware.

Sauvegardes :

Les sauvegardes sont le meilleur moyen de protéger vos données contre les ransomwares. Les sauvegardes ne sont efficaces que si elles sont cyber-résistantes. Les sauvegardes cyber-résilientes sont cryptées et immuables, et elles restaurent les données avec précision. Lorsque vous sauvegardez :

- Incluez la date, les fichiers système et applicatifs, la base de données, les machines virtuelles et toute donnée sur les plateformes SaaS.

- Testez régulièrement les sauvegardes et les processus de restauration pour vous assurer qu’ils fonctionnent bien. Effectuez des tests de sauvegarde au moins une fois par mois.

- Suivez le principe 3-2-1-1. Il conseille de conserver quatre copies distinctes de vos données : deux stockées localement dans des formats différents, une stockée hors ligne et une enregistrée dans un format immuable. Les données immuables ne peuvent pas être modifiées car il n’y a pas de clé pour les « déverrouiller », comme dans le cas des données cryptées. IDC recommande désormais de stocker une copie de vos données sur un support immuable ou dans le cloud.

Modèle de confiance zéro (Zero Trust)

Le modèle de confiance zéro consiste à traiter chaque utilisateur, chaque appareil et chaque demande de votre réseau comme s’ils provenaient d’une source externe non fiable. Il repose sur le principe de « ne jamais faire confiance, toujours vérifier ». Ce modèle utilise des méthodes d’authentification forte, exploite la segmentation du réseau, empêche les mouvements latéraux, fournit une prévention des menaces de couche 7 et simplifie les politiques granulaires de « moindre accès » pour protéger les environnements modernes et permettre la transformation numérique.

Si elle est réalisée correctement, une architecture de confiance zéro entraîne des niveaux de sécurité globaux plus élevés, mais elle peut également réduire la complexité de la sécurité et les frais généraux opérationnels.

L’idée d’un principe de confiance zéro guidant votre cybersécurité signifie qu’il n’y a pas de place pour l’erreur humaine. Il s’agit d’un mécanisme défensif visant à éliminer la confiance implicite et à valider à chaque étape de l’interaction numérique. Le principe de confiance zéro garantit le moindre privilège et un accès sécurisé aux ressources de l’entreprise, ce qui limite la surface d’attaque et réduit les risques d’attaques par ransomware.

Analyse des vulnérabilités

Selon le rapport Ransomware Index Report Q1 2022 de Cyber Security Works (CSW) et Ivanti, 22 nouvelles vulnérabilités et neuf nouvelles faiblesses ont été associées à des ransomwares au premier trimestre 2022, soit une augmentation de 7,6 % par rapport à janvier.

La configuration des paramètres et la programmation de l’analyse sont essentielles pour éviter les interruptions de fonctionnement si la bande passante est limitée. Les scanners de vulnérabilité sont bien conçus pour vous alerter lorsqu’ils détectent un comportement anormal sur votre réseau informatique. Vous avez plus de chances d’attraper les cybercriminels avant qu’ils ne cryptent ou ne volent vos informations.

Un scanner de vulnérabilité identifie le nombre de terminaux et de serveurs affectés en sondant les systèmes connectés au sein de votre réseau afin d’identifier les zones d’exposition potentielle dont les cyberattaquants et les exploits peuvent tirer parti.

L’outil Specops Password Auditor analyse votre Active Directory à la recherche de vulnérabilités liées aux mots de passe.

Corrections et mises à jour régulières des logiciels et des systèmes d’exploitation

Avec les tactiques d’ingénierie sociale, les systèmes obsolètes et vulnérables sont les vecteurs d’attaque les plus courants des ransomwares. Mettez à jour vos applications et vos systèmes d’exploitation dès que de nouveaux correctifs sont disponibles, et mettez hors service toute technologie ancienne que vous pourriez avoir sur votre réseau. Les systèmes obsolètes présentent de nombreuses vulnérabilités que les cybercriminels peuvent exploiter, mais les systèmes mis à jour aident les entreprises à corriger ces points d’accès et à protéger leurs données.

Wannacry par exemple, vise principalement les systèmes obsolètes. L’attaque WannaCry doit son succès aux 200 000 machines compromises qui utilisaient le protocole SMB v1 vieux de 30 ans, avec l’aide du kit d’exploitation EternalBlue. De nombreuses organisations n’avaient pas mis à jour leur système pour se conformer à la mise à jour de sécurité sensible de Microsoft pour la vulnérabilité SMB, publiée une semaine auparavant. Celles dont les systèmes n’étaient pas corrigés se sont retrouvées dans l’impossibilité d’accéder à Internet.

Conclusion

Il apparaît également essentiel de mettre en place une formation à la sécurité à l’échelle de l’entreprise pour tous les employés. L’ingénierie sociale, en particulier le phishing, est un moyen courant pour les acteurs malveillants d’accéder à votre système. En informant l’ensemble du personnel sur les tactiques de ransomware, vous réduisez vos chances d’être vulnérable aux attaques.

(Dernière mise à jour le 14/09/2022)