Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment vérifier les exigences en matière de mot de passe dans Active Directory

Table of Contents

Les stratégies de mot de passe Active Directory ne fonctionnent pas toujours de la manière dont elles sont définies – il y a souvent des divergences sur des paramètres tels que la complexité du mot de passe, l’âge maximal du mot de passe, ou des stratégies de mot de passe granulaires (FGPP pour Fine-Grained Password Policy) configurées dans le domaine et mis de côté, oubliées depuis longtemps. Dans ce billet de blog, nous allons examiner comment vérifier les exigences en matière de mot de passe dans Active Directory, y compris où les politiques de mot de passe sont configurées, et stockées.

Politique de mot de passe par défaut du domaine Active Directory

Cette politique de mot de passe est la politique de mot de passe par défaut (et avant Windows 2008 et l’introduction des politiques de mot de passe granulaires, la seule) pour les utilisateurs du domaine.

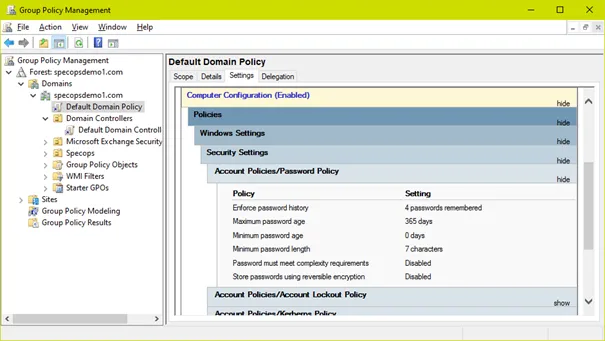

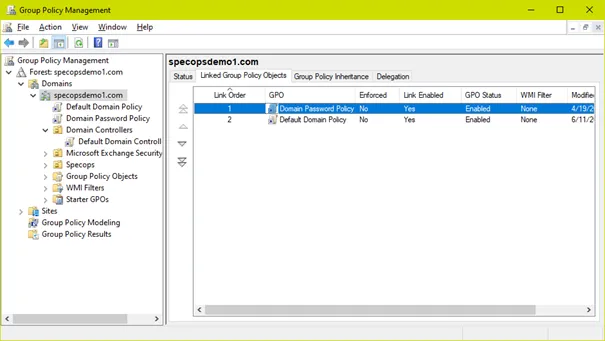

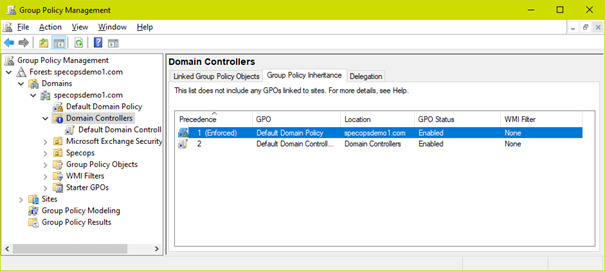

Généralement (et par défaut dans un nouveau domaine AD), le GPO intégré Default Domain Policy est utilisé pour définir la politique de mot de passe Active Directory, comme le montre la capture d’écran ci-dessus.

Cependant, il est important de noter que ce GPO ne définit la politique que dans Active Directory. Lorsque les mots de passe des utilisateurs sont définis, AD ne regarde pas la stratégie de groupe mais plutôt les attributs de l’objet de domaine racine dans AD ; il est toujours bon de revérifier ces valeurs pour s’assurer que la stratégie de mot de passe est définie correctement.

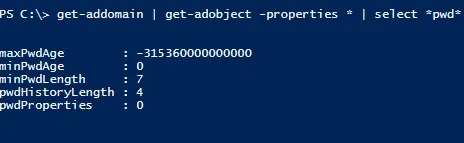

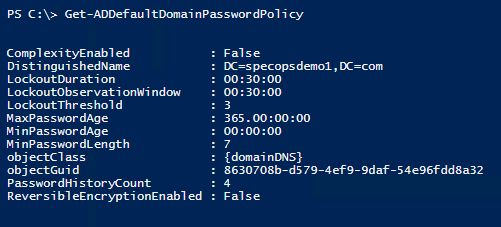

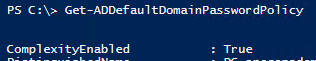

Examinons ces attributs à l’aide de PowerShell. La première commande examine les noms d’attributs réels ; la seconde examine les mêmes attributs mais nous donne des noms plus clairs et traduit les valeurs temporelles, par exemple maxPwdAge, dans un format que nous pouvons facilement comprendre :

et-addomain | get-adobject -properties * | select *pwd*

Get-ADDefaultDomainPasswordPolicy

Dans la plupart des environnements, le résultat correspondra à ce qui se trouve dans la politique de domaine par défaut. Si ce n’est pas le cas, nous devons décortiquer ensemble ce que fait AD ici :

La stratégie de mot de passe est lue à partir de la stratégie de groupe et appliquée à ces attributs par le contrôleur de domaine détenant le rôle d’émulateur PDC lorsqu’il exécute gpupdate. Mais les paramètres ne doivent pas nécessairement provenir de la stratégie de domaine par défaut intégrée. En réalité, ce sont les critères d’une GPO de politique de mot de passe :

- La GPO doit être liée à la racine du domaine.

- La GPO doit être appliquée au compte de l’ordinateur de l’émulateur PDC.

Si la politique de mot de passe de votre domaine ne correspond pas à la GPO de la politique de domaine par défaut, recherchez une autre GPO liée à la racine du domaine avec des paramètres de politique de mot de passe, et bloquez l’héritage sur le OU des contrôleurs de domaine.

Un autre GPO lié à la racine du domaine avec des paramètres de stratégie de mot de passe

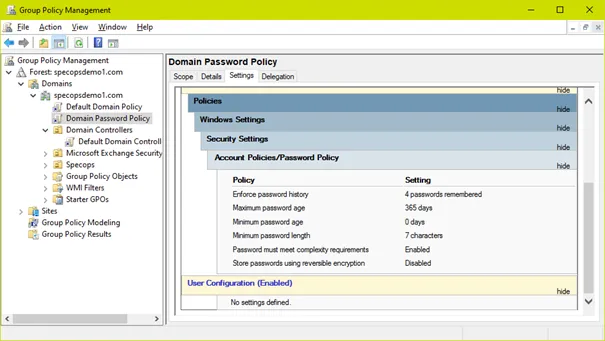

Si plusieurs GPO liés à la racine ont un paramètre de stratégie de mot de passe, le GPO ayant l’ordre de liaison le plus élevé sera prioritaire pour ce paramètre particulier. Vérifiez que tous les GPOs liés à la racine ont des paramètres de politique de mot de passe. Par exemple, ici nous avons ajouté une deuxième GPO appelée ‘Domain Password Policy’ avec un ordre de lien plus élevé que la politique de domaine par défaut et les paramètres de politique de mot de passe. Les paramètres de la stratégie de mot de passe dans cette GPO remplaceront ceux de la stratégie de domaine par défaut.

Après avoir effectué cette modification et exécuté un gpupdate sur le PDC, nous pouvons constater que la complexité des mots de passe est maintenant activée conformément à la GPO Domain Password Policy :

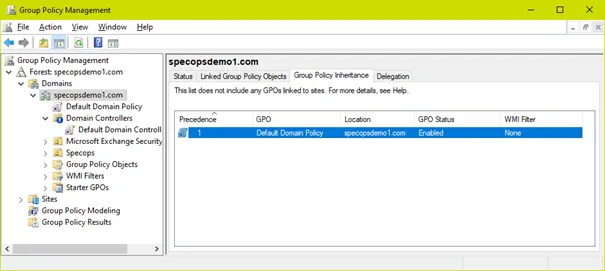

Héritage bloqué sur le OU des contrôleurs de domaine

Si l’héritage est bloqué sur les contrôleurs de domaine OU, les paramètres de la politique de mot de passe des politiques liées à la racine du domaine seront ignorés. Dans cet exemple, nous avons bloqué l’héritage sur les contrôleurs de domaine OU et pouvons confirmer que la politique de domaine par défaut n’est pas dans la liste d’héritage de la politique de groupe – ce qui signifie que les changements de paramètres de politique de mot de passe dans cette GPO seront ignorés et que la politique de mot de passe actuelle sera “tatouée” sur le domaine.

Curieusement, lier la GPO directement à l’OU des contrôleurs de domaine n’a aucun effet. Les solutions ici sont soit de supprimer l’héritage bloqué sur les contrôleurs de domaine OU, soit de définir le lien à la racine du domaine sur ‘enforced’ (qui remplace l’héritage bloqué) – il faut juste faire attention aux autres paramètres dans ces GPOs quand on fait des changements à l’héritage/aux liens renforcés. Quoi qu’il en soit, tant que la stratégie apparaît dans la liste de l’héritage de la stratégie de groupe, les paramètres devraient prendre effet.

N’oubliez pas que lorsque vous modifiez des GPO de politique de mot de passe dans AD, vous devez exécuter gpupdate sur l’émulateur PDC pour que chaque changement prenne effet.

Politiques de mot de passe à grain fin

Dans Windows 2008, Microsoft a introduit la fonction FGPP (Fine-Grained Password Policies), qui permet aux administrateurs de configurer différentes politiques de mot de passe en fonction des groupes de sécurité Active Directory.

Remarque : Nous constatons parfois que des administrateurs tentent de définir plusieurs politiques de mot de passe dans AD en créant des GPO supplémentaires avec des paramètres de politique de mot de passe et en les appliquant aux OU des utilisateurs. Cela ne fonctionne pas dans Active Directory ; les GPO avec des paramètres de stratégie de mot de passe Active Directory liés à tout autre endroit que la racine du domaine n'ont aucun effet sur les exigences de mot de passe des utilisateurs. Le raisonnement est logique d'une certaine manière - les paramètres de la stratégie de mot de passe apparaissent dans le cadre des "paramètres de l'ordinateur" et n'ont donc aucune incidence sur les objets utilisateur. Néanmoins, il s'agit au mieux d'une conception contre-intuitive de Microsoft.

Specops Password Policy, en revanche, utilise un paramétrage GPO basé sur l'utilisateur et applique directement les objets de paramétrage de la politique de mot de passe aux objets utilisateur où elle est appliquée, ce qui rend l'expérience administrative beaucoup plus intuitive.

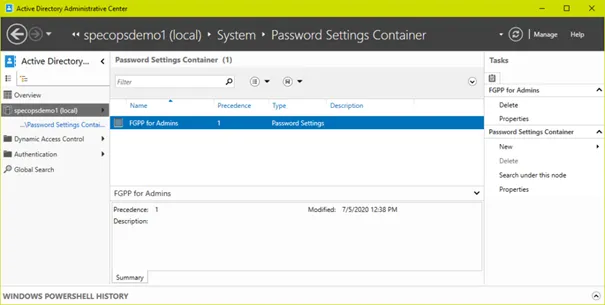

Pour créer ou afficher des stratégies de mot de passe à grain fin, vous pouvez utiliser ADSIEdit, PowerShell ou le centre administratif Active Directory.

Les objets de stratégie de mot de passe à grain fin sont stockés sous System\Password Settings Container dans AD. Comme les stratégies de mot de passe granulaires ne font pas partie de la stratégie de groupe, il n’est pas nécessaire d’effectuer un gpupdate lors des modifications ; elles prennent effet dès que les paramètres sont configurés (à l’exclusion des délais de réplication entre vos contrôleurs de domaine).

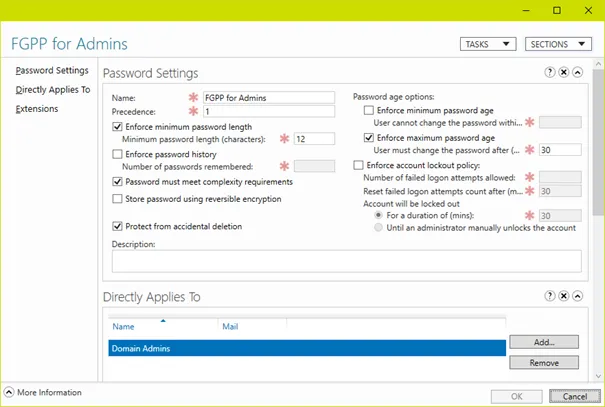

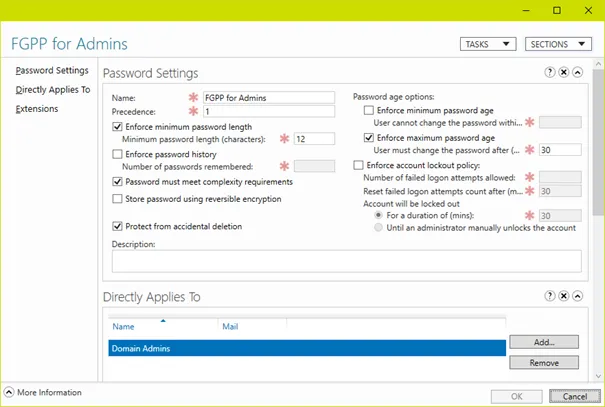

Ici, nous avons un domaine avec une seule politique à grain fin appliquée au groupe Admins du domaine :

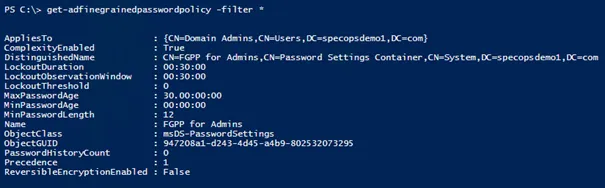

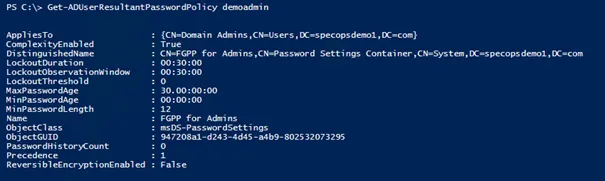

Pour visualiser la politique dans PowerShell :

get-adfinegrainedpasswordpolicy -filter *

Pour les membres des groupes répertoriés dans l’attribut “s’applique à” de la FGPP, la politique de mot de passe et les paramètres de verrouillage de compte de la politique à grain fin remplaceront ceux de la politique de mot de passe du domaine par défaut. En cas d’application de plusieurs politiques granulaires à un utilisateur donné, la valeur de précédence définie dans chaque FGPP détermine la politique qui l’emportera.

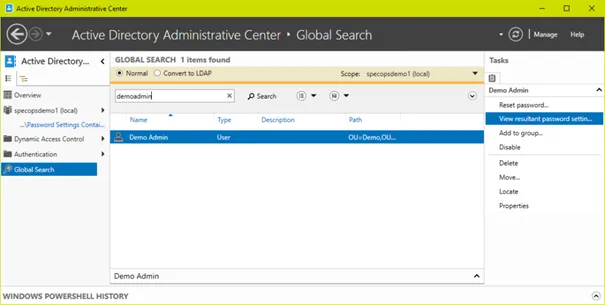

Pour confirmer quelle politique à grain fin est appliquée à un utilisateur, recherchez-le dans la recherche globale du centre administratif Active Directory, puis choisissez « voir les paramètres de mot de passe résultant » ou “view resultant password settings” dans le menu des tâches.

Ou en utilisant Powershell :

Get-ADUserResultantPasswordPolicy username

Remarque : si cette commande ne renvoie aucun résultat, l’utilisateur est affecté par la politique de mot de passe de domaine par défaut et non par une politique à grain fin.

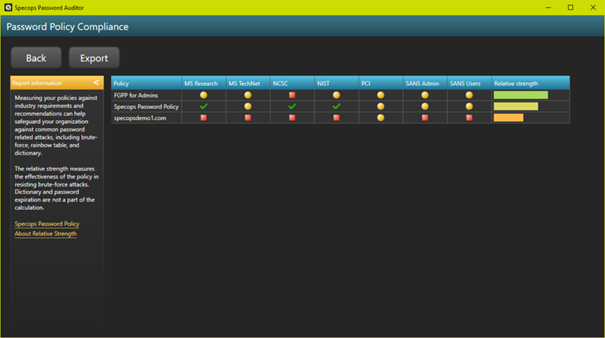

Specops Password Auditor

Bien qu’il soit certainement bien de comprendre comment vos paramètres de mot de passe Active Directory sont regroupés, Specops Password Auditor peut offrir un aperçu de vos politiques de mot de passe Active Directory actuelles, de leur portée et de la façon dont elles se situent par rapport à un certain nombre d’exigences de conformité ou de recommandations. Password Auditor est disponible en téléchargement gratuit.

Téléchargez Specops Password Auditor de pour vérifier rapidement les exigences de mot de passe dans Active Directory ici.

Lisez un test de Specops Password Auditor ici.

(Dernière mise à jour le 17/11/2021)