Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Les bonnes pratiques de sécurité d’Active Directory et du contrôleur de domaine

Table of Contents

Les serveurs Windows dans l’environnement hébergeant les services de domaine Active Directory (AD DS) figurent aujourd’hui parmi les cibles les plus prisées des attaquants. C’est parce qu’Active Directory contient le magasin d’informations d’identification pour tous les comptes d’utilisateurs et ordinateurs utilisés pour sécuriser les ressources dans l’entreprise.

Par conséquent, les administrateurs doivent sécuriser leurs contrôleurs de domaine avec des pratiques, des procédures et des configurations de sécurité de haut niveau pour les protéger des attaquants. Examinons les bonnes pratiques pour sécuriser Active Directory et les contrôleurs de domaine et voyons comment les organisations peuvent réduire leur surface d’attaque.

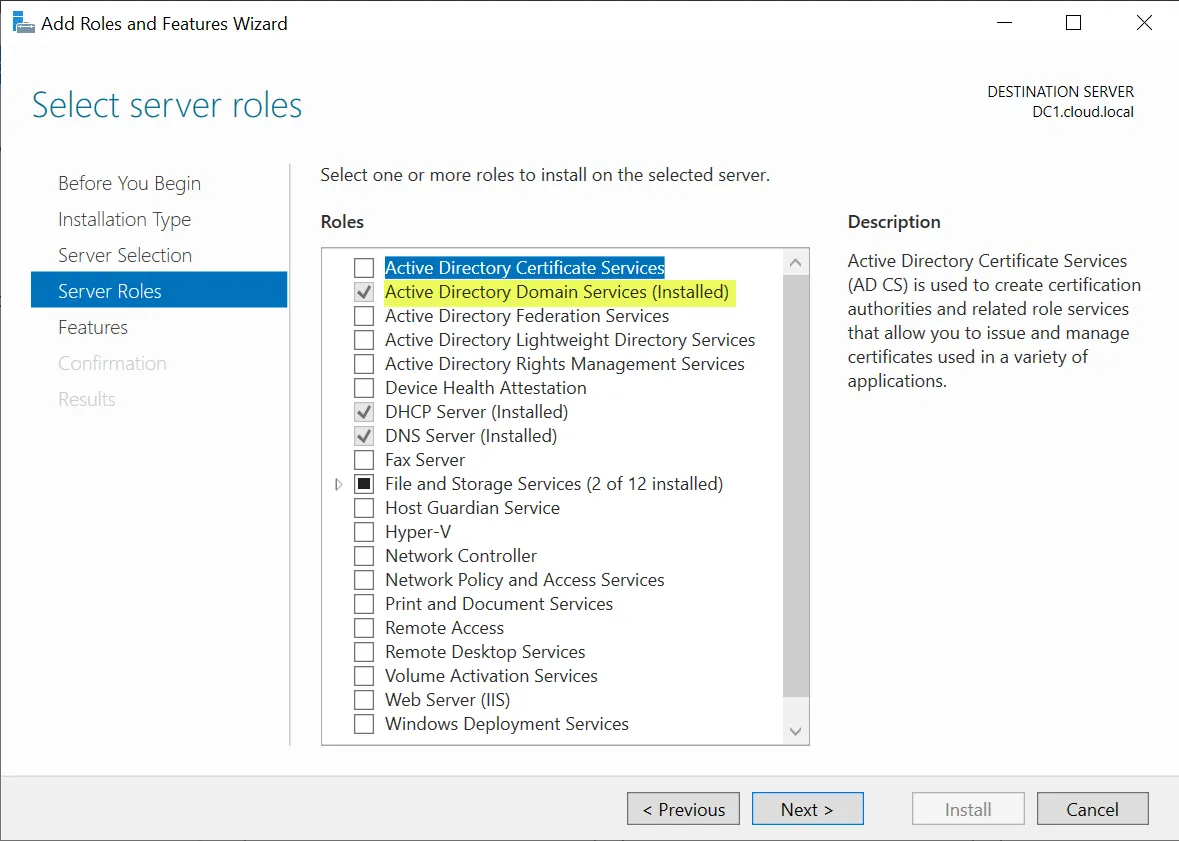

Qu’est-ce qu’un contrôleur de domaine ? Un contrôleur de domaine est le Windows Server hébergeant les services de domaine Active Directory (AD DS). Active Directory est essentiellement une base de données contenant des utilisateurs, des ordinateurs et d’autres objets spéciaux qui permettent à Active Directory de fonctionner et de fournir des autorisations d’identité et d’accès dans l’environnement.

Pourquoi les attaquants s’en prennent aux contrôleurs de domaine

Les entreprises utilisent Microsoft Active Directory dans leur centre de données depuis des années pour fournir des fonctionnalités de gestion des identités et des accès. Active Directory est inclus avec Windows Server en tant que service qui s’installe facilement. Il peut être configuré en quelques minutes pour provisionner les services de domaine. Historiquement, il était logique que les organisations éxécutent Active Directory car elles disposent généralement d’une licence Windows dans le centre de données.

Active Directory est la principale solution de gestion des identités et des accès dans les entreprises du monde entier. Selon un rapport, environ 90 % des entreprises du Fortune 1000 l’utilisent comme plate-forme principale d’authentification et d’autorisation.

La plupart des solutions traditionnelles de Microsoft pour les entreprises s’intègrent à Active Directory pour obtenir des autorisations à partir du référentiel d’identité central fourni par les services Active Directory. En outre, la plupart des solutions Microsoft utilisent les autorisations Active Directory pour les rôles et services intégrés et fournis dans l’application. Les exemples incluent Microsoft SharePoint Server, Exchange Server, etc.

Les attaquants qui compromettent un réseau clé pour l’entreprise recherchent et attaquent souvent les contrôleurs de domaine sur le réseau de l’entreprise, car Active Directory contient les « clés du royaume » à travers les informations d’identité qu’il contient. Les organisations utilisent les services de domaine Active Directory pour fournir les fonctionnalités de gestion des identités et des accès de l’entreprise.

Fédération des identités

Même si les services de domaine Active Directory sont une solution sur site, ils peuvent être utilisés pour l’identité cloud. Comment ? Grâce à un processus appelé fédération, les entreprises peuvent fédérer les identités contenues dans leur environnement Active Directory avec des services et des solutions cloud. La fédération des identités à partir d’Active Directory signifie que les utilisateurs peuvent utiliser les mêmes noms d’utilisateur et mots de passe pour se connecter aux ressources sur site et dans le cloud.

Les informations d’identification compromises sont difficiles à détecter

Les informations d’identification compromises sont de plus en plus souvent l’un des principaux moyens par lesquels les attaquants pénètrent dans un environnement crucial pour l’entreprise. Les informations d’identification volées fournissent à coup sûr le chemin le plus direct vers le réseau car elles permettent l’utilisation d’informations d’identification légitimes pour obtenir un accès non autorisé. Pour un attaquant, pourquoi se donner la peine de compromettre minutieusement une faille obscure alors qu’il peut « entrer par la grande porte » avec des informations d’identification volées ? C’est la solution la moins coûteuse d’un point de vue temps / effort.

Voici les conclusions du rapport IBM Cost of a Data Breach 2022 :

- Le vecteur d’attaque initial le plus courant en 2022 était la compromission des informations d’identification, responsable de 19 % des violations ;

- Le coût d’une attaque à la suite d’informations d’identification compromises a dépassé 4,50 millions de dollars US ;

- Les informations d’identification compromises peuvent être très difficiles à détecter, car les attaquants qui se connectent avec les informations d’identification d’un utilisateur légitime peuvent facilement être confondus avec une activité de connexion normale. En conséquence, cela entraîne de longs délais pour identifier et contenir une violation impliquant des informations d’identification compromises.

Les violations causées par des identifiants volés/compromis sont les attaques que l’on met le plus de temps à détecter (243 jours en moyenne) et à contenir (84 jours en moyenne), soit un total de 327 jours

Bonnes pratiques de sécurité d’Active Directory et du contrôleur de domaine

Examinons les moyens de sécuriser les contrôleurs de domaine contre les attaques. Comme la plupart des bonnes pratiques et protections de sécurité, il comprend une approche en couches.

- Restreindre l’accès RDP

- Sécurité physique et virtuelle

- Correctif régulier

- Restreindre l’accès à Internet

- Protection contre les mots de passe piratés et compromis

1. Restreindre l’accès RDP

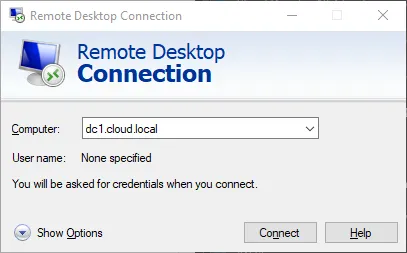

L’accès au protocole de bureau à distance (RDP) fournit un vecteur d’attaque facile pour les cybercriminels. Les attaquants peuvent forcer brutalement l’accès RDP et trouver les mots de passe faibles ou piratés dans l’environnement. De plus, les vulnérabilités RDP non corrigées peuvent entraîner des attaques de ransomware et d’autres types d’attaques dans l’environnement.

Assurez-vous de restreindre ou de désactiver l’accès RDP pour les contrôleurs de domaine dans l’environnement. L’utilisation d’un hôte de saut sécurisé pour accéder aux contrôleurs de domaine dans l’environnement est un excellent moyen de réduire la surface d’attaque si vous activez RDP sur les contrôleurs de domaine.

2. Sécurité physique et virtuelle

Les contrôleurs de domaine doivent être traités comme des postes de travail sensibles, qu’ils soient exécutés sur des hôtes physiques ou en tant que machines virtuelles dans un environnement virtualisé. Par conséquent, il est judicieux de séparer les hôtes de contrôleur de domaine et les machines virtuelles des autres hôtes et machines virtuelles de l’environnement. Cette couche de séparation permet de se protéger contre un attaquant qui bascule d’un autre hôte ou machine virtuelle compromis dans l’environnement vers des contrôleurs de domaine.

Si les contrôleurs de domaine sont situés dans des bureaux distants ou des succursales avec une sécurité physique médiocre, envisagez d’utiliser un contrôleur de domaine en lecture seule qui fournit une copie en lecture seule d’Active Directory. De plus, le chiffrement des disques des contrôleurs de domaine dans l’environnement offre une protection par chiffrement au repos contre les attaques.

3. Patching régulier

Les contrôleurs de domaine s’exécutent à travers Windows Server. Cela signifie qu’ils doivent être corrigés régulièrement, comme tout autre serveur Windows exécuté dans l’environnement. Ne pas corriger les contrôleurs de domaine augmente la surface d’attaque, car les failles corrigées peuvent être compromises ultérieurement par les attaquants.

Selon un article récent, un professionnel de l’informatique sur trois, 34 %, en Europe a admis que son organisation avait été piratée en raison d’une vulnérabilité non corrigée. Ce rapport souligne l’impact réel des systèmes non corrigés dans le centre de données. Les contrôleurs de domaine et les autres serveurs non corrigés de l’environnement sont dangereux car ils constituent un point d’attaque pour les criminels. Pour faire court, corrigez régulièrement vos contrôleurs de domaine et les autres serveurs de l’environnement.

4. Restreindre l’accès à Internet

Avoir un accès Internet sur les contrôleurs de domaine n’est jamais une bonne idée. Souvent, les CD ont accès à Internet pour plus de commodité. Cependant, il s’agit d’une faille de sécurité massive. Tout d’abord, naviguer sur Internet sur un contrôleur de domaine n’est jamais souhaitable. Avoir Internet disponible, prêt à l’emploi et rend plus probable son utilisation.

Cela permet également aux attaquants d’exécuter des scripts malveillants ou d’autres codes sur des sites Web compromis. En naviguant sur Internet à partir d’un contrôleur de domaine, un attaquant dispose d’un chemin facile pour compromettre l’ensemble de l’environnement en volant des informations d’identification et même des attaques d’escalade de privilèges.

5. Protégez-vous contre les mots de passe piratés et compromis

Comme mentionné précédemment, les informations d’identification volées ou compromises fournissent un chemin facile vers le réseau d’un attaquant. En utilisant la force brute, le credential stuffing, les listes de mots de passe compromis et d’autres types d’attaques de mot de passe, les pirates peuvent facilement trouver des mots de passe compromis utilisés dans Active Directory.

Étant donné qu’Active Directory n’a pas de protection native par mot de passe enfreint, les entreprises doivent utiliser des outils tiers pour ajouter cette couche de protection. La protection par mot de passe compromis dans Active Directory donne une visibilité et une protection contre les mots de passe compromis, utilisés dans l’environnement par un utilisateur final ou même un administrateur.

Protection du contrôleur de domaine à l’aide du logiciel Specops

Specops fournit une large gamme de solutions qui aident à renforcer la politique de cybersécurité des organisations et à les protéger contre les risques liés aux mots de passe. Cependant, une bonne sécurité du contrôleur de domaine est toujours d’une importance cruciale, comme l’a noté Specops :

« Nous conseillons également à nos clients de garder à l’esprit la sécurité des contrôleurs de domaine dans le cadre des bonnes pratiques consistant à déployer nos produits avec des composants de contrôleur de domaine tels que Specops Password Policy – dont le composant Sentinel exécute des vérifications de mot de passe, ou Specops uReset – dont le composant Gatekeeper est utilisé pour lire les informations AD dans le cadre du processus d’authentification – avant d’autoriser une réinitialisation du mot de passe. »

Specops Password Policy

Specops Password Policy aide à faire respecter les exigences de conformité, à bloquer les mots de passe compromis et les utilisateurs à créer des mots de passe plus forts dans Active Directory grâce à des commentaires dynamiques et informatifs pour les utilisateurs. La stratégie de mot de passe Specops étend les fonctionnalités de la stratégie de groupe et simplifie la gestion des stratégies de mot de passe à granularité fine. La solution peut cibler n’importe quel niveau de GPO, groupe, utilisateur ou ordinateur avec des paramètres de dictionnaire et de phrases de passe.

(Dernière mise à jour le 14/09/2022)