Fine Grained Password Policies – eine Übersicht

Table of Contents

Sichere Passwörter? Für die meisten Anwender immer noch ein notwendiges Übel. Auch das Wissen darum, welche Passwörter hackerfreundlich sind und welche Brute-Force-Angriffen besser widerstehen, ist bei Nutzern nicht besonders weit verbreitet. Zu allem Übel lassen sich sichere Passwörter meist verdammt schlecht merken. Also tendieren die meisten Benutzer zu einfachen Passwörtern, die ebenso leicht zu erinnern wie zu knacken sind – oft bestehend aus existierenden Wörtern oder aus einfachen Wort-Zahlen-Kombinationen (z. B. Passwort123).

Um das zu verhindern, führt kein Weg an einer Password Policy mit klaren, restriktiven Passwortrichtlinien vorbei. Für Windows-Server gibt es seit Einführung von Active Directory die Möglichkeit, die Passwortrichtlinien so anzupassen, dass die Verwendung besonders unsicherer Passwörter verhindert wird. Bis Windows Server 2008 konnten Administratoren solche Richtlinien für Passwörter und Kontensperrungen (bei Falscheingaben) allerdings nur für die ganze Domäne definieren. Für jeden Nutzer innerhalb der Domäne galten also die gleichen Passwortrichtlinien.

Mit Windows Server 2008 wurden dann die Fine Grained Password Policies (FGPP) eingeführt, die eine differenziertere Anwendung von Kennwortrichtlinien ermöglichen. Auch innerhalb einer Domäne können damit verschiedenen Benutzergruppen unterschiedliche Kennwortrichtlinien zugewiesen werden. Warum solche Fine Grained Password Policies sinnvoll sind, wie Sie sie (im Active Directory) umsetzen und welche Nachteile Microsofts Fine Grained Password Policies haben, erfahren Sie in diesem Artikel.

Differenzierte Passwortrichtlinien – warum eigentlich?

Welchen Vorteil bringt es überhaupt, unterschiedlichen Nutzern jeweils eigene Passwortrichtlinien zuzuweisen? Wie gesagt: Da sichere Passwörter schwer zu merken sind und ihre Eingabe meist umständlich ist, erfreuen sie sich nicht gerade besonderer Beliebtheit. Passwortrichtlinien sind daher oft ein Kompromiss zwischen Alltagstauglichkeit und Sicherheit. Daher ist es sinnvoll, nicht für jedes Benutzerkonto die gleichen Sicherheitsanforderungen festzulegen – der angesprochene Kompromiss sieht bei ständig genutzten Arbeitskonten in der Regel anders aus als bei privilegierten Admin-Konten, Single-Sign-on-Passwörtern oder Wartungszugängen. Differenzierte Passwortrichtlinien bieten hier, so der Grundgedanke, mehr Flexibilität und die Möglichkeit, die Kennwortrichtlinien den jeweiligen Bedingungen und Sicherheitsanforderungen der Nutzerkonten anzupassen. Anders als oft angenommen, betrifft das nicht unbedingt die Passwortstärke: Aus Security-Sicht gibt es in einem Netzwerk keine „unwichtigen“ Konten, denn auch Konten mit geringen Privilegien können, sind sie einmal geknackt, von Hackern genutzt werden, um sich per Privilege Escalation (Rechteausweitung) weitere Zugriffe auf das Netzwerk oder sensible Daten zu verschaffen. Differenzierte Passwortrichtlinien bieten hier die Möglichkeit, die Anforderungen an gültige Passwörter mit weiteren sinnvollen Parametern zu verknüpfen – neben Passwortkomplexität und Passwortlänge sind das etwa Verfallsdaten für Passwörter, Regeln für die Kontensperrung nach Falscheingaben oder Bedingungen für die Neuvergabe – die etwa die verbreitete Unsitte verhindern, alte Passwörter oder wesentliche Teile davon wiederzuverwenden (siehe unten, Abschnitt „Fine Grained Password Policies: Gibt es Nachteile“).

Fine Grained Password Policies im Active Directory

Mit Windows Server 2008 war es erstmals möglich, differenzierte Kennwortrichtlinien einzurichten. Allerdings war das in der Praxis noch recht umständlich. Erst mit dem Active Directory Administrative Center (ADAC) in Windows Server 2012 wurden Konfiguration und Zuweisung der Passwortrichtlinien anwenderfreundlicher.

Administratoren können im ADAC (Server-Manager\Tools\Active Directory Administrative Center) sogenannte PSOs (Password Security Objects) erstellen und einer bestehenden Benutzergruppe zuweisen. In der linken Spalte des ADAC findet sich unter „System“ der Ordner „Password Settings Container“. Dort öffnet sich mit Klick auf „New“ > „Password Settings“ (rechts oben im Password Settings Container) ein Fenster, mit dem ein neues PSO erstellt werden kann.

Jedes PSO enthält einen Satz von Passwortrichtlinien, die auf eine zu bestimmende Gruppe von Benutzern angewendet werden sollen. Die Richtlinien ermöglichen u. a. eine Konfiguration der Mindestlänge des Passworts, der minimalen und maximalen Gültigkeitsdauer oder der Anzahl der Passwörter, die für jeden Benutzer gespeichert wird, um ihre Wiederverwendung bei Neuvergabe zu blockieren (Password History). Auch die Anzahl der maximal ungültigen Anmeldeversuche und die Dauer einer Sperrung nach Überschreitung der erlaubten Anzahl ungültiger Anmeldeversuche kann bestimmt werden. Mehr zur Erstellung von PSOs im Active Directory erfahren Sie hier: Wie Sie fein abgestimmte Passwortrichtlinien in Active Directory erstellen.

Fine Grained Password Policies: Gibt es Nachteile?

Auf den ersten Blick bieten die Passwortrichtlinien von Microsofts Fine Grained Password Policies bereits viele Konfigurationsmöglichkeiten, um die Sicherheitsanforderungen in Hinblick auf verschiedene Nutzergruppen anzupassen.

Allerdings ist die Welt seit Einführung der FGPP nicht stehengeblieben. Bei der Gestaltung von Passwortrichtlinien gilt es, aktuelle Empfehlungen etwa von BSI, NIST, NCSC oder anderen Behörden zu beachten – z. B. eine regelmäßige Passwortänderung zu erzwingen oder nur einzigartige Passwörter zuzulassen, die noch nie zuvor in irgendeiner Form verwendet wurden. Sichere Passwörter spielen zudem eine wichtige Rolle, wenn es darum geht, die Anforderungen der DSGVO umsetzen und personenbezogene Daten vor unbefugten Zugriffen schützen (Art. 32 DSGVO). Auch die Angriffstechniken der Cyberkriminellen haben sich stetig weiterentwickelt. Mit moderner GPU-Power und Brute-Force-Angriffstechniken wie Password-Mask– und Wörterbuch-Angriffen, Password-Spraying oder Credential Stuffing lassen sich inzwischen auch Passwörter knacken, die bis vor einigen Jahren noch als sicher galten (mehr Infos: Angriffe auf Benutzerkonten und wie man sie abwendet).

Bei genauer Betrachtung fehlen den Fine Grained Password Policies von Microsoft daher wichtige Optionen – beispielsweise, wenn es darum geht, kompromittierte Passwörter zu verhindern. Denn FGPP sind weder in der Lage, bereits geknackte Passwörter zu finden, die im Unternehmen im Gebrauch sind, noch Passwörter zu blockieren, die bei aktuellen Angriffen verwendet werden. Es gibt schlichtweg keine Möglichkeit, Passwort-Wörterbücher zu importieren. Auch können keine benutzerdefinierten Wörterbuchlisten erstellt werden, um so bestimmte Wörter und Ausdrücke zu verhindern, die für ein Unternehmen relevant sind. Ist ein Passwort abgelaufen, verfallen Benutzer beim Anlegen des neuen Kennworts gern in vorhersehbare Muster – sie ersetzen einzelne Zeichen, erhöhen einzelne Zahlen etc. – die es Cyberkriminellen leicht machen. Ein Blockieren solcher Muster bei der Neuvergabe eines Passworts ist mit FGPP aber nicht möglich. Die Fine Grained Password Policies erlauben es nicht, die teilweise Verwendung abgelaufener Passwörter zu sperren.

Moderne Passwortrichtlinien umsetzen: Specops Password Policy

Eine moderne Password-Policy sollte daher deutlich über die FGPP hinausgehen. Um sensible Konten besser zu schützen, sollten deren Kennwortrichtlinien so konfiguriert werden, dass beispielsweise kompromittierte Passwörter oder leicht zu erratende Kombinationen mit Unternehmens-, Produkt- oder Hostnamen blockiert werden. Bei der Neuvergabe nach Ablauf eines Passworts gilt es zudem, die Wiederverwendung von Teilen des alten Passworts zu verhindern.

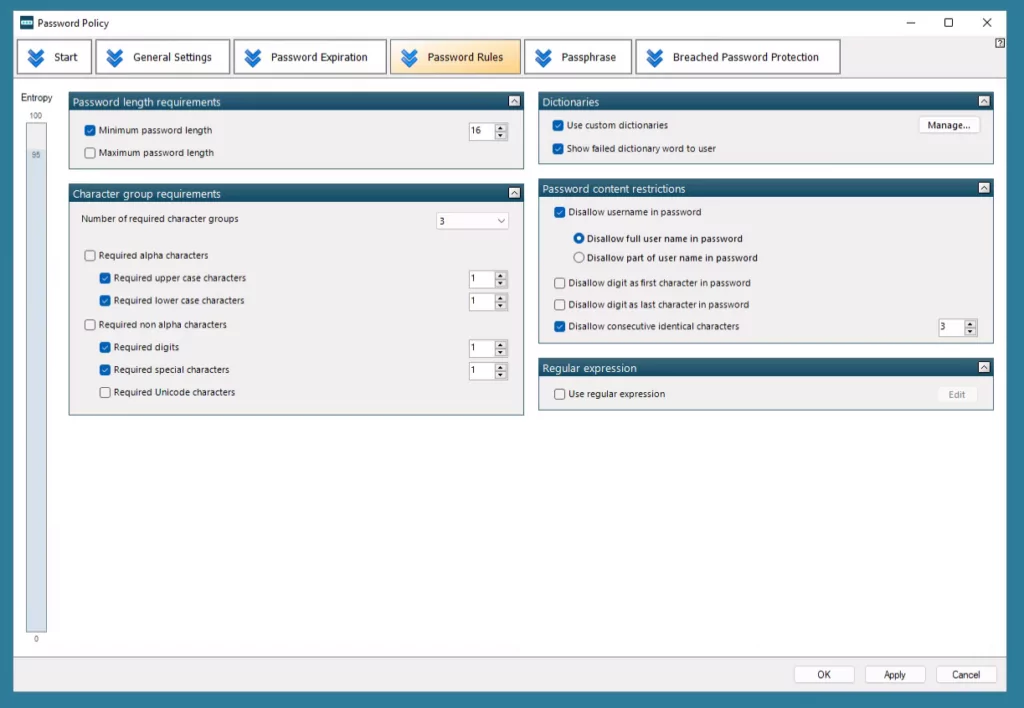

Abhilfe schaffen hier externe Password-Policy-Tools wie Specops Password Policy. Die Software ermöglicht das Erstellen benutzerdefinierter Passwort-Wörterbücher sowie den Import von Wörterbüchern. Um die Vorhersagbarkeit von Passwörtern zu verhindern, können eine Mindestanzahl für geänderte Zeichen festgelegt und Teile des aktuellen Passworts verboten werden. Spezielle Vorlagen in Specops Password Policy erleichtern es zudem, die Anforderungen von BSI, NIST, CJIS, NCSC, ANSSI, CNIL, HITRUST, PCI etc. umzusetzen.

Um Endbenutzer zu unterstützen und den Helpdesk zu entlasten, bietet Specops Password Policy automatisierte Erinnerungen bei Ablauf eines Kennworts und ein Echtzeit-Feedback während einer Passwortänderung. Mit dem Specops Password Auditor kann zudem das gesamte Active Directory gescannt werden, um passwortrelevante Schwachstellen zu ermitteln. Ein integriertes Tool, das interaktive Berichte mit Informationen zu Benutzern und Passwörtern erzeugt, erleichtert eine kontinuierliche Optimierung der Passwortrichtlinien.

Fazit

Microsofts Fine Grained Password Policies bieten die Möglichkeit, differenzierte Sicherheitsanforderungen für unterschiedliche Benutzergruppen im Active Directory umzusetzen. Geht es aber um eine moderne Password Policy, die aktuelle Angriffsmethoden berücksichtigt, den Compliance-Anforderungen von BSI, NIST & Co. entspricht und die Benutzer bei der Anwendung der Passwortrichtlinien unterstützt, kommen FGPP an ihre Grenzen. Hier empfiehlt sich der Einsatz spezialisierter Software wie Specops Password Policy. Fordern Sie jetzt eine kostenlose Demo an und überzeugen Sie sich selbst!

Autor

Torsten Krüger

Torsten Krüger ist seit mehr als 20 Jahren Spezialist für Content-Marketing und Presse bei der B2B-Content-Marketing-Agentur ucm. Dort und als freier Autor schreibt er vor allem zu Themen aus den Bereichen IT, Energie, Elektrotechnik, Medical/Healthcare, Maschinenbau und Musik.

Zuletzt aktualisiert am 29/06/2023