Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

[Neue Analyse] Der beste Schutz gegen moderne Passwort-Cracking-Angriffe

Table of Contents

Heute veröffentlicht das Specops-Security Research Team die aktuellen Analysergebnisse darüber, wie lange Angreifer brauchen, um Benutzerpasswörter mit Hilfe moderner Hardware und Brute Force zu knacken. Diese Daten wurden zusammen mit der jüngsten Ergänzung von über 15 Millionen kompromittierten Passwörtern in den Specops Breached Password Protection Service veröffentlicht.

“Die jüngsten Schlagzeilen über die Einsatzmöglichkeiten von ChatGPT haben einige Sicherheitsforscher und IT-Teams dazu veranlasst, sich zu fragen, was diese Technologie für die Passwortsicherheit bedeutet”, so Darren James, Senior Product Manager bei Specops Software. “Wir wissen seit langem, dass Passwörter anfällig für Brute-Force-Knackversuche sind. Die jüngsten Fortschritte bei der Automatisierung und der Hardware haben diese Angriffe für die Cyberkriminellen von heute umso leichter zugänglich gemacht.”

Was sind die Voraussetzungen für einen Angreifer, um ein Passwort zu knacken?

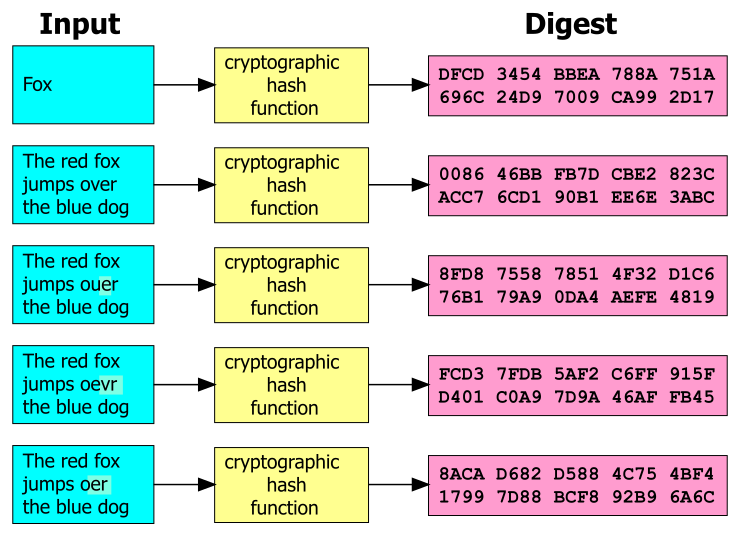

Die Speicherung von Passwörtern im Klartext ist in der heutigen Zeit selten, so dass Angreifer Methoden zum Knacken von (gehashten) Passwörtern anwenden müssen. Die meisten Systeme verwenden heute Hashing-Algorithmen, um die gespeicherten Passwörter vor dem Risiko zu schützen, dass ein Angreifer die Passwörter im System im Klartext auslesen kann.

Da Hash-Algorithmen nur in eine Richtung funktionieren, besteht die einzige Möglichkeit, das tatsächliche Kennwort aus einem Hash zu ermitteln, im Raten. Wortlisten und andere Tools machen diese Aufgabe für einen Angreifer etwas einfacher, aber die Anzahl der Versuche, die nötig wären, um eine korrekte Antwort zu erhalten, ist für manuelle Versuche zu groß. Hier kommen Hardware und Software zum Knacken von Kennwörtern wie z. B. L0phtcrack, John The Ripper oder Hashcat ins Spiel.

Verschiedene Hash-Algorithmen benötigen unterschiedlich viel Zeit, um von Software und Hardware geknackt zu werden. Ältere Hash-Algorithmen wie SHA-1 und MD5 gelten als weniger sicher, da sie von moderner Cracking-Software sehr schnell geknackt werden können; MD5 ist jedoch immer noch einer der am häufigsten genannten Hash-Algorithmen bei gefundenen Datenlecks.

“Selbst wenn Ihr Unternehmen in der Lage war, sicherere Hash-Algorithmen zu konfigurieren, um die in allen Systemen Ihres Unternehmens verwendeten Passwörter zu schützen, stellen MD5 und andere unsichere Hash-Methoden eine Bedrohung für Sie dar. Die Bedrohung entsteht durch die Wiederverwendung von Passwörtern”, so James. “Die Passwörter für die Benutzerkonten Ihrer Organisation könnten auf die sicherste Art und Weise gespeichert sein, aber in dem Moment, in dem ein Benutzer sein Passwort auf einer weniger sicheren Website wiederverwendet und diese Website von einem Datenleck betroffen ist, könnte der Angreifer auf Ihr Netzwerk losgehen.” Angesichts der weiten Verbreitung von MD5 sollten wir uns einmal ansehen, wie lange ein Krimineller brauchen könnte, um mit MD5 gehashte Passwörter mit einfachen Mitteln zu erraten.

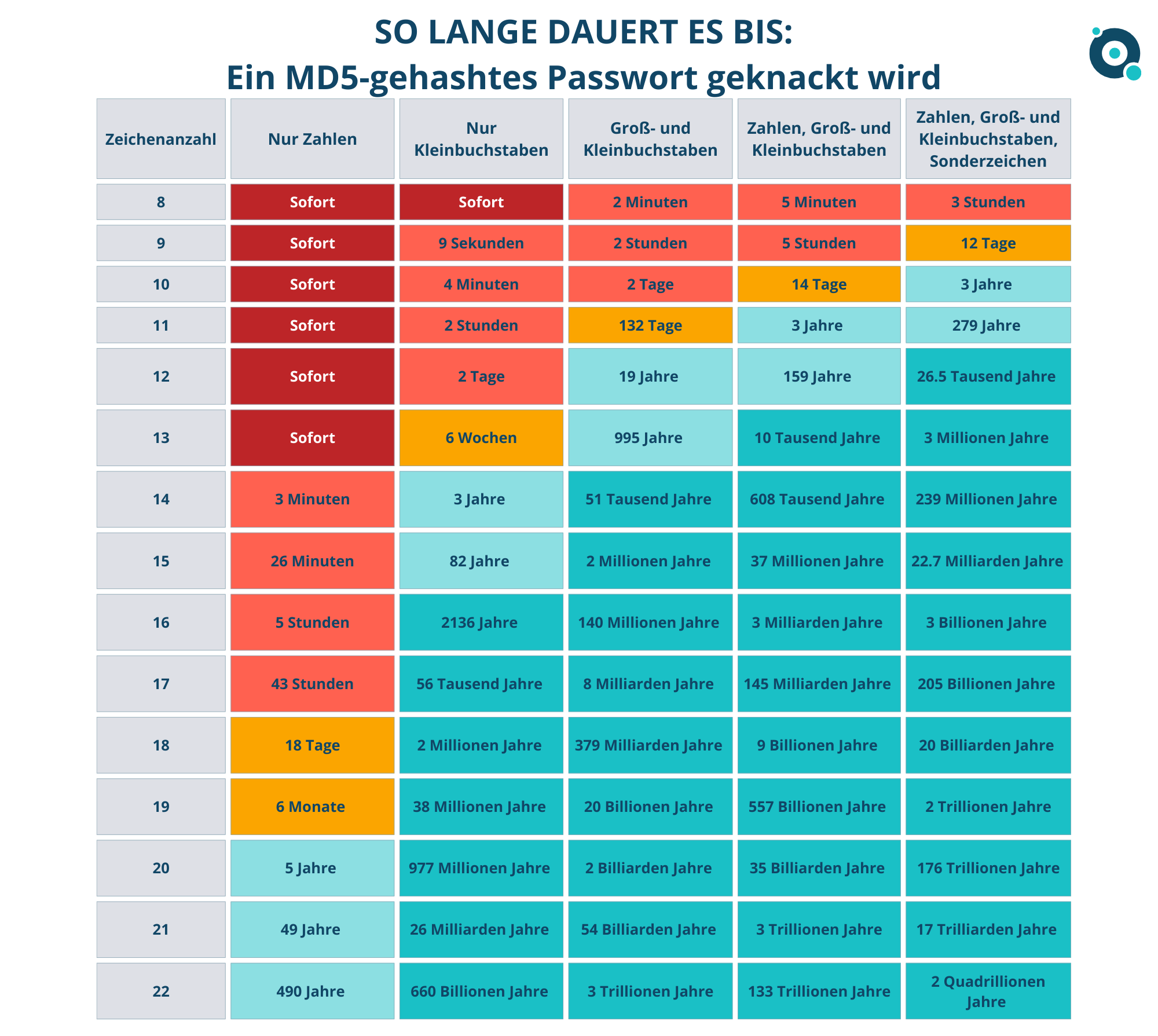

Die obige Tabelle zeigt die Zeit zum Knacken gegebener Hashes durch Brute-Forcing mit moderner Hardware unter den folgenden Annahmen:

- Hardware: Nvidia RTX 4090. Hierbei handelt es sich um eine Flaggschiff-Gaming-GPU, die von Endverbrauchern erworben werden kann und mit einem UVP von rund 1599 USD weitgehend erschwinglich ist. Um diese Zahlen zu generieren, verwenden wir ein hypothetisches System, das aus 4x Nvidia RTX 4090s besteht. Dies ist ein Setup, das für bösartige Akteure, die versuchen könnten, Passwortlecks zu nutzen, um Zugang zu den Konten eines Unternehmens zu erhalten, durchaus realistisch ist.

- Software: Hashcat. Im Allgemeinen erreicht eine RTX 4090 etwa 164 GH/s in Hashcat (das kann man sich als 164 000 000 000 Passwort-Raten/Sekunde vorstellen).

Die oben genannten Hardware-Annahmen mögen teuer klingen; angesichts von Ransomware-Zahlungen in Millionenhöhe erscheinen die Kosten jedoch minimal. Dennoch könnten einige Angreifer mit Cloud-Diensten schnellere und billigere Ergebnisse erzielen.

So schützen Sie sich vor den Risiken durch geknackte Kennwörter

Die Verbreitung neuer Hardware und Automatisierungstechnologien hat es Angreifern leichter gemacht, die Passwörter zu knacken, mit denen sie sich in Ihrem Netzwerk anmelden.

Zum Schutz vor solchen Angriffen haben IT-Teams einige Möglichkeiten:

- Passwortlose Authentifizierungsmaßnahmen

- MFA hinzufügen

- Stärkere Kennwörter durch modern Passwortrichtlinien

Die erste Option, nämlich das Entfernen von Passwörtern, beseitigt die Notwendigkeit, sich gegen Versuche Ihr Passwort zu knacken zu verteidigen. Dies ist jedoch für die meisten IT-Umgebungen nicht praktikabel. Passwörter sind nach wie vor ein wesentlicher Bestandteil vieler IT- und Organisationsbereiche. Daher ist ein anderer Ansatz erforderlich.

Die zweite Option, nämlich der Einsatz von MFA, ist eine großartige Möglichkeit zur Verbesserung der Sicherheit. Unternehmen können MFA für das Zurücksetzen von Passwörtern, für die Überprüfung von Endbenutzern am Service Desk, für die Wiederherstellung von Schlüsseln und vieles mehr einsetzen. Allerdings ist es für Unternehmen nicht immer möglich, MFA in allen Anwendungsfällen einzusetzen, und selbst MFA ist anfällig für eigene Angriffsmethoden.

Die dritte Option, die Verbesserung der Passwortsicherheit, ist ein wichtiger Bestandteil eines vielschichtigen Schutzkonzeptes. Die Verbesserung der Sicherheit des Passworts selbst erhöht die Sicherheit in allen Teilen des Netzwerks einer Organisation, in denen das Passwort weiterhin für die Authentifizierung erforderlich ist.

Die beste Kennwortrichtlinie zum Schutz vor Kennwort-Cracking-Versuchen

Wie Sie in der obigen Tabelle sehen können, fördert die beste Kennwortrichtlinie ein langes Kennwort. Funktionen wie längenbasierte Ablaufdaten und die Empfehlung zur Verwendung von Passphrasen können IT-Teams dabei helfen, ihre Anwender dazu zu bringen, längere Passwörter zu wählen.

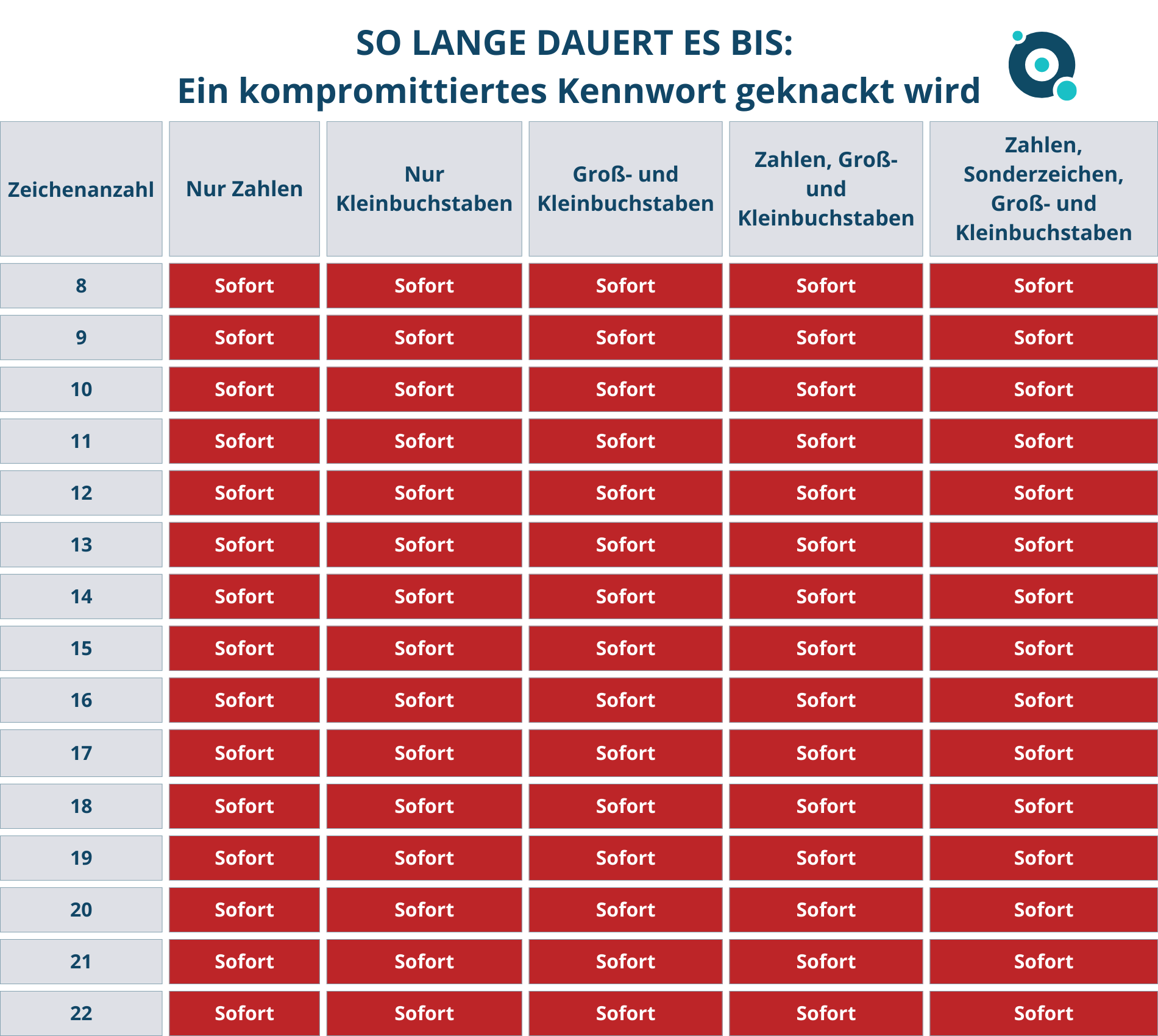

Lange Kennwörter werden jedoch unbrauchbar, wenn sie auf kompromittierten Kennwortlisten auftauchen.

Wie diese Tabelle zeigt, ist die Passwortlänge nicht der einzige wichtige Bestandteil einer guten Passwortrichtlinie. Die Sperrung von bereits kompromittierten Passwörtern ist ein wesentlicher Bestandteil zum Schutz vor Passwortbasierten Angriffen.

“Die IT-Teams, mit denen wir sprechen, haben das schon immer gewusst”, so James weiter, “aber wir hoffen, dass diese Tabellen dazu beitragen können, dass auch andere Entscheidungsträger, die sich der Gefahr schwacher oder kompromittierter Passwörter bewusst werden. Die Sperre von bereits kompromittierten Passwörtern muss eine Priorität in jedem Cyber-Security Prozess sein”.

So finden Sie kompromittierte Passwörter in Ihrem Netzwerk

Das heutige Update des Breached Password Protection Service beinhaltet die Aufnahme von über 8 Millionen kompromittierten Passwörtern in die von Specops Password Auditor verwendete Express-Liste.

Sie können mit einem Scan von Specops Password Auditor herausfinden, wie viele Ihrer Passwörter entweder kompromittiert oder identisch sind. Specops Password Auditor speichert keine Active Directory-Daten und nimmt auch keine Änderungen am Active Directory vor.

Verringern Sie das, durch die Wiederverwendung von Passwörtern entstandene Risiko, indem Sie kompromittierte Passwörter blockieren

Zu diesen kompromittierten Passwörtern gehören auch solche, die derzeit in realen Angriffen verwendet werden oder die auf bekannten “Breached Password”-Listen stehen, was es einfach macht, Branchenvorschriften und Empfehlungen von Behörden wie BSI, NIST oder NCSC einzuhalten.

Die Datenerfassungssysteme unseres Forschungsteams aktualisieren den Dienst täglich und stellen sicher, dass Netzwerke vor Passwortangriffen geschützt sind, die in diesem Augenblick stattfinden. Der Breached Password Protection Service von Specops Password Policy blockiert diese verbotenen Passwörter in Active Directory mit anpassbaren Endbenutzermeldungen, die dazu beitragen, die Anzahl der Anrufe beim Service Desk zu reduzieren.

Überzeugen Sie sich selbst von Specops Password Policy mit einer Demo oder einer kostenlosen Testversion.