Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Wie Sie fein abgestimmte Passwortrichtlinien in Active Directory erstellen

Table of Contents

In den ersten acht Jahren von Active Directory war der einzige natürliche Weg, mehrere Passwortrichtlinien in der Active Directory Umgebung einzurichten, über mehrere Domains. Als Server 2008 erschien, stellte Microsoft das Konzept fein abgestimmter Passwortrichtlinien (FGPP – Fine Grained Password Policy) vor, welche es erlaubten, verschiedene Richtlinien innerhalb derselben Domäne einzurichten.

Üblicherweise werden in der „Default Password Policy“ die Standardpasswortrichtlinien konfiguriert. Es ist etwas ungewöhnlich, dass dies unter Computer Configurations der Gruppenrichtlinie eingerichtet wird, was ein Problem aufwirft, wenn man unterschiedliche Passwortrichtlinien auf verschiedene Benutzer anwenden will. Um also von der Verwendung von Gruppenrichtlinien wegzukommen, wurde das Konzept eines Password Setting Containers in AD eingeführt und anstatt das die Gruppenrichtlinie mit einer OU verknüpft wurde, verwendete man fortan die FGPP der Active Directory Security Gruppe.

Das ursprüngliche Interface, um die FGPP einzurichten, war schrecklich. Man musste so gruselige Werkzeuge wie Adsiedit.msc verwenden oder hilfreiche Werkzeuge von Drittanbietern wie die Specops Password Policy Basic. Mit dem Aufkommen von Server 2012 wurde jedoch ein anderes Konfigurationstool (mit PowerShell programmiert) eingeführt – Active Directory Administrative Center (ADAC), das wir nachfolgend verwenden werden, um zu bewerten, was die Fine Grained Password Policy FGPP Ihnen bieten kann.

Active Directory Administration Center

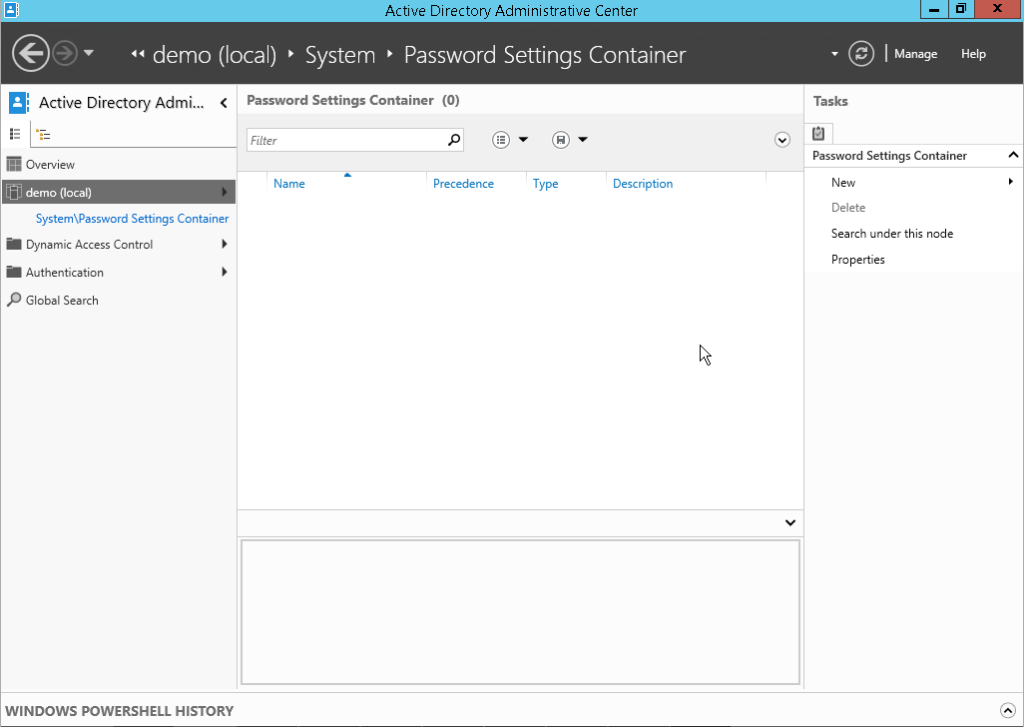

Sie finden das Active Directory Administration Center unter den Windows Administrations Tools. Wenn Sie Adminrechte für die Domain besitzen, finden Sie es unter „system\Password Settings Container“ unterhalb Ihrer Domain auf der linken Seite.

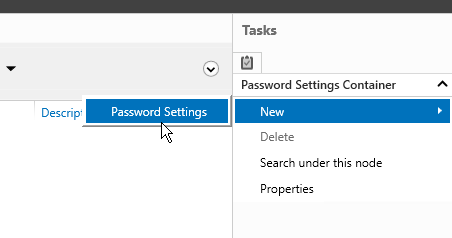

Wenn Sie diesen Link anklicken, sehen Sie, dass Sie New>Password Setting auf der rechten Seite auswählen können.

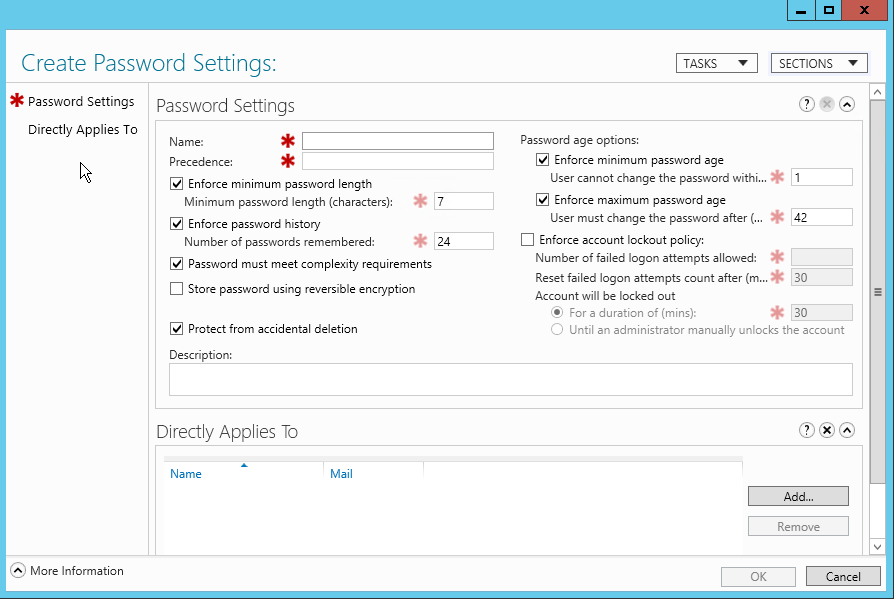

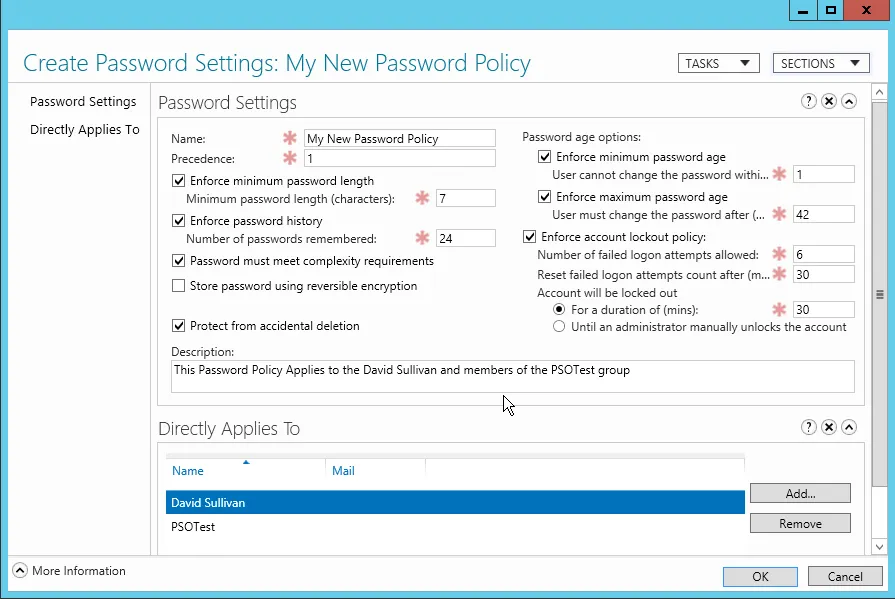

Daraufhin wird das folgende Fenster geöffnet.

Sie haben hier dies selben Basisoptionen, die sie auch in der Default Domain Policy haben:

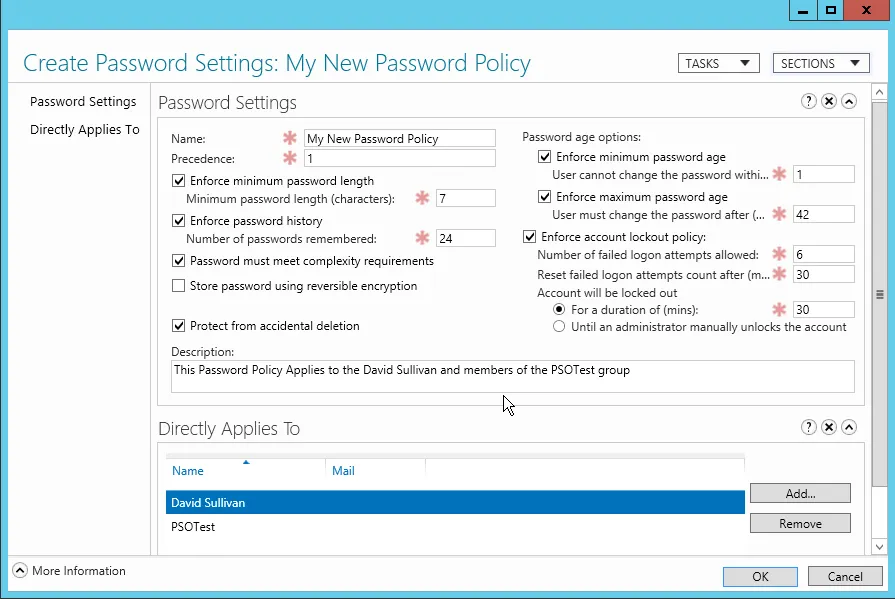

- Name – Geben Sie der Richtlinie einen eingängigen Namen, der die Gruppe oder Einzelperson widerspiegelt, für die diese Richtlinie gelten soll.

- Precedence – Wenn es mehr als eine FGPP gibt, die auf einen Benutzer zutrifft, z.B. wenn sie in mehreren AD-Gruppen sind, dann definiert Precedence, welche Richtlinie gelten soll.

- Minimum Password Length – Alle Passwörter sollten eine Mindestanzahl von Zeichen haben

- Password history – Die Anzahl der Passwörter, die sich das AD für jeden Benutzer merken sollte, damit sie nicht wiederverwendet werden können

- Complexity required – 3 der 5 Zeichentypen (Groß- und Kleinbuchstaben, Ziffern, Sonderzeichen und Unicode) dürfen den Benutzernamen nicht enthalten.

- Store Passwords with reversible encryption – Passwörter mit umkehrbarer Verschlüsselung speichern

- Protect from Accidential Deletion – Vor versehentlicher Löschung schützen

- Minimum Password Age – Verhindert, dass Benutzer ihr Passwort mehrmals am selben Tag ändern, so dass sie über das hinausgehen, was im Feld Passwort-Historie festgelegt wurde, und dass sie somit dasselbe Passwort erneut verwenden können.

- Maximum Password Age – Wann sollte das Passwort ablaufen

- Lockout Policy – Wie oft kann der Benutzer das falsche Passwort eingeben, bevor das Konto gesperrt wird, und für wie lange sollte er gesperrt werden?

- Directly Applies to – Für wen soll diese Richtlinie gelten, entweder für einen Benutzer oder eine Gruppe, Sie können sie nicht auf eine OE(OU) anwenden.

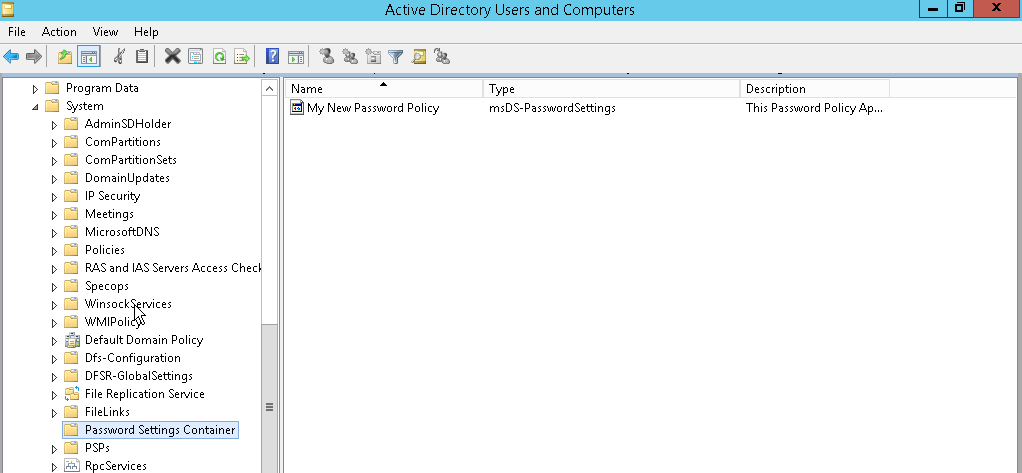

Sie finden den „Password Setting Container“ unter Active Directory Users and Computers.

Wenn Sie „Advanced Features“ aktiviert haben, dann finden Sie ihn unter System/Password Settings Container

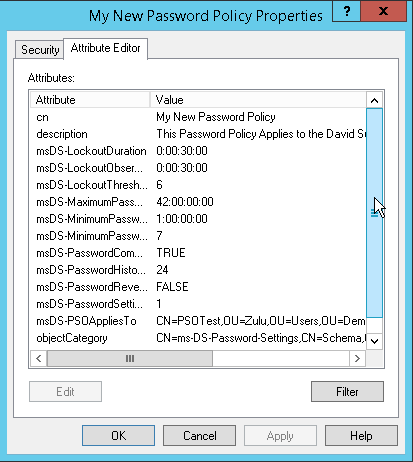

Befindet sich unter „Password Setting Container“ ein Objekt, können Sie sich die Eigenschaften und konfigurierten Einstellungen anzeigen lassen, in dem Sie auf den Tab „Attribute Editor“ klicken.

Wie Sie sehen können, ist es keine exakte, feinkörnige Passwortrichtlinie. Komplexität ist weder an noch aus. Interessanterweise bezieht sich nun selbst Microsoft darauf, dass Komplexitätseinstellungen nicht sicher sind.

Einschränkungen von Microsoft FGPP

Sie kennen nun die Einstellungsmöglichkeiten der Fine Grained Password Policies (FGPP) in Ihrem Active Directory, aber es ist wichtig, dass Sie auch die Einschränkungen kennen. So können Sie keine benutzerdefinierten Wörterbuchlisten erstellen, was Ihre Möglichkeiten einschränkt, bestimmte Wörter und Ausdrücke zu blockieren, die für Ihr Unternehmen relevant sind. FGPP ist auch nicht in der Lage, kompromittierte Passwörter zu finden und zu entfernen, die bereits in Gebrauch sind, oder Passwörter zu blockieren, die bei aktuellen Angriffen in Echtzeit verwendet werden.

Sie müssen zusätzliche Anstrengungen unternehmen, um aktuelle Vorschriften zur Cybersicherheit zu erfüllen, da es keine Vorlagen zu Kennwortrichtlinien für Vorschriften und Empfehlungen wie BSI, DSGVO, NIST und NCSC gibt. Auch gibt es keine speziellen Reporting-Optionen. Die Arbeit mit dem standardmäßigen FGPP und Windows Client bringt dem Endbenutzer auch nichts, da es kein dynamisches Feedback für die Benutzer in der Phase der Passwortänderung gibt und Sie keine Möglichkeit haben, die Benachrichtigungen anzupassen.

Specops Password Policy: Eine bessere Alternative

Während wir immer noch mit Passwörtern leben müssen, gibt es vielseitigere, benutzerfreundlichere und funktionsreichere Lösungen. Specops Password Policy erlaubt es Ihnen, sich an die aktuellsten BSI, NIST und NCSC Empfehlungen zu halten und gibt Ihnen eine detaillierte Kontrolle über alle Anforderungen an Passwortrichtlinien, die Sie in Ihrem Unternehmen einsetzen sollten, wie zum Beispiel das Blockieren schwacher Passwörter, die Durchsetzung von Passphrasen, das Verbot von inkrementellen Passwörtern und das Verhindern von aufeinanderfolgenden identischen Zeichen.

Die Breached Password Protection (BPP) Funktion blockiert auch über 3 Milliarden einzigartige kompromittierte Passwörter – darunter auch ständig neu hinzukommende Passwörter, die gerade in Angriffen verwendet werden. Specops Password Policy bietet Ihren Anwendern auch eine bessere, hilfreichere Erfahrung mit anpassbaren E-Mail-Benachrichtigungen. Dynamisches Feedback in Echtzeit leitet die Benutzer bei Passwortänderungen zur Erstellung einprägsamer, sicherer Passphrasen an. Die längenbasierten Ablaufdaten ermutigt Benutzer auch, bessere Passwörter zu erstellen, da längere, sicherere Passphrasen nicht so schnell geändert werden müssen wie kürzere, schwächere.

(Zuletzt aktualisiert am 24/04/2025)