Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Qu’est-ce qui déclenche le mode récupération de BitLocker ?

Table of Contents

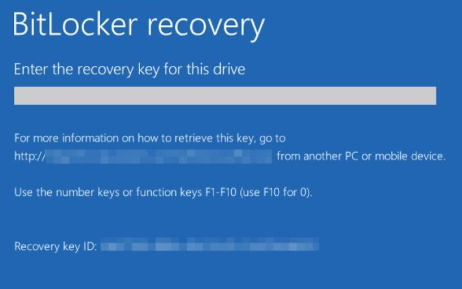

Les administrateurs système nous interrogent souvent à propos du mode de récupération de BitLocker. Ils ont mis en place BitLocker comme solution de chiffrement des terminaux, ce qui signifie que le service informatique doit maintenant émettre des clés de récupération. Et c’est là que les choses se compliquent : les clés de récupération sont des nombres hexadécimaux à 25 chiffres qui sont difficiles à lire, mais aussi à entendre correctement lors d’un échange téléphonique.

Ce blog se propose d’examiner précisément le fonctionnement et les désagréments du mode de récupération de BitLocker et la façon dont votre entreprise peut atténuer le problème avec la récupération des clés en libre-service.

Qu’est-ce que le chiffrement de disque BitLocker ?

Qu’est-ce que le chiffrement de disque BitLocker ?

Commençons par une présentation de BitLocker. BitLocker Drive Encryption, communément appelé BitLocker, permet aux utilisateurs de Windows de chiffrer les disques durs afin de sécuriser les données. BitLocker fait partie du système d’exploitation Windows depuis 2007, mais Microsoft a grandement amélioré BitLocker dans la version 1511 de Windows 10, en introduisant de nouveaux algorithmes de chiffrement et en permettant de configurer les paramètres de stratégie de groupe séparément pour les lecteurs de données fixes, les lecteurs de données amovibles et les lecteurs du système d’exploitation.

Authentification auprès de BitLocker

Commençons par un aperçu des méthodes d’authentification de BitLocker, car elles peuvent déclencher des verrouillages. La méthode d’authentification la plus courante consiste à utiliser le module de protection de confiance (TPM), une micro-puce intégrée à certains ordinateurs portables et de bureau. Elle déchiffre automatiquement les disques durs au démarrage, sans nécessiter l’utilisation d’un code PIN, d’une clé USB ou d’une autre forme d’authentification. Cette méthode ne nécessite aucune intervention de la part de l’utilisateur et c’est la moins sûre.

Microsoft recommande d’utiliser le TPM avec un code PIN BitLocker ou une clé de démarrage chargée sur une clé USB pour renforcer la sécurité. Ces deux options nécessitent une interaction de l’utilisateur et peuvent entraîner des verrouillages en cas d’oubli du code PIN ou de perte de la clé USB.

Causes de mode de récupération de BitLocker

Le mode de récupération de BitLocker peut s’activer pour de nombreuses raisons, notamment :

Des erreurs d’authentification :

- Oubli du code PIN ;

- Saisie d’un code PIN incorrect de manière répétée (activation de la logique anti-martelage du TPM) ;

- Utilisation d’un clavier avec une disposition différente qui ne permet pas d’entrer le code PIN correctement, ou qui ne correspond pas à ce que suppose l’environnement de pré-démarrage ;

- Perte de la clé USB contenant la clé de démarrage.

Modification de l’amorçage/du BIOS :

- Désactivation de la prise en charge par le BIOS de la lecture des périphériques USB dans l’environnement de pré-démarrage lors de l’utilisation de clés USB ;

- Modification de l’ordre de démarrage du BIOS pour démarrer un autre lecteur avant le disque dur (par exemple, en donnant la priorité à la séquence de démarrage d’un lecteur de CD ou de DVD) ;

- Mise à niveau des composants critiques de démarrage précoce comme les mises à niveau du BIOS ;

- Modification de l’enregistrement d’amorçage principal (MBR) sur le disque ;

- Modification du gestionnaire d’amorçage (bootmgr) sur le disque ;

- L’échec du démarrage à partir d’un lecteur réseau avant le démarrage à partir du disque dur ;

- Utilisation d’une touche de raccourci du BIOS pendant le processus d’amorçage pour changer l’ordre d’amorçage sur autre chose que le disque dur.

Modification du matériel, des logiciels et des microprogrammes :

- Insertion ou retrait d’un CD/DVD ;

- Docking ou undocking’un ordinateur portable si l’ordinateur était (respectivement) docké ou undocké lorsque BitLocker a été activé ;

- Modifications de la table de partition NTFS sur le disque, avec notamment : création, suppression, redimensionnement de la partition primaire ;

- Mise hors tension, désactivation, désactivation ou effacement du TPM ;

- Mise à jour du micrologiciel de la ROM optionnelle ;

- Mise à jour du micrologiciel du TPM ;

- Ajout ou suppression de matériel ;

- Ajout ou suppression de cartes d’extension (telles que des cartes vidéo ou réseau), ou mise à jour du micrologiciel des cartes d’extension.

Autres déclencheurs :

- Modification des registres de configuration de la plate-forme (PCR) utilisés par le profil de validation du TPM ;

- Masquage du TPM par le système d’exploitation ;

- Déplacement du disque protégé par BitLocker vers un autre système ;

- Mise à niveau de la carte mère vers une nouvelle carte avec un nouveau TPM ;

- Échec de l’auto-test du TPM ;

- Avoir un BIOS ou un composant de ROM optionnel qui n’est pas conforme aux normes pertinentes du Trusted Computing Group pour un ordinateur client ;

- Modification de l’autorisation d’utilisation de la clé racine de stockage du TPM à une valeur non nulle ;

- Désactivation de la vérification de l’intégrité du code ou activation de la signature de test sur Windows Bootmgr ;

- Retirer, insérer ou vider complètement la charge d’une batterie intelligente (ordinateur portail) ;

- Appuyer sur la touche F8 ou F10 pendant le processus de démarrage.

Que sont les PCR ?

Une grande partie des causes ci-dessus sont explicites, mais la modification des registres de configuration de la plate-forme (PCR) n’est pas toujours bien comprise, ou configurée correctement. En gros, ces paramètres indiquent à la puce TPM ce qu’il faut vérifier, pendant le cycle de mise sous tension, pour s’assurer que le disque démarre toujours à l’intérieur d’une machine valide qui n’a pas été altérée. Si la vérification est complète, la puce TPM libère les clés pour permettre à BitLocker de démarrer le disque chiffré.

Lorsqu’une machine est chiffrée, elle stocke l’état des paramètres BIOS/UEFI. Toute modification de cet état peut entraîner l’activation du mode de récupération de BitLocker. Cela peut être quelque chose d’aussi simple que le choix d’un périphérique de démarrage différent s’il n’est pas configuré correctement en fonction des exigences du réseau de votre organisation. Exemple : vous démarrez habituellement à partir du disque dur mais pour une raison quelconque vous devez démarrer à partir d’un CD/NIC/USB.

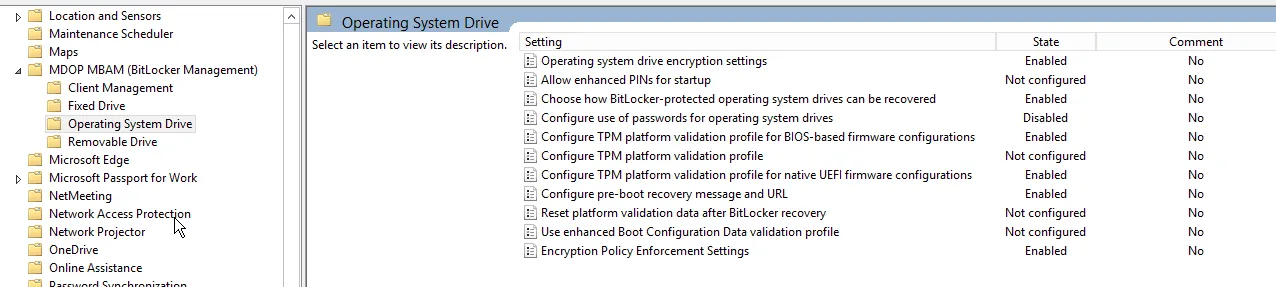

Dans un environnement d’entreprise, les paramètres du PCR sont configurés à l’aide d’une stratégie de groupe. Pour les ordinateurs basés sur le BIOS, vous pouvez trouver les paramètres ici :

Configuration ordinateur>Police>Modèles administratifs>Composants Windows > BitLocker Drive Encryption > Lecteurs du système d’exploitation > Configurer le profil de validation de la plate-forme TPM pour les configurations de firmware basées sur Bios.

Mais n’oubliez pas que vos ordinateurs basés sur UEFI doivent être configurés dans un emplacement séparé, comme indiqué ici :

Configuration ordinateur>Polices>Modèles administratifs>Composants Windows > BitLocker Drive Encryption > Lecteurs du système d’exploitation > Configurer le profil de validation de la plate-forme TPM pour les configurations de firmware UEFI natif.

Si vous utilisez MDOP MBAM pour déployer et configurer BitLocker, ces paramètres se trouvent dans les modèles ADMX qui sont ajoutés comme illustré ci-dessous :

Pour les paramètres basés sur le BIOS, vous trouverez un excellent article de blog à ce sujet ici.

Les ordinateurs basés sur l’UEFI ont tendance à être plus répandus aujourd’hui. Nous allons couvrir les PCR plus en détail ci-dessous. Microsoft recommande d’utiliser les PCR 0, 2, 4 et 11.

Remarque : le PCR 11 doit être activé car il est spécifique à l’activation de BitLocker sur le périphérique.

- PCR 0 : Core System Firmware Executable Code – Vérifie les changements du code sur le firmware UEFI – cela inclut les mises à jour du firmware !

- PCR 1 : Données du microprogramme du système central – Modifications des données généralement statiques (numéros de série et de modèle), mais aussi des éléments tels que la quantité de RAM et le type de CPU.

- PCR 2 : Code exécutable étendu ou enfichable – Option ROM vérifiant les périphériques externes, c’est-à-dire ce qui est branché pendant le démarrage et si c’est valide/si cela a changé.

- PCR 3 : Données de firmware étendues ou enfichables – Données statiques de la ROM optionnelle, c’est-à-dire les composants matériels optionnels tels que les cartes réseau ou les firmwares qui peuvent être utilisés pendant le processus de démarrage.

- PCR 4 : Gestionnaire de démarrage – Votre appareil est-il susceptible de démarrer toujours à partir du même dispositif ? Déployez-vous des systèmes d’exploitation à partir du réseau en utilisant le démarrage PXE ? Ou bien le dual boot est-il activé ? Dans ce cas, vous ne voudrez peut-être pas activer cette vérification.

- PCR 5 : GPT/Partition Table – Cette vérification porte sur les modifications apportées aux listes de partitions, par exemple l’ajout et la suppression de partitions, le redimensionnement de disques, etc.

- PCR 6 : Reprise à partir d’événements d’état d’alimentation S4 et S5 – Vérifie si le système a repris après une hibernation (S4) ou un arrêt progressif (S5).

- PCR 7 : Secure Boot State – A-t-il été modifié ou est-il susceptible de l’être ?

- PCR 8/9/10 et 16/17/18/19/20/21/22 : Réservé à une utilisation future, non encore définie.

- PCR 11 : Contrôle d’accès BitLocker – Il doit être activé.

- PCR 12/13/14/15 : recherche les modifications apportées au noyau du système d’exploitation, au système de fichiers, aux bibliothèques, aux connexions réseau, etc.

Qu’est-ce qu’une clé de récupération BitLocker ?

Une clé de récupération BitLocker est un mot de passe numérique de 48 chiffres utilisé pour déverrouiller votre lecteur chiffré par BitLocker lorsque ce dernier a déclenché un verrouillage. La clé est générée lors de l’installation de BitLocker.

Trouver votre clé de récupération BitLocker dans Windows 10

Votre clé de récupération peut se trouver à plusieurs endroits, selon le choix qui a été fait lors de l’activation de BitLocker. Ces endroits peuvent inclure :

- Votre compte Microsoft : Connectez-vous à votre compte Microsoft à partir d’un appareil déverrouillé. Si votre appareil principal prend en charge le chiffrement automatique des appareils, la clé de récupération sera probablement stockée dans votre compte Microsoft.

- Un lecteur flash USB : Si votre clé de récupération était stockée sur une clé USB, il suffit de brancher le périphérique USB sur l’ordinateur verrouillé et de suivre les instructions.

- Un fichier .txt : Si la clé de récupération était stockée dans un fichier .txt sur un lecteur USB, branchez le lecteur USB sur un périphérique déverrouillé pour accéder au code.

- Dans Active Directory : Si l’appareil verrouillé a été connecté au compte de votre organisation, la clé de récupération peut être stockée dans votre compte Active Directory. Bien que vous puissiez y accéder par vous-même, il peut être nécessaire de contacter un administrateur système.

Récupération de la clé en libre-service

Étant donné le grand nombre de facteurs déclenchant un verrouillage pouvant faire passer un système en mode de récupération BitLocker, il est important que les entreprises disposent d’une solution de récupération des clés de chiffrement en libre-service que les utilisateurs puissent utiliser pour déverrouiller leurs appareils – sans avoir à contacter le service d’assistance (surtout depuis que MBAM n’est plus disponible). Étant donné la nature hautement sensible des clés BitLocker, il est essentiel qu’une telle solution comprenne un mécanisme d’authentification multifactorielle qui exige davantage de l’utilisateur que la simple réponse à une question. Les systèmes d’authentification basés sur des défis/réponses peuvent être faciles à tromper et peuvent devenir un point de vulnérabilité pour l’organisation.

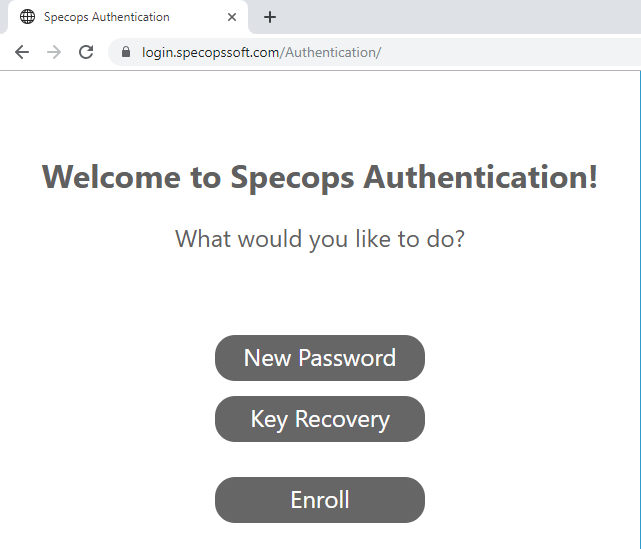

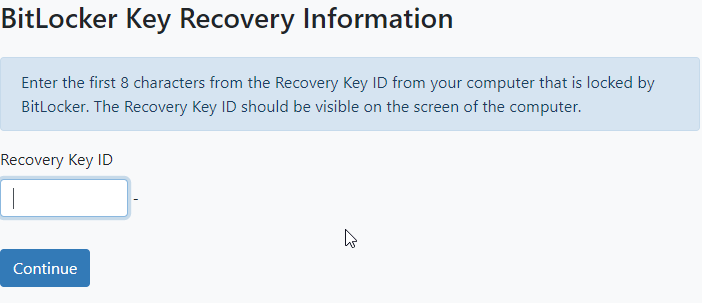

C’est là que notre solution d’entreprise, Specops Key Recovery, entre en jeu ! Lorsqu’un utilisateur est invité à fournir une clé de récupération BitLocker, il peut utiliser la solution pour prouver son identité avec une authentification multifactorielle (Google Authenticator, Duo Security, SMS, etc.) sans avoir à appeler le service d’assistance.

Grâce a ce vidéo, vous devriez être en mesure de trouver un bon équilibre entre sécurité et convivialité lors du déploiement de BitLocker dans votre organisation.

(Dernière mise à jour le 17/03/2025)