Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment bloquer les modèles de mots de passe courants dans Active Directory ?

Table of Contents

Entre les comptes professionnels et personnels, une personne peut avoir des dizaines de mots de passe à retenir. Une bonne hygiène des mots de passe serait d’avoir un mot de passe unique pour chaque compte, mais on sait que lorsque les utilisateurs ont autant de mots de passe à retenir, ils mettent au point un système pour les gérer : connexion des mots de passe aux informations personnelles, réutilisation de mots de passe et modèles de composition des mots de passe. Lorsqu’ils sont invités à changer ces mots de passe, ils s’en sortent souvent avec une petite modification du mot de base.

Les utilisateurs utilisent souvent un mot de base lorsqu’ils construisent leur mot de passe. Ce mot de base peut être utilisé sur différents comptes, avec de petites modifications pour s’adapter aux différentes politiques de mots de passe. S’ils doivent modifier leur mot de passe, ils peuvent ajouter un chiffre à la fin ou remplacer le dernier caractère. Ce comportement de l’utilisateur pose des problèmes de sécurité évidents. Pourtant, les fonctionnalités d’historique et de complexité des mots de passe de base que l’on trouve dans les politiques de mots de passe Active Directory ne protègent pas les organisations contre l’utilisation de mots de passe incrémentiels.

Les 10 mots de passe les plus courants

Notre équipe de recherche a examiné un sous-ensemble de plus de 4,6 millions de mots de passe collectés sur une période de quelques semaines en octobre 2022 à partir de notre système de pot de miel – l’une de nos sources pour les mots de passe compromis bloqués par la politique de mot de passe Specops et la protection contre les violations de mot de passe. Les données montrent comment les modèles de mot de passe courants sont utilisés dans les attaques en direct. Voici les termes les plus couramment utilisés pour attaquer des réseaux sur plusieurs ports.

- password

- admin

- welcome

- p@ssw0rd

- qaz2wsx

- homelesspa

- p@ssword

- qwertyuiop

- q2w3e4r5t

- q2w3e4r

Le recours à ces mots de base, dont certains sont inspirés de modèles de clavier, n’est pas très surprenant. Les organisations devraient empêcher l’utilisation des mots de base courants, ainsi que de tout modèle de composition dans Active Directory.

Bloquer les modèles dans les mots de passe Active Directory

Specops Password Policy est un outil efficace qui permet aux entreprises de se protéger contre les mots de passe faibles et compromis. Vous pouvez créer votre propre dictionnaire personnalisé pour bloquer les mots de base personnalisés, comme par exemple ceux qui sont liés à votre organisation : nom de la société, lieu, équipes sportives locales, etc. Vous pouvez également activer le blocage du leetspeak pour empêcher les tentatives de substitution de caractères à des fins de contournement du dictionnaire.

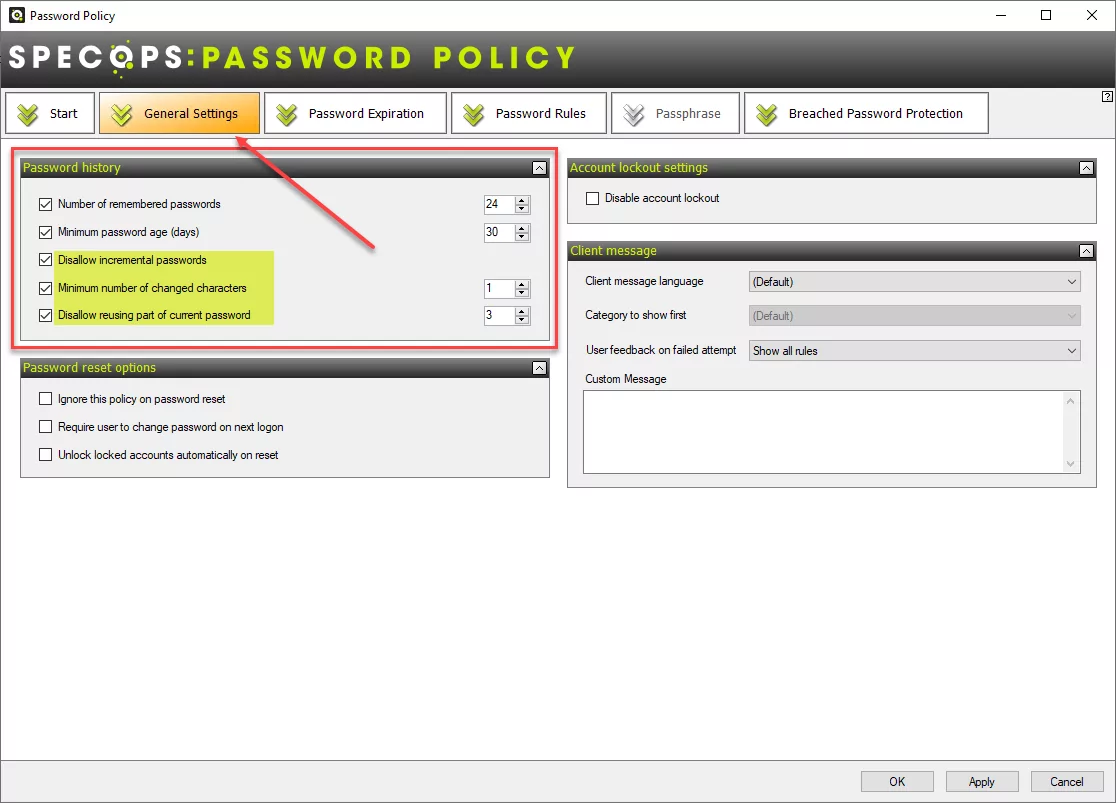

Ces paramètres de la politique de mot de passe Specops peuvent empêcher l’utilisation de mots de base et de modèles de composition de mots de passe courants en :

- bloquant l’utilisation de mots de passe incrémentiels ;

- exigeant un nombre minimum de caractères modifiés ;

- interdisant la réutilisation d’une partie du mot de passe actuel.

En plus de ces fonctionnalités, Specops Password Policy fournit les éléments suivants :

- Protection contre les mots de passe compromis dans Active Directory ;

- Une base de données de plus de 3 milliards de mots de passe compromis ;

- Un support des expressions courantes ;

- Un ciblage granulaire, piloté par les GPO, pour tout niveau de GPO, ordinateur, utilisateur ou population de groupes.

Téléchargez une version d’essai gratuite de Specops Password Policy.

(Dernière mise à jour le 30/01/2023)