Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Microsoft ajoute une protection contre le phishing à Windows 11

Table of Contents

Avec la récente sortie de Windows 11 version 22H2, Microsoft a introduit de nouvelles fonctionnalités destinées à protéger les utilisateurs contre les attaques de phishing. Ces fonctions de protection contre le phishing sont conçues pour empêcher les utilisateurs de commettre certaines des erreurs qui conduisent le plus souvent au vol d’informations d’identification.

Activation de la protection contre le phishing sous Windows 11

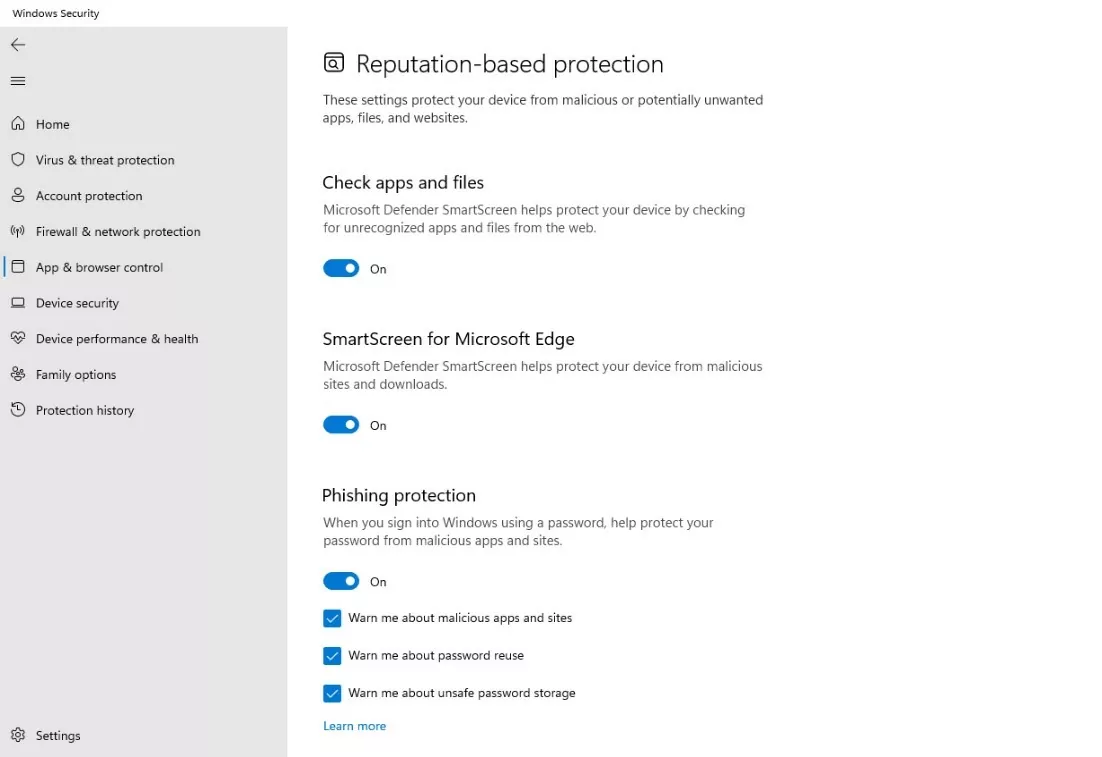

Vous pouvez accéder aux outils de protection contre le phishing de Windows 11 en ouvrant les Paramètres, puis en cliquant sur Confidentialité et sécurité, puis sur Sécurité Windows. Ensuite, cliquez sur Contrôle des applications et du navigateur, puis sur le lien Paramètres de la protection basée sur la réputation. Vous pouvez voir les paramètres de protection contre le hameçonnage illustrés dans la Figure 1.

Les paramètres de la protection contre le hameçonnage de Windows 11 se trouvent sur l’écran Protection basée sur la réputation.

Comme vous pouvez le voir dans la figure ci-dessus, il y a un interrupteur marche/arrêt que vous pouvez utiliser pour activer ou désactiver la protection contre le phishing. En outre, trois cases à cocher permettent d’activer les différents mécanismes de protection contre le phishing.

La première de ces cases est la case M’avertir des applications et sites malveillants. En termes simples, lorsque vous activez cette case, Windows surveille les situations dans lesquelles un navigateur basé sur Chromium se connecte à un site de phishing connu. Si l’utilisateur saisit son mot de passe sur un tel site, Windows lui demandera de changer son mot de passe.

La deuxième case à cocher est conçue pour avertir les utilisateurs des dangers de la réutilisation des mots de passe. Si un utilisateur saisit son mot de passe Active Directory ou Azure AD sur un site, Windows l’avertira des dangers de la réutilisation des mots de passe.

La troisième case à cocher, lorsqu’elle est activée, avertit les utilisateurs du stockage non sécurisé des mots de passe. Si un utilisateur saisit son mot de passe dans le Bloc-notes, un document Microsoft 365 ou quelque chose du genre, Windows supposera que l’utilisateur essaie de noter son mot de passe et l’en avertira.

Les informations d’identification sont-elles encore vulnérables ?

Les nouvelles fonctionnalités de protection contre le hameçonnage de Microsoft représentent une avancée majeure dans la protection des utilisateurs de Windows contre les attaques de ce type. En ajoutant ces fonctionnalités, Microsoft admet que les attaques par hameçonnage sont devenues un énorme problème et que quelque chose doit être fait pour assurer la sécurité des utilisateurs. Malgré cela, les nouveaux mécanismes de protection contre le phishing ne peuvent pas être considérés comme une protection complète. Les mots de passe des utilisateurs peuvent être vulnérables de différentes façons, même si la protection contre le phishing est activée.

Ces vulnérabilités ne sont pas liées à une quelconque erreur des nouvelles fonctions de protection contre le hameçonnage ou à des bugs connus, mais découlent plutôt de l’approche générale utilisée par Microsoft pour assurer la sécurité des utilisateurs.

La seule chose que les trois mécanismes de protection contre le phishing ont en commun est qu’ils sont tous conçus pour une protection en temps réel. En d’autres termes, si l’utilisateur commet une erreur, par exemple en saisissant son mot de passe sur un site de phishing, en réutilisant un mot de passe ou en enregistrant son mot de passe dans un fichier, Windows 11 intervient. C’est une excellente chose. Le problème, cependant, est que Windows 11 ne tient pas compte de ce que l’utilisateur a pu faire dans le passé.

Prenons par exemple la question de la réutilisation du mot de passe. Si Windows 11 peut empêcher un utilisateur de réutiliser son mot de passe Active Directory, il est fort probable qu’un utilisateur enclin à réutiliser des mots de passe l’ait déjà fait. Il en va de même pour un utilisateur qui saisit son mot de passe sur un site de phishing. Même si Windows peut empêcher les utilisateurs de se faire piéger par des sites de phishing à l’avenir, rien ne garantit que l’utilisateur n’a pas déjà été victime d’une arnaque de phishing dans un passé récent.

N’oubliez pas les mots de passe compromis

La clé pour protéger vos utilisateurs contre les attaques de phishing est de considérer les fonctions de protection contre le phishing de Windows 11 comme une partie d’une solution plus complète. Bien que Windows puisse faire un bon travail de protection contre les attaques de phishing, votre meilleure chance de faire face à des situations qui peuvent déjà s’être produites est d’utiliser un logiciel tiers pour surveiller les vols d’identifiants.

Specops Password Policy maintient une base de données de milliards de mots de passe connus pour avoir été compromis. Cela signifie que si un utilisateur a précédemment utilisé son Active Directory sur plusieurs sites et que l’un de ces sites a subi une violation, les informations d’identification de l’utilisateur ont probablement été volées. Specops peut vous alerter automatiquement sur les informations d’identification compromises et obliger l’utilisateur à changer son mot de passe immédiatement.

(Dernière mise à jour le 17/01/2023)