Was ist die Entra-ID? Die neueste Namensänderung von Azure AD erklärt

Table of Contents

Wenn Sie in letzter Zeit einen Hinweis auf „Microsoft Entra ID“ gesehen haben, liegt das daran, dass Microsoft Azure Active Directory (Azure AD) umbenannt hat, um es in die Microsoft Entra-Produktfamilie zu integrieren. Dies ist ein schrittweiser Prozess, der am 11. Juli begannth und gegen Ende 2023 abgeschlossen sein wird, sodass IT-Teams die Namensänderung in ihren Microsoft-Umgebungen feststellen sollten.

Die Anzeigenamen für SKUs und Servicepläne sollen sich am 1. Oktober ändernst, und Microsoft geht davon aus, dass die meisten Namensänderungen in ihren Diensten bis Ende 2023 abgeschlossen sein werden. Denken Sie daran, dass diese Änderung nur für Azure AD gilt. Microsoft Azure ist weiterhin Azure. Es wird also weiterhin möglich sein, dass Unternehmen ihr Active Directory auf einem Azure-Server hosten, was sich von der Verwendung von Entra ID unterscheiden würde. Sind Sie noch dabei? Gut!

Warum wird der Name geändert?

Azure AD gibt es schon eine Weile (etwa ein Jahrzehnt), daher wird es den meisten IT-Teams ein Begriff sein. Einige waren der Meinung, dass es zu diesem Zeitpunkt nicht der beste Name war, da er Active Directory (AD) sehr ähnlich klingt, obwohl die meisten Leute inzwischen daran gewöhnt sind und seine Bedeutung verstehen.

Trotz der Vertrautheit behauptet Microsoft, dass die Änderung den IT-Teams eine einfachere Erfahrung ermöglichen wird, da es in der Vergangenheit viele Produkte gab, die es zu verfolgen galt – oft mit recht unterschiedlichen Namen, die sich ändern können. Sie wollen alle ihre Identitäts- und sicheren Zugriffsprodukte unter dem Dach von Microsoft Entra vereinen. Das bedeutet, dass Entra ID anderen Entra-Produkten wie Identity Governance, External Identities und Workload Identities beitreten wird.

Auch die Namen der Azure AD-Funktionen werden sich ändern. Beispielsweise wird Azure AD Conditional Access nun Microsoft Entra Conditional Access genannt. Darüber hinaus wird Azure AD MFA in Microsoft Entra MFA und Azure AD Single Sign-On in Microsoft Entra Single Sign-On geändert.

Was müssen IT-Teams tun?

Kurz gesagt, nichts. Basierend auf dem, was Microsoft gesagt hat, scheint dies eine marketinggesteuerte Namensänderung und keine technische zu sein. IT-Teams, die Azure AD verwenden, müssen nichts tun, und Azure AD wird weiterhin wie bisher funktionieren. Es wird keine Änderungen oder Unterbrechungen an bestehenden Bereitstellungen, Konfigurationen oder Integrationen geben. Kunden werden auch keine Änderungen an den Preis- oder Lizenzplänen feststellen.

Die einzige Änderung, die IT-Teams bemerken werden, ist die Änderung des Anzeigenamens in Entra ID. Sie sehen Benachrichtigungen im Administratorportal, auf Microsoft-Websites und an anderen Stellen, an denen Sie mit Azure AD interagieren.

Wirkt es sich auf Specops-Produkte aus?

Nein, alle Specops-Produkte, die Sie in Azure AD integriert haben, funktionieren weiterhin wie gewohnt. Aber wenn Sie immer noch nur die nativen Funktionen von Azure AD ohne Unterstützung von Drittanbietern verwenden, ist es erwähnenswert, dass Entra ID nur ein neuer Name ist und Microsoft bisher keine neuen Sicherheitsfunktionen hinzufügen wird. Sie könnten sich immer noch Passwortrisiken aussetzen.

Viele unserer Kunden, die sich ausschließlich auf Azure AD Password Protection verlassen haben, haben uns erzählt, dass sie schockiert waren, wie viele kompromittierte Passwörter nach der Durchführung eines Specops Password Auditor-Scans verwendet wurden. Mit Specops wird Ihr Active Directory mit einer umfassenderen Liste von über 4 Milliarden eindeutigen kompromittierten Passwörtern gescannt. Dies übertrifft die in Azure AD verwendete Passwortliste bei weitem.

Sie müssen Azure AD nicht aufgeben, um stärkere Kennwortrichtlinien zu implementieren oder zu verhindern, dass Benutzer durchgesickerte Kennwörter verwenden. Specops Password Policy hilft, die Kennwortsicherheit in Ihrem lokalen Microsoft Active Directory oder Ihrer hybriden Azure AD-Umgebung zu erhöhen. Die Lösung kann jede GPO-Ebene, Gruppe, Benutzer oder Computer mit Kennwortkomplexität, Wörterbüchern und Passphrase-Einstellungen ansprechen.

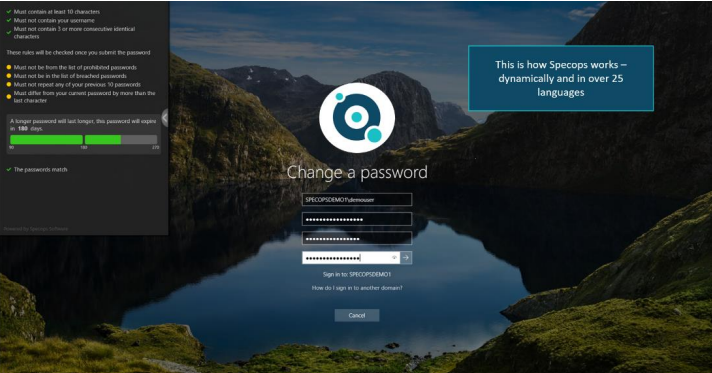

Sie können auch die Endbenutzererfahrung mit benutzerdefinierten Nachrichten zur Kennwortablehnung verbessern. Azure AD teilt Benutzern nur mit: „ Kennwort konnte nicht aktualisiert werden. Der angegebene Wert erfüllt nicht die Längen-, Komplexitäts- oder Verlaufsanforderungen der Domäne .“ Specops Password Policy gibt Benutzern dynamisches Feedback bei der Kennwortänderung während der Eingabe und hilft ihnen, sich über die Sicherheitsrichtlinien Ihres Unternehmens zu informieren und Anrufe beim Helpdesk zu reduzieren.

IT-Teams können Specops Password Policy und Breached Password Protection einrichten, um diese Richtlinien in einer lokalen Umgebung durchzusetzen, und eine Föderationslösung oder Azure AD Password Write-Back verwenden, um diese Richtlinien für Benutzer in allen Umgebungen durchzusetzen. Erfahren Sie, wie das Hinzufügen von Specops Password Policy zu Ihrer Azure AD-Umgebung die Kennwortsicherheit Ihres Unternehmens erheblich verbessern kann.

Zuletzt aktualisiert am 22/07/2025