[Neue Analyse] Heatmap von 10 Millionen kompromittierten Passwörtern: 98,5 % sind schwach

Table of Contents

Das Forschungsteam von Specops hat 10 Millionen zufällige Passwörter aus der Liste mit über 1 Milliarde kompromittierten Passwörtern, die vom Specops Passwort-Auditor verwendet wird, analysiert. Dabei handelt es sich um echte kompromittierte Passwörter, die von Specops erfasst wurden und auf die Sie Ihr eigenes Active Directory jetzt sofort scannen können. Unser Team hat die häufigsten Kombinationen aus Länge und Komplexität in einem visuellen Diagramm dargestellt und festgestellt, dass nur 1,5 % dieser 10 Millionen Passwörter als „stark“ gelten.

Die Ergebnisse zeigen, dass Organisationen ihren Benutzern immer noch die Erstellung schwacher Passwörter ermöglichen, die Hackern als einfache Angriffsroute dienen könnten. Diese Analyse fällt mit der jüngsten Hinzufügung von über 13 Millionen kompromittierten Passwörtern zu Specops Breached Password Protection zusammen. Diese Passwörter stammen aus einer Kombination von Daten aus unserem Honeypot-Netzwerk und aus Bedrohungsanalysen.

Darren James, Senior Product Manager, sagte dazu: „Trotz jahrelanger Schulung wählen viele Benutzer immer noch schwache, leicht zu erratende Kombinationen, die Cyberkriminelle in Sekundenschnelle knacken können. Um dieses Risiko deutlich zu machen, analysierte unser Forschungsteam 10 Millionen echte Passwörter und stellte sie in einem Diagramm dar, wobei die Stärke sowohl nach Länge als auch nach Komplexität gemessen wurde. Diese visuelle ‚Stärkelandschaft‘ zeigt, wie Unternehmen ihre Kennwortrichtlinien anpassen müssen, um die Active Directory-Kennwörter der Endbenutzer aus der Risiko- und in die Sicherheitszone zu verschieben.

Wie haben wir für diese Analyse ein sicheres Passwort definiert?

Die praktische Regel, die wir zum Definieren eines „starken“ Passworts für unser Diagramm mit 10 Millionen Passwörtern verwendet haben, lautet wie folgt:

Starkes Passwort = mindestens 15 Zeichen lang und mindestens zwei verschiedene Arten von Zeichen

Warum „15+ Zeichen“?

- Exponentielles Wachstum von Kombinationen. Jedes zusätzliche Zeichen multipliziert den Schlüsselraum mit der Größe des vgewählten Alphabets.

- Für ein 15-stelliges Passwort, das ausschließlich aus Kleinbuchstaben besteht, gibt es 26¹⁵ ~ 1,7 × 10²¹ Möglichkeiten.

- Springen wir auf 16 Zeichen, erhalten wir 26¹⁶ ~ 4,4 × 10²² Möglichkeiten – eine 26-fache Steigerung des zum Knacken erforderlichen Brute-Force-Aufwands..

- Sogar bei GPU- oder ASIC-betriebenen Anlagen, die Billionen von Vermutungen pro Sekunde verarbeiten, erhöht sich die erwartete Crack-Zeit bei einer Eingabe über 15 Zeichen von Stunden auf Jahre oder Jahrhunderte. Sobald Sie gemischte Zeichenklassen einführen, kann es Milliarden von Jahren dauern, ein langes gehashtes Passwort zu knacken.

Warum „mindestens zwei Zeichentypen“?

- Vermeidung von Verknüpfungen für einzelne Typen. Ein langes Passwort mit 15 Zeichen desselben Typs (z. B. alle in Kleinbuchstaben) ist leichter zu knacken als eines, das Ziffern oder Symbole enthält.

- Grenzkosten vs. Sicherheitsgewinn. Wenn wir beispielsweise einem Kleinbuchstabenalphabet Ziffern hinzufügen, erweitert sich dessen Größe von 26 auf 36 Zeichen. Dies erhöht den Schlüsselraum zusätzlich zum Längengewinn um (36/26)¹⁶ ~ 2,5×.

- Tiefenverteidigung. Selbst wenn ein Angreifer einen Angriff auf Basis einer Wortliste oder eines Maskenangriffs (der auf gängige Muster abzielt) optimiert, wird er durch die Einführung gemischter Klassen wieder in den Bereich der Brute-Force-Angriffe zurückgedrängt.

- Durch die Verwendung von Zeichensätzen mit einer Länge von über 15 Zeichen und gemischten Zeichen aktivieren Sie nicht einfach nur ein Konformitäts-Kontrollkästchen – Sie verschieben Ihr Passwort in einen Bereich, in dem selbst hochmoderne Cracking-Farmen Sie innerhalb eines realistischen Zeitrahmens nicht erreichen können (ausführliche Cracking-Tabellen finden Sie in unserer SHA256-Forschung).

Schlüsselraumberechnungen für 15-stellige Passwörter

| Zeichensatz | Größe des Satzes | Gesamtkombinationen (Schlüsselraum)) | Zeit zum Knacken |

|---|---|---|---|

| 15-stelliges Passwort, ausschließlich in Kleinbuchstaben (a–z) | 26 | 26¹⁵ ~ 1.68 × 10²¹ | Mit GPUs in Tagen oder Wochen leicht zu knacken. |

| 15-stelliges Passwort in Kleinbuchstaben + Großbuchstaben (a–z, A–Z) | 52 | 52¹⁵ ~ 2.53 × 10²⁵ | Viel schwieriger zu knacken, aber mit etwas Zeit immer noch machbar. |

| 15-stelliges alphanumerisches Passwort (a–z, A–Z, 0–9) | 62 | 62¹⁵ ~ 7.70 × 10²⁶ | Sehr sichere Passwörter für die meisten praktischen Anwendungsfälle. |

| 15-stelliges Passwort aus allen druckbaren Zeichen (a–z, A–Z, 0–9, Sonderzeichen) | 94 | 94¹⁵ ~ 2.25 × 10²⁹ | Nahezu unpraktikabel für Brute-Force. |

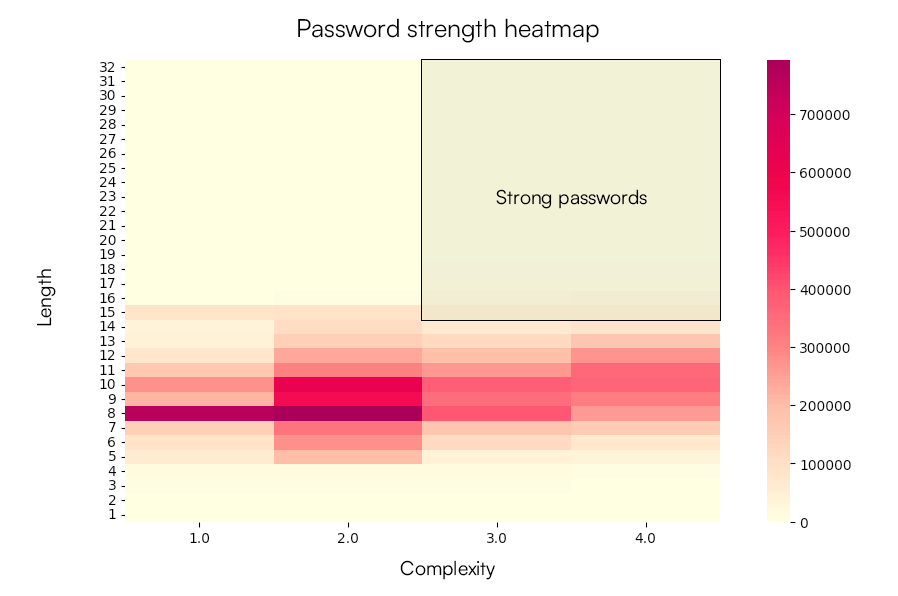

Heatmap zur Passwortstärke

Das folgende Diagramm zeigt, dass von den 10 Millionen analysierten Passwörtern nur 1,5 % im grünen Bereich „sehr stark“ liegen, das Unternehmen anstreben sollten. Diese Passwörter waren über 15 Zeichen lang und enthielten mindestens drei verschiedene Zeichentypen. Wenn Ihr Active Directory nur Passwörter dieser Art enthält, sind Ihre Endbenutzer im Allgemeinen vor Brute-Force-Angriffen sicher.

Wenn wir die Kriterien auf ein Passwort der Sicherheitseinstufung „okay“ reduzieren, das über 12 Zeichen lang ist und mindestens zwei verschiedene Zeichen enthält, dann würden 16 % der analysierten Passwörter dieses Kriterium erfüllen. Das heißt, 84 % dieser einzigartigen, kompromittierten Passwörter (von Endbenutzern in der realen Welt) sollten als schwach und anfällig für Brute-Force-Angriffe angesehen werden.

Wie Sie im dunkelroten Bereich des Diagramms sehen können, ist der am häufigsten verwendete Passworttyp 8 Zeichen lang und besteht aus zwei Zeichentypen (7,9 % aller Passwörter). Dicht gefolgt von 8 Zeichen lang und mit einem einzigen Zeichentyp (7,6 % aller Passwörter). Passwörter mit 8 Zeichen oder weniger (unabhängig von der Komplexität) können mit Brute-Force-Techniken in wenigen Stunden geknackt werden.

Trends zur Passwortlänge

Wie die folgende Grafik zeigt, waren nur 3,3 % der Passwörter in dieser Analyse länger als 15 Zeichen. Die einfachste Möglichkeit, die Sicherheit Ihrer Passwörter zu erhöhen, besteht darin, in Ihrem Active Directory längere Passwörter durchzusetzen. Ein 12-stelliges Passwort mit einem 94-Zeichensatz hat ≈ 94¹² Möglichkeiten. Wenn Sie jedoch auf 16 Zeichen springen, erhalten Sie ~ 94¹⁶ – eine 94⁴ (~78 Millionen-fache) Steigerung der Brute-Force-Arbeit für nur vier zusätzliche Zeichen.

Damit sich Endbenutzer lange Passwörter leichter merken können, empfehlen wir, die Verwendung von Passphrasen zu fördern. Benutzer können sich eine aussagekräftige Phrase mit 20 Zeichen (z. B. „SonneKaffeeWaldbraun“) eher merken und richtig eingeben als eine kürzere Zeichenfolge voller seltsamer Symbole und Großbuchstaben (z. B. „!x9#A7b!“). Dies reduziert Helpdesk-Resets und „Passwortmüdigkeit“.

Trends zur Passwortkomplexität

Die Brute-Force-Zeit wächst exponentiell mit jedem zusätzlichen Zeichen und jedem zusätzlichen Zeichentyp (Großbuchstaben, Ziffern, Symbole). Wenn Ihr Passwort jedoch nur einen Typ verwendet (z. B. Kleinbuchstaben), verringert sich die gesamte Entropie erheblich. Ein 6-stelliges Passwort in Kleinbuchstaben hat nur 26⁶ (~ 300 Millionen) Kombinationen und ist in Sekunden zu knacken.

Das Diagramm zeigt, dass 55,3 % der Passwörter in dieser Analyse aus zwei oder weniger Zeichentypen bestanden. Durch die Erhöhung der Komplexität kann die Entropie des Passworts leicht erhöht und Brute-Force-Techniken weniger effektiv gemacht werden. In den letzten Jahren wurde jedoch in den aktualisierten NIST-Passwortrichtlinien empfohlen, beim Erstellen Ihrer Passwortrichtlinie mehr auf die Länge zu achten. In der Praxis ist es deutlich besser, wenn Sie die Länge Ihres Passworts auf 16–20+ Zeichen erhöhen, als wenn Sie die Komplexität erhöhen.

Finden Sie noch heute schwache und kompromittierte Passwörter in Ihrem Netzwerk

Das diesmonatige Update für den Breached Password Protection Service beinhaltet knapp unter 6 Millionen kompromittierte Passwörter, die der Liste des Specops Password Auditor hinzugefügt wurden. Die vollständige Liste enthält auch die 10 Millionen kompromittierten Passwörter, die wir in dieser Studie analysiert haben. Sie können herausfinden, wie viele Ihrer Active Directory-Nutzer kompromittierte Passwörter verwenden, indem Sie einen Read-Only-Scan mit Specops Password Auditor durchführen. Daraufhin erhalten Sie einen kostenlosen anpassbaren Bericht über passwortbezogene Schwachstellen, einschließlich schwacher Passwortrichtlinien, geknackter Passwörter und veralteter/inaktiver Konten. Laden Sie Ihr kostenloses Auditing-Tool hier herunter.

Warum stellen schwache Passwörter ein Problem dar?

- Einfacher Einstiegspunkt für Angreifer: Schwache Passwörter sind die leichteste Beute, die automatisierte Cracking-Tools zuerst ausnutzen. Sobald ein Angreifer einen Satz gültiger Anmeldeinformationen erlangt, kann er sich im Netzwerk bewegen, seine Berechtigungen erweitern und vertrauliche Daten exfiltrieren – und das alles, ohne die komplexeren Perimeterschutzmaßnahmen auszulösen.

- Verstärkte Auswirkungen der Passwortwiederverwendung: Ein durchschnittlicher Mitarbeiter jongliert mit Hunderten von Logins, weshalb viele Passwörter einfach systemübergreifend wieder verwendet werden. Ein Verstoß gegen einen nach außen gerichteten Dienst öffnet dann Türen zu internen Anwendungen, Datenbanken und sogar Verwaltungskonsolen.

- Auswirkungen auf Regulierung und Compliance: Datenschutzbestimmungen wie DSGVO, HIPAA und PCI DSS schreiben „angemessene“ Zugriffskontrollen vor. Schwache oder wiederverwendete Passwörter stellen einen direkten Verstoß dar und können hohe Geldstrafen, obligatorische Prüfungen und eine mögliche rechtliche Haftung nach sich ziehen.

- Anfälligkeit für Brute-Force-Angriffe: Ein GPU-betriebenes Rig kann über 100 Milliarden SHA-1-Versuche pro Sekunde durchführen. Cloud-Dienste steigern diesen Wert auf Billionen. Was früher Tage oder Wochen auf einer CPU dauerte, verkürzt sich jetzt bei Passwörtern mit weniger als 8 Zeichen auf Minuten und bei vielen Zeichenfolgen mit 10 Kleinbuchstaben sogar auf weniger als eine Stunde.

- Verringerter Nutzen von Salting und Hashing: Richtiges Salting und starke Hash-Algorithmen (wie unsere Forschung zu bcrypt gezeigt hat) verlangsamen jeden Versuch, können aber aus einem schwachen Passwort kein starkes machen. Ein 8-stelliges Passwort mit minimaler Komplexität fällt auf unserer Heatmap immer noch in die „einfache“ Zone (auch wenn Hashing oder Salting unternommen wurde), da der Zeitaufwand des Angreifers pro Versuch niedriger bleibt als die Gesamtentropie.

- Verteilte Angriffe und Botnetze: Angreifer verteilen ihre Arbeitslast häufig auf Tausende kompromittierter Endpunkte und verlagern den Brute-Force-Verkehr, um Ratenbegrenzungen und Einbruchserkennung zu umgehen. Durch dieses „Botnet-Cracking“ können Passwörter für Onlinedienste in großem Umfang getestet werden. Dadurch werden schwache Anmeldeinformationen besonders anfällig für Lockout-Bypass- und Credential-Stuffing-Kampagnen.

Kontinuierliches Blockieren schwacher und kompromittierter Passwörter

Wir haben gezeigt, dass die meisten Passwörter in dieser Analyse schwach waren – die Daten enthielten jedoch auch starke Passwörter. Denn selbst Passwörter, die als „stark“ gelten, können durch Schadsoftware gestohlen oder durch die Wiederverwendung von Passwörtern kompromittiert werden. Das Blockieren schwacher Passwörter ist wichtig, aber nur die halbe Miete.

Der Specops Password Auditor bietet eine gute Ausgangsbasis für die Bewertung Ihrer aktuellen Passwortrisiken, ist aber letztlich nur eine Momentaufnahme. Mit Specops Password Policy und Breached Password Protection können sich Organisationen fortlaufend vor über 3 Milliarden weiteren bekannten eindeutigen kompromittierten Passwörtern schützen (insgesamt 4 Milliarden).

Die Angriffserkennungssysteme unseres Forschungsteams halten den Service täglich auf dem neuesten Stand und stellen sicher, dass Netzwerke vor tatsächlich derzeit stattfindenden Passwortangriffen geschützt sind. Der Schutz umfasst zudem Passwörter, die auf Listen von kompromittierten Passwörtern im Dark Web und anderswo gefunden wurden. Breached Password Protection scannt fortlaufend Ihr Active Directory nach kompromittierten Passwörtern und ermöglicht es Ihnen, Ihren Endnutzern anpassbare Benachrichtigungen zu schicken, wodurch Helpdesk-Anrufe reduziert werden.

Sind Sie neugierig darauf zu erfahren, wie sich dies konkret für Ihre Organisation umsetzen lässt? Möchten Sie wissen, wie Sie unser Angebot auf ihre spezifischen Bedürfnisse anpassen können? Kontaktieren Sie uns oder überzeugen Sie sich selbst mit einer Demo oder kostenlosen Testversion.

Interested in seeing how this might work for your organization? Have questions on how you could adapt this for your needs? Contact us or see how it works with a demo or free trial.

Zuletzt aktualisiert am 12/11/2025