Hybride Passwortangriffe: Funktionsweise und wie man sie stoppt

Table of Contents

Cybersecurity-Maßnahmen zwingen Bedrohungsakteure, kreativ zu werden und sich neue und erfinderische Wege auszudenken, um Benutzeranmeldeinformationen zu kompromittieren. Wie der Name schon sagt, beinhalten hybride Passwortangriffe die Kombination von zwei oder mehr Angriffsmethoden, um Passwörter zu knacken. Die Nutzung der Stärken verschiedener Techniken kann das Knacken von Passwörtern erheblich beschleunigen – insbesondere, wenn eine Organisation die Verwendung schwacher oder kompromittierter Passwörter zugelassen hat.

Wie funktionieren hybride Angriffe?

Bei einem hybriden Angriff integrieren Bedrohungsakteure die Methodik von zwei oder mehr Angriffen. Diese Mischung von Techniken macht hybride Angriffe so wirksam und gefährlich. Dies beschränkt sich nicht nur auf das Knacken von Passwörtern – der Begriff gilt auch allgemein für Bedrohungen, die konventionelle Cyberangriffe mit anderen Taktiken verbinden. Beispielsweise könnte ein staatlich geförderter Bedrohungsakteur Malware-Angriffe mit Desinformationskampagnen in sozialen Medien kombinieren, um eine Zielnation zu destabilisieren. Diese Vermischung verschiedener Angriffsmethoden erschwert die Abwehr hybrider Bedrohungen.

Wenn es um Passwörter geht, beinhaltet ein typischer hybrider Angriff die Kombination von Wörterbuch- und Brute-Force-Techniken. Ersteres enthält eine Wortliste mit häufig kompromittierten Anmeldeinformationen, und letzteres wendet schnelle Iterationen von Zeichenaustausch und -kombinationen auf jedes einzelne an. Wir werden jedes davon etwas detaillierter untersuchen.

Wörterbuchangriff

Ein Wörterbuchangriff liegt vor, wenn Angreifer eine vordefinierte Liste oder ein „Wörterbuch“ wahrscheinlicher Möglichkeiten verwenden, um Passwörter oder Entschlüsselungsschlüssel zu erraten. Diese können von häufig verwendeten Passwörtern und gängigen Phrasen bis hin zu regelmäßig verwendeten Begriffen in bestimmten Branchen oder „Tastaturwegen“ wie z. B. „QWERTY“ reichen. Dieser Angriff nutzt die menschliche Tendenz, bei der Erstellung von Passwörtern Einfachheit und Vertrautheit zu wählen. Hacker können Social-Media-Plattformen nutzen, um Informationen über Benutzer, potenzielle Benutzernamen und die Branchen, in denen Einzelpersonen möglicherweise arbeiten, zu sammeln und so Einblicke in die Arten von Passwörtern zu erhalten, die sie möglicherweise wählen.

Es ist jedoch oft einfacher als das. Das Specops-Forschungsteam untersuchte Passwörter, die für Angriffe auf RDP-Ports bei Live-Angriffen verwendet wurden, und analysierte eine Teilmenge von über 4,6 Millionen Passwörtern, die über mehrere Wochen gesammelt wurden – wir stellten fest, dass „Passwort“ der häufigste Grundbegriff war, gefolgt von „Admin“ und „Willkommen.“ Natürlich werden viele Benutzer diesen Begriffen zumindest eine geringe Variation hinzufügen, was die Brute-Force-Techniken ins Spiel bringt.

Brute-Force-Angriff

Brute-Force-Angriffe zeigen eine hartnäckigere und unverhohlenere Vorgehensweise. Bei diesen Angriffen verwendet der Bedrohungsakteur Software, um alle möglichen Zeichenkombinationen auszuprobieren, bis das richtige Passwort oder der richtige Entschlüsselungsschlüssel gefunden ist. Obwohl diese Methode arbeitsintensiv und zeitaufwändig erscheinen mag, kann sie gegen kürzere oder weniger komplexe Passwörter sehr effektiv sein – insbesondere, wenn sie durch die Verwendung gängiger Grundbegriffe aus Wörterbuchlisten einen Vorsprung erhält.

Am obigen Beispiel lässt sich erkennen, dass „Passwort“ der Grundbegriff aus einem Wörterbuch sein könnte. Der Brute-Force-Angriff versucht alle nachfolgenden Variationen wie „Passwort, Passwort1, PASSWORT, PASSWORT2“ usw. Die Kombination dieser Methoden verbessert die Erfolgsrate des Angreifers, indem sowohl die Wahrscheinlichkeit berücksichtigt wird, dass Benutzer gängige Wörter verwenden, als auch die typischen Variationen, die Benutzer verwenden, um die Komplexitätsanforderungen ihrer Organisation zu erfüllen.

Maskenangriff

Ein Maskenangriff ist eine Art Brute-Force-Angriff, bei dem Angreifer Elemente einer Passwortkonstruktion kennen und daher die Anzahl der Versuche reduzieren können, die sie benötigen, um es richtig zu machen. Beispielsweise könnte ein Angreifer wissen, dass ein Passwort acht Zeichen lang ist und das letzte eine Zahl ist. Oder sie wissen jetzt, dass ein Unternehmen eine schlechte Richtlinie hat, z. B. das Hinzufügen des aktuellen Monats und Jahres zum Ende von Passwörtern, wenn diese rotiert werden. Jegliche definitive Informationen über den Aufbau eines Passworts können einen hybriden Angriff erheblich beschleunigen.

Strategien zur Abwehr hybrider Passwortangriffe

Hybride Passwortangriffe sind effektiv, weil sie kombiniert werden, um die Schwachstellen in der Passwortrichtlinie einer Organisation auszunutzen. Die beste Verteidigung ist eine umfassende Strategie, um schwache und kompromittierte Passwörter auszumerzen und dann eine stärkere Passwortrichtlinie zu erstellen, um die Sicherheit auch in Zukunft zu gewährleisten. So wie Angreifer ihre Angriffstechniken schichten, müssen auch wir unsere Sicherheitsverteidigung schichten.

Multi-Faktor-Authentifizierung (MFA)

Wenn Benutzer sich zusätzlich zu ihrem Passwort mit etwas anderem authentifizieren müssen, kann dies einen Angreifer stoppen, wenn ein Passwort geknackt wird. MFA ist ein wichtiger Bestandteil einer Passwortsicherheitsstrategie, aber denken Sie daran, dass es sich nicht um eine Universallösung handelt. Angreifer haben Workarounds zur Verfügung – wie z. B. MFA-Prompt-Bombing.

Schwache Passwörter blockieren

Wörterbuch- und Maskenangriffe stützen sich auf leicht zu erratende oder bekannte Wörter und Muster, um Brute-Force-Techniken erheblich zu beschleunigen. Wenn Sie verhindern, dass Benutzer allgemein schwache Wörter und Muster sowie leicht zu erratende Wörter verwenden, die für Ihre Organisation einzigartig sind, nehmen Sie einem Angreifer seinen Vorteil.

Längere Passwörter erzwingen

Das Erzwingen von Passwörtern wird bei bestimmten Längen rechnerisch unmöglich. Wenn Sie Benutzer dazu ermutigen, Passphrasen zu erstellen, die aus drei zufälligen Wörtern mit etwa 20 Zeichen bestehen, kann dies die Bedrohung durch Brute-Force-Angriffe im Wesentlichen zunichte machen.

Auf kompromittierte Passwörter prüfen

Selbst wenn Ihre Passwortrichtlinie Benutzer daran hindert, schwache Passwörter zu erstellen, können starke Passwörter dennoch durch einen Phishing-Angriff oder eine andere Sicherheitsverletzung kompromittiert werden. Sie können auch nicht wissen, ob ein Benutzer sein starkes Arbeitspasswort auf persönlichen Websites oder Anwendungen mit schwacher Sicherheit wiederverwendet hat. Oft ist es schwer, dies zu erkennen, bis es zu spät ist. Daher ist ein Tool, das Ihr Active Directory nach kompromittierten Passwörtern durchsuchen kann, von entscheidender Bedeutung.

Möchten Sie wissen, wie viele Passwörter Ihrer Benutzer bereits kompromittiert wurden? Führen Sie mit Specops Password Auditor einen schnellen und kostenlosen Scan Ihres Active Directory anhand einer Liste von über 1 Milliarde eindeutiger kompromittierter Passwörter durch.

Wie Specops Ihre Passwortrichtlinien verbessern kann

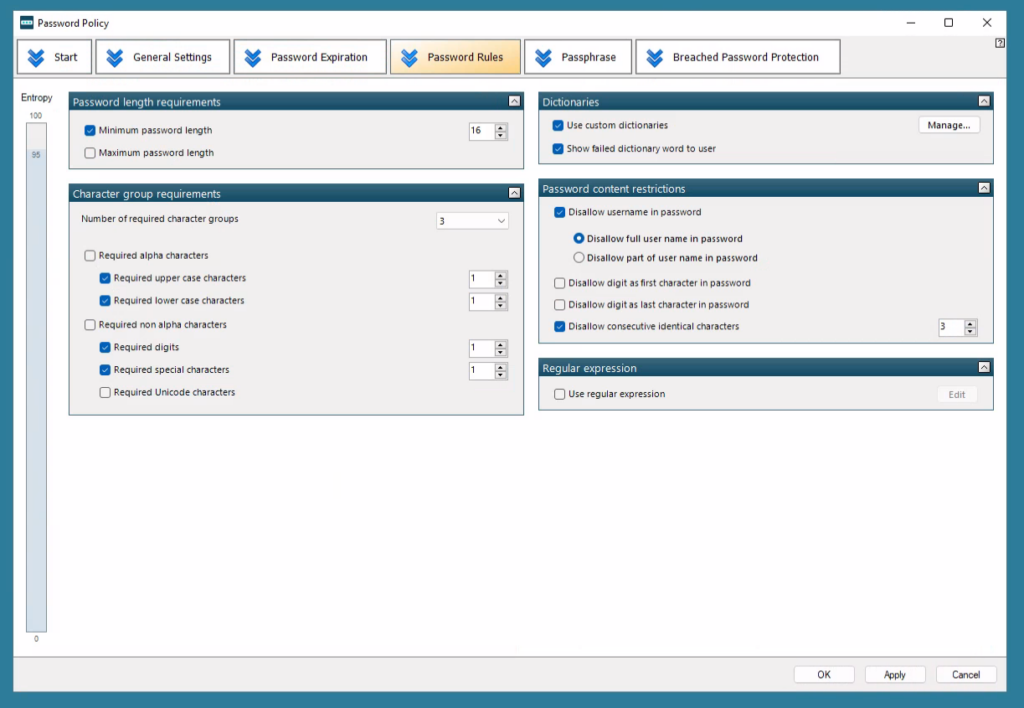

Die Bekämpfung hybrider Bedrohungen erfordert einen umfassenden Ansatz, und Passwortrichtlinien spielen eine entscheidende Rolle bei der Abwehr hybrider Bedrohungen. Specops Password Policy erzwingt strenge und anpassbare Passwortanforderungen, überprüft bekannte kompromittierte Passwörter und führt Benutzer zur Erstellung sicherer Passphrasen.

Indem Specops Benutzern hilft, starke und komplexe Passwörter zu erstellen, reduziert es die Wahrscheinlichkeit hybrider Angriffe erheblich. Dieser effiziente und praktische Ansatz zur Passwortsicherheit ermöglicht es Unternehmen, ihre wesentlichen Daten zu schützen und die Integrität ihrer Systeme zu wahren. Da Unternehmen zunehmend auf SSO-Lösungen umsteigen, die von lokalen Active Directory-Lösungen stammen, trägt Specops außerdem dazu bei, sicherzustellen, dass ihre Active Directory-Passwortsicherheit so sicher wie möglich ist.

Angesichts der zunehmenden hybriden Bedrohungen ist die Erhöhung der Passwortsicherheit nicht nur eine Option, sondern eine absolute Notwendigkeit. Melden Sie sich noch heute für eine kostenlose Testversion von Specops Password Policy an: Specops Password Policy.

Häufig gestellte Fragen zu hybriden Passwortangriffen

Hybride Passwortangriffe kombinieren eine oder mehrere Angriffstechniken, um die Passwörter von Benutzern zu knacken. Die häufigste Kombination ist ein Wörterbuch- und Brute-Force-Angriff. Wenn ein Teil der Passwortstruktur bekannt ist, können auch Maskenangriffe verwendet werden.

Die Abwehr hybrider Bedrohungen erfordert eine umfassende Passwortrichtlinie, die eine Multi-Faktor-Authentifizierung erzwingt, schwache Wörter und Muster blockiert, nach kompromittierten Passwörtern sucht und Benutzer dazu ermutigt, lange Passphrasen zu erstellen.

Specops Password Policy kann eine wichtige Rolle bei der Stärkung Ihrer Cybersecurity-Abwehr spielen. Es hilft Unternehmen, starke Passwortrichtlinien durchzusetzen, Datenschutzverletzungen zu verhindern und die Benutzerauthentifizierung zu sichern, was im Kampf gegen hybride Angriffe von entscheidender Bedeutung ist.

Zuletzt aktualisiert am 12/11/2025