Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Hybride Azure-AD-Umgebungen und Passwort-Tools von Drittanbietern

Table of Contents

Lassen sich Passwort-Tools von Drittanbietern wie Specops Password Policy in hybriden Azure-AD-Umgebungen nutzen? Die Antwort ist ja, und dieser Blog zeigt, wie das geht.

Azure AD Hybrid

Beginnen wir mit etwas Hintergrundwissen.

Azure Active Directory ist in erster Linie als eine Identitätslösung gedacht. Es ermöglicht die umfassende Nutzung verwalteter Identitäten etwa für SaaS-Lösungen per Single Sign-On, mit O365 oder die Einrichtung von Verbünden.

Das ist nicht dasselbe wie die Einrichtung von Domänen-Controllern auf virtuellen Maschinen in Azure. Azure AD ist ein Dienst.

Eine der Herausforderungen für Unternehmen, die eine lokale Umgebung mit Active-Directory-Domain-Services haben, ist die Frage des Umgangs mit Benutzern, die zwei Identitäten mit unterschiedlichen Passwörtern haben und separate Entitäten darstellen. Das kann für die betreffenden Benutzer lästig werden und einen hohen Aufwand für den Support bedeuten.

Hier kommt Azure AD Connect ins Spiel. Das ist Microsofts Lösung für diese Problematik, welche die Synchronisierung von Identitäten aus lokalen Domänen-Controllern und Azure AD ermöglicht. Kurz gesagt, wird damit die Erweiterung Ihrer lokalen Identitäten möglich.

AD Connect

AD Connect ist Microsofts Lösung für die Problematik der Mehrfachidentitäten. Damit können Sie das gleiche Konto, mit dem Ihre Benutzer bereits vertraut sind, und die Passwörter, die von Azure AD verwendet werden sollen, zur Authentifizierung nutzen.

Funktionen in AD Connect:

• Im Azure-Abonnement enthalten, keine zusätzlichen Kosten.

• Wenn die Funktion Kennwort zurückschreiben aktiviert ist, können Passwortänderungen über die Self-Service-Kennwortzurücksetzung in Übereinstimmung mit lokalen Passwortrichtlinien erfolgen, auch mit Specops Password Policy.

• Es kann so eingerichtet werden, dass Änderungen an Ihren Active-Directory-Identitäten in konfigurierbaren Intervallen mit Azure AD synchronisiert werden.

• Passwortänderungen werden nahezu verzögerungsfrei mit Azure AD synchronisiert.

• Damit lassen sich benutzerdefinierte Attribute mit Lösungen von Drittanbietern über Azure AD Enterprise Applications und Mapping synchronisieren.

Azure AD Connect und Kennwortrückschreibung

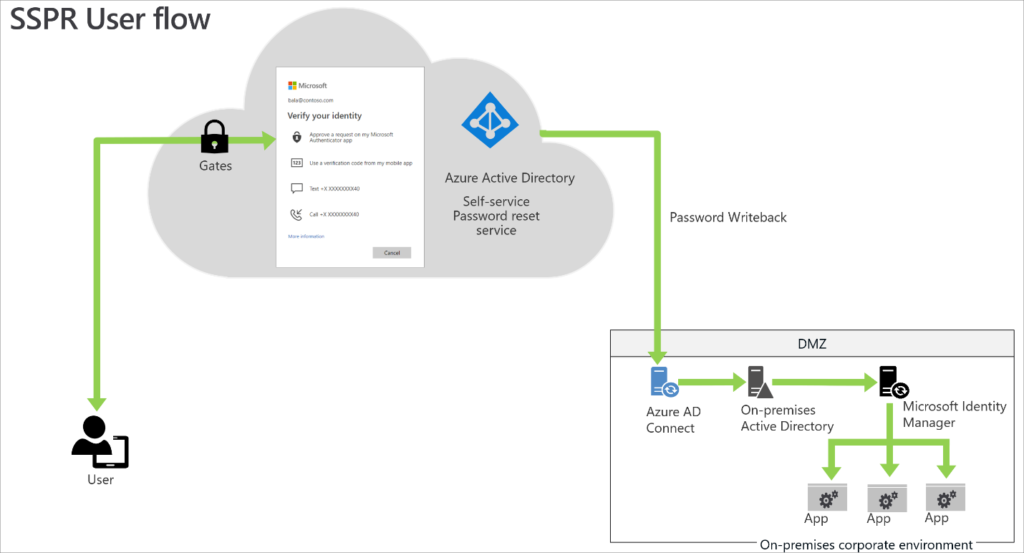

Eine der Funktionen von Azure AD Connect und Azure AD ist das Zurückschreiben von Passwörtern. Diese Einstellung bestimmt, ob Passwortänderungen in Azure AD SSPR anschließend zurück in die lokale Active-Directory-Umgebung synchronisiert werden. Werfen wir einen Blick auf Microsofts Musterarchitektur für die Kennwortrückschreibung.

Diese Architektur zeigt den Ablauf, wenn ein Benutzer sein Passwort über SSPR in der Cloud ändert. Azure AD nutzt Azure AD Connect (sofern „Kennwort zurückschreiben“ aktiviert ist), um die Änderung des Passworts mit Ihrer lokalen Active-Directory-Umgebung zu synchronisieren.

Da AD Connect standardmäßig Passwörter aus der lokalen Active-Directory-Umgebung mit Azure AD synchronisiert, haben Sie nun eine Zwei-Wege-Synchronisierung für Passwörter erstellt.

Azure AD Connect – Hinweise zur Installation

Weitere Informationen zur Einrichtung von Azure AD Connect finden Sie in dieser Dokumentation.

Einige der Punkte, die Sie vielleicht berücksichtigen möchten, wenn Sie über die Implementierung von Azure AD Connect nachdenken:

- Überprüfen Sie die Berechtigungsanforderungen für das AD-Connect-Dienstkonto und die Zugriffsrechte, die die Person benötigt, die Azure AD Connect einrichten wird. Details dazu finden Sie hier.

- Schauen Sie sich die Anforderungen und unterstützten Konfigurationen und insbesondere die unterstützten Topologien hier an. Erfahrungsgemäß kann Ihnen das einiges an Kopfzerbrechen ersparen.

- Gehen Sie mit diesem Server wie mit einem Domänen-Controller um. Im Produktionsbetrieb wird er über wichtige Identitätsinformationen verfügen und einen recht kritischen Teil der Infrastruktur darstellen. Überlegen Sie gut, wie der Zugriff auf diesen Server gesichert sein soll.

- Erwägen Sie die Einrichtung von mindestens zwei Azure-AD-Connect-Servern – einen in der Produktion und einen im Staging-Modus. Diese sollten für den Fall eines kritischen Ausfalls identisch konfiguriert sein. So können Sie im Falle eines Problems, oder wenn ein Server gewartet werden muss, den Staging-Server in den Produktionsbetrieb schalten und umgekehrt. Weitere Details dazu finden Sie hier.

Ich habe Azure AD Connect installiert. Wie aktiviere ich die Kennwortrückschreibung?

Dazu müssen zwei Dinge konfiguriert werden:

- Die Funktion „Kennwort zurückschreiben“ muss in Azure AD Connect aktiviert werden.

- Aktivieren Sie die Kennwortrückschreibung für SSPR über Azure AD.

Werfen wir kurz einen Blick in die Dokumentation von Microsoft zur Vorgehensweise.

Sobald diese beiden Punkte erledigt sind, ist die Kennwortrückschreibung aktiviert.

Wie passt da nun Specops Password Policy hinein?

Da nunmehr Azure AD SSPR für die Kennwortrückschreibung konfiguriert ist, entsprechen die über SSPR durchgeführten Änderungen des Benutzerkennworts einer Rücksetzung durch einen Administrator, und SSPR sucht in Ihrem lokalen Active Directory nach sämtlichen Passwortrichtlinien, auch Specops Password Policy, und das Passwort muss alle diese Richtlinien erfüllen.

Wählt der Benutzer ein Passwort, das sowohl Ihrer Standard-Domänenrichtlinie als auch Ihrer Specops Password Policy entspricht, wird das Passwort in Azure geändert und dann mit Ihrer lokalen Active-Directory-Domäne synchronisiert. Bitte beachten Sie, dass es bei der Passwortsynchronisierung mit Ihrem lokalen Active Directory zu einer Verzögerung kommen kann.

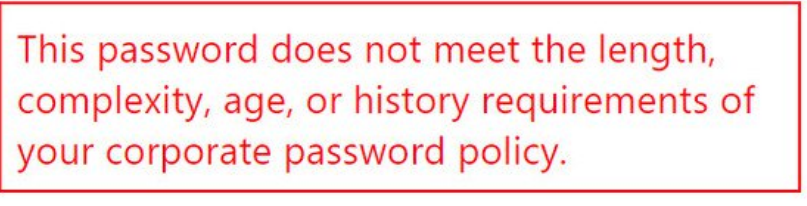

Was ist, wenn ein Passwort abgelehnt wird?

Das Passwort wird weder in Azure noch im lokalen Active Directory geändert.

Der Benutzer erhält eine Meldung wie diese:

Es wird zwar mitgeteilt, dass die Änderung abgelehnt wird, aber der Benutzer erfährt nicht, was er genau tun muss, damit das neue Passwort akzeptiert wird. Das kann den Benutzer Zeit kosten und er wendet sich womöglich an Ihren Servicedesk, um Unterstützung anzufordern.

Unabhängig davon, ob das Passwort akzeptiert wird oder nicht, wird die Specops Password Policy dennoch erzwungen.

Passwortänderung in Specops uReset vs. Azure AD

Wie wir bereits gesehen haben, können wir das Passwort zwar in Azure AD SSPR ändern, das Benutzererlebnis lässt jedoch sehr zu wünschen übrig.

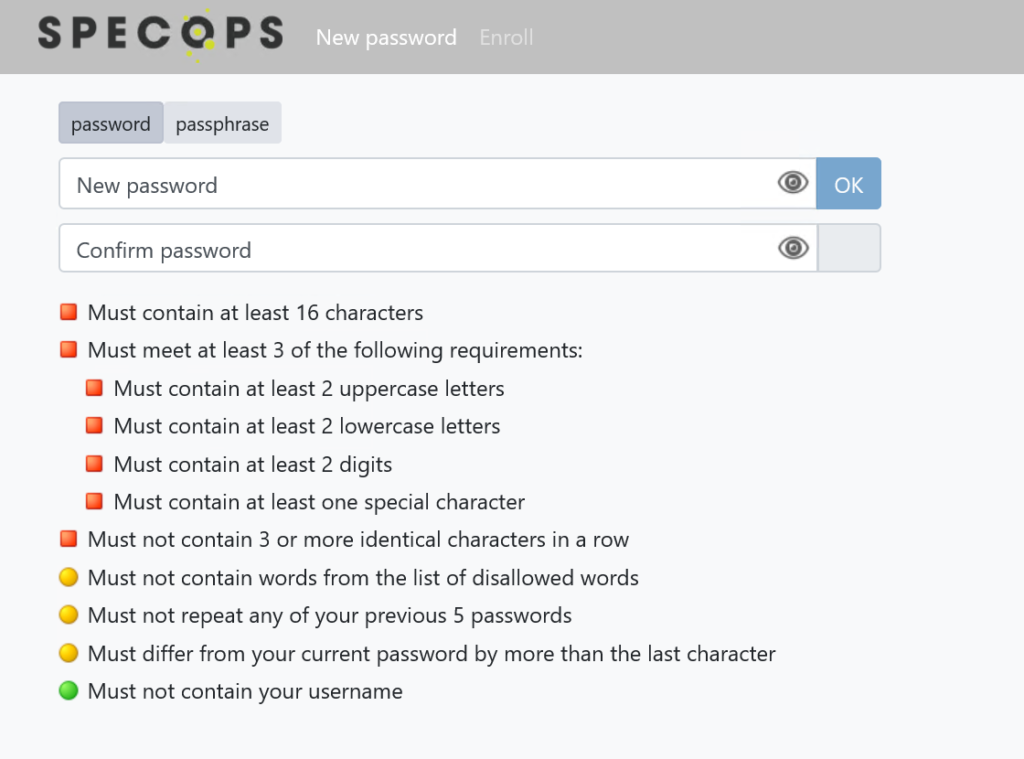

Zum Vergleich möchte ich hier die Passwortänderung in Specops uReset vorstellen.

Wenn ein Benutzer sein Passwort ändern möchte, werden ihm in einem Fenster alle Anforderungen angezeigt, die es zu erfüllen gilt:

Wie Sie sehen, werden dem Benutzer alle Voraussetzungen angezeigt, die zum Ändern des Passworts erfüllt sein müssen. Dies erfolgt auf der Grundlage der in Specops Password Policy festgelegten Richtlinie. Die Anforderungen der Richtlinie können nach Ihrem Bedarf angepasst werden.

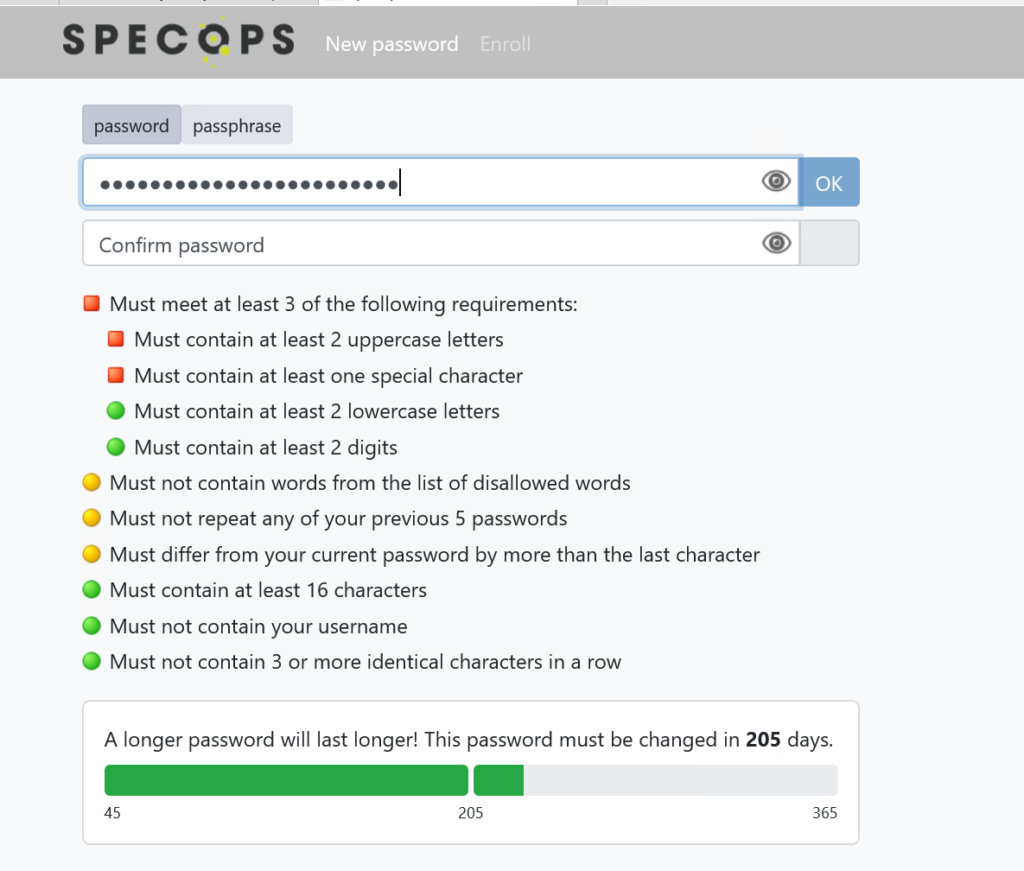

Während der Eingabe des Passworts werden die Anforderungen grün angezeigt, sofern sie erfüllt sind:

Hinweis: Unten machen wir uns die individuelle Einstellungsmöglichkeit des variablen längenbasierten Passwortablaufs in Specops Password Policy zunutze, mit der sich für ein Passwort ein maximaler Passwortablauf auf der Grundlage der Länge des vom Benutzer gewählten Passworts festlegen lässt.

Sobald der Benutzer alle rot dargestellten Anforderungen erfüllt hat, wechseln diese zu Grün und die Schaltfläche OK kann benutzt werden.

Nachdem der Benutzer auf OK geklickt hat und die Passwortänderung akzeptiert worden ist, erscheint eine Erfolgsmeldung:

Das Passwort wird in Ihrem lokalen Active Directory geändert und auch die lokal zwischengespeicherten Anmeldeinformationen des Benutzers werden aktualisiert, ohne dass der Arbeitsplatzrechner direkt mit einem Domänen-Controller verbunden sein muss.

Daraus ergibt sich ein deutlich optimiertes Benutzererlebnis. Passwörter können so ohne Zutun des Servicedesks geändert werden, die Einhaltung von Passwortrichtlinien wird erleichtert und die Passwörter bleiben mit der lokalen Active-Directory-Domäne synchron.

Weitere uReset-Funktionen:

- Multifaktor-Authentifizierung zum Ändern und Zurücksetzen von Passwörtern mit über 15 Identitätsanbietern, darunter Okta Verify, PingID, Duo, Symantec VIP und andere sowie klassische Methoden wie Mobile Code, Google Authenticator und E-Mail.

- Zugriff über alle Browser, den Windows-Anmeldebildschirm oder die mobile App.

- Wenn ein Benutzer sein Passwort ändert, werden seine zwischengespeicherten Anmeldedaten auch dann aktualisiert, wenn er mit keinem Domänen-Controller verbunden ist.

- Erzwingung der Anmeldung und Optionen für die automatische Anmeldung.

- Anmeldungsbenachrichtigungen via Systemablage, E-Mail oder nicht schließbarem Vollbild-Browser.

- Helpdesk-Schnittstelle zur Verifizierung von Benutzern, zum Entsperren von Benutzerkonten und zum Einrichten temporärer Passwörter.

Bitte kontaktieren Sie uns für weitere Informationen oder ein persönliches Gespräch darüber, wie Specops Sie in puncto Passwortsicherheit unterstützen kann.

(Zuletzt aktualisiert am 15/06/2021)