Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Auswirkungen des Betriebs von Specops Password Policy auf das Active Directory

Table of Contents

Wir werden oft nach den technischen Auswirkungen unserer Produkte auf Active Directory und andere Dienste gefragt. In diesem Blog-Beitrag befassen wir uns mit den Auswirkungen von Specops Password Policy (SPP) und Breached Password Protection (BPP).

In Teil 1 dieses Blogs gehe ich auf die Auswirkungen von Specops Password Auditor auf das Active Directory ein.

Specops Password Policy und Breached Password Protection

Diese Lösung ermöglicht Ihnen die Durchsetzung besserer Passwort- oder Passphrasen-Richtlinien in Ihrer AD-Umgebung.

Sie besteht aus vier Komponenten:

- Specops Password Policy Sentinel: Diese Komponente ist die wichtigste, da sie die Regeln unabhängig davon durchsetzt, wie das Passwort geändert wird. Zudem gibt sie Benachrichtigungen aus und gibt dem Benutzer eine Rückmeldung. Sie befindet sich auf allen beschreibbaren DC in der Domäne. Ist sie nicht installiert, können wir die Regeln nicht durchsetzen; es sollte also unbedingt sichergestellt werden, dass sie zum Erstellungsprozess Ihres DC hinzugefügt wird.

- Specops Password Policy Administrator-Tool: Dieses Tool leistet, was sein Name verspricht: Es ermöglicht die Konfiguration der Anwendung. Idealerweise sollte es dort installiert werden, wo Sie normalerweise Ihre GPO erstellen oder bearbeiten würden, z. B. auf einem Administrator-PC, einem Management-Server oder sogar Ihren DC.

- Specops Arbiter Service – Diese Komponente ist nur erforderlich, wenn Sie das BPP-Modul aktiviert haben. Sie sorgt für die Kommunikation mit der Specops-Cloud, auf der die vollständige Version der Leak-Datenbank gespeichert ist. Sie ist auch für die Weiterleitung von Alarmen zuständig, wenn ein kompromittiertes Passwort erkannt wird.

- Specops Authentication Client – Diese Software läuft auf den mit der Domäne verbundenen Windows-Clients, die Ihre Benutzer verwenden. Das ist in der Regel ein Arbeitsplatzrechner oder Laptop, kann aber auch ein Server sein, etwa Terminal Server oder Citrix, aber üblicherweise kein DC oder regulärer Mitgliedsserver.

Schauen wir uns jeden einzelnen dieser Punkte etwas genauer an.

Specops Password Policy Sentinel

Diese Funktion besteht aus zwei Teilen: einem Passwortfilter (SPP3FLT.DLL) und einem Windows-Dienst (Specops Password Sentinel Service).

Der Specops-Passwortfilter

Der Passwortfilter ist eine kleine DLL, die sich in den regulären LSASS.exe-Prozess einklinkt, der auf jedem DC läuft. Das ist ein von Microsoft dokumentiertes Standardverfahren, mit dem AD-Administratoren ihre eigenen Passwortfilter erstellen können. Der einzige Nachteil bei der Installation des Filters ist, dass der DC neu gestartet werden muss, da der Dienst LSASS.exe nicht neu gestartet werden kann, während das Betriebssystem läuft.

Um den bewährten Praktiken von Microsoft zu entsprechen, sitzt der Specops-Filter immer hinter dem standardmäßigen Passwortfilter von Microsoft, der die Regeln aus der Standard-Domänenrichtlinie (oder einem anderen GPO der obersten Ebene, falls so konfiguriert) oder aus den von Ihnen eingerichteten „Fine-Grained Password Policies“ (FGPP) anwendet. Das sollten Sie sich merken, denn Sie müssen die DDP/FGPP möglicherweise „herunterschrauben“, damit u. a. Passphrasen funktionieren, die viel länger und schwerer zu knacken sind und daher normalerweise nicht die Komplexitätsregeln erfüllen, die die meisten Unternehmen in ihren Microsoft-Richtlinien aktiviert haben. Keine Sorge, wir haben ein paar Tricks in petto, um dieses Problem zu umgehen, falls Sie eine eingeschränkte Testversion in Ihrer Live-Umgebung laufen lassen möchten – der Specops-Kundendienst hilft Ihnen gerne weiter.

Das Installationspaket ist eine 4 MB kleine MSI-Datei, die von dem Administrator-PC, von dem aus Sie das Setup ausführen, oder auch manuell gestartet werden kann. Die Installationsdatei führt KEINEN Neustart Ihrer DC durch; das muss manuell erfolgen.

Der Filter ist für die Durchsetzung aller Regeln in Ihrer Specops-Richtlinie und für die Erstellung der benutzerdefinierten Rückmeldungen auf der Client-Seite zuständig. Jedem DC sollten mindestens zwei CPU zugewiesen sein, um Deadlocks zu vermeiden. An dieser Stelle kann der Passwortänderungsprozess einen kompletten CPU-Thread in Anspruch nehmen. Bei zwei CPU/vCPU gibt es immer einen freien Thread für andere DC-Prozesse.

Der Filter erstellt auch ein ClassStore-Objekt für die Passworthistorie unter jedem Benutzerkonto im AD. Das ist ein reguläres AD-Objekt, es sind KEINE SCHEMA-ERWEITERUNGEN erforderlich. Standardmäßig ist die Passworthistorie eines Benutzers unumkehrbar verschlüsselt; einige Regeln erfordern zwar eine umkehrbare Verschlüsselung, aber diese kommen nicht oft vor. Dieses ClassStore-Objekt speichert auch alle zusätzlichen Tage, die sich der Benutzer durch die Verwendung eines längeren Passworts verdient hätte, sofern der längenbasierte Passwortablauf in Ihren Richtlinien aktiviert ist.

Der längenbasierte Passwortablauf setzt auch eine Sicherheitsgruppe voraus, damit der Administrator erkennen kann, wann das Passwort eines Benutzers in SPA abläuft. Diese Gruppe heißt „Specops Password Policy Custom Expiration Readers“ und wird im Benutzer-Container angelegt. Sie kann nach dem Anlegen auf Wunsch umbenannt oder verschoben werden.

Der auf dem PDC-Emulator installierte Filter ist auch für die Prüfung der Lizenznummern zuständig und schreibt jede Nacht (00:01) eine neue Lizenzprüfsumme in den Ordner SYSVOL, die dann über die normale SYSVOL-Replikation auf alle anderen DC kopiert wird, sodass diese stets auf dem neuesten Stand sind. Der PDC-Emulator erzeugt außerdem eine Liste von Benutzern, an die jede Nacht eine E-Mail mit dem Hinweis auf den Ablauf des Passworts gehen soll. Anschließend übermittelt er diese Informationen an die zweite Aufgabe des Sentinel.

Specops Password Sentinel Service

Dieser Dienst hat zwei Funktionen; die erste ist das Senden von Benachrichtigungen per E-Mail. Die können zum Beispiel Endbenutzer auf das bevorstehende Ablaufen eines Passworts hinweisen; es können aber auch BPP-Mails sein, etwa wenn ein Benutzer ein kompromittiertes Passwort gewählt hat, das er ändern muss. Die zweite Funktion ist nur erforderlich, wenn Sie die vollständige Datenbank des BPP-Moduls nutzen (2,5 Milliarden einmalige kompromittierte Passwort-Hashes, Tendenz steigend).

Da der Dienst also für den Versand von E-Mails zuständig ist, muss er mit Ihrem E-Mail-Server oder -Relais kommunizieren können. Dazu müssen Sie den DNS-Namen und die IP-Adresse sowie den vom E-Mail-Server verwendeten Port kennen, wissen, ob TLS erforderlich ist, und einen Benutzernamen plus Passwort eingeben, sofern anonyme Verbindungen nicht zulässig sind. Das Tool ist vollständig kompatibel mit allen bekannten E-Mail-Systemen, einschließlich Microsoft 365.

Wenn Sie das BPP-Modul nicht haben, ist der einzige DC, der E-Mail nutzt, derjenige, der die FSMO-Rolle des PDC-Emulators innehat. Wenn Sie das BPP-Modul haben, benötigen alle beschreibbaren DC Zugriff auf den SMTP-Server.

Sie können das Mail-System von Specops anstelle des eigenen verwenden, aber die meisten Kunden entscheiden sich gegen diese Option, da sie die IP-Adresse des Specops-Mail-Servers dann durch ihre Spam-Filter lassen müssten.

Schließlich ist der andere Prozess, den dieser Dienst auf dem PDC-DC verwaltet, das Scannen der Passwörter Ihrer Benutzer auf neue Fälle von Kompromittierung bei jeder Aktualisierung der Express-Datenbank (etwa sechsmal im Jahr). Wenn also ein Benutzer heute noch ein einwandfreies Passwort setzt, morgen aber damit auf unserer Express-Liste landet, wird dieser Benutzer bei der nächsten Anmeldung gezwungen, das Passwort zu ändern, sofern Sie die neue Express-Datenbank heruntergeladen haben. Das ist theoretisch super, aber seien Sie vorsichtig: Wenn Sie viele Mitarbeiter haben, die von zu Hause aus arbeiten, können diese ihr Passwort möglicherweise nicht so leicht ändern, es sei denn, Sie haben ein System, das Ihren Mitarbeitern erlaubt, ihre Passwörter selbständig zurückzusetzen, wie Specops uReset.

Specops Password Policy Administrator-Tools

Die Administrator-Tools sollten dort installiert werden, von wo aus Sie normalerweise Ihre GPO bearbeiten. Sie erfordern die neueste Version von .net und laufen natürlich nur auf einem Rechner, der mit der Domäne verbunden ist.

Allerdings ist es auch hilfreich, sie auf mindestens einem DC zu installieren, da Sie dann Ihre E-Mail-Konfiguration über die integrierte Schaltfläche testen können.

Die Admin-Tools kommen als MSI-Datei ohne Konfigurationsaufwand, sodass sie sich problemlos installieren lassen.

Während der Installation der Admin-Tools werden Sie aufgefordert, auch die „ADUC-Menüerweiterungen“ zu installieren.

Dieser Schritt ist absolut optional, erfordert aber Rechte auf Enterprise-Admin-Ebene (höher als Domain-Admin), da er einige DisplaySpecifier-Informationen in den Konfigurationscontainer Ihres AD schreiben muss. Dies ist KEINE SCHEMA-AKTUALISIERUNG und kann vollständig rückgängig gemacht werden, bietet aber eine nützliche Funktion in der Form eines zusätzlichen Menüpunkts, über den Sie beim Rechtsklick auf einen Benutzer in ADUC erfahren, welche Passwortrichtlinie für diesen Benutzer gilt.

Die wichtigste Verknüpfung ist die mit dem Gruppenrichtlinien-Editor, da dies der eigentliche Weg ist, über den Sie Ihre Richtlinien erstellen. Statt die begrenzte ADMX-Schnittstelle zu verwenden, haben wir uns für die Nutzung der API entschieden, die Microsoft zur Erweiterung der Gruppenrichtlinien bereitstellt. Sie finden die Einstellungen zu Specops Password Policy unter Benutzerkonfiguration > Windows-Einstellungen > Specops Password Policy.

Auch hier ist KEINE SCHEMAERWEITERUNG erforderlich, und für Administratoren bietet es eine deutlich reichhaltigere und freundlichere Schnittstelle.

Genau wie jedes andere GPO können Sie diese Richtlinien nach OU, Gruppen oder Benutzern mithilfe der Sicherheitsfilteroptionen in der Gruppenrichtlinien-Verwaltungskonsole filtern. Wir unterstützen jedoch nicht die WMI-Filterung wegen der Art und Weise, wie die Richtlinie angewandt oder besser gesagt „nicht angewandt“ wird, da sie nichts in den Benutzer-Hive in der Registry eines lokalen Computers schreibt. Sie wird allein durch den Sentinel auf dem DC verarbeitet, wenn das Passwort des Benutzers geändert oder zurückgesetzt wird.

Beim Erstellen einer neuen Passwortrichtlinie in Specops werden alle Einstellungen im Ordner „Policies“ in SYSVOL gespeichert. Alle Wörterbücher, die Sie der Richtlinie hinzufügen, ob benutzerdefiniert oder heruntergeladen, werden ebenfalls dort abgelegt. Achten Sie auf die Größe bei Wörterbüchern, die Sie im Internet von Drittanbietern beziehen, da diese sehr umfangreich sein können. Die Wörterbücher, die Sie von Specops herunterladen können, falls Sie BPP nicht haben, summieren sich auf etwa 168 MB und blockieren rund neun Millionen gängige Passwörter. Diese Wörterbücher werden beim Neustart Ihrer DC in den Arbeitsspeicher geladen und sollten keine Probleme verursachen, da sie relativ klein sind.

Die anderen Einstellungen für Passwörter/Passphrasen werden nicht in der .pol-Datei gespeichert, sondern in eine INI-Datei geschrieben, da sie wie gesagt nicht auf die Client-Computer geschrieben werden müssen.

Sie können beliebig viele Richtlinien mit beliebig vielen Einstellungen haben. Die meisten Unternehmen haben mindestens drei Richtlinien: eine für Benutzer, eine für Administratoren und eine für Dienstkonten; vielleicht brauchen Sie aber auch mehr, z. B. eine für Benutzer in der Finanzabteilung, die mit PCI-DSS zu tun haben.

Mit dem Tool Specops Password Policy Domain Administration können Sie auch den Status der auf Ihren DC installierten Sentinels überprüfen. Dafür muss es sich mit ihnen über die Standard-Ports verbinden können, die ADUC verwenden würde, und es muss sich mit der Admin$-Freigabe jedes DC verbinden können.

Es kann sein, dass zwei verschiedene Versionsnummern für einen DC angezeigt werden. Das kann direkt nach einem Upgrade aber noch vor dem Neustart des DC passieren. Nach dem Neustart sollten die installierte und die laufende Version identisch sein.

Die Passwortrichtlinien-Vorlagen sind in der SYSVOL-Freigabe im Ordner „Policies\SpecopsPassword“ zusammen mit den Sprachdateien gespeichert.

Diese Ordner beanspruchen nicht viel Platz, nur ein paar Kilobyte.

Berücksichtigen Sie jedoch auch den Ordner mit den Wörterbüchern. Wenn Sie das BPP-Modul installiert und für die Verwendung der Express-Datenbank konfiguriert haben, werden hierfür 5 GB Speicherplatz im SYSVOL-Laufwerk jedes DC benötigt und können derzeit nicht verschoben werden. Das wurde so eingerichtet, damit wir sicher sein können, dass das Passwort eines Benutzers so schnell wie möglich mit der Express-Datenbank verarbeitet werden kann (da sich diese lokal auf jedem DC befindet) und dass dies in der gesamten Domäne einheitlich ist. Bitte stellen Sie sicher, dass Ihre DC über genügend Speicherplatz verfügen, bevor Sie die Dateien herunterladen. HINWEIS: Die 5 GB große Datenbank wird NICHT wie die anderen oben erwähnten normalen Wörterbuchoptionen in den Speicher geladen, sondern nur auf der Festplatte gespeichert. Bei der Aktualisierung der Express-Datenbank wird die gesamte neue Express-Datenbank in einen temporären Ordner heruntergeladen, unabhängig davon, wo Sie die Administrator-Tools ausführen. Nach der Fertigstellung wird sie dann in die SYSVOL-Freigabe des nächstgelegenen DC verschoben, und dann erkennt DFS-R auf dem DC, welche Teile der einzelnen Dateien sich geändert haben, und überträgt diese Änderungen auf die übrigen DC. Falls die Domäne noch FRS zur Replikation von SYSVOL verwendet, werden alle Dateien erneut auf die übrigen DC repliziert. Wenn Sie also beabsichtigen, die Express-Datenbank zu verwenden, würde ich eine Migration auf DFS-R für die SYSVOL-Replikation empfehlen.

So verwenden wir also die lokalen Wörterbücher. Wie sieht es mit der BPP Complete Database aus? Damit kommen wir direkt zum letzten Abschnitt.

Specops Arbiter Service

Das ist ein kleiner Dienst zwischen Ihren DC und der BPP Complete Database von Specops in der Cloud. Er dient dazu, dass Sie Ihren DC nicht erlauben müssen, sich außerhalb des eigenen Netzwerks zu verbinden. Er fungiert quasi wie ein Proxy zwischen Ihren DC und unserer Cloud-basierten Datenbank. Zwecks Fehlertoleranz können Sie mehrere Arbiter haben; Sie installieren den Dienst einfach auf einem anderen domänenverbundenen Server mit Internetzugang (die aktuelle Version von .net muss installiert sein) und registrieren den Arbiter in den Administrator-Tools mit Ihrem API-Schlüssel.

Bei jeder Registrierung eines Arbiters wird ein Eintrag im System-Container im AD erstellt, damit er von den DC gefunden werden kann.

Wie funktioniert das genau? Ändert ein Benutzer sein Passwort, geht dieses zum DC und wird vom Specops-Filter verarbeitet, der prüft, wenn Sie das BPP-Modul aktiviert haben, ob die Option zur Prüfung mit der Complete Database in der Cloud in der für den jeweiligen Benutzer geltenden Richtlinie freigeschaltet ist.

Wenn das der Fall ist, wird das Passwort des Benutzers zunächst gehasht (SHA256), dann durch den Specops Password Sentinel Service erneut gehasht (BCRYPT) und dieser sendet schließlich die ersten vier Zeichen dieses Hash über Port 4383 an den Arbiter bzw. an den Arbiter, der zuerst antwortet. Der Arbiter fragt dann über Port 443 mit TLS 1.2 die BPP Complete Database ab und fordert die Rückgabe aller Hashes in seiner Datenbank an, die mit denselben vier Zeichen beginnen. Versuchen Sie nicht, diesen HTTPS-Verkehr zu überprüfen, da dies als „Man-in-the-Middle“-Angriff erkannt und die Übertragung gestoppt würde. Sie können die Abfrage bei Bedarf auf bestimmte URL beschränken: https://breach-protection.specopssoft.com sowie http://crl.godaddy.com, um das Zertifikat zu überprüfen.

Die Specops-Cloud sendet dann etwa 5000 Datensätze an den Arbiter zurück. Der Arbiter sendet diese Datensätze dann an den DC, der die 5000 empfangenen Hashes mit dem Passwort-Hash des Benutzers abgleicht. Findet er keine Übereinstimmung, super!

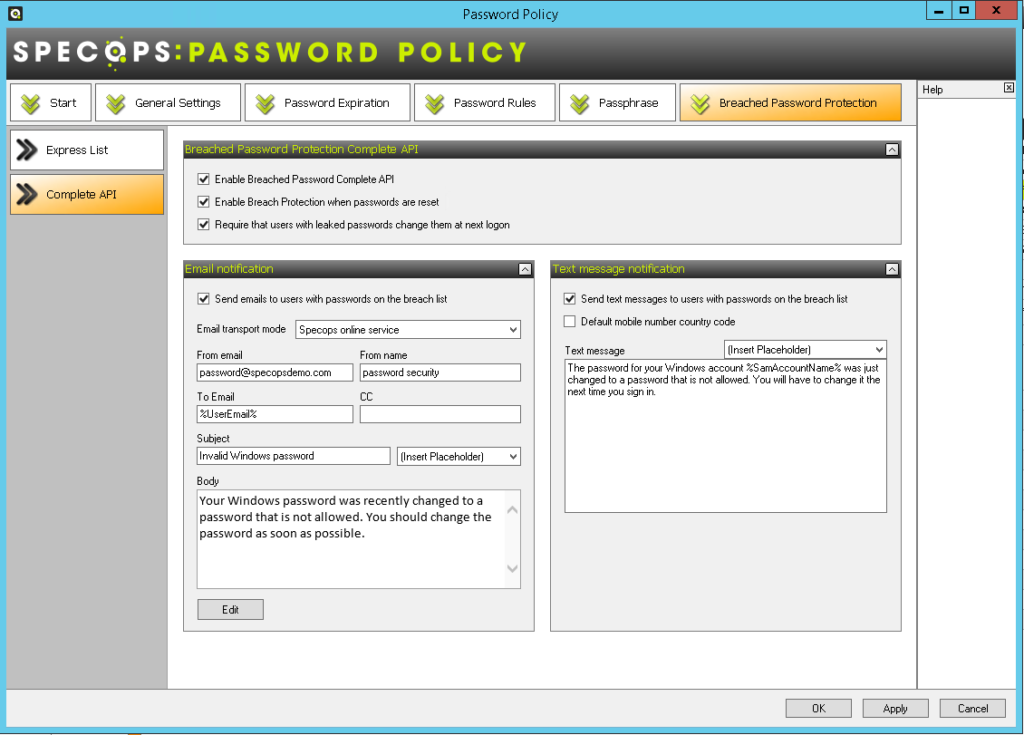

Wird jedoch eine Übereinstimmung gefunden, kann der Arbiter, je nach Konfiguration im GPO, den Benutzer bei der nächsten Anmeldung zur Änderung des kompromittierten Passworts zwingen und den Benutzer und/oder Support per E-Mail und/oder SMS benachrichtigen. Die E-Mail-Adresse wird aus dem E-Mail-Feld des Benutzers im AD ausgelesen und kann über Ihre interne SMTP-Konfiguration gesendet werden, die in den Administrator-Tools vom DC, der die Änderung verarbeitet hat, festgelegt wurde, oder die E-Mail wird von unserem Cloud-Dienst erstellt und über den Arbiter gesendet. Bei aktivierten SMS-Benachrichtigungen erfolgt die Übermittlung immer durch den SMS-Dienst von Specops über den Arbiter.

Specops Authentication Client

Dieser Client kommt in allen Passwortlösungen von Specops zum Einsatz – also SPP, SPR und uReset – und hat unterschiedliche Funktionen, je nachdem, welche Dienste installiert sind. In diesem Blog-Eintrag werde ich ihn nur im Hinblick auf Specops Password Policy näher beschreiben.

Der Client ist etwa 4 MB groß und wird in Form einer MSI-Datei mit Null-Konfiguration geliefert. Er kann somit problemlos über ein beliebiges MSI-Bereitstellungssystem verteilt werden, z. B. über Gruppenrichtlinien, SCCM, Specops Deploy usw. Er muss nicht neu komprimiert(gepackt) werden, sondern ist sofort einsatzbereit und wird in einer x64- und einer x86-Variante geliefert (falls Sie noch x86-Rechner verwenden). Sie können den Client auf jedem domänenverbundenen Windows-Betriebssystem ab Windows 7 sowie auf jedem Windows-Server-Betriebssystem ab 2008 einsetzen, auch auf Remote-Desktop-Servern. Es gibt auch eine ADMx-Vorlage zur Steuerung des Verhaltens des Clients über ein GPO, das auf die Client-Computer angewendet wird. Wenn Sie in Ihrer Umgebung nur Specops Password Policy verwenden, werden Sie diese ADMx-Datei in der Regel nur verwenden, um die Erstellung der Startmenü-Verknüpfungen für die Systeme zum selbständigen Zurücksetzen von Passwörtern zu deaktivieren. Es gibt noch einige andere Einstellungen, die Password Policy Benutzern zur Verfügung stehen, aber diese dienen als Workaround bei Problemen, bei denen der Client die benutzerdefinierte Rückmeldung nicht finden kann und diese individuelle Meldung den Benutzern nicht anzeigt.

Der größte Vorteil der Installation des Clients ist das Feedback, das er dem Benutzer gibt, wenn er sein Passwort ändert (siehe unten):

Dieses dynamische Feedback ist nur auf Windows 10/11 x64 Workstations verfügbar. Rückmeldungen für vorherige Betriebssysteme sind verfügbar, aber sie erscheinen nur, nachdem der Benutzer sein Kennwort eingegeben hat, nicht während er es eingibt – ein weiterer guter Grund, die Clients auf das neueste Betriebssystem upzugraden!

Normalerweise wird die benutzerdefinierte Meldung nicht angezeigt, weil es einen Konflikt mit der MS-Richtlinie gibt. Ich habe das Szenario Passphrase vs. DDP Complex Password im Abschnitt Specops Password Filter erwähnt, aber es kann auch ein Konflikt mit einem anderen Credential Provider sein, wie z.B. einem VPN-, SSO- oder Festplattenverschlüsselungs-Client eines Drittanbieters, der dies verursachen kann. Bitte wenden Sie sich an den Specops-Support, um solche Probleme zu lösen – wir helfen und beraten Sie gerne.

Der Client benachrichtigt Sie auch über den Ablauf eines Passworts in Form einer Sprechblase/eines Pop-ups, aber dazu muss bei der Anmeldung eine „Sichtverbindung“ zu einem DC bestehen, genau wie beim Microsoft-Client. Wenn Sie Mitarbeiter haben, die von zuhause oder unterwegs arbeiten, achten Sie darauf, dass Sie die E-Mail-Benachrichtigungen auch in Ihren SPP-Richtlinien aktivieren, falls Sie kein Always-On-VPN wie DirectAccess nutzen.

Fazit

Ich hoffe, dieser Blog hat Ihnen geholfen und im Detail gezeigt, welche Auswirkungen der Einsatz von SPA, SPP und BPP auf Ihr AD haben wird und warum Specops die Dinge so und nicht anders gestaltet hat.

(Zuletzt aktualisiert am 03/12/2024)