Betrugsziel Business-Helpdesk: Mögliche Angriffe und Schutzmaßnahmen

Table of Contents

Zahlreiche Cyberangriffe der letzten Jahre haben es gezeigt: Helpdesks sind beliebte Angriffsziele, weil dort Menschen arbeiten, die falsche Entscheidungen treffen können, wenn sie wirksam getäuscht werden. Social-Engineering-Methoden, etwa Anrufe oder E-Mails von Cyberkriminellen, die sich geschickt als Mitarbeiter tarnen, können Helpdesk-Angestellte überzeugen, vertrauliche Informationen preiszugeben oder auch direkt Geld zu überweisen – mit beträchtlichen Folgeschäden fürs Unternehmen.

Das Bewusstsein für mögliche Angriffe auf klassische IT-Helpdesks ist mittlerweile gestiegen, weil viele Beispiele dafür bekannt geworden sind. Wichtig ist aber auch der Schutz anderer Supportbereiche jenseits der IT. Dieser Artikel untersucht, wie solche sogenannten Business-Helpdesks zum Angriffsziel werden können und mit welchen Maßnahmen Sie sich am wirksamsten davor schützen.

Helpdesks sind attraktive Angriffsziele – auch jenseits der IT

Helpdesks sind je nach ihrer Funktion unterschiedlichen Bedrohungen ausgesetzt. So haben IT-Helpdesks umfangreiche Zugriffsrechte zur Lösung technischer Probleme, die sie für Angriffe besonders attraktiv machen. Sie verfügen aber potenziell auch über das notwendige Fachwissen, um diese abzuwehren.

Business-Helpdesks hingegen spezialisieren sich auf andere, IT-ferne Themenbereiche. Sie werden etwa von Personal-, Rechts- und Finanzabteilungen betrieben, geben Mitarbeitern Auskunft über Vorgänge, beantworten Fragen, helfen bei Anträgen oder leiten Anfragen an die richtigen Ansprechpartner weiter. Auch diese fachspezifischen Helpdesks verfügen über Informationen, Kompetenzen und Berechtigungen, die gezielte Angriffe lohnenswert erscheinen lassen: Sie haben zum Beispiel Zugriff auf sensible Daten von Mitarbeitern oder Kunden, kennen interne Informationen, Abläufe oder Zahlungsdaten, dürfen Überweisungen tätigen – und sie sind leicht für jedermann kontaktierbar. Während normale Mitarbeiter dank regelmäßiger Sicherheitsschulungen oft schon ein gesundes Misstrauen gegenüber möglichen Phishing-Mails oder fremden Anrufern an den Tag legen, sieht das bei Helpdesks anders aus. Die Mitarbeiter dort sind grundsätzlich offen gegenüber Kontaktaufnahmen, und häufig fehlt es ihnen zudem an sicheren Möglichkeiten, die Identität der anfragenden Personen zu prüfen – eine gefährliche Mischung.

Diese Gefahren drohen bei Helpdesk-Angriffen

Anders als bei einem IT-Helpdesk, der etwa dazu aufgefordert wird, das Passwort des vermeintlichen Anrufers zurückzusetzen, dienen Kontaktaufnahmen bei Business-Helpdesks den Kriminellen häufig der Informationsbeschaffung. Durch geschicktes Fragen erfahren sie Details zu Firmenstrukturen, Verantwortlichkeiten oder Abläufen, die für weitere Angriffsschritte nützlich sein können, zum Beispiel für Spear Phishing oder Business E-Mail Compromise-Angriffe. Hierbei handelt es sich um gezielte Phishing-Angriffe, die auf die Funktion und die Erwartungen eines konkreten Opfers zugeschnitten sind, etwa Mails, die von einem dem Opfer bekannten Absender zu stammen scheinen und auf existierende Vorgänge Bezug nehmen.

Dann fordert etwa ein vermeintlicher Vorgesetzter zu einer dringenden Überweisung auf, ein als Kunde getarnter Anrufer erfragt sensible Daten zu noch offenen Rechnungen, um anschließend im Namen des Unternehmens selbst eine Rechnung zu verschicken, oder ein vermeintlicher Lieferant bittet um die Änderung seiner Kontoverbindung. Manchmal reicht bereits eine Reihe geschickt verfasster E-Mails von einer überzeugend gefälschten E-Mail-Adresse, um Transaktionen im fünfstelligen Bereich zu veranlassen. Fließt erst einmal Geld, verschwindet dieses auf Nimmerwiedersehen auf Offshore-Konten der Betrüger. Business-Helpdesks können aber auch direkt angegriffen werden. Beispielsweise wird nach einer vertrauensbildenden ersten Kontaktaufnahme ein Dokument mit Malware-Anhang verschickt, das den Kriminellen einen Weg ins Unternehmensnetzwerk öffnet. Im schlimmsten Fall wird so eine Ransomware installiert, die kritische Daten verschlüsselt und hohe Lösegeldforderungen ermöglicht. Oder Helpdesk-Mitarbeiter werden selbst unter Vorwänden und mit Druck dazu genötigt, Kontoverbindungen zu ändern oder Überweisungen zu tätigen – in Abwandlung sogenannter „CEO Frauds“.

Maximierter Schaden durch KI-gestützten CEO Fraud

Beim klassischen CEO Fraud, auch „Fake President“ genannt, meldet sich ein Vorgesetzter, schildert eine Krisensituation und verlangt, schnell Geld an ein bestimmtes Konto zu überweisen, ohne Zeit mit den üblichen Freigabeprozessen zu vergeuden. Dabei geht es in der Regel um hohe Summen. CEO Frauds bilden die höchste Eskalationsstufe des Social Engineerings: Angreifer sind damit in der Lage, Situationen besonderer Dringlichkeit zu simulieren und Angestellte zu Handlungen zu verleiten, die sie unter gewöhnlichen Umständen leichter hinterfragen und vermeiden könnten.

Angriffe dieser Art, egal ob angeblich der CEO anruft oder eine andere Person, setzen Glaubwürdigkeit voraus. Das Wissen um Firmeninterna kann helfen, Vertrauen aufzubauen; aber immer häufiger ist bei der Identitätsfälschung (Spoofing) auch moderne Technologie im Einsatz: KI-gestützt lassen sich heute Stimme, Gesicht und Ausdrucksweise einer Person überzeugend imitieren, sodass neben E-Mails auch Anrufe oder Videokonferenzen die Täuschung perfekt machen können.

Ein früher Betrug dieser Art, bei dem die Stimme eines deutschen CEOs mittels Deepfake imitiert wurde, machte 2019 Schlagzeilen: Der Geschäftsführer eines britischen Energieunternehmens hatte im Glauben, mit dem Chef seines deutschen Mutterkonzerns zu sprechen, 220.000 Euro auf das ungarische Konto des Cyberkriminellen überwiesen. Als er misstrauisch wurde, war das Geld bereits unerreichbar auf diverse Überseekonten verteilt. Beispiele wie diese illustrieren, wie entscheidend die Schwachstelle Mensch beim Angriff auf unternehmerische Netzwerke und Ressourcen ist.

Richtlinien und Tools für stärkere Verifizierungsmaßnahmen schützen den Helpdesk

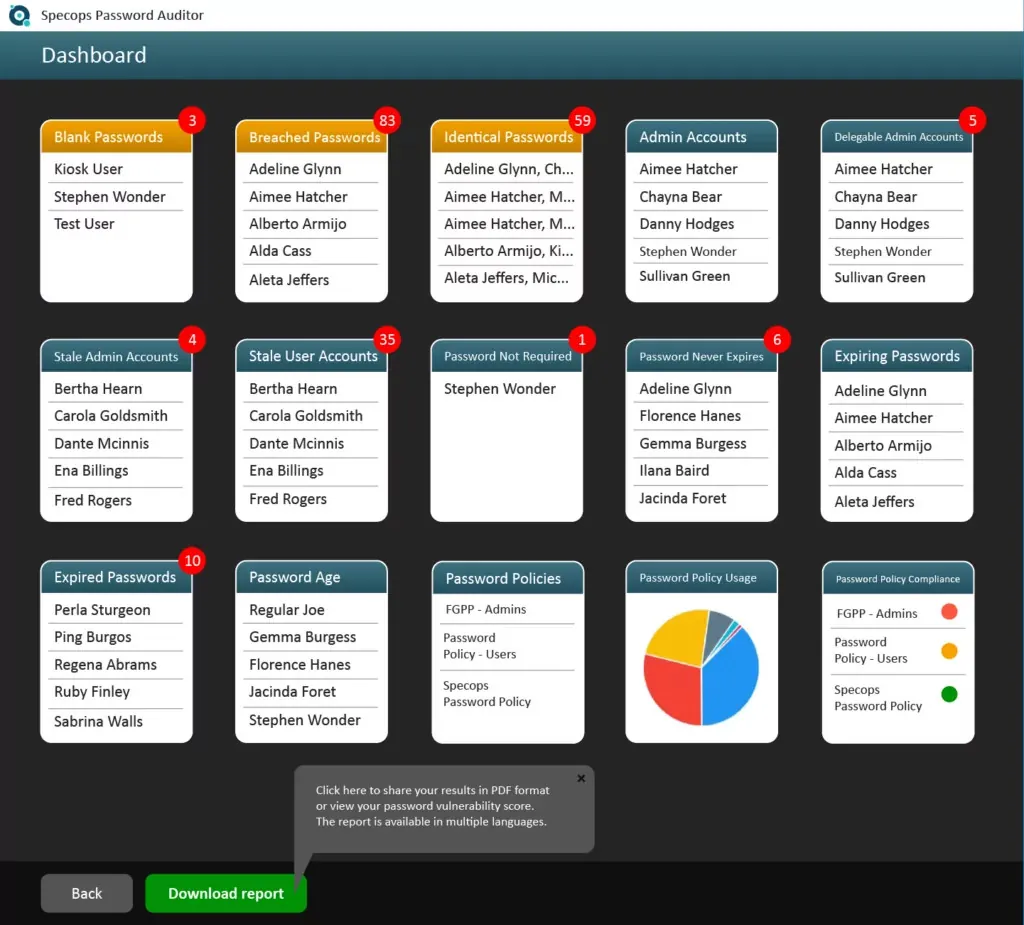

Das Kernproblem von Helpdesk-Angriffen lässt sich auf einen simplen Nenner bringen: Ohne eine sichere Verifizierung der Personen, die Anfragen an ein Helpdesk richten, sind sämtliche vom Helpdesk ausgelösten Aktionen potenziell unsicher. Ähnlich wie IT-Service-Desks brauchen auch Business-Helpdesks klare Richtlinien zur Benutzerverifizierung. Leider fehlen solche Richtlinien einer Specops-Umfrage zufolge selbst für IT-Helpdesks in rund jedem zweiten Unternehmen. Zudem ist rund jedes dritte Unternehmen, das über solche Richtlinien verfügt, unzufrieden mit diesen Standards: Zu oft kommen bei der Verifizierung noch immer wissensbasierte Fragen zum Einsatz, die Angreifer durch Online-Recherche und ähnliche Mittel leicht in Erfahrung bringen können.

Der sicherste Weg, um Helpdesk-Betrug vorzubeugen, ist die Nutzung automatisierter Verifizierungsmaßnahmen, die über wissensbasierte Fragen hinausgehen. Mit einer Lösung wie Specops Secure Service Desk kann auch ein IT-fernes Business-Helpdesk eine sichere Benutzerverifizierung erzwingen und damit das Bedrohungspotenzial erheblich verringern. Ergänzend hilft die konsequente Schulung des Personals, um angemessen reagieren zu können, falls dennoch eine betrügerische Anfrage durchkommt.

Sensibilisierung und Schutz als fortlaufender Prozess

Denn besonders im Business Helpdesk, dessen Mitarbeiter zur expliziten Zielscheibe von raffinierten Angriffen werden können, ist geschultes Personal wichtig, das mit wachsamem Blick neue Entwicklungen verfolgt. Mitarbeiter müssen in der Lage sein, die verschiedenen kunstvoll gestrickten Erzählungen der Cyberkriminellen zu erkennen.

Vor allem aber müssen Prozesse etabliert werden, die betrugsbedingte Schäden vermeiden. Gerade für Forderungen mit höchster Dringlichkeit sollten im Arbeitsalltag die konsequentesten Vorsichtsmaßnahmen gelten. Altbewährte Prozeduren wie das Vier-Augen-Prinzip können helfen, Verunsicherungen auszuräumen und Standards einzuhalten. Auch Arbeitsklima und der Kommunikationsstil von Vorgesetzten sind hier wichtig: Wo unter den Mitarbeitern Angst und Druck herrschen, haben auch CEO Frauds höhere Erfolgschancen. Im Zusammenspiel mit automatisierter Verifizierung, die zahlreiche Betrugsversuche vorab verhindert, tragen die genannten Maßnahmen dazu bei, dass sich Ihr Business-Helpdesk auf seine Kernaufgabe konzentrieren kann – als verlässliche Anlaufstelle Fragen kompetent zu beantworten, Zeit und Aufwand zu sparen und Ihren Mitarbeitern eine gute Employee Experience zu bieten.

Gerne beraten wir Sie dazu, wie Sie Ihre Helpdesks vor Social Engineering Angriffen schützen können!

Autor

Marianna Poppitz

Marianna Poppitz hilft Teams und Organisationen, durch Visualisierung in Text und Bild strategisch und umsetzungsorientiert zu kommunizieren. Zudem schreibt sie Texte zu verschiedenen Themen für die B2B-Content-Marketing-Agentur ucm.

Zuletzt aktualisiert am 20/02/2024