Comment fonctionne la protection par mot de passe de Microsoft Entra

Azure AD Password Protection est inclut dans les plans Azure AD P1/P2. Son nom pourrait laisser penser que ses utilisateurs sont protégés contre l’utilisation de mauvais mots de passe, mais ce n’est pas le cas. Si une entreprise souhaite sérieusement sécuriser son environnement Active Directory – qu’il soit sur site ou dans le cloud – les « protections » intégrées d’Azure AD ne sont pas suffisantes.

Azure AD Password Protection comprend deux listes permettant de vérifier les mots de passe des utilisateurs. Les deux sont insuffisantes – pour des raisons différentes.

1. La liste globale de mots de passe interdits

La Liste globale de mots de passe interdits n’est pas une liste de mots de passe compromis et ne répond pas aux recommandations de conformité pour une liste de mots de passe interdits.

Contrairement à Breached Password Protection de Specops Password Policy, la Liste globale des mots de passe interdits n’inclut pas de données provenant de tiers comme celles de Have I Been Pwned (HIBP) ou d’autres listes connues de mots de passe compromis. Microsoft s’appuie uniquement sur sa propre analyse des mots de passe utilisés dans divers environnements Azure AD. Microsoft ne partage aucun des contenus de sa liste.

Les recommandations réglementaires comme celles de l’ANSSI, du NIST ou du NCSC incluent l’utilisation d’une liste de mots de passe compromis connus. Breached Password Protection de Specops répond à cette exigence.

Microsoft ne précise pas le nombre de mots de passe figurant sur sa liste. L’entreprise mentionne qu’elle est petite comparée à d’autres listes existantes, mais qu’avec une correspondance large, elle peut bloquer des millions de variantes de mots de passe des mots grâce à cette liste réduite.

Breached Password Protection Complete de Specops Password Policy est une liste de mots de passe interdits plus importante, qui compte actuellement plus de 3 milliards de mots de passe compromis connus.

La méthode de notation des mots de passe de Microsoft : « 5 mals font un bien »

« Même si le mot de passe d’un utilisateur contient un mot de passe interdit, le mot de passe peut être accepté si le mot de passe global est suffisamment fort par ailleurs. »

Microsoft ne bloque pas l’utilisation de mots de passe figurant dans sa liste globale de mots de passe interdits ou dans une liste personnalisée configurée de mots de passe interdits. Au contraire, l’utilisation d’un mot interdit n’est qu’une partie de la formule de Microsoft pour déterminer si un nouveau mot de passe sera accepté ou non.

Pour passer le filtre de Microsoft, le mot de passe d’un utilisateur doit obtenir 5 points. L’utilisation d’un mot interdit vaut un point mais ne suffit pas à disqualifier un mot de passe.

Étape 1 : Normalisation

Tout d’abord, l’entrée du mot de passe est convertie en minuscules. Microsoft indique que les substitutions de caractères courantes en leetspeak sont également inversées ; cependant, certaines substitutions courantes comme €→e et 8→b sont ignorées.

Lorsque la substitution de caractères est activée, la politique de mot de passe de Specops bloque les caractères leetspeak courants, notamment les suivants que Microsoft ignore.

4 = a ; € = e ; 6 = g ; 7 = t ; 8 = b ; 9 = g ; § = s

Étape 2 : Vérification de la correspondance floue

L’entrée normalisée est comparée aux listes d’interdictions pour vérifier les correspondances exactes avec une différence de +/- 1 caractère.

Étape 3 : Vérification de la correspondance des sous-chaînes

L’entrée normalisée est également comparée au prénom, au nom de famille et le tenant name de l’utilisateur , le nom du compte Office 365 de l’entreprise; toutefois, les correspondances partielles, comme Alex pour Alexandre, sont ignorées.

Specops Password Policy peut bloquer l’utilisation complète ou partielle du prénom ou du nom d’un utilisateur.

Étape 4 : Notation finale

Si l’entrée normalisée passe les contrôles précédents, Microsoft lui attribue un score. Un point est attribué pour : chaque correspondance exacte avec un mot de la liste globale des interdictions ; chaque correspondance exacte avec un mot de la liste personnalisée des interdictions ; chaque caractère unique restant.

L’entrée doit passer tous les contrôles ci-dessus et atteindre un score de 5 pour être acceptée.

Exemple de score :

Micr0soft1 ! [microsoft] + [1] + [ !] = 3 → Rejeté

Micr0soft124 ! [microsoft] + [1] + [2] + [4] + [ !] = 5 → Accepté

Ce qui signifie que Microsoft accepte les mots de passe contenant des mots du dictionnaire et des mots de passe connus ayant fait l’objet d’une fuite.

2. Liste des mots de passe interdits personnalisés

Il s’agit d’une offre concurrente aux listes de dictionnaires personnalisés de Specops Password Policy éditée par Microsoft.

La Liste de mots de passe interdits personnalisés est limitée à 1 000 mots et chaque entrée doit comporter au moins 4 caractères.

Les combinaisons de 3 lettres sont courantes dans de nombreuses entreprises. Cette limitation à 4 caractères signifie que vous ne pouvez pas bloquer :

- Des noms de sociétés ou des acronymes courts (comme BNP, IBM, CBS, CNN, TF1, UPS, LCL, 3M) ;

- Les codes boursiers plus courts (comme VIV, RNO, MC, SAN) ;

- Les noms d’aéroport abrégés (comme CDG, ORY, LBG, DXB, ARN, YYZ, FRA) ;

- Les abréviations internes (comme les noms courts de produits : SPP, SPR, BL).

Les listes du dictionnaire de Specops Password Policy n’ont pas de limite et autorisent des entrées de n’importe quelle longueur.

Microsoft ne bloque pas toujours l’utilisation des mots présent sur la Liste des mots de passe interdits personnalisés. La méthode de notation des mots de passe de Microsoft : « 5 Wrongs Make a Right » signifie qu’un mot de votre liste personnalisée peut être autorisé dans le cadre d’un mot de passe plus long.

Mots de passe faibles acceptés par Azure AD

Microsoft ne bloque pas toujours l’utilisation des mots présent sur la Liste des mots de passe interdits personnalisés. La méthode de notation des mots de passe de Microsoft : « 5 Wrongs Make a Right » signifie qu’un mot de votre liste personnalisée peut être autorisé dans le cadre d’un mot de passe plus long.

Mots de passe faibles acceptés par Azure AD

Specops124!

[specops] + [1] + [2] + [4] + [!] = 5 → Accepted

Password998!

[password] + [9] + [9] + [8] + [!] = 5 → Accepted

PasswordPasswordPasswordPassword9

[password] + [password] + [password] + [password] + [9] = 5 → Accepted

Specops Password Policy peut bloquer l’utilisation de tout mot figurant sur les listes de dictionnaires personnalisées utilisé dans le cadre d’un mot de passe plus long.

Mots de passe compromis

Les tristement célèbres fuites de mots de passe – Collections #1-5 – contiennent plus d’un milliard de mots de passe compromis. Microsoft n’en tient pas compte dans sa liste de mots de passe interdits, pas plus que d’autres données d’attaques réelles et celles de tiers, laissant ainsi les utilisateurs vulnérables.

Vous trouverez ci-dessous quelques exemples des mots de passe complexes les plus courants trouvés dans la Collection #2 et qui passent à travers le filtre de protection des mots de passe de Microsoft.

Mots de passe compromis acceptés par Azure AD

- Yuantuo2012

- FQRG7CS493

- Sojdlg123aljg

- Groupd2013

- D1lakiss

- Indya123

La liste des mots de passe bloqués par Specops Password Policy comprend les mots de passe compromis connus ci-dessus ainsi que plus de 3 milliards d’autres mots de passe compromis.

Plus que des problèmes de sécurité, c’est l’expérience utilisateur qui fait défaut

Azure AD Password Protection risque d’augmenter le nombre d’appels au helpdesk

« Azure AD Password Protection n’a aucun contrôle sur le message d’erreur spécifique affiché par l’ordinateur client lorsqu’un mot de passe faible est rejeté.»

Azure AD est susceptible d’augmenter le nombre d’appels au helpdesk pour deux raisons principales.

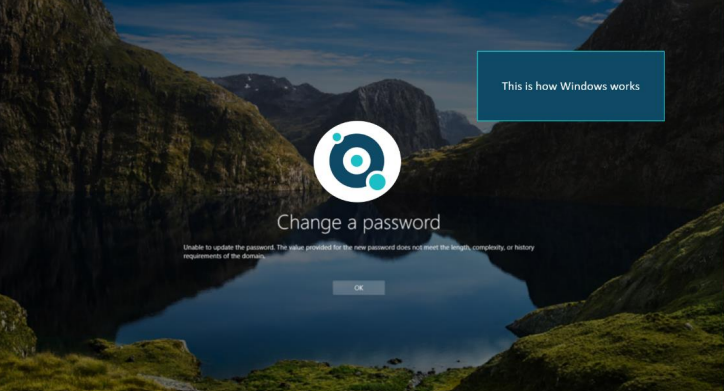

#1 – Absence de message personnalisé lors d’un rejet de mot de passe

Comme le montre la citation ci-dessus tirée de la documentation de Microsoft, Azure AD ne permet pas aux administrateurs de personnaliser les messages d’erreur standards de Windows que les utilisateurs voient apparaître sur leur écran en cas de rejet du mot de passe.

« Impossible de mettre le mot de passe à jour. La valeur fournie ne répond pas aux exigences de longueur, de complexité ou d’historique du domaine. »

C’est là l’unique message que les utilisateurs recevront, quelle que soit la raison pour laquelle leur mot de passe a été rejeté lors d’un changement ou d’une réinitialisation de mot de passe sur leur appareil.

Ce message vague n’est pas de nature à faire comprendre à l’utilisateur ce qu’il doit changer dans son mot de passe afin que ce dernier soit accepté.

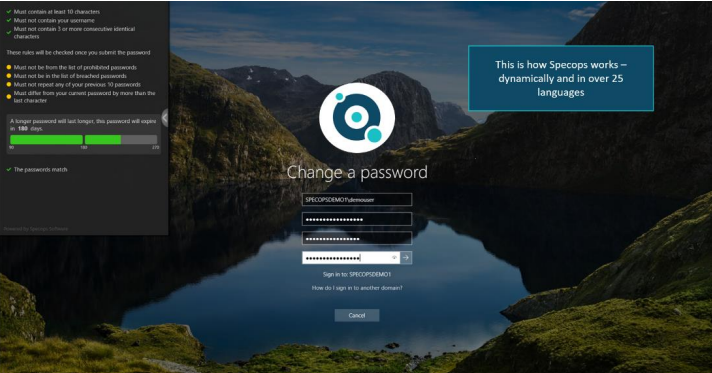

Avec Specops Password Policy, les utilisateurs voient un affichage dynamique lors de leur changement de mot de passe au fur et à mesure qu’ils le tapent. Specops Password Policy permet également aux administrateurs de personnaliser le message que l’utilisateur reçoit, notamment en affichant le mot trouvé dans la liste des mots de passe compromis.

#2 – La complexité inhérente à la notation d’Azure AD Password Protection

La notation des mots de passe utilisée dans Azure AD Password Protection est compliquée et les journaux de l’administrateur informatique vous diront qu’un mot de passe a été rejeté parce qu’il a été trouvé dans la liste des interdictions globales ou personnalisées, mais sans vous préciser laquelle.

Ce manque de transparence sur les règles à suivre signifie que le helpdesk aura du mal à identifier les problèmes que rencontrent les utilisateurs lors de la définition de leurs mots de passe.

Avec Specops Password Policy, les journaux des administrateurs informatiques sont capables d’identifier sur quelle liste de mots de passe un mot de passe rejeté a été trouvé.

Absence de message personnalisé lors d’un rejet de mot de passe

Azure AD Password Protection n’a aucun contrôle sur le message d’erreur spécifique affiché par la machine cliente lorsqu’un mot de passe faible est rejeté. Azure AD ne permet pas aux administrateurs de personnaliser les messages d’erreur standard de Windows que les utilisateurs voient en cas de rejet du mot de passe.

« Impossible de mettre à jour le mot de passe. La valeur fournie ne répond pas aux exigences de longueur, de complexité ou d’historique du domaine. »

C’est le seul message que les utilisateurs verront, quelle que soit la raison pour laquelle leur mot de passe a été rejeté lorsqu’ils changeront ou réinitialiseront leur mot de passe sur leurs machines

Avec Specops Password Policy, les utilisateurs voient un affichage dynamique lors du changement de mot de passe au fur et à mesure qu’ils le tapent. Specops Password Policy permet également aux administrateurs de personnaliser le message que l’utilisateur reçoit, notamment en affichant le mot du dictionnaire trouvé.

Nos recommandations

Vous n’avez pas besoin d’abandonner Azure AD ou O365 pour mettre en œuvre des politiques de mot de passe plus strictes ou pour empêcher les utilisateurs de recourir à des mots de passe compromis.

Vous pouvez au contraire configurer Specops Password Policy et Breached Password Protection pour appliquer ces politiques dans votre environnement sur site, utiliser une solution de fédération ou la réécriture des mots de passe d’Azure AD pour appliquer ces politiques à tous les environnements auxquels vos utilisateurs ont recours.

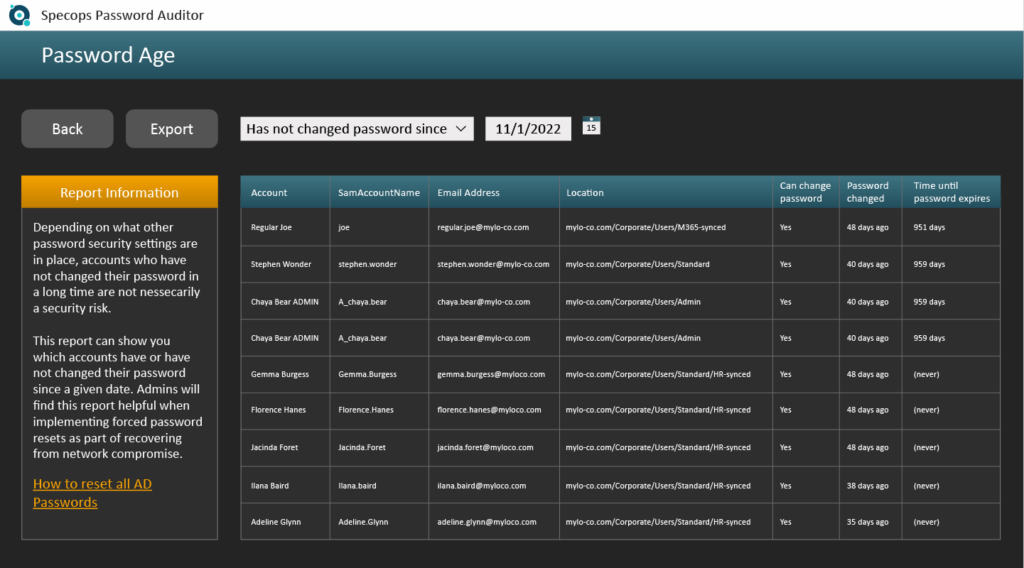

Découvrez combien de mots de passe d’utilisateurs Azure AD sont encore compromis.

Specops Password Auditor est un outil gratuit qui scanne et vérifie les mots de passe des comptes utilisateurs Active Directory par rapport à notre liste de mots de passe compromis connus. L’Auditeur fournit également une vue complète des comptes d’administrateur dans le domaine d’une organisation, y compris les comptes d’administrateur inactifs. À partir d’une vue unique, vous pouvez identifier les vulnérabilités qui peuvent vous aider dans votre plan de sécurité.

Il suffit d’un seul mot de passe divulgué pour créer un risque et engendrer une compromission. Téléchargez gratuitement Specops Password Auditor dès maintenant.

Demandez une démo de Specops Password Policy

Specops Password Policy permet de renforcer la sécurité des mots de passe dans votre environnement Microsoft Active Directory sur site ou Azure AD hybride. La solution peut cibler n’importe quel niveau GPO, groupe, utilisateur ou ordinateur permettant des mots de passe plus complexes, l’utilisation de dictionnaires et de paramètres de passphrase. Avec Specops Breached Password Protection, les équipes informatiques peuvent bloquer plus de 3 milliards de mots de passe uniques compromis. Ces mots de passe comprennent ceux qui sont utilisés dans des attaques réelles en cours ou qui figurent sur des listes de mots de passe compromis connus – cela facilite la conformité avec les réglementations industrielles comme celles de l’ANSSI, de la CNIL, du NIST ou du NCSC.

Demandez dès aujourd’hui une version d’essai de Specops Password Policy et de Breached Password Protection.