Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment évaluer les services de détection des mots de passe compromis ?

Table of Contents

Garder un œil sur les mots de passe ayant été compromis est un impératif pour ceux qui sont engagés dans la bataille de la sécurité informatique. Selon le rapport 2020 Data Breach Investigations, 80 % des fuites de données en 2020 sont dues à des identifiants volés ou forcés. Les enjeux sont élevés. Un seul point d’extrémité problématique dans votre environnement peut avoir des conséquences considérables.

Par conséquent, les organisations en sont venues à se fier à la détection des mots de passe violés ou aux listes de mots de passe interdits. Active Directory (AD) reste un acteur majeur de la gestion d’une infrastructure évolutive. Qu’offre-t-il d’emblée ? Microsoft gère une liste globale intégrée de mots de passe interdits, basée sur les données de télémétrie AD.

Bien qu’utile, cette liste par défaut ne comprend qu’environ 1 000 termes. De plus, la liste ne compile pas de données provenant de sources externes, ce qui limite son étendue et sa réactivité face aux nombreuses fuites du secteur. La liste personnalisée de mots de passe interdits est davantage configurable par le service informatique et présente une valeur contextuelle plus importante. Cependant, elle ne comprend que 1 000 termes, tout en faisant peser la charge de la mise à jour sur les administrateurs.

Nous sommes donc confrontés à deux problèmes principaux. D’une part, les listes de mots de passe interdits sont limitées dans leur portée et d’autre part, nécessitent une mise à jour fréquente et manuelle.

Les équipes ont déjà suffisamment à faire. C’est l’une des principales raisons pour lesquelles les entreprises soutiennent leurs politiques de mot de passe avec des outils tiers. Alors, que devez-vous rechercher lorsque vous évaluez ces solutions ? Nous en parlons dans ce guide des services de détection des violations de mots de passe.

Détection des mots de passe compromis : principales caractéristiques

Mises à jour gérées des listes de mots de passe

Presque tous les administrateurs système travaillant dans AD peuvent bénéficier d’un certain type d’automatisation. Il y a beaucoup de temps perdu à récupérer en rendant les tâches courantes plus efficaces, ou en les éliminant complètement de la liste des tâches à faire.

Commençons par les listes de mots de passe. Les mises à jour manuelles des listes peuvent être pénibles, d’autant plus lorsque les administrateurs doivent collecter les données eux-mêmes. La mise à jour des listes de mots de passe interdits peut s’avérer difficile.

De plus, les équipes doivent se souvenir de pousser ces mises à jour vers leurs contrôleurs de domaine respectifs. Ce n’est pas aussi simple qu’il n’y paraît. L’application des mises à jour implique le redémarrage des contrôleurs et d’autres ressources, ce qui contribue à l’immobilisation de l’environnement, puisque ces processus peuvent prendre des heures.

Ce que vous devez rechercher, c’est une solution tierce qui gère les mises à jour des listes de mots de passe en arrière-plan. Cela inclut les ajouts aux listes externes basés sur le serveur, la recherche de mots de passe piratés et l’application de mises à jour du dictionnaire à tous les comptes utilisateurs.

N’oubliez pas non plus la visibilité du réseau. Si l’inspection de l’arborescence de votre domaine est assez simple, l’analyse des groupes, des utilisateurs et des informations d’identification est relativement fastidieuse. L’évaluation manuelle du respect de la politique de mot de passe prend du temps.

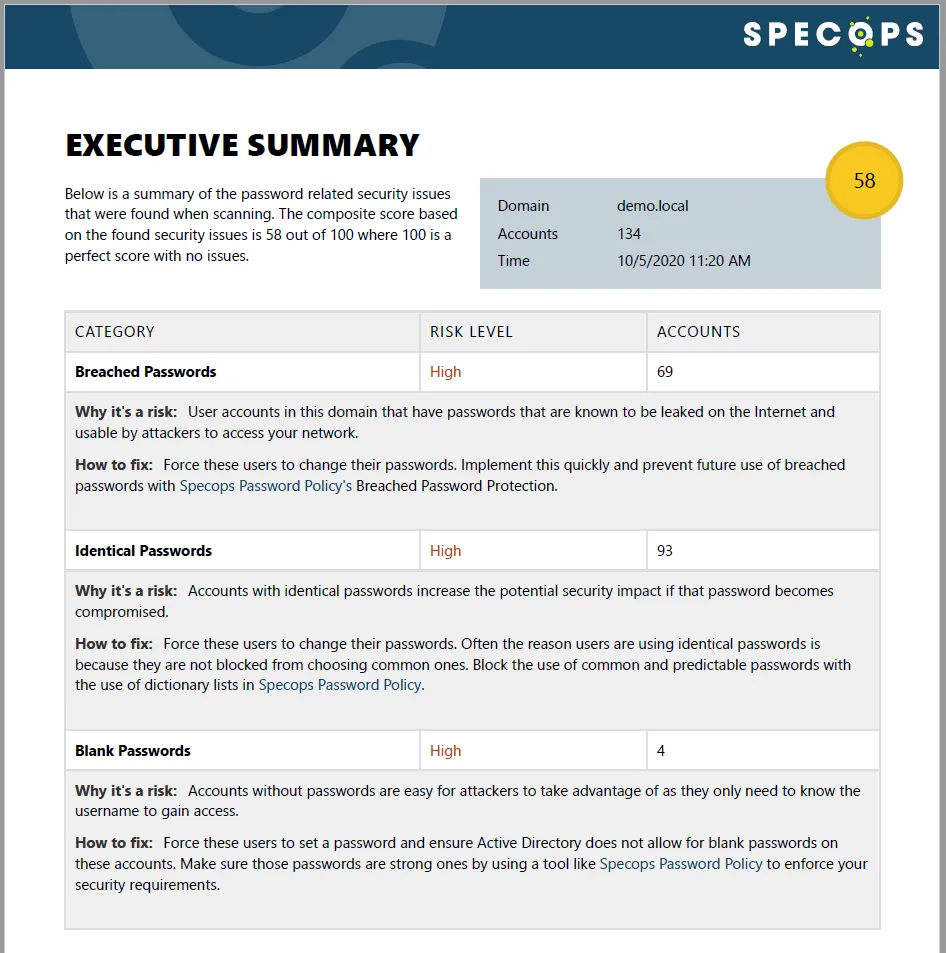

En tant qu’administrateur, vous devez parfois inspecter des centaines de comptes et les comparer à des listes de contrôle. Des outils externes peuvent effectuer ce travail à votre place. Recherchez un outil capable d’inspecter les politiques de domaine, les politiques de mot de passe à grain fin (fine-grained password policies, FGPP) et de générer des rapports sur les vulnérabilités des mots de passe. Le temps ainsi gagné peut être mis à profit sur des mesures correctives immédiates.

Bases de données complètes de mots de passe interdits

Nous savons donc que tous ces mots de passe interdits sont en circulation. De plus, les listes globales de Microsoft, bien qu’utiles, sont loin d’être suffisantes pour atténuer les effets persistants des violations passées.

Considérez ceci : si la liste globale de Microsoft était entièrement consacrée aux mots de passe des brèches de Yahoo, elle ne comprendrait même pas 0,000033% de ces mots de passe compromis ! Il est clair que les outils tiers sont nécessairement destinés à compléter les propres bases de données d’Active Directory. Qui garde un œil sur ces fuites de mots de passe ?

Tout d’abord, les entreprises qui développent ces solutions de sécurité tiennent à jour leurs propres listes. Ces dictionnaires peuvent être téléchargeables et applicables à votre environnement. Les mots de passe, les modèles et le leetspeak les plus populaires sont des éléments d’une importance cruciale.

Certains outils puisent même dans des bases de données comme Have I Been Pwned, via des API. À lui seul, ce site Web populaire recense actuellement plus de 613 000 000 de mots de passe compromis sur le Web. D’autres peuvent choisir de tirer des informations d’autres sources comme BreachAlarm. Dans tous les cas, il existe une montagne de données supplémentaires qui peuvent contribuer à renforcer la sécurité de vos mots de passe. Specops Password Policy, par exemple, compare vos mots de passe à plus de 3 milliards de mots de passe ayant fait l’objet d’une fuite (via le module complémentaire Breached Password Protection).

Centré sur la conformité

Si la mise en place de politiques de mots de passe solides devrait être cruciale pour tous, certaines exigences sectorielles sont plus strictes que d’autres. Les normes PCI, HIPAA, SOX et NIST exigent une sécurité forte des mots de passe (entre autres contrôles). Les mots de passe interdits sont à proscrire et les fuites de mots de passe ont eu un impact considérable sur ces secteurs dans le passé.

On pense notamment aux fuites de données très médiatisées de Yahoo, Equifax et LinkedIn, qui ont entraîné le vol (et la revente) de milliards de mots de passe. Dans de nombreux cas, ces mots de passe n’étaient pas hachés.

En quoi cela est-il important ? Une grande partie de ces mots de passe se trouve maintenant dans la nature, souvent parce que ces entreprises et d’autres n’ont pas respecté les meilleures pratiques. Ce n’est pas sans raison que de nombreuses violations donnent lieu à des amendes. À l’inverse, un auditeur de mots de passe de qualité peut comparer vos politiques aux normes existantes et afficher clairement des niveaux de conformité très précis. Assurez-vous simplement qu’une analyse pertinente pour le secteur est fournie.

Les meilleurs outils sont riches en fonctionnalités

Que vous optiez pour un outil gratuit ou payant, il existe de nombreuses options pour satisfaire les différentes préférences. Un outil peut avoir une interface graphique subjectivement meilleure qu’un autre. Un outil peut présenter les données plus clairement. Un autre peut être plus performant que ses concurrents. Ces avantages secondaires soutiennent la mission principale à accomplir : améliorer la sécurité des mots de passe. Vous voudrez choisir un outil facile à utiliser, qui présente ses résultats clairement et qui couvre un large champ d’action. Nous vous recommandons Specops Password Policy et même Specops Password Auditor (gratuit) pour la détection des mots de passe violés.

(Dernière mise à jour le 02/08/2021)