Qu’est-ce qu’Entra ID ? Le dernier changement de nom d’Azure AD expliqué

Table of Contents

Si vous avez vu des références à « Microsoft Entra ID » récemment, c’est parce que Microsoft a renommé Azure Active Directory (Azure AD) pour qu’il fasse partie de la famille de produits Microsoft Entra. Il s’agira d’un processus graduel qui a commencé le 11 juillet et se finalisera vers la fin de 2023, donc les équipes informatiques devraient commencer à voir le changement de nom apparaître dans leurs expériences Microsoft.

Les noms d’affichage des SKU et des plans de service sont prévus pour changer le 1er octobre et Microsoft s’attend à ce que la plupart des changements de chaînes de texte dans leurs services soient terminés d’ici la fin de 2023. Rappelez-vous, ce changement ne s’applique qu’à Azure AD. Microsoft Azure reste Azure. Il sera donc toujours possible pour les organisations d’héberger leur Active Directory sur un serveur Azure, ce qui serait différent de l’utilisation d’Entra ID. Vous nous suivez jusqu’ici ? Parfait !

Pourquoi le nom change-t-il ?

Azure AD existe depuis un moment maintenant (environ une décennie), donc ce sera un nom familier pour la plupart des équipes informatiques. Certains pensaient que ce n’était pas le meilleur nom à l’époque, en raison de sa similitude avec Active Directory (AD), bien qu’à ce stade la plupart des gens s’y soient habitués et comprennent sa signification.

Malgré cette familiarité, Microsoft affirme que le changement offrira aux équipes informatiques une expérience plus simple, car dans le passé il y avait de nombreux produits à suivre – souvent avec des noms assez différents qui sont sujets à changement. Ils veulent unifier tous leurs produits d’identité et d’accès sécurisé sous l’umbrelle Microsoft Entra. Cela signifie qu’Entra ID rejoindra d’autres produits Entra tels qu’Identity Governance, External Identities et Workload Identities.

Les noms des fonctionnalités d’Azure AD vont également changer. Par exemple, Azure AD Conditional Access s’appellera désormais Microsoft Entra Conditional Access. De plus, Azure AD MFA changera pour Microsoft Entra MFA, et Azure AD single sign-on deviendra Microsoft Entra single sign-on.

Que doivent faire les équipes informatiques ?

En bref, rien. D’après ce que Microsoft a dit, cela semble être un changement de nom motivé par le marketing, plutôt qu’un changement technique. Les équipes informatiques utilisant Azure AD n’ont rien à faire et Azure AD continuera de fonctionner comme il l’a toujours fait. Il n’y aura aucun changement ou interruption aux déploiements, configurations ou intégrations existants. Les clients ne verront non plus aucun changement dans les tarifs ou les plans de licence.

Le seul changement que les équipes informatiques remarqueront est le nom d’affichage qui change pour Entra ID. Vous verrez des notifications dans le portail administrateur, sur les sites web Microsoft et dans d’autres endroits où vous interagissez avec Azure AD.

Cela affectera-t-il les produits Specops ?

Non, tous les produits Specops que vous avez intégrés avec Azure AD continueront de fonctionner normalement. Mais si vous n’utilisez encore que les capacités natives d’Azure AD sans support tiers, il vaut la peine de noter qu’Entra ID n’est qu’un nouveau nom, et pour l’instant Microsoft n’ajoutera pas de nouvelles fonctionnalités de sécurité. Vous pourriez encore vous laisser vulnérable aux risques de mots de passe.

Beaucoup de nos clients qui ne comptaient que sur Azure AD Password Protection nous ont dit qu’ils ont été choqués de découvrir combien de mots de passe compromis étaient utilisés après avoir effectué un scan avec Specops Password Auditor. Avec Specops, votre Active Directory sera scanné contre une liste plus complète de plus de 4 milliards de mots de passe compromis uniques. Cela dépasse largement la liste de mots de passe utilisée dans Azure AD.

Vous n’avez pas besoin d’abandonner Azure AD pour implémenter des stratégies de mots de passe plus strictes ou pour empêcher les utilisateurs d’utiliser des mots de passe divulgués. Specops Password Policy aide à augmenter la sécurité des mots de passe dans votre environnement Microsoft Active Directory sur site ou Azure AD hybride. La solution peut cibler n’importe quel niveau de GPO, groupe, utilisateur ou ordinateur avec des paramètres de complexité de mot de passe, dictionnaires et phrases de passe.

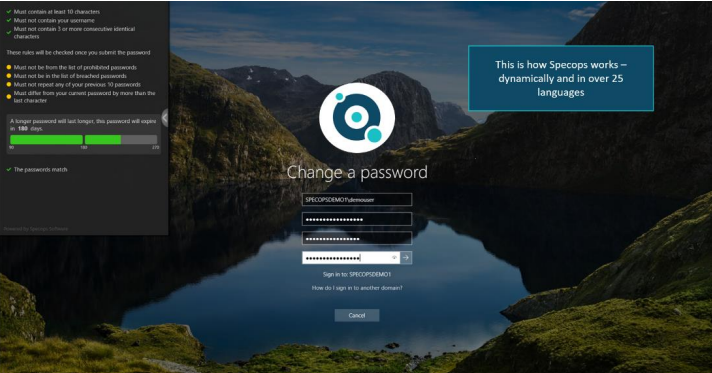

Vous pouvez également améliorer l’expérience utilisateur final avec des messages personnalisés de rejet de mot de passe. Azure AD dit seulement aux utilisateurs « Impossible de mettre à jour le mot de passe. La valeur fournie ne répond pas aux exigences de longueur, complexité ou historique du domaine ». Specops Password Policy donne aux utilisateurs des commentaires dynamiques lors du changement de mot de passe pendant qu’ils tapent, aidant à les éduquer sur les stratégies de sécurité de votre organisation et réduisant les appels au support technique.

Les équipes informatiques peuvent configurer Specops Password Policy et Breached Password Protection pour appliquer ces stratégies dans un environnement sur site et utiliser une solution de fédération ou la réécriture de mot de passe Azure AD pour appliquer ces stratégies aux utilisateurs dans tous les environnements. Découvrez comment ajouter Specops Password Policy à votre environnement Azure AD peut considérablement renforcer la sécurité des mots de passe de votre organisation.

Dernière mise à jour le 22/07/2025