Comment se conformer aux dernières recommandations du NIST en matière de mots de passe ?

Table of Contents

Beaucoup considèrent les directives du National Institute of Standards and Technology (NIST) comme la référence en matière de bonnes pratiques en termes de cybersécurité. Comme vous le savez probablement, le NIST a mis à jour ses directives sur les mots de passe dans la dernière version de son célèbre document de politique SP 800-63B. L’objectif est de renforcer la protection contre les cyberattaques spécifiquement axées contre les mots de passe, car si les pirates informatiques améliorent leur jeu, nous devons en faire autant. Nous allons examiner les nouvelles recommandations et ce qu’elles signifient pour les organisations qui tentent d’aligner leurs pratiques sur celles du NIST en matière de cybersécurité.

Darren James, chef de produit senior chez Specops Software, déclare à propos des nouvelles directives : « Le projet de mises à jour récemment publié par le National Institute of Standards and Technology (NIST) marque une avancée significative dans la modernisation des recommandations de gestion des mots de passe pour les organisations et les particuliers. Nous félicitons le NIST pour ces mises à jour progressives et encourageons les organisations à adopter ces nouvelles directives pour améliorer leur posture de cybersécurité. »

Quelles sont les nouvelles recommandations du NIST ?

Il se peut que vous ne connaissiez pas encore le NIST ou que vous suiviez au contraire ses recommandations depuis plusieurs années. Les anciennes directives (les directives et bonnes pratiques du NIST concernant les mots de passe dans sa publication 800-63b, NIST 800-53 Guidelines and Requirements) contiennent toujours de nombreux conseils judicieux, mais ce billet se concentrera sur les conseils les plus récents du NIST. Car comme vous le verrez, il y a des changements importants.

Si vous avez suivi les meilleures pratiques en matière de politique de mots de passe ces dernières décennies, vous savez que les anciennes normes et recommandations n’ont pas toujours été très user friendly. Les nouvelles normes visent à changer cette situation en proposant de nouvelles politiques qui offrent une approche relative à la sécurité plus sympathique et plus centrée sur l’utilisateur. Elles émettent également quelques recommandations concernant d’anciennes configurations de politiques de mots de passe qui ne sont plus recommandées. Nous avons relevé les six points essentiels des nouvelles lignes directrices du NIST sur la gestion des mots de passe auxquels votre organisation devrait prêter attention.

Cadre de cybersécurité du NIST : les six points clés à retenir sur les mots de passe

1. Longueur plutôt que complexité

La plupart des organisations ont la même politique de mots de passe depuis des années. Elle exige souvent une combinaison de lettres majuscules, de chiffres et de symboles dans le but d’ajouter de la complexité aux mots de passe des utilisateurs finaux. Toutefois, le NIST encourage désormais les organisations à privilégier la longueur plutôt que la complexité. Pourquoi ? Cela peut sembler contre-intuitif de s’éloigner de la complexité, mais cela a à voir avec la prévisibilité humaine. Les utilisateurs finaux suivent souvent le même modèle, commençant par une majuscule et terminant par un chiffre ou un caractère spécial, ou utilisant des échanges de caractères courants comme «a » -> «@ ». Ainsi, au lieu d’obtenir des mots de passe complexes aléatoires, nous nous retrouvons souvent avec de légères variations de mots de passe faibles conçus pour contourner les exigences de complexité :

- admin -> Admin123!

- password -> P@ssword1

- welcome -> Welcome2?

Les pirates informatiques profitent de cette prévisibilité avec des outils de craquage hybrides qui testent d’abord ces combinaisons populaires, réduisant ainsi le temps de craquage. Ainsi, au lieu d’exiger de la complexité, le NIST recommande de laisser les utilisateurs créer des passphrases ou des mots de passe plus longs, plus faciles à retenir mais néanmoins difficiles à deviner pour les attaquants. Une bonne phrase de passe peut être aussi simple qu’une chaîne de mots sans rapport, tels que «coucher de soleil», «chronomètre» et «clôture» pour créer une seule longue phrase de passe. Lequel des éléments suivants serait le plus facile à retenir pour un utilisateur final ? La passphrase de 25 caractères ou le mot de passe complexe de 8 caractères :

- sunset6-stopwatch-fence$

- P3*tnL@7

Pour en savoir plus, consultez notre guide complet pour aider les utilisateurs finaux à configurer des passphrases ici.

2. Ne faites pas expirer vos mots de passe trop fréquemment

Les changements fréquents de mots de passe étaient autrefois considérés comme la pierre angulaire d’une bonne sécurité. Cependant, le NIST déconseille désormais l’expiration obligatoire des mots de passe, sauf en cas de preuve d’une faille de sécurité. L’une des raisons pour expliquer ce revirement est que forcer les gens à changer trop souvent leur mot de passe peut conduire à de mauvaises pratiques en la matière, les utilisateurs finaux se contentant souvent de modifier quelques caractères ou d’utiliser des modèles de caractères répétitifs. Chez Specops, nous ne recommandons pas supprimer complètement les expirations de mot de passe en raison des risques liés à la réutilisation des mots de passe. Mais il est logique de fixer des échéances plus longues lorsque les utilisateurs finaux ont des mots de passe forts et que l’on dispose d’un outil permettant d’analyser les mots de passe compromis.

3. Filtrer les mots de passe courants et compromis

L’une des nouvelles suggestions du projet du NIST concernant les bonnes pratiques en matière de mots de passe est que les organisations confrontent les mots de passe que les utilisateurs tentent de définir avec une liste de mots de passe fréquemment compromis. Ces listes de mots de passe contiendront généralement des mots de passe compromis provenant de compromissions précédentes et d’autres mots de passe indésirables, faibles ou faciles à deviner. Les utilisateurs peuvent ne pas se rendre compte qu’ils réutilisent un mot de passe qui a déjà été exposé lors de compromissions précédentes, ce qui les rend vulnérables aux attaques. Les pirates utilisent ces listes pour accélérer leurs tentatives de piratage – il est donc logique que les organisations les utilisent également à des fins de défense.

Vous souhaitez savoir combien de vos utilisateurs finaux utilisent actuellement un mot de passe compromis ? Vous pouvez découvrir combien de ces mots de passe compromis sont actuellement utilisés par vos utilisateurs finaux grâce à un scan rapide de votre Active Directory avec notre outil d’audit gratuit : Specops Password Auditor.

Specops Password Auditor fonctionne en lecture seule et ne stocke pas les données d’Active Directory. Il n’apporte pas non plus de modification à Active Directory. Vous obtiendrez un rapport exportable facile à comprendre détaillant les vulnérabilités liées aux mots de passe qui pourraient être utilisées comme points d’entrée par les attaquants.

4. Permettre aux utilisateurs de définir des mots de passe longs

Comme indiqué dans le premier point, cette dernière révision du NIST indique que la longueur est la mesure de sécurité la plus importante pour les mots de passe. Ce que confirment également les recherches menées par Specops sur les meilleures pratiques en matière de longueur de mots de passe. Toutefois, cela ne fonctionne que si vous autorisez les utilisateurs à créer des passphrases longues. Les dernières directives suggèrent d’autoriser les utilisateurs à créer des mots de passe ou des passphrases d’une longueur maximale de 64 caractères (même s’il est peu probable que l’utilisateur moyen ait besoin d’atteindre cette limite). Les mots de passe longs sont beaucoup plus difficiles à décrypter, mais n’oubliez pas que même les mots de passe longs et uniques ne sont pas à l’abri d’une compromission.

5. Utiliser l’authentification multifactorielle (MFA)

Cela peut sembler évident aujourd’hui, mais la MFA est encore loin d’être aussi répandue qu’on pourrait le penser. Le NIST recommande fortement le recours à la MFA pour ajouter une couche de protection supplémentaire aux mots de passe et pense que les organisations ne devraient plus la considérer comme étant facultative. Microsoft a constaté que 99,9 % des comptes compromis n’avaient pas activé la MFA – cette dernière devrait donc être un élément obligatoire de la sécurité globale des comptes. La mise en œuvre de la MFA est tout simplement une nécessité pour les organisations qui cherchent à renforcer leur posture de sécurité conformément aux dernières orientations du NIST.

6. Les indices sur les mots de passe et la récupération basée sur les connaissances ne sont plus recommandés

Dans ses dernières directives, le NIST recommande aux organisations d’abandonner les mécanismes traditionnels de récupération de mots de passe. Cela inclut des mécanismes tels que des indices de mot de passe et des questions de sécurité basées sur des connaissances qui ne sont pas considérées comme sécurisées. Là encore, il s’agit d’un comportement humain prévisible. Les utilisateurs finaux choisissent souvent des réponses en fonction d’informations qui peuvent être facilement découvertes sur les réseaux sociaux et d’autres sources accessibles au public.

Le NIST recommande plutôt d’abandonner ce type de questions au profit d’options de récupération plus sûres. Il peut s’agir de réinitialiser un mot de passe à l’aide d’un lien envoyé par courrier électronique ou d’utiliser la MFA pour vérifier l’identité de l’utilisateur lors de la récupération du mot de passe. Avec des solutions de réinitialisation de mot de passe en libre-service comme Specops uReset, les utilisateurs finaux peuvent même effectuer cette opération eux-mêmes.

Liste de contrôle pour s’aligner sur les nouvelles directives du NIST en matière de mots de passe

Pour la plupart des organisations, la mise à jour de la stratégie en matière de mots de passe ne se fait pas du jour au lendemain. Cependant, il y a plusieurs étapes que vous pouvez garder à l’esprit lorsque vous travaillez à respecter les directives du NIST :

- Mise à jour des politiques internes en matière de mots de passe: Les organisations devront s’assurer que leurs politiques en matière de mots de passe intègrent les dernières recommandations du NIST, telles que la priorité donnée à la longueur sur les exigences de complexité et l’ajustement des délais d’expiration des mots de passe.

- Utiliser des listes de filtrage de mots de passe: Les organisations devraient examiner les outils qui permettent d’utiliser des listes de filtrage de mots de passe pour empêcher l’utilisation de mots de passe compromis bien connus et de mots de passe couramment utilisés.

- Transition vers les passphrases: Les utilisateurs finaux devront probablement être sensibilisés à l’utilisation des passphrases et aux avantages que procurent des mots de passe plus longs. Utilisez de bons exemples pour montrer comment des passphrases plus longues peuvent être plus facilement mémorisables que des mots de passe courts et complexes.

- Authentification multifacteurs: Rendez l’authentification multifactorielle obligatoire pour tous les systèmes importants et les données sensibles. Les solutions MFA fourniront un niveau de défense supplémentaire de défense face à une cyberattaque.

- Abandonner les indices de mot de passe et les questions basées sur les connaissances: Utilisez des méthodes de récupération sûres et débarrassez-vous des processus de réinitialisation de mots de passe faibles qui s’appuient sur des informations pouvant être facilement devinées par des pirates informatiques.

- Formation des employés à la cybersécurité: Informer les utilisateurs finaux sur les raisons pour lesquelles les lignes directrices du NIST méritent d’être suivies et sur la manière dont elles contribueront à protéger tout le monde contre les cyber-attaques.

Comment les outils tiers soutiennent les nouvelles recommandations du NIST

Les organisations peuvent éprouver des difficultés à mettre en œuvre les nouvelles recommandations du NIST en matière de sécurité des mots de passe si elles ne disposent pas des outils adéquats. Les stratégies de mot de passe Active Directory par défaut utilisées n’autorisent que quelques options de stratégie de mot de passe de base prêtes à l’emploi et n’autorisent pas les fonctionnalités de stratégie de mot de passe plus avancées comme les listes de filtres de mot de passe et la protection contre les mots de passe incrémentiels.

Specops Password Policy aide les organisations avec les outils nécessaires pour mettre en œuvre les dernières recommandations du NIST grâce à des fonctionnalités avancées et des contrôles de politique flexibles. Voici comment Specops Password Policy peut soutenir vos efforts pour répondre aux directives du NIST :

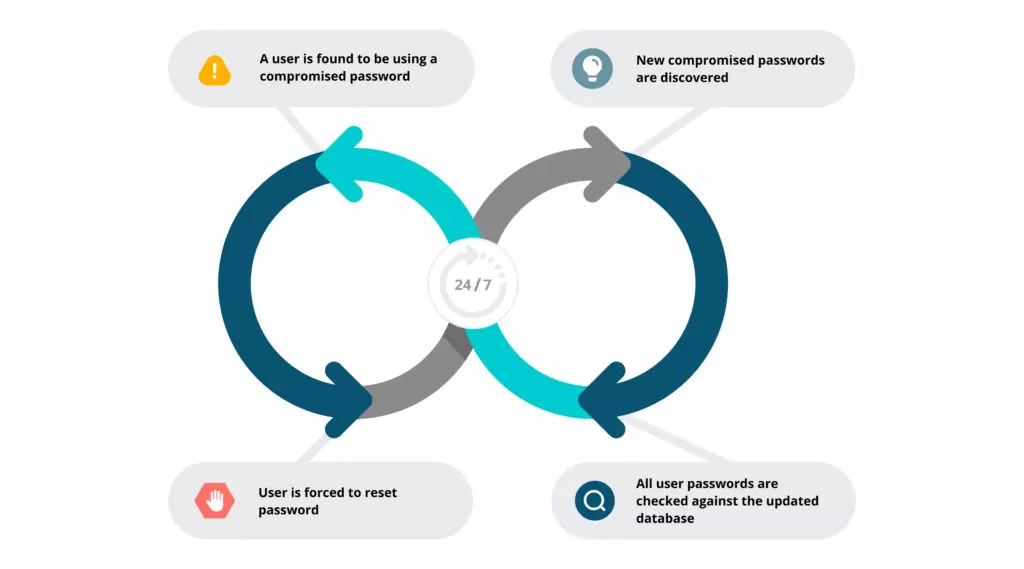

1. Recherche permanente de mots de passe frauduleux

Specops Password Policy s’intègre au filtrage dynamique des mots de passe, bloquant automatiquement les mots de passe apparus dans des fuite de données connues. Cette mesure est conforme à la recommandation du NIST de vérifier les mots de passe par rapport à des listes compromises, ce qui renforce la sécurité en empêchant l’utilisation de mots de passe faibles ou vulnérables. Specops Password Policy dispose également d’une fonctionnalité de protection contre les mots de passe compromis très efficace qui vérifie en permanence votre Active Directory par rapport à notre base de données de plus de quatre milliards de mots de passe compromis uniques connus.

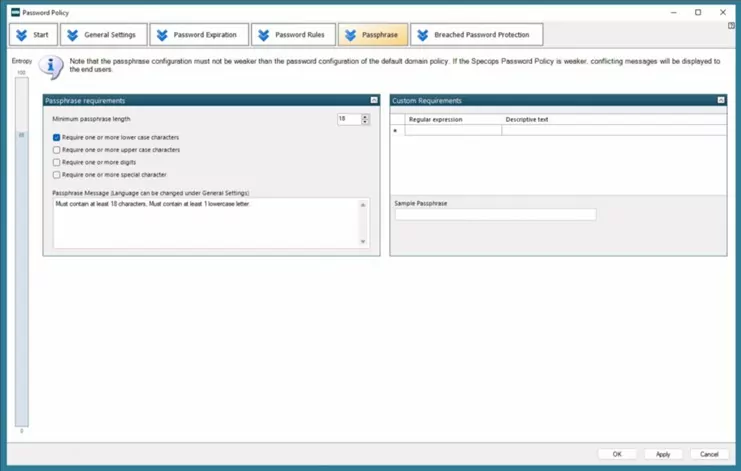

2. Prise en charge de la passphrase

Avec Specops Password Policy, les administrateurs peuvent configurer des politiques de mot de passe qui accordent de l’importance à la longueur plutôt qu’à la complexité. Vous pouvez créer des règles personnalisées qui encouragent l’utilisation de passphrases plus longues, ainsi que des exigences de complexité de votre choix.

3. Expiration forcée

Avec Specops Password Policy, vous pouvez supprimer les déclencheurs d’expiration forcée des mots de passe ou créer des intervalles plus longs entre les expirations. Vous pouvez également configurer un vieillissement basé sur la longueur, où les utilisateurs sont « récompensés » par un délai plus long avant leur prochaine expiration lorsqu’ils créent des passphrases longues et sécurisées. En revanche, les mots de passe plus courts et moins sûrs doivent être changés plus fréquemment.

4. Prise en charge de l’authentification multifacteurs (MFA)

Specops s’intègre à une gamme de solutions d’authentification multifactorielle. Ils ajoutent une couche de sécurité supplémentaire aux connexions des utilisateurs et augmentent considérablement la sécurité des comptes. Le NIST considère désormais la MFA comme une exigence et non plus comme un « atout ».

5. Récupération sécurisée du mot de passe

Specops Password Policy offre des options de réinitialisation de mot de passe sécurisées qui utilisent l’authentification multifactorielle pour s’assurer que l’identité de l’utilisateur est vérifiée avant que le mot de passe puisse être réinitialisé, ce qui aide à éliminer les risques associés aux méthodes de récupération traditionnelles. Specops Password Policy peut aider les organisations à protéger le processus de récupération des mots de passe contre les attaques.

Respectez les directives du NIST avec Specops Password Policy

Le NIST est une norme de cybersécurité très respectée que de nombreuses organisations utilisent pour renforcer leurs défenses contre la menace des cyberattaques. Les dernières directives de la norme NIST 800-63B aident à s’éloigner des configurations de politique de mots de passe qui contiennent des pratiques obsolètes comme le recours à des exigences de complexité, l’expiration des mots de passe et des méthodes de récupération non sécurisées.

Les nouvelles directives mises à jour du NIST offrent une approche plus conviviale et plus sécurisée de la gestion des mots de passe qui encourage les utilisateurs à créer des mots de passe plus longs, plus faciles à retenir, plus sécurisés et protégés par la MFA. L’adoption de ces dernières directives et l’utilisation d’outils tels que Specops Password Policy pourraient améliorer considérablement la sécurité de vos mots de passe et vous aider à vous protéger contre de nombreux types d’attaques de mots de passe.

Vous avez besoin d’aide pour mettre votre organisation en conformité avec les nouvelles directives du NIST ? Contactez nous pour discuter de la façon dont Specops Password Policy pourrait s’adapter à votre organisation.

FAQ

Qu’est-ce que le NIST ?

NIST est l’abréviation de National Institute of Standards and Technology (Institut national des normes et de la technologie). Il fait partie du ministère du Commerce des États-Unis et est l’un des plus anciens laboratoires de sciences physiques du pays. Ses chercheurs mènent des études et établissent des normes, des lignes directrices et des outils dans un large éventail de domaines, de la cybersécurité à la fabrication en passant par les soins de santé.

Quelles sont les dernières directives du NIST ?

Pour obtenir les informations les plus récentes, il est toujours conseillé de consulter directement le site web du NIST, qui met fréquemment à jour ses lignes directrices et ses cadres. Pour les informations relatives aux mots de passe, cet article devrait vous aider.

Est-il difficile de se conformer aux normes du NIST ?

Se conformer aux directives du NIST peut être difficile, mais le niveau de difficulté dépend souvent des directives spécifiques que vous essayez de suivre et du contexte de votre organisation. C’est également un processus précieux pour améliorer la cybersécurité. Décomposer les directives en étapes gérables et établir des priorités en fonction des risques peut faciliter le processus.

Dernière mise à jour le 14/10/2025