Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Les directives et bonnes pratiques du NIST concernant les mots de passe dans sa publication 800-63b

Table of Contents

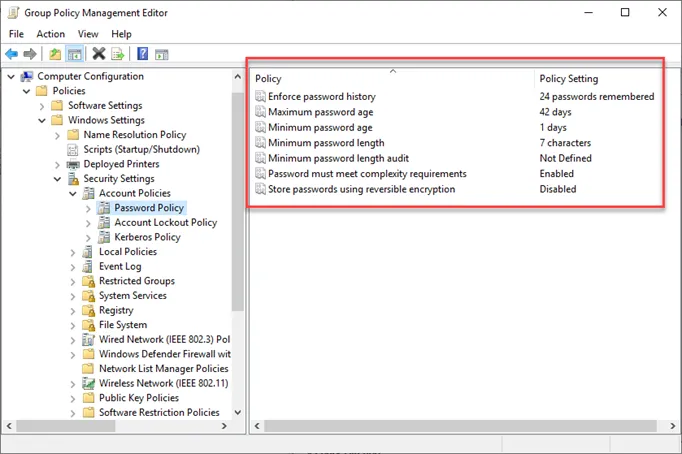

La forme d’authentification la plus élémentaire est le mot de passe. Malgré de nombreuses avancées en matière de cybersécurité, le nom d’utilisateur et le mot de passe – bien qu’obsolètes – sont toujours la forme d’authentification la plus courante aujourd’hui. Les environnements d’entreprise utilisent depuis longtemps des stratégies de mot de passe pour les aider à appliquer les règles concernant ces derniers afin de minimiser l’utilisation de mots de passe faibles.

Cependant, les politiques de mot de passe à granularité fine d’Active Directory ne disposent pas des fonctionnalités nécessaires pour mettre en œuvre les recommandations des autorités de cybersécurité concernant les bonnes pratiques en matière de politique de mot de passe. L’une de ces autorités est le National Institute of Standards and Technology (NIST). Les dernières directives fournies par le NIST nomment différents éléments nécessaires à une politique de mot de passe efficace. Quels sont-ils ? Comment les organisations peuvent-elles facilement modifier leurs politiques de mot de passe afin d’inclure ces bonnes pratiques ?

Qu’est-ce que la publication 800-63b du NIST ?

La publication spéciale 800-63B concerne les directives sur l’identité numérique du National Institute of Standards and Technology (NIST) et fournit les bonnes pratiques liées à l’authentification et à la gestion du cycle de vie des mots de passe. Dans cette publication, le NIST décrit plusieurs bonnes pratiques à mettre en œuvre afin de renforcer la sécurité des mots de passe. Jetons un coup d’œil aux recommandations NIST concernant les utilisateurs finaux qui modifient leurs mots de passe :

- Vérifier les mots de passe par rapport aux listes de mots de passe compromis ;

- Bloquer les mots de passe contenus dans les dictionnaires de mots de passe ;

- Empêcher l’utilisation de mots de passe répétitifs ou incrémentiels ;

- Interdire les mots spécifiques au contexte comme mots de passe.

Mise en œuvre des directives d’identité numérique NIST 800-63B

1. Vérifiez les mots de passe par rapport aux listes connues de mots de passe compromis

Dans les directives d’identité numérique du NIST, on peut lire :

« Lors du traitement des demandes d’établissement et de modification de secrets mémorisés, les vérificateurs DOIVENT comparer les secrets potentiels à une liste contenant des valeurs connues pour être couramment utilisées, attendues ou compromises. Par exemple, la liste PEUT inclure, mais sans s’y limiter :

- Les mots de passe obtenus à partir de précédents corpus compromis. »

Cela signifie que selon les normes actuelles, les organisations doivent vérifier les mots de passe choisis par les utilisateurs finaux par rapport aux bases de données ou aux listes de mots de passe corrompus. Ce processus permet d’empêcher les utilisateurs finaux de choisir un mot de passe qui est déjà apparu dans une base de données de mots de passe compromis lors d’attaques précédentes.

En tant qu’êtres humains, nous avons tendance à tous penser de la même manière. Si une personne pense à un mot de passe spécifique, il y a de fortes chances qu’un autre utilisateur final puisse penser au même mot de passe. De plus, les utilisateurs finaux ont tendance à utiliser les mêmes mots de passe entre les comptes personnels et professionnels et à utiliser le même mot de passe pour plusieurs services. Notre rapport Specops Password Auditor sur les mots de passe identiques identifie les groupes de comptes d’utilisateurs qui ont le même mot de passe. Ne pas empêcher l’utilisation de mots de passe communs est une raison courante pour laquelle les utilisateurs figurent sur ce rapport.

Les pirates ont massivement recours à des bases de données de mots de passe piratés dans des attaques par force brute et par pulvérisation de mots de passe pour compromettre les environnements commerciaux. Par exemple, on pense aujourd’hui que l’attaque contre Colonial Pipeline est due à la violation d’un mot de passe appartenant à une base de données de quelque 8 milliards de mots de passe sur le dark web. On pense que l’employé de Colonial a peut-être utilisé le même mot de passe sur un autre compte ayant été piraté précédemment. Il est important de se rendre compte des énormes dommages résultant d’un mot de passe compromis lorsque des pirates le découvrent à l’aide d’une base de données de mots de passe corrompus.

Définie dans la stratégie de groupe, la stratégie de mot de passe Active Directory n’a aucun moyen natif de vérifier les mots de passe compromis dans l’environnement. Les scripts PowerShell sont largement disponibles et peuvent aider à vérifier Active Directory par rapport à de petites listes de mots de passe corrompus. Cependant, celles-ci ne sont généralement pas activement prises en charge et peuvent ne pas contenir un sous-ensemble complet de mots de passe violés correspondant.

Les organisations doivent utiliser une protection efficace contre les mots de passe tiers corrompus dans leurs environnements Active Directory afin de débusquer les mots de passe des utilisateurs finaux qui peuvent déjà figurer sur des listes compromises et les avertir si un mot de passe défini est corrompu ultérieurement.

2. Bloquer les mots de passe contenus dans les dictionnaires de mots de passe

Un concept similaire consiste à utiliser ce que l’on appelle un dictionnaire de mots de passe pour filtrer ou interdire l’utilisation de mots de passe spécifiques par les utilisateurs finaux. Les dictionnaires de mots de passe sont efficaces car ils peuvent contenir des mots spécifiques à l’organisation ou à l’entreprise. Les attaquants essaient souvent des combinaisons de mots de passe pouvant contenir des éléments liés à l’entreprise. Par exemple, les utilisateurs finaux ont tendance à utiliser des mots de passe contenant le nom de l’entreprise, des produits connus ou d’autres mots facilement devinables.

L’utilisation d’un dictionnaire de mots de passe personnalisé permet aux entreprises de configurer de grands ensembles de mots personnalisés et des variations autour de ces mots qu’il sera impossible d’utiliser dans un mot de passe. Active Directory peut utiliser des fichiers .dll de filtre de mot de passe qui peuvent implémenter ces listes de mots de passe non autorisés.

Cependant, les entreprises doivent écrire elles-mêmes les fichiers .dll et s’assurer qu’ils sont correctement implémentés. De nombreuses entreprises peuvent ne pas avoir de développeurs internes, cela peut donc représenter un défi. Par conséquent, des solutions tierces sont généralement nécessaires pour implémenter correctement les dictionnaires de mots de passe personnalisés.

3. Empêcher l’utilisation de mots de passe répétitifs ou incrémentiels

Un autre comportement typique de l’utilisateur final qui choisit un nouveau mot de passe lorsque celui-ci doit être renouvelé consiste à choisir des caractères répétitifs ou séquentiels. Par exemple, lorsque les entreprises utilisent des seuils d’expiration de mot de passe dans l’environnement Active Directory, les utilisateurs finaux peuvent simplement changer leur mot de passe en plaçant un numéro séquentiel à la fin. NIST 800-63B recommande de vérifier que les mots de passe n’utilisent pas de caractères répétitifs ou séquentiels (par exemple, « aaaaaa », « 1234abcd »).

Par exemple, si un mot de passe d’utilisateur final est actuellement P@$$word1 dans Active Directory (un mot de passe faible pour commencer), il peut être enclin – lorsqu’il est obligé de changer son mot de passe – à incrémenter le mot de passe en le remplaçant par P@$$ mot2. La raison est simple : il sera facile à retenir. Les exigences de complexité d’Active Directory et les paramètres d’historique des mots de passe trouvés dans les stratégies de mot de passe Active Directory traditionnelles n’empêchent pas l’incrémentation des mots de passe.

4. Interdire les mots spécifiques au contexte comme mots de passe

Un autre composant commun d’un mot de passe faible est un mot de passe qui contient une partie du nom du compte de l’utilisateur ou d’autres composants spécifiques au contexte, comme une partie du nom complet de l’utilisateur. Les organisations doivent bloquer l’utilisation de composants de mot de passe spécifiques au contexte et s’assurer que les utilisateurs choisissent des mots de passe non spécifiques au contexte. Selon le NIST, les éléments suivants doivent être vérifiés lorsque les mots de passe des utilisateurs finaux sont configurés :

– Bloquer les mots spécifiques au contexte, tels que le nom du service, le nom d’utilisateur et leurs dérivés ;

– Le mot de passe ne doit pas contenir le nom du compte de l’utilisateur ou des parties du nom complet de l’utilisateur dépassant deux caractères consécutifs.

Specops Password Policy et Specops Password Auditor

Comme expliqué plus haut, les paramètres natifs de la stratégie de mot de passe Active Directory manquent de plusieurs domaines vitaux d’application des mots de passe recommandés par le NIST et d’autres autorités de cybersécurité. Par conséquent, des solutions tierces sont nécessaires pour aligner les stratégies de mot de passe Active Directory aux recommandations actuelles.

Specops Password Policy et Specops Password Auditor sont des outils qui permettent aux entreprises de prendre le contrôle des politiques de mot de passe Active Directory et de s’assurer qu’elles respectent les bonnes pratiques. De plus, la politique de mots de passe Specops permet aux organisations d’ajouter les fonctionnalités manquantes dans les politiques de mot de passe de leur organisation, notamment :

- Protection contre les mots de passe compromis ;

- Dictionnaires de mots de passe personnalisés ;

- Blocage des mots de passe répétitifs ou incrémentiels ;

- Interdiction des mots spécifiques au contexte comme mots de passe.

Specops Breached Password Protection inclut des données d’attaques en direct (qui détectent en permanence les mots de passe utilisés lors de violations réelles) et des données sur les mots de passe volés par des logiciels malveillants (alimentées par l’unité de renseignement sur les menaces de la société mère de Specops Software, Outpost24). Il vérifie également en continu une base de données de plus de 4 milliards de mots de passe compromis, ainsi que lorsqu’un utilisateur modifie ou réinitialise son mot de passe.

(Dernière mise à jour le 06/11/2024)