Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment forcer le changement de mot de passe lors de la prochaine connexion dans Azure AD ?

Table of Contents

Azure AD (bientôt Entra ID) est le composant central de la gestion des identités et des accès dans Microsoft Azure et par extension, Microsoft 365. La gestion des utilisateurs et des mots de passe pour les comptes de l’organisation nécessite de comprendre comment Azure AD gère les changements de mot de passe, en particulier lorsque les comptes sont synchronisés à partir d’environnements Active Directory sur site.

Forcer les utilisateurs à changer leur mot de passe lors de la prochaine connexion est un paramètre courant, utilisé depuis des années. Cependant, comment cela se passe t-il avec Azure AD et la synchronisation des comptes et des mots de passe à partir d’Active Directory on premise ? Nous allons voir comment procéder et aborder les questions à prendre en compte.

Les raisons pour lesquelles « L’utilisateur doit changer son mot de passe à la prochaine connexion »

Le mot de passe d’un utilisateur est la première ligne de défense contre les accès non autorisés. Toutefois, au fil du temps, ces mots de passe peuvent devenir vulnérables en raison d’attaques par hameçonnage, de compromissions accidentelles de données, de techniques de force brute et d’autres formes de cyber-attaques. La directive « changer le mot de passe à la prochaine connexion » est une démarche proactive qui permet de garantir que les informations d’identification conservent bien un certain niveau de sécurité.

Quelles sont les raisons pour lesquelles une organisation mettrait en œuvre cette démarche ? Plusieurs raisons se dégagent :

- Protocoles post-fraude : la modification des mots de passe peut être considérée comme une mesure proactive contre la compromission des informations d’identification. Il s’agit également d’une mesure essentielle après une violation de la sécurité : une réinitialisation forcée du mot de passe permet d’éliminer les comptes compromis.

- Processus d’intégration : lorsque de nouveaux utilisateurs arrivent dans l’organisation, ils peuvent se voir attribuer un mot de passe temporaire. En exigeant un changement de mot de passe, on s’assure que ces nouveaux utilisateurs définissent un mot de passe qu’ils sont les seuls à connaître.

- Expiration du mot de passe : des réinitialisations périodiques réduisent les possibilités d’accès non autorisé.

- Réinitialisation du mot de passe par le helpdesk : si un technicien du helpdesk réinitialise le mot de passe d’un utilisateur final, la meilleure pratique consiste à obliger l’utilisateur à modifier à nouveau son mot de passe lors de la prochaine connexion, afin que personne d’autre que l’utilisateur final ne connaisse le mot de passe actuel.

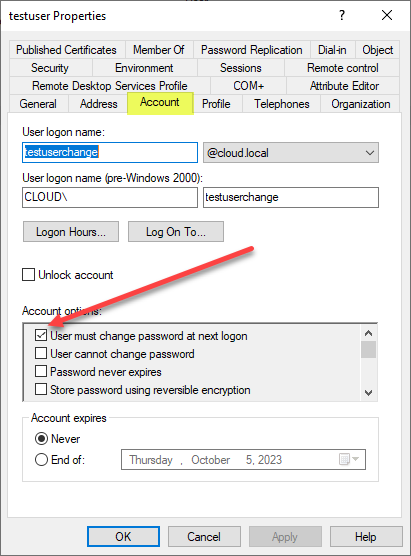

Voici un exemple du paramètre pour les services de domaine Active Directory : L’utilisateur doit modifier son mot de passe lors de sa prochaine connexion.

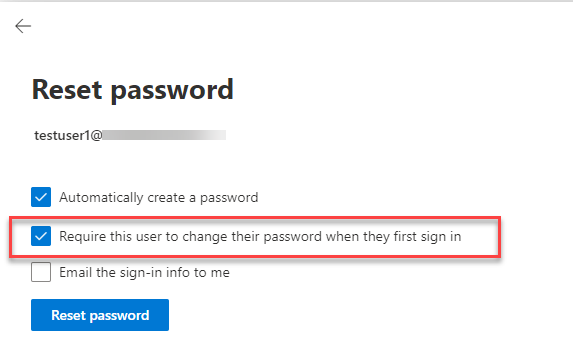

Par exemple, dans l’environnement Microsoft 365 SaaS, un administrateur a sélectionné « réinitialiser le mot de passe » et a coché l’option : Demander à cet utilisateur de modifier son mot de passe lorsqu’il se connecte pour la première fois.

Comment automatiser le processus de synchronisation des mots de passe entre les services de domaine Active Directory sur site et Azure Active Directory ?

Synchronisation des changements de mots de passe avec Azure AD

D’une manière générale, la plupart des organisations qui migrent vers une infrastructure hybride utilisant des ressources dans Microsoft 365 configureront Azure AD Connect. Azure AD Connect est un outil que les organisations utilisent pour synchroniser leurs comptes de services de domaine Active Directory sur site avec Azure AD.

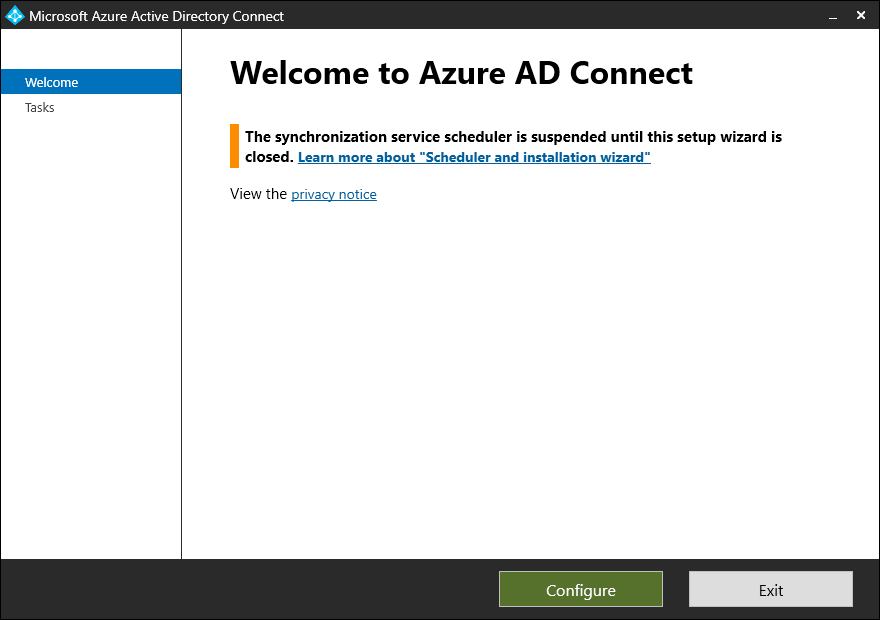

Les administrateurs installent et utilisent l’assistant de synchronisation dans Azure AD Connect pour configurer les différentes options de synchronisation des comptes et des mots de passe entre l’environnement Active Directory sur site et Azure AD.

Grâce à Azure AD Connect, les changements de mot de passe appliqués à AD sur site peuvent être répercutés sur Azure AD. Toutefois, c’est là que des problèmes peuvent survenir.

Certains scénarios lors de l’utilisation d’Azure AD Connect peuvent surprendre les administrateurs :

- Réécriture du mot de passe : si la « réinitialisation du mot de passe en libre-service » est activée, les modifications apportées à Azure AD risquent de ne pas être répercutées dans AD on prem, à moins que la réinitialisation du mot de passe ne soit également activée.

- Méthodes d’authentification : en fonction de votre politique de mots de passe Azure AD et des paramètres AD sur site, certaines méthodes d’authentification peuvent ne pas appliquer immédiatement le changement de mot de passe.

- Politique de mot de passe Azure AD vs. politique sur site : des divergences peuvent exister entre les deux, en particulier si des stratégies personnalisées ont été appliquées à l’une ou à l’autre. Il est essentiel de comprendre et de réconcilier ces différences.

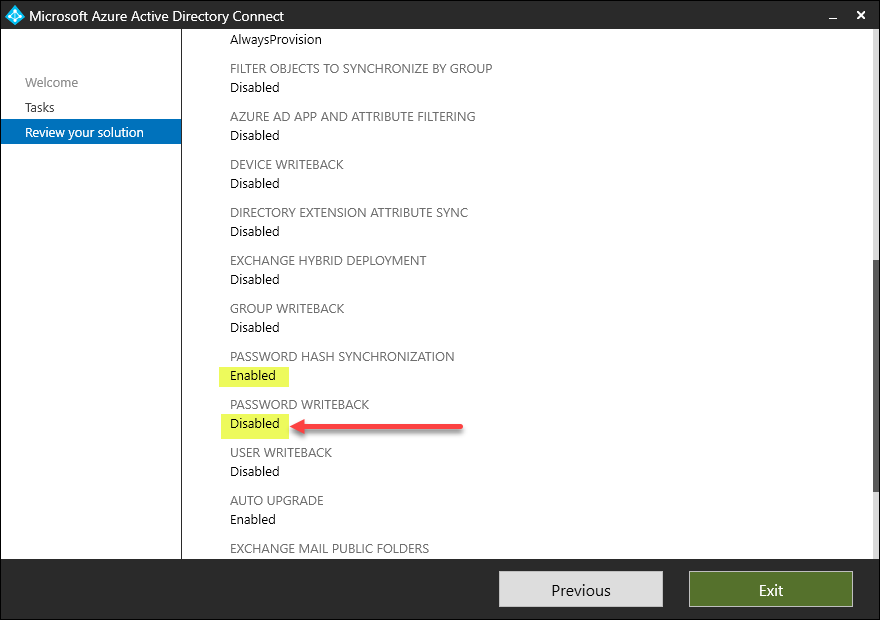

Ci-dessous, nous présentons un exemple de configuration d’Azure AD Connect avec la synchronisation du hachage des mots de passe activée, mais la réécriture des mots de passe est désactivée. Cependant, si vous utilisez Specops Password Policy avec Azure AD Connect, nous vous recommandons d’activer la réécriture du mot de passe ici.

Le flux de changements forcés de mots de passe

Lorsqu’un utilisateur se connecte pour la première fois ou qu’un administrateur a réinitialisé son mot de passe, la pratique générale consiste à s’assurer qu’il modifie bien son mot de passe. Les administrateurs configurent l’option « L’utilisateur doit changer son mot de passe à la prochaine connexion » sur le compte d’un utilisateur. Ce système de mot de passe temporaire est essentiel car il garantit que seul l’utilisateur légitime connaît les informations d’identification après la première utilisation, ce qui atténue le risque de problèmes de sécurité liés au mot de passe.

Que faut-il faire pour qu’Azure AD Connect prenne en compte ces changements correctement et synchronise l’attribut de changement forcé et le mot de passe temporaire ?

Synchronisation des changements forcés de mots de passe avec Azure

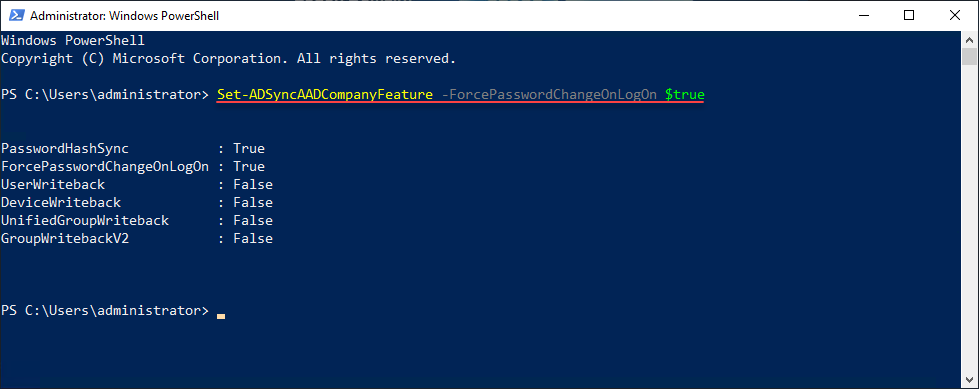

Par défaut, le paramètre « User must change password at next logon » n’est pas synchronisé entre AD sur site et Azure AD. Pour activer la synchronisation de ce paramètre, la fonctionnalité ForcePasswordChangeOnLogOn doit être activée. Elle peut être activée avec Azure AD Connect à l’aide de la commande :

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

Ci-dessous, nous avons exécuté le cmdlet PowerShell sur notre serveur Azure AD Connect pour activer le paramètre ForcePasswordChangeOnLogon.

Il y a plusieurs points clés à comprendre dans ce processus lié à la synchronisation des comptes :

- Le simple fait de définir l’option « Forcer le changement de mot de passe » n’active pas le processus en soi. Cela ne synchronisera que les événements futurs pour lesquels l’option « l’utilisateur doit changer de mot de passe à la prochaine connexion » est activée – cela ne synchronisera pas les instances existantes pour lesquelles cette option est activée sur les comptes d’utilisateurs.

- Les utilisateurs ayant l’attribut « Le mot de passe n’expire jamais » dans AD n’auront pas l’indicateur « forcer le changement de mot de passe » activé dans Azure AD. Par conséquent, aucune invite de changement n’apparaîtra lors de leur prochaine connexion à Azure.

- Les utilisateurs nouvellement créés dans AD avec l’option « User must change password at next logon » activée sont toujours invités dans Azure AD à changer leur mot de passe lors de la prochaine connexion. Ce comportement reste inchangé, quel que soit le paramètre ForcePasswordChangeOnLogOn. Cela s’explique par le fait que ces nouveaux utilisateurs sont créés sans mot de passe dans Azure AD, ce qui rend cette fonctionnalité spécifique uniquement aux scénarios impliquant des réinitialisations de mot de passe administrateur.

Vous pouvez lire plus de détails dans la documentation officielle de Microsoft ici : Mettre en œuvre la synchronisation des hachages de mots de passe avec Azure AD Connect sync.

Note sur les postes de travail reliés à Azure AD

Il existe une lacune notable dans l’écosystème de Microsoft en ce qui concerne l’obligation de modifier le mot de passe lors de la prochaine connexion : un utilisateur ne sera jamais invité à modifier son mot de passe lors de la connexion ou du déverrouillage d’un poste de travail relié à Azure AD.

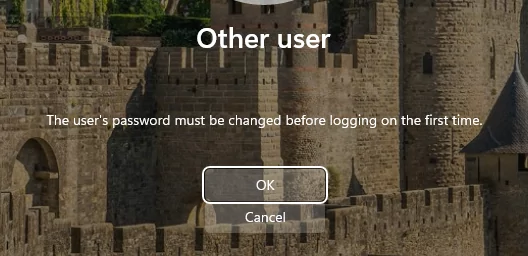

Pour les postes de travail connectés à Azure sur site ou hybrides, ce n’est pas un problème. L’authentification de l’utilisateur se fait par rapport au domaine AD sur site et l’utilisateur est forcé de changer son mot de passe (tant que l’utilisateur est sur le réseau et ne se connecte pas avec des informations d’identification mises en cache) :

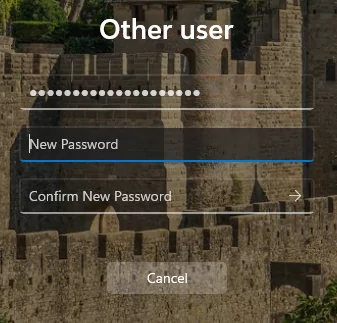

À cette étape, l’utilisateur clique sur OK et la boîte de dialogue Modifier le mot de passe s’affiche :

Pour les machines purement connectées à Azure AD, l’utilisateur est authentifié auprès d’Azure lorsqu’il se connecte et Microsoft ne forcera jamais un changement de mot de passe avant de se connecter au poste de travail. Nous pouvons supposer qu’il s’agit d’un effet secondaire de la suppression de la boîte de dialogue de modification du mot de passe présentée ci-dessus pour les machines connectées à Azure AD ; si un utilisateur appuie sur Ctrl+Alt+Del et sélectionne modifier le mot de passe, il est ramené à sa session de connexion et une page de modification du mot de passe Microsoft s’ouvre dans son navigateur par défaut.

Si un utilisateur travaillant exclusivement sur un poste de travail connecté à Azure AD ne modifie pas son mot de passe de manière proactive, il peut ne pas être contraint de le faire jusqu’à la prochaine fois qu’il se connectera sur un nouvel appareil.

Points à prendre en compte à l’avenir

- Mots de passe temporaires : bien qu’Azure puisse demander à un utilisateur de changer son mot de passe temporaire lors de la prochaine connexion, certains services ou applications connectés à Azure AD peuvent ne pas reconnaître l’événement de changement de mot de passe et autoriser la connexion à l’aide du mot de passe temporaire. Il s’agit notamment des postes de travail Azure AD Joined décrits ci-dessus.

- Durée d’expiration du mot de passe : les paramètres par défaut d’Azure peuvent différer de ceux qu’une organisation a définis dans son AD sur site. Ces différences peuvent être source de confusion concernant les politiques d’expiration des mots de passe.

- Une stratégie plus large en matière de mots de passe : forcer les changements de mot de passe a longtemps été un élément central des stratégies de mot de passe pour la plupart des organisations avec des environnements de services de domaine Active Directory sur site. Toutefois, à mesure que les entreprises migrent d’une infrastructure sur site vers des solutions SaaS comme Microsoft 365, elles doivent comprendre comment fonctionnent les réinitialisations forcées de mot de passe entre les comptes synchronisés à partir de l’infrastructure sur site et Azure AD.

Les mots de passe de votre Active Directory doivent-il faire l’objet d’un bilan de santé ? Lancez une analyse en lecture seule avec notre outil gratuit Specops Password Auditor. Vous obtiendrez un rapport personnalisé avec des détails sur les mots de passe compromis, les comptes d’utilisateurs stagnants/inactifs et sur votre niveau de conformité avec les principales réglementations et normes en matière de cybersécurité.

(Dernière mise à jour le 17/03/2025)