Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Überprüfung von Passwortanforderungen in Active Directory

Table of Contents

Active-Directory-Passwortrichtlinien sind nicht immer das, was sie zu sein scheinen; oft gibt es Diskrepanzen bei Einstellungen wie der Passwortkomplexität, dem maximalen Passwortalter oder den längst vergessenen „Fine-Grained Password Policies“, die in der Domäne konfiguriert sind. In diesem Blog-Post schauen wir uns an, wie man die Passwortanforderungen im Active Directory überprüft und wo Passwortrichtlinien konfiguriert und hinterlegt werden.

Active Directory Default Domain Password Policy

Diese Passwortrichtlinie ist die Default Password Policy (und bis Windows 2008 und zur Einführung von Fine-Grained Password Policies die einzige) Passwortrichtlinie für Benutzer in der Domäne.

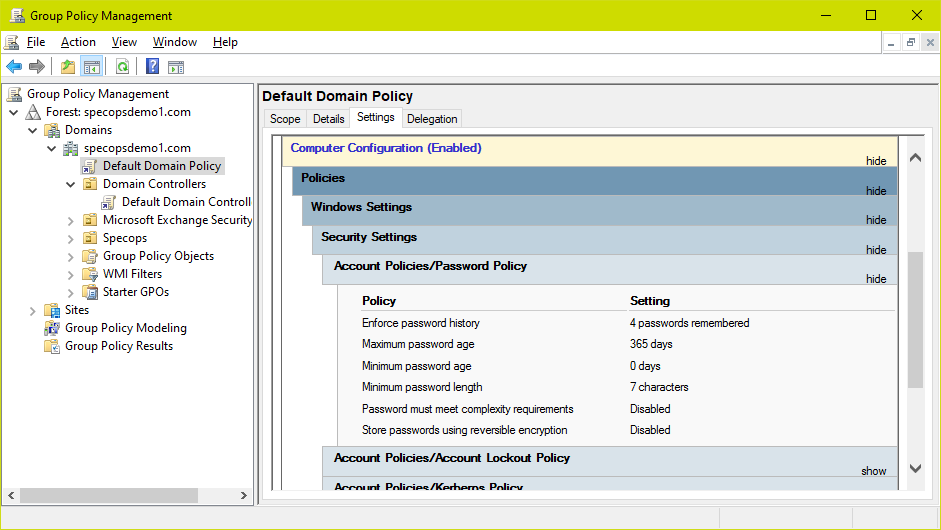

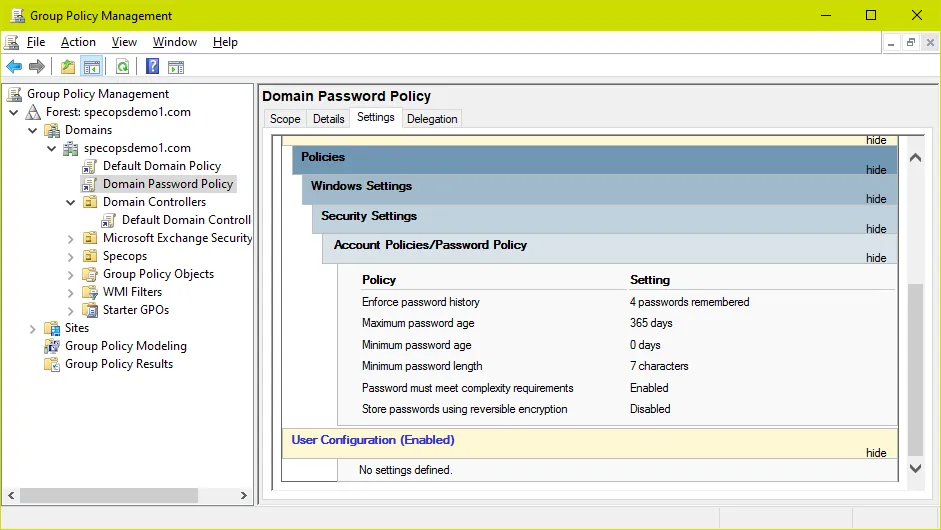

Normalerweise (und standardmäßig in einer neuen AD-Domäne) wird das integrierte Default Domain Policy-GPO verwendet, um die Active Directory-Passwortrichtlinie festzulegen, wie im Screenshot oben gezeigt.

Ein wichtiger Unterschied ist jedoch, dass dieses GPO die Richtlinie nur im Active Directory setzt. Beim Festlegen von Benutzerpasswörtern schaut das AD nicht auf die Gruppenrichtlinie sondern auf die Attribute des Root-Domänenobjekts im AD; es empfiehlt sich daher immer, diese Werte zu überprüfen, um sicherzustellen, dass die Passwortrichtlinie richtig festgelegt ist.

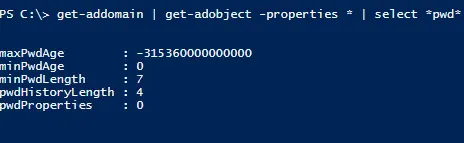

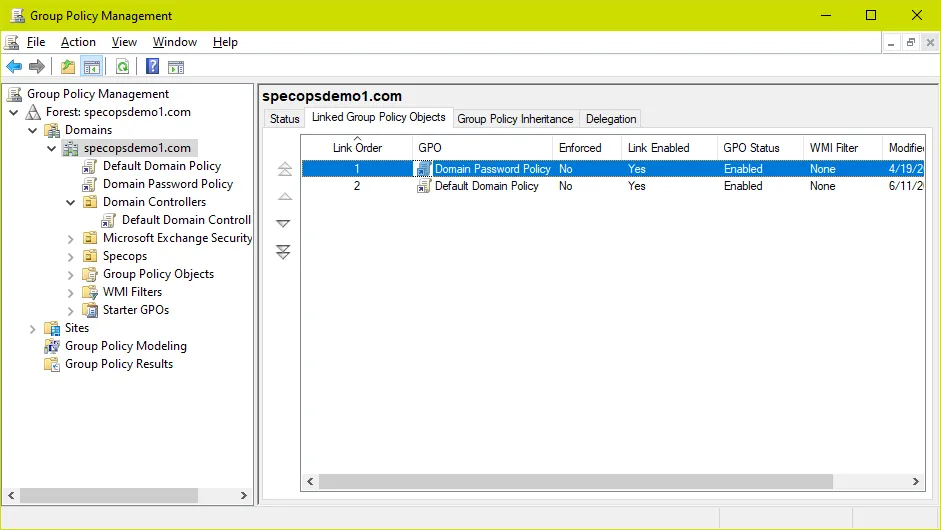

Schauen wir uns diese Attribute mithilfe der PowerShell an. Der erste Befehl prüft die tatsächlichen Attributnamen; der zweite prüft dieselben Attribute, gibt uns aber klarere Namen und übersetzt die Zeitwerte (z. B. maxPwdAge) in ein für uns leicht verständliches Format:

get-addomain | get-adobject -properties * | select *pwd*

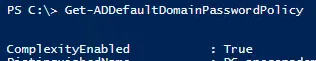

Get-ADDefaultDomainPasswordPolicy

In den meisten Umgebungen entspricht die Ausgabe hier dem, was in der Default Domain Policy steht. Sollte dies nicht der Fall sein, müssen wir das, was das AD hier tut, vollständig entpacken:

Die Passwortrichtlinie wird aus der Gruppenrichtlinie gelesen und von dem Domänen-Controller auf diese Attribute angewendet, der die Rolle des PDC-Emulators bei der Ausführung von gpupdate innehat. Die Einstellungen müssen allerdings nicht aus der integrierten Default Domain Policy stammen. Tatsächlich sind dies die Kriterien für ein Passwortrichtlinien-GPO:

- Das GPO muss mit dem Stammverzeichnis der Domäne verknüpft sein.

- Das GPO muss auf das Computerkonto des PDC-Emulators angewendet werden.

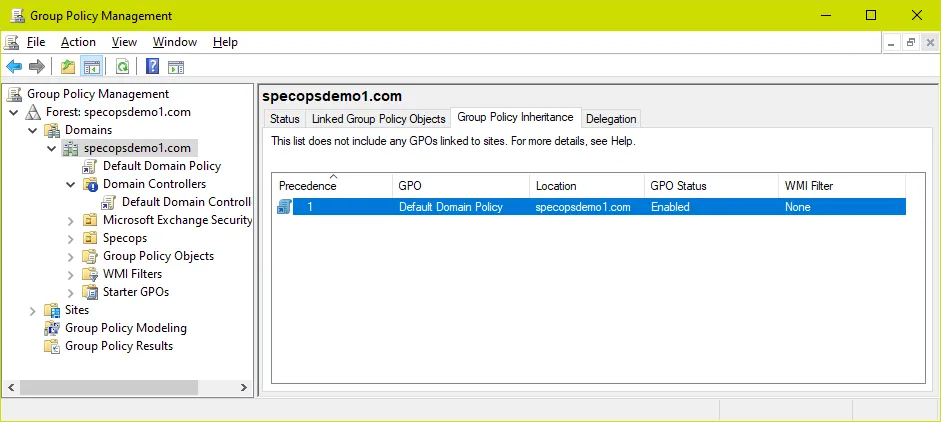

Wenn Ihre Domänen-Passwortrichtlinie nicht mit dem Standard-Domänenrichtlinien-GPO übereinstimmt, suchen Sie nach einem anderen GPO, das mit dem Stammverzeichnis der Domäne verknüpft ist und Passwortrichtlinieneinstellungen sowie eine blockierte Vererbung auf der Domänencontroller-OU enthält.

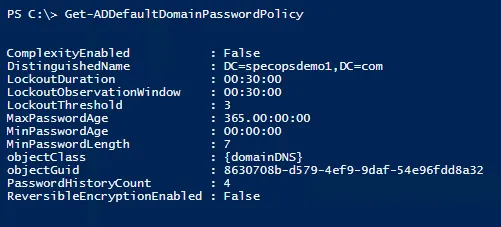

Ein anderes GPO, das mit dem Stammverzeichnis der Domäne verknüpft ist und Passwortrichtlinieneinstellungen enthält

Wenn mehrere im Stammverzeichnis verknüpfte GPO eine Passwortrichtlinieneinstellung haben, hat das GPO mit dem höchsten Verknüpfungsrang den Vorrang für diese spezielle Einstellung. Überprüfen Sie alle mit dem Stammverzeichnis verknüpften GPO auf Passwortrichtlinieneinstellungen. Hier haben wir zum Beispiel ein zweites GPO namens „Domain Password Policy“ mit einem höheren Verknüpfungsrang als die Default Domain Policy und die Passwortrichtlinieneinstellungen hinzugefügt. Die Passwortrichtlinieneinstellungen in diesem GPO haben Vorrang vor denen in der Default Domain Policy.

Nachdem wir diese Änderung vorgenommen und gpupdate auf dem PDC ausgeführt haben, sehen wir jetzt, dass die Passwortkomplexität gemäß dem GPO „Domain Password Policy“ aktiviert ist.

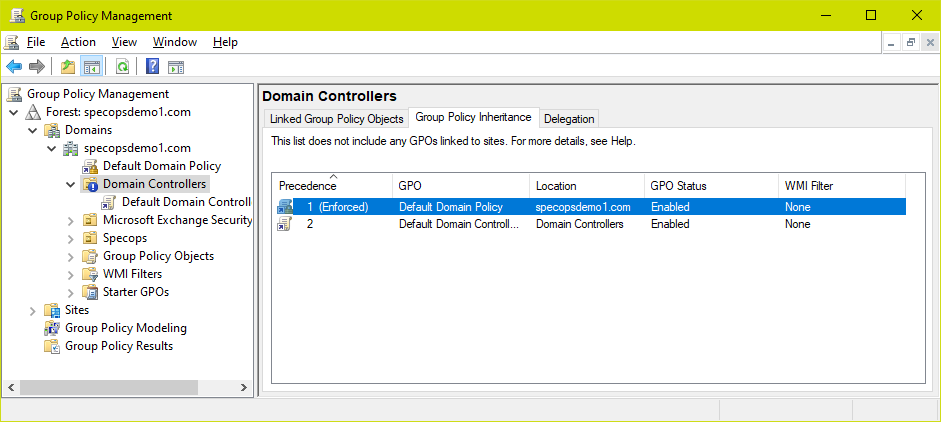

Blockierte Vererbung auf Domänencontroller-OU

Wenn die Vererbung auf der Domänencontroller-OU blockiert ist, werden Passwortrichtlinieneinstellungen aus Richtlinien, die mit dem Stammverzeichnis der Domäne verknüpft sind, ignoriert. In diesem Beispiel haben wir die Vererbung auf der Domänencontroller-OU blockiert und können bestätigen, dass die Standard-Domänenrichtlinie nicht in der Liste der Gruppenrichtlinienvererbung enthalten ist – das bedeutet, dass Änderungen der Passwortrichtlinieneinstellungen in diesem GPO ignoriert werden und die aktuelle Passwortrichtlinie auf die Domäne „tätowiert“ wird.

Merkwürdigerweise hat das direkte Verknüpfen des GPO mit der Domänencontroller-OU keine Auswirkung. Die Lösungen bestehen hier darin, entweder die Blockierung der Vererbung auf der Domänencontroller-OU aufzuheben oder die Verknüpfung am Stamm der Domäne auf „erzwungen“ zu setzen (was die blockierte Vererbung außer Kraft setzt) – achten Sie aber auf die anderen Einstellungen in diesen GPO, wenn Sie Änderungen an der Vererbung bzw. erzwungenen Verknüpfungen vornehmen. So oder so sollten die Einstellungen wirksam werden, solange die Richtlinie in der Liste der Gruppenrichtlinienvererbung erscheint.

Beachten Sie bei der Behebung von Problemen mit Passwortrichtlinien-GPO im AD, dass Sie auf dem PDC-Emulator gpupdate ausführen müssen, damit die Änderungen wirksam werden.

Fine-Grained Password Policies

Mit Windows 2008 führte Microsoft die Funktion Fine-Grained Password Policies (FGPP) ein, mit der Administratoren unterschiedliche Passwortrichtlinien auf der Grundlage von Active-Directory-Sicherheitsgruppen konfigurieren können.

Hinweis: Manche Administratoren versuchen, mehrere Passwortrichtlinien im AD festzulegen, indem sie zusätzliche GPO mit Passwortrichtlinieneinstellungen erstellen und diese auf Benutzer-OUs anwenden. Das funktioniert nicht im Active Directory; GPO mit AD-Passwortrichtlinieneinstellungen, die an einer anderen Stelle als dem Stammverzeichnis der Domäne verknüpft sind, haben keinerlei Effekt auf die Passwortanforderungen für Benutzer. Die Argumentation macht in gewisser Weise Sinn – Passwortrichtlinieneinstellungen erscheinen im Bereich „Computereinstellungen“ und haben daher keinen Einfluss auf Benutzerobjekte. Dennoch handelt es sich bestenfalls um ein kontraintuitives Design von Microsoft.

Die Specops Password Policy, dagegen nutzt benutzerbasierte GPO-Einstellungen und wendet Einstellungsobjekte für Passwortrichtlinien direkt auf Benutzerobjekte an, bei denen sie zum Einsatz kommen. Dies ermöglicht eine deutlich intuitivere Handhabung für den Administrator.

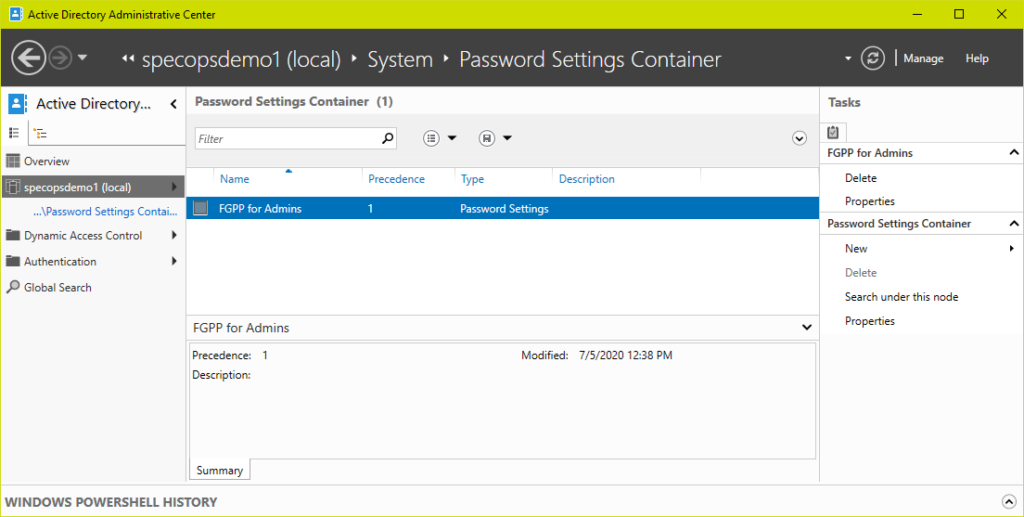

Zur Erstellung oder Anzeige von Fine-Grained Password Policies können ADSIEdit, PowerShell oder das Active Directory Administrative Center verwendet werden.

Objekte von Fine-Grained Password Policies werden im AD im Container System/Passworteinstellungen gespeichert. Da Fine-Grained Password Policies nicht in Gruppenrichtlinien enthalten sind, ist gpupdate bei Änderungen nicht erforderlich; sie werden wirksam, sobald die Einstellungen konfiguriert sind (abgesehen von eventuellen Verzögerungen bei der Replikation zwischen Ihren Domänen-Controllern).

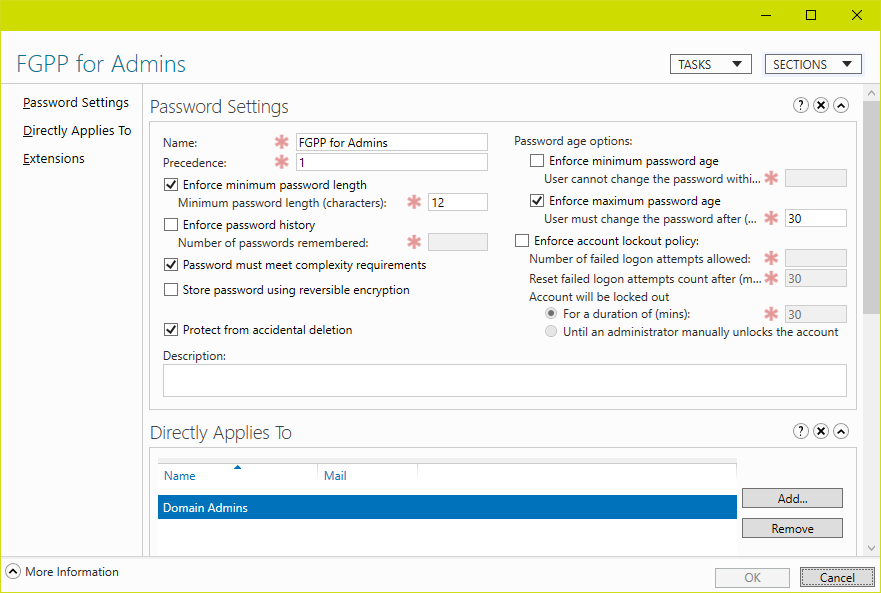

Hier haben wir eine Domäne mit einer einzelnen Fine-Grained Policy, die auf die Gruppe der Domänen-Admins angewendet wird:

So zeigen Sie die Richtlinie in der PowerShell an:

get-adfinegrainedpasswordpolicy -filter *Für Mitglieder der Gruppen, die im Attribut „Gilt für“ der Fine-Grained Password Policy aufgeführt sind, ersetzen sowohl die Passwortrichtlinie als auch die Einstellungen für die Kontosperrung in der Fine-Grained Policy die in der Default Domain Password Policy. Werden mehrere Fine-Grained Policies auf einen bestimmten Benutzer angewendet, bestimmt der in jeder FGPP festgelegte Vorrangwert, welche Richtlinie gewinnt.

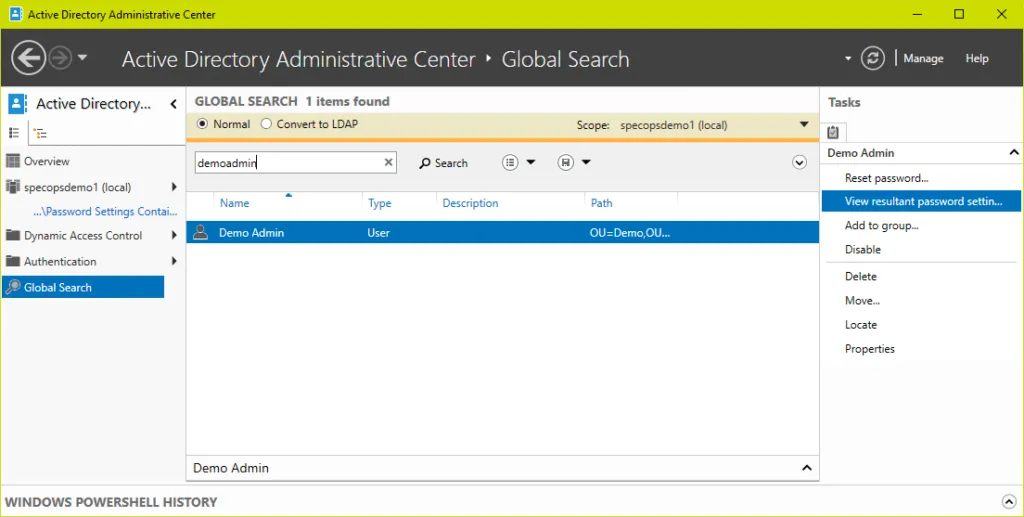

Um zu sehen, welche Fine-Grained Policy auf einen Benutzer angewandt wird, suchen Sie diesen in der allgemeinen Suche im Active Directory Administrative Center und gehen dann im Aufgabenmenü auf „resultierende Passworteinstellungen anzeigen“.

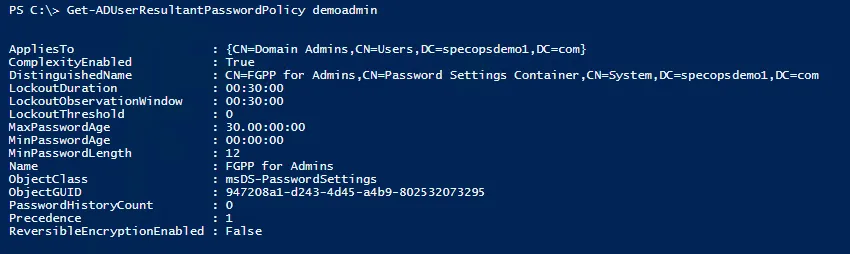

Oder via PowerShell:

Get-ADUserResultantPasswordPolicy username

Hinweis: Wenn dieser Befehl keine Ergebnisse liefert, gilt für den Benutzer die Default Domain Password Policy und keine Fine-Grained Policy.

Specops Password Auditor

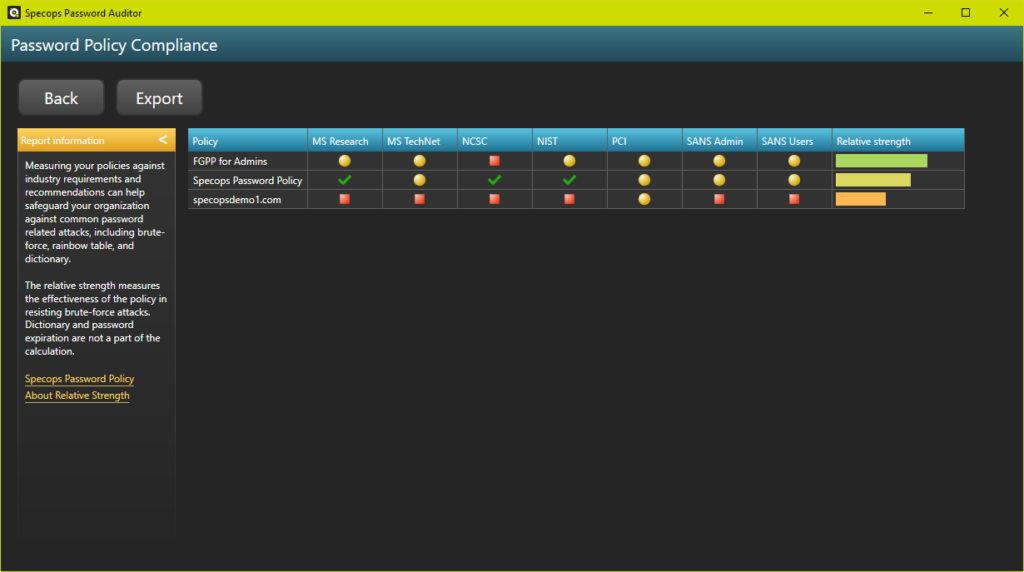

Während es definitiv gut ist, zu verstehen, wie sich die eigenen Passworteinstellungen im Active Directory zusammensetzen, bietet Specops Password Auditor einen Einblick in die aktuellen Passwortrichtlinien Ihres Active Directory sowie deren Geltungsbereich und zeigt, wie sie im Vergleich zu einer Reihe von Compliance-Anforderungen und -Empfehlungen dastehen. Specops Password Auditor kann kostenlos heruntergeladen werden.

Laden Sie sich den Specops Password Auditor hier herunter, um die Passwortanforderungen in Ihrem Active Directory einfach prüfen zu können.

Hier finden Sie eine Rezension zum Specops Password Auditor.

(Zuletzt aktualisiert am 17/03/2025)