Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Standardpasswörter in Active Directory finden

Table of Contents

Was führt zu identischen oder Standardpasswörtern in Active Directory, und wie lassen sie sich aufspüren?

Viele Unternehmen erstellen neue Benutzerkonten per Skript, um so den Prozess zu standardisieren, zu vereinfachen und zu beschleunigen. Allerdings kann dies dazu führen, dass mehrere Benutzer im Active Directory das gleiche Standardpasswort haben.

Ein weiteres Problem, das häufig auftritt, ist, dass Benutzer mit mehreren Konten, etwa einem Adminkonto bzw. einem Konto mit erhöhten Rechten sowie einem normalen Benutzerkonto, dasselbe Passwort für alle Konten verwenden, um sich nur ein Passwort merken zu müssen. Selbst wenn sie zur Änderung ihrer Passwörter gezwungen werden, sind die neuen Passwörter meist nicht sehr originell; oft wird das alte Passwort nur inkrementiert. Lautete das ursprüngliche Passwort z. B. „Sommer2020“ und es wird eine Änderung nach 90 Tagen gefordert, so kann man mit ziemlicher Sicherheit davon ausgehen, dass das neue Passwort „Herbst2020“ oder – bei einem jährlichen Ablaufdatum – „Sommer2021“ lauten wird.

Ein weiteres Szenario, das regelmäßig zu beobachten ist: mehrere Dienstkonten erhalten das gleiche Passwort, auch wenn dieses lang oder stark sein mag. Admins sollten es zwar besser wissen, aber auch sie sind nur Menschen. Dies stellt ein potenziell großes Sicherheitsproblem dar, zumal diese Konten in der Regel kritische Systeme steuern, üblicherweise in irgendeiner Form mit erhöhten Rechten ausgestattet sind und typischerweise so eingestellt sind, dass sie nie ablaufen (und teils auch nicht gesperrt werden).

Sie ahnen sicher schon, worauf ich hinaus will.

Wäre es also nicht gut, wenn man sehen könnte, wer in Ihrem AD identische Passwörter verwendet? Zumindest ließen sich so eventuelle Probleme ausmachen, die es zu beheben gilt (und davon wird es einige geben).

Da Benutzerpasswörter gehasht sind, lässt sich das nicht einfach mit nativen Tools machen, und es ist auch nicht sehr praktisch (oder sicher), die Benutzer nach ihren Passwörtern zu fragen.

Specops liefert Ihnen daher mit dem Specops Password Auditor, kurz SPA, die Lösung.

Der Specops Password Auditor ist ein tolles KOSTENLOSES Tool, das Berichte über alle möglichen Dinge im Zusammenhang mit den AD-Passwörtern Ihrer Benutzer erstellt.

Vor allem aber KNACKT ES KEINE PASSWÖRTER!

Es schaut sich alle öffentlich (für alle authentifizierten Benutzer) zugänglichen Informationen in Ihrer Domäne an, etwa die von Ihnen eingerichteten Passwortrichtlinien, die eingestellten Ablaufzeiten usw. Bei Ausführung mit einem Konto auf Domain-Admin-Ebene kann es den NTHash aller Passwörter vergleichen, die Benutzer aufzeigen, die dasselbe festgelegt haben, und feststellen, bei welchen dieser Benutzer es sich um Konten mit erhöhten Rechten handelt (oder auch welche bereits ausgespäht wurden, aber das ist ein anderes Thema).

Wie sieht nun ein solcher Bericht über identische Passwörter aus?

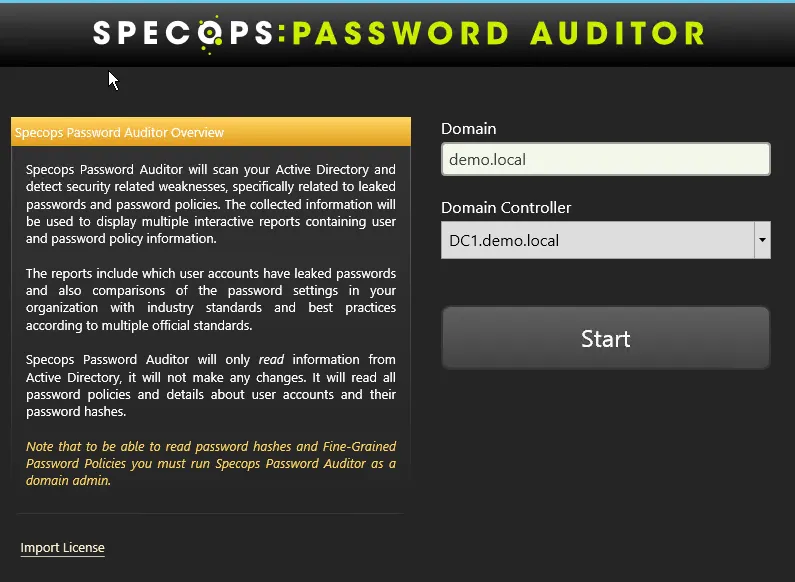

Sie müssen SPA auf einem Windows-Rechner ausführen, der mit der Domäne verbunden ist, die Sie abfragen möchten. Führen Sie es also nicht in der Stammdomäne aus, und rechnen Sie damit, dass Ihnen die Ergebnisse einer untergeordneten Domäne angezeigt werden. Nach der Installation des Specops Password Auditor öffnen Sie das Programm mit einem Konto auf Domänenadministrator-Ebene. Wenn Sie es mit einem Konto mit geringeren Rechten ausführen, wird Ihnen dieser Bericht nicht angezeigt. Importieren Sie die Lizenzdatei, die Sie bei der Anmeldung zum kostenlosen Download per E-Mail erhalten haben. Wählen Sie einen DC, der für den Rechner, auf dem Sie das Tool ausführen, lokal ist (wählen Sie keinen DC über eine WAN-Verbindung – da käme es zu einer Zeitüberschreitung), und klicken Sie auf Start.

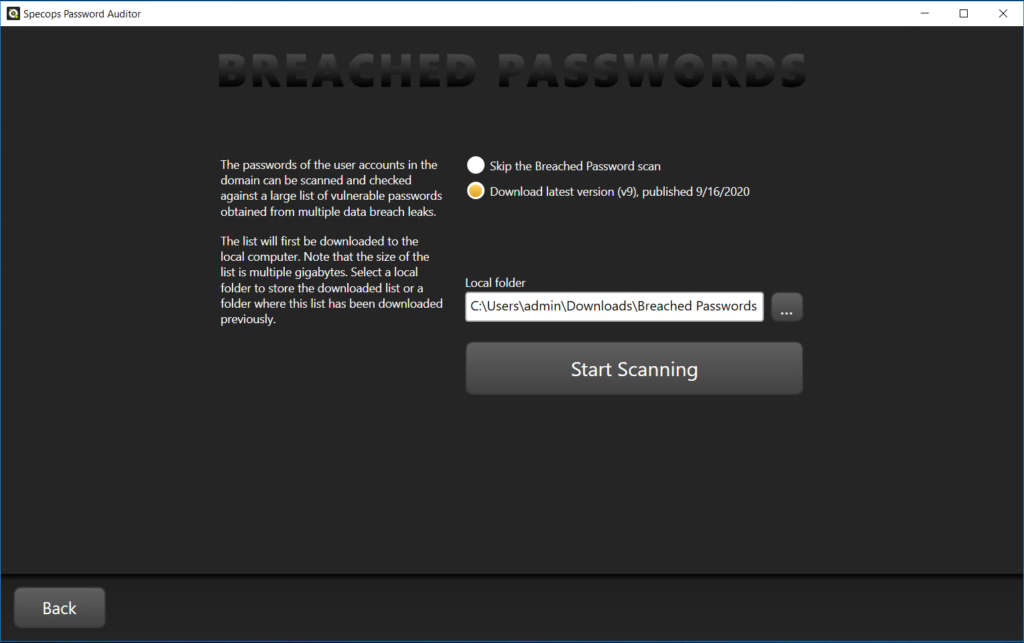

Sie können SPA auch verwenden, um die Passwörter Ihrer Benutzer mit einer Datenbank von über 730 Mio. gestohlenen Passwörtern abzugleichen. Auch wenn Sie diesen Bericht nicht wünschen, müssen die Dateien für die Prüfung auf identische Passwörter heruntergeladen werden. Stellen Sie also sicher, dass Sie über 5 GB Speicherplatz verfügen, und laden Sie die Datenbank der gestohlenen Passwörter in ein lokales Verzeichnis herunter, z. B. nach C:\temp\SPA.

Lassen Sie es einfach laufen… Der Vorgang dauert nur ein paar Sekunden, wenn Sie einen lokalen DC gewählt haben. Klicken Sie dann auf Ergebnis anzeigen.

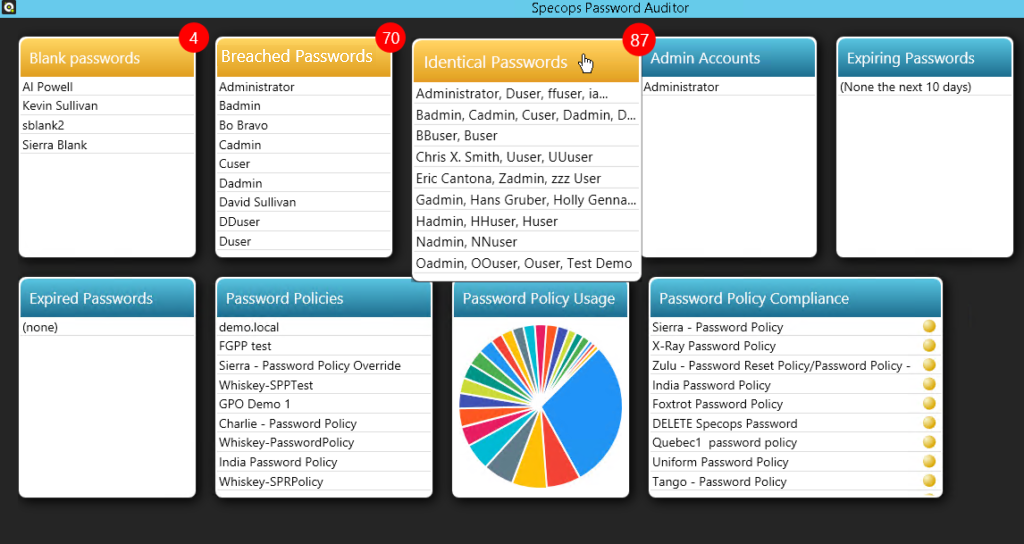

Wir sehen, dass insgesamt 87 Benutzer das gleiche Passwort wie mindestens ein anderer Benutzer in der Domäne haben. Sehen wir uns die Ergebnisse noch etwas genauer an.

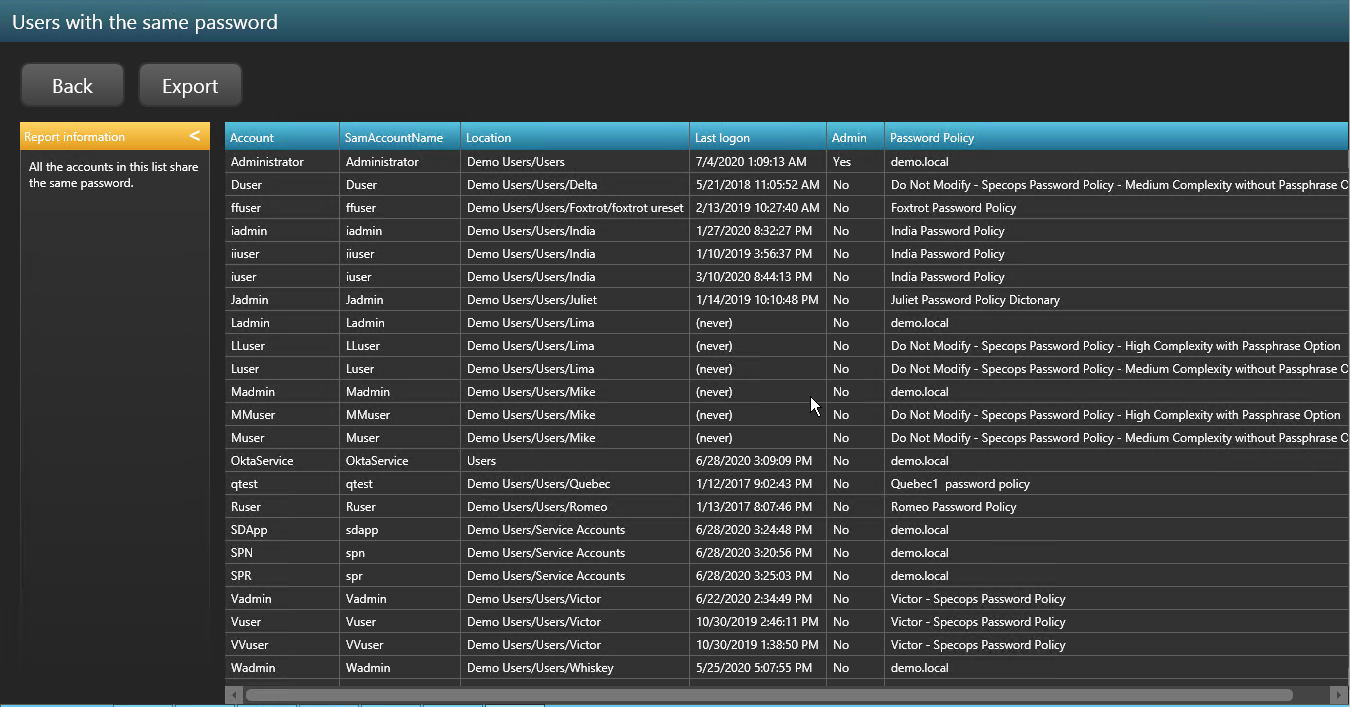

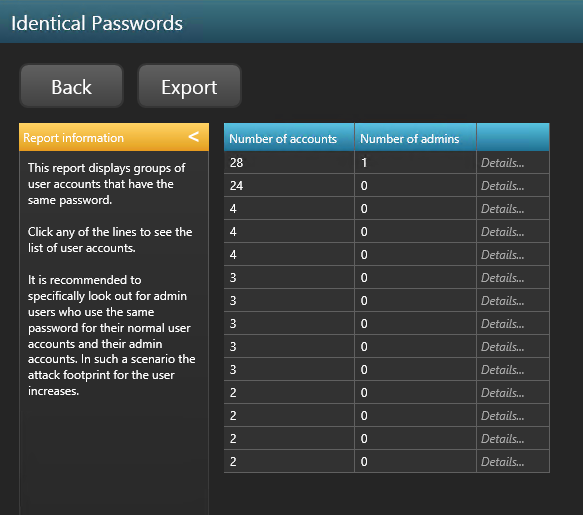

Hier können wir nun sehen, dass unsere 87 Benutzer in Gruppen mit jeweils demselben Passwort aufgeteilt sind. In diesem Beispiel sehen wir, dass in einer Gruppe 24 Personen mit demselben Passwort sind, in einer anderen sogar 28, darunter jemand mit einem Konto der Domänenadministrator-Ebene. Klicken wir auf Details.

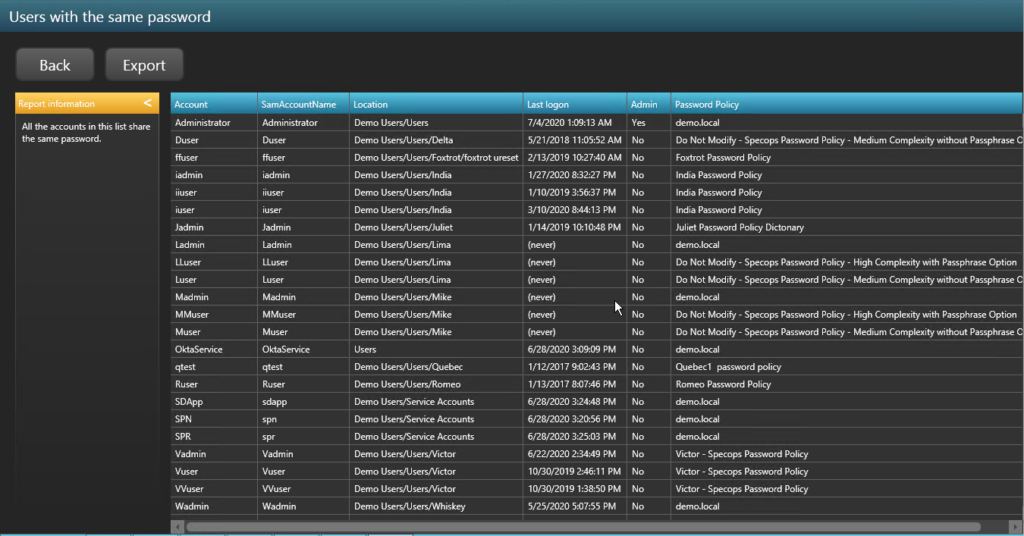

Diese Ansicht zeigt uns den Anzeigenamen, den SamAccount-Namen, den OU-Standort, Datum/Uhrzeit der letzten Anmeldung, den Admin-Status und welche Passwortrichtlinie auf dieses Konto angewendet wird. Sie können diese Daten auch als CSV-Datei exportieren, wenn Sie sie bearbeiten möchten, etwa um anhand der Datei ein Skript auszuführen.

Wie wir sehen, haben sich einige dieser Benutzer noch nie angemeldet. Es handelt sich also in der Regel um Konten, die mit einem Skript/Prozess zur Benutzererstellung neu angelegt worden sind.

Wir können auch einige Benutzer- und Administratorkonten sehen, die das gleiche Passwort haben, z. B. vuser und vadmin, was normalerweise bedeutet, dass der Benutzer das gleiche Passwort für beide Konten festgelegt hat – sprechen Sie diese Benutzer umgehend darauf an!

Beachten Sie auch, dass es dort ein Dienstkonto gibt (oder vier!), was bedeutet, dass Ihre Admins entweder Pech gehabt und zufällig identische Passwörter gewählt haben oder dass es ihnen bei der Einrichtung der Dienste vielleicht ein wenig an Originalität gemangelt hat.

In jedem Fall erhalten Sie jede Menge nützlicher Informationen, die Ihnen helfen werden, so manche Sicherheitslücke zu schließen.

Wenn Sie sicherstellen möchten, dass die Passwörter für die verschiedenen Konten unterschiedlich sind, können Sie natürlich unterschiedliche Passwortrichtlinien für Administratoren, Benutzer und Dienstkonten erzwingen. Dazu könnten Sie eine Fine-Grained Password Policy verwenden, aber das bietet Ihnen nicht wirklich viele Optionen, abgesehen davon, dass Sie einige länger als andere machen können. Wenn Sie volle Kontrolle haben möchten, dann werfen Sie mal einen Blick auf Specops Password Policy oder buchen Sie eine Demo bei uns. Dann zeigen wir Ihnen gern, wie wir Ihnen helfen können.

(Zuletzt aktualisiert am 15/06/2021)