Kein Ablaufdatum für Passwörter? Warum wir eine regelmäßige Änderung von Passwörtern noch nicht abschaffen sollten.

Table of Contents

Das Zurücksetzen von Passwörtern über Service-Desk-Tickets und Support-Anrufe ist eine tägliche Belastung für IT-Teams. Die Benutzer sind ebenso frustriert, wenn während eines arbeitsreichen Tages die Meldung „Zeit, Ihr Passwort zu ändern“ erscheint – vor allem, wenn sie feststellen, dass sie nicht einfach ein „!“ an das Ende ihres alten Passworts anhängen können. Doch trotz der Frustration von IT-Teams und Benutzern ist es in Unternehmen schon seit geraumer Zeit gängige Praxis, in regelmäßigen Abständen ein neues Passwort zu erzwingen.

In den letzten Jahren wurde diese Praxis des regelmäßigen Verfalls von Passwörtern in Frage gestellt, und Microsoft erklärte sogar, dass das Verfallen von Passwörtern „mehr schadet als nützt“. Die Abschaffung des regelmäßigen Ablaufs von Kennwörtern ist zwar für überlastete IT-Teams attraktiv, aber für die meisten nicht die beste Wahl. Der Hauptgrund? Mangelndes Vertrauen in die Fähigkeit, eine Kompromittierung zu erkennen. Da die meisten Unternehmen nicht in der Lage sind, Vorfälle von Kontoübernahmen sofort zu erkennen, bleibt das regelmäßige Auslaufen der Gültigkeit von Kennwörtern ein wichtiges Instrument zum Schutz vor den Konsequenzen durch die Wiederverwendung von Kennwörtern.

Werfen wir einen Blick auf den Stand der Dinge beim Ablauf von Kennwörtern, auf die Realität der Angriffe, vor denen sie schützen können, und auf die alternativen Optionen, die IT-Teams zur Verfügung stehen.

Woher kommt die gängige Praxis, Passwörter alle 90 Tage zu ändern?

In der heutigen Zeit werden Passwörter nur noch selten im Klartext gespeichert – Unternehmen, die Active Directory verwenden, speichern sie als Hashes. Das bedeutet, dass die Liste der echten Kennwörter der Mitarbeiter mit Hilfe einer kryptografischen Hash-Funktion (CHF) verschlüsselt wird. Wenn ein Mitarbeiter sein Passwort eingibt, muss die Organisation es durch die Hash-Funktion laufen lassen und bestätigen, dass das Ergebnis mit dem in der Datenbank gespeicherten Passwort übereinstimmt. Da diese Hash-Algorithmen nur in eine Richtung funktionieren, müssen Angreifer Cracking-Methoden anwenden.

Im Wesentlichen müssen die Hacker versuchen, Passwörter durch Brute-Force-Angriffe zu erraten. Sie sind gezwungen, den verwendeten Hash-Algorithmus herauszufinden und dann mögliche Passwörter zu testen, indem sie sie durch den Algorithmus laufen lassen und das Ergebnis mit dem von der Plattform akzeptierten gehashten Passwort vergleichen. Unternehmen können den Prozess durch Salting weiter verkomplizieren – eine Technik, bei der jedem Passwort vor dem Hashing eine zufällige Zeichenfolge hinzugefügt wird.

Brute-Force-Angriffe sind keine exakte Wissenschaft, insbesondere wenn Hashing und Salting eingesetzt wurden. Die Zeit, die zum Knacken eines Kennworts benötigt wird, hängt von einigen Faktoren ab, darunter die dem Cyberkriminellen zur Verfügung stehende Rechenleistung und die Stärke des Kennworts. Die Sicherheitsexperten sind jedoch allgemein der Meinung, dass 90 Tage das beste Gleichgewicht zwischen der Abwehr von Brute-Force-Angriffen und der Vermeidung von zu häufigen Passwortwechseln darstellen. Natürlich entwickelt sich die IT schnell weiter, und die jüngsten Fortschritte bei Automatisierung und Hardware haben die Zeit zum Entschlüsseln von Passwörtern verkürzt.

Dieses „Time-to-Crack“-Sicherheitsdenken führte zu vielen Empfehlungen und Compliance-Standards, darunter auch die 90-Tage-Ablauffrist. Bis vor etwa sechs Jahren war eine 90-tägige Verfallszeit die Standardempfehlung des NIST – und ist immer noch die aktuelle Empfehlung für PCI.

Warum wollen Unternehmen Passwörter nicht mehr ablaufen lassen?

Ein Argument gegen das regelmäßige Ablaufen von Passwörtern ist, dass sie Menschen dazu ermutigen, schwache Passwörter wiederzuverwenden, indem sie dasselbe Passwort jedes Mal leicht abändern. So wird z. B. aus „Mallorca1!“ „Mallorca2!“, da der Mitarbeiter das auswendig gelernte Passwort, das er jeden Tag benutzt, beibehalten möchte. Das eigentliche Problem bei diesem Argument ist jedoch die Richtlinie in Active Directory, die solche Passwörter als aktzeptable Änderung zulässt, und nicht der Vorgang des Zurücksetzens selbst.

Was aber, wenn die Mitarbeiter gezwungen werden, regelmäßig ein eindeutiges, starkes Kennwort zu verwenden? Die Benutzerfreundlichkeit kann hier ein Hindernis darstellen, da die Mitarbeiter frustriert sind, wenn sie sich neue, starke Passwörter ausdenken müssen, vor allem, wenn die Organisation die Kennwortrichtlinien nicht transparent bei der Vergabe des neuen Passworts darstellt. Letztendlich handelt es sich jedoch um einen relativ geringen Störfaktor für die Mitarbeiter – niemand wird seinen Lebenslauf abstauben, weil er ein Passwort zurücksetzen musste. Das eigentliche Problem bei der Erzwingung eines regelmäßigen Ablaufs ist die damit verbundene Belastung des Service Desks oder eben falsche Benutzerverhalten, wenn diese dann z.B. Passwörter wieder auf die Rückseite der Tastatur kleben.

Vom Standpunkt des Unternehmens aus betrachtet, ist das Zurücksetzen ein Kostenfaktor. Laut Gartner entfallen 20-50 % der Anrufe beim IT-Helpdesk auf das Zurücksetzen von Kennwörtern. Daten von Forrester Research schätzen, dass die Arbeitskosten für jedes Zurücksetzen eines Kennworts bei etwa 70 US-Dollar liegen – was sich summiert, wenn Mitarbeiter ihre Kennwörter immer wieder vergessen, nachdem sie gezwungen waren, ein neues, eindeutiges zu wählen. Und natürlich beginnt der Kreislauf nach dem Zurücksetzen von neuem, wenn der Benutzer ein neues Passwort erstellen muss.

Brauchen wir überhaupt regelmäßig ablaufende Kennwörter?

Ein effektives und schnelles System zum Zurücksetzen von Kennwörtern ist unverzichtbar, denn es wird immer wieder Situationen geben, in denen Kennwörter unverzüglich geändert werden müssen. Dies ist beispielsweise der Fall, wenn ein Konto gehackt wurde, Anmeldeinformationen bei einer Datenschutzverletzung nach außen gelangt sind, Malware auf einem Gerät gefunden wurde oder ein ungesichertes Netzwerk verwendet wurde. Es gibt sogar Fälle, in denen ein massenhaftes Zurücksetzen aller Active Directory-Kennwörter unternehmensweit erforderlich ist.

Wenn wir also über schnelle und effektive Möglichkeiten verfügen, Kennwörter bei Bedarf zurückzusetzen, welchen Zweck erfüllt dann eine Richtlinie zum Ablauf von Kennwörtern?

Die Wiederverwendung von Kennwörtern ist ein Grund, warum eine Ablauffrist nützlich sein kann. Angenommen, ein Unternehmen hat eine strenge Kennwortrichtlinie und hat jeden Mitarbeiter dazu verpflichtet, eine sichere Passphrase zu erstellen. Was passiert, wenn der Mitarbeiter beschließt, dieses Passwort auch für Facebook, Netflix und alle anderen persönlichen Anwendungen zu verwenden? Eine Studie von Google ergab, dass 65 % der Menschen Passwörter wiederverwenden. Das Risiko, dass das Passwort kompromittiert wird, steigt erheblich, unabhängig von den internen Sicherheitsmaßnahmen, die das Unternehmen getroffen hat.

Nie ablaufende Passwörter bieten Möglichkeiten für Hacker, besonders wenn so viele Kennwörter grundlegende Sicherheitsstandards nicht erfüllen. Wenn ein Passworthash an die Öffentlichkeit gelangt ist, dann können Hacker nach belieben daran arbeiten diesen zu Brute-Forcen, ohne Kontosperrungen oder Alarmmeldungen auszulösen. Und selbst wenn ein Passwort stark ist, kann es durch einen Phishing-Angriff, eine Datenverletzung oder einen anderen Cybersecurity-Vorfall ohne das Wissen des Benutzers kompromittiert werden. Unser Specops Weak Password Report 2023 hat gezeigt, dass 83 % der kompromittierten Passwörter die Anforderungen an Länge und Komplexität der gesetzlichen Passwortstandards erfüllen.

Es ist nicht immer möglich, zu erkennen, wann Anmeldedaten kompromittiert wurden, bis ein Angreifer zugeschlagen hat. Das Ponemon Institute schätzt, dass ein Unternehmen im Durchschnitt 207 Tage braucht, um eine Sicherheitsverletzung zu entdecken. Ein erzwungener Ablauf von Passwörtern kann helfen, aber realistisch betrachtet hat ein Angreifer wahrscheinlich schon getan, was er beabsichtigt hat, bevor der Ablauftermin kommt. Aus diesem Grund empfehlen das NIST und andere Standards den Unternehmen nur dann, Passwörter so einzustellen, dass sie nie ablaufen, wenn es Tools gibt, die kompromittierte Konten aufspüren.

Was können Unternehmen stattdessen tun?

Das Ablaufen von Passwörtern kann dazu beitragen, die Gefahren die beispielsweise durch die Wiederverwendung von Passwörtern entstehen zu mindern. Dafür muss das Ablaufen von Passwörtern jedoch Teil einer umfassenden Passwortstrategie sein. Der beste Ansatz, den ein Unternehmen verfolgen kann, ist die Einführung einer Richtlinie, die den Benutzern vorschreibt, starke Passphrasen mit 20 Zeichen und verschiedenen Zeichentypen zu erstellen. Wie die folgende Tabelle zeigt, kann dies die Anfälligkeit für Brute-Force-Angriffe erheblich verringern.

Eine Möglichkeit, Benutzer zur Erstellung längerer Passwörter zu ermutigen, ist ein längenbasiertes Ablaufdatum. Es besteht also keine Notwendigkeit für eine pauschale Ablaufzeit von 90 Tagen (es sei denn, man muss einen Standard wie PCI einhalten), solange die Endbenutzer bereit sind, über das Minimum der, von der Organisation festgelegten, Passwortrichtlinien, hinauszugehen.

Aber auch sichere Passwörter können, wie oben beschrieben, kompromittiert werden, und es müssen Maßnahmen ergriffen werden, um dies zu erkennen. Denn sobald ein Passwort kompromittiert ist brauchen wir nicht mehr über Richtlinien zu diskutieren. Unternehmen brauchen also eine umfassende Strategie, um sicherzustellen, dass sie sowohl gegen schwache als auch gegen kompromittierte Passwörter gewappnet sind.

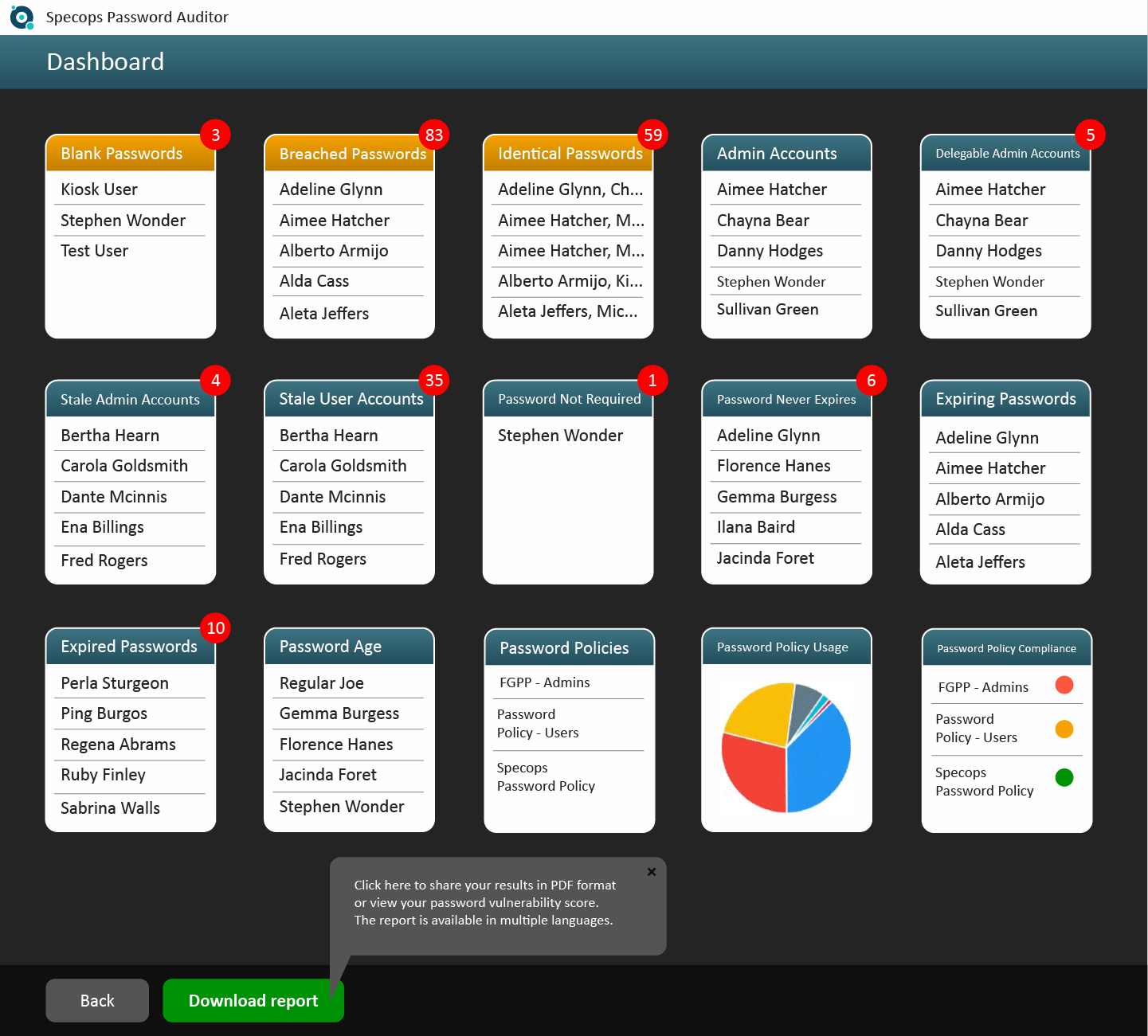

Wenn Sie daran interessiert sind, alle oben genannten Punkte über eine einfach zu bedienende Schnittstelle innerhalb des Active Directory zu verwalten, könnte Specops Password Policy ein wertvolles Werkzeug in Ihrem Cybersecurity-Arsenal sein.

Zuletzt aktualisiert am 14/11/2025