Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

So können Sie die Passwort-Hash-Methode von Active Directory ändern

Table of Contents

Es sind eine Menge an Diskussionen im Gange, wenn es um bewährte Sicherheitspraktiken geht. Passwörter werden im Allgemeinen mit allen Aspekten der Sicherheit von technischen Systemen in Verbindung gebracht. In den meisten Umgebungen werden Passwörter unter Verwendung eines Passwort-Hashes gesichert. Passwort-Hashes können sich darauf auswirken, wie anfällig die Passwörter einer Organisation bei Angriffen von außen oder bei Datenlecks sind, bei denen gehashte Passwörter offengelegt werden können.

Was ist ein Passwort-Hash? Wie wird es zur Sicherung von Passwörtern verwendet? Warum ist das Aufspüren von schwachen und kompromittierten Passwörtern in einer Umgebung immer noch problematisch, obwohl Passwörter per Passwort-Hash gesichert sind? Verschaffen wir uns zunächst einen Überblick über das Hashen von Passwörtern und sehen uns an, warum die Hash-Methode für Active-Directory-Passwörter für Ihre Umgebung so wichtig ist.

Was ist ein Passwort-Hash?

Sie haben den Begriff Hash vielleicht schon einmal im Zusammenhang mit Passwörtern gehört. Was genau ist ein Passwort-Hash? Bevor wir über das Hashen von Passwörtern sprechen, sollten wir einen Schritt zurückgehen und die einfachste Form der Aufzeichnung von Passwörtern besprechen: den Klartext. Wir alle kennen die Gefahren der Speicherung von Passwörtern in Klartextform. Bei der Speicherung im Klartextformat ist das Passwort ohne jegliche Zeichenumwandlung offen sichtbar. Das erinnert Sie vielleicht an die Zeiten, als Sie die Tastatur hochhoben und darunter einen Zettel mit dem Passwort Ihres Kollegen vorfanden. Das wäre ein simples Beispiel für ein Klartext-Passwort.

Klartext-Passwörter können auch digital gespeichert werden. Sie können offen einsehbar in einem Notepad-Dokument, einer Datenbank, einer Excel-Tabelle oder einer anderen digitalen Datei hinterlegt sein. Liegt ein Passwort im Klartext vor, gibt es keinerlei Schutz vor Einsichtnahme und Nutzung durch Dritte.

Was ist ein Passwort-Hash? Wird ein Passwort mittels Passwort-Hash gesichert, wird es in einer Richtung aus den ursprünglichen Zeichen in einen anderen String-Wert umgewandelt und so zum gehashten Passwort. Diese Umwandlung wird durch mathematische Algorithmen möglich, mit denen der Hash-Wert der Passworteingabe durch den Endbenutzer berechnet wird. Es handelt sich, wie gesagt, um eine Transformation in eine Richtung, d. h. es ist nicht möglich, das Passwort aus dem gehashten Wert wieder in das ursprüngliche Passwort zurückzuführen.

Wenn sich ein Endbenutzer mit einem Passwort anmeldet, wird der resultierende Hash-Wert des Passworts mit dem tatsächlichen Hash-Wert verglichen, der vom System aufgezeichnet wurde. Dieselbe mathematische Formel dient zum Vergleich der beiden Hash-Werte. Sind beide gleich, ist das eingegebene Passwort korrekt. Wenn sie nicht übereinstimmen, hat der Benutzer ein falsches Passwort eingegeben.

Bei einem Datenangriff, bei dem Datenbanken oder Dateien mit gehashten Passwörtern herausgefiltert werden, liegen die Passwörter nicht in ihrem ursprünglichen Format vor. Die Angreifer müssen immer noch die ursprünglichen Passwörter herausfinden, die zur Erstellung der gehashten Passwörter verwendet wurden. Wie bereits erwähnt, werden die Daten beim Hashing in willkürliche Werte umgewandelt, bei denen es sich nicht mehr um die eigentlichen Passwörter handelt. Trotzdem sollte man sich noch einmal vor Augen führen, was Passwort-Hashing eigentlich ist. Es ist ein Einwegverfahren, bei dem Ihr Passwort in einen Hash-Wert umgewandelt wird.

Ein Angreifer kann den Hash-Wert zwar nicht „ent-hashen“, aber nichts hindert ihn daran, diverse Passwortkombinationen auszuprobieren, um auf den gesuchten Hash-Wert zu kommen. Systeme, die Passwort-Hashing verwenden, kommen mit der gleichen Eingabe (Ihrem Passwort) jedes Mal zum gleichen Ergebnis. Mit diesem Wissen kann ein Angreifer mithilfe begründeter Vermutungen sowie anderer Mittel und Methoden das Passwort herausfinden, das zur Generierung des Passwort-Hashes eines Benutzerkontos verwendet wurde.

Werden alle Passwort-Hashes gleich erstellt?

Heutzutage gibt es viele verschiedene Arten von Passwort-Hashing-Algorithmen, die verwendet werden. Werden alle Passwort-Hashes gleich erstellt? Es werden verschiedene Hashing-Algorithmen verwendet, und einige sind natürlich stärker als andere. Um den Unterschied zwischen den Hashing-Algorithmen zu verstehen, schauen wir uns die folgenden drei an.

- MD5: Das steht für Message Digest und der Inhalt kann hier bis zu 128 Bit umfassen. Es handelt sich um einen Hochgeschwindigkeitsalgorithmus, der als Passwort-Hash-Algorithmus relativ wenig Sicherheit bietet. Ein Angreifer müsste nur 264 Operationen durchführen, um bei MD5 auf die identischen Hashes zu kommen.

- Ein Beispiel für das MD5-gehashte Passwort (iloveyou): 8f3e13ff103d826b03821e53ce7ab05a

- SHA-1: Das steht für Secure Hash Algorithm und die Größe des Message Digest kann hier bis zu 160 Bit betragen. SHA-1 ist ein deutlich langsamerer Algorithmus als MD5, bietet aber mehr Sicherheit als dieser.

- Ein Beispiel für das SHA-1-gehashte Passwort (iloveyou): EE8D8728F435FD550F83852AABAB5234CE1DA528

- bcrypt: Dieser Algorithmus berechnet den Hash-Wert eines Passworts mittels Salting. Beim Salting werden dem ersten Satz der vom Benutzer eingegebenen Zeichen weitere willkürliche Zeichen hinzugefügt, woraufhin ein Hashwert erstellt wird. Bcrypt hilft dabei, Passwörter vor „Rainbow-Table“-Angriffen schützen.

- Ein Beispiel für das mit bcrypt gehashte Passwort (iloveyou): $2y$12$nRhqyj7F4XMKotj4GQ5nheExNUnT/Xnne7ithBy3EzM83zbYNM13m

Betrachtet man die Beispiele zu den genannten Passwort-Hash-Algorithmen, so erweist sich bcrypt im Vergleich zu MD5 und SHA-1 als exponentiell sicherer bei der Passwortverschlüsselung. Die Erstellung eines Hashes mit bcrypt dauert aufgrund des zusätzlichen Salting im Vergleich zu MD5 und SHA-1 wesentlich länger. Ein Angreifer, der versucht, Hashes per bcrypt zu generieren, um Hashes zu illegitim erlangten Kopien von bcrypt-gehashten Passwörtern zu duplizieren, wird es jedoch weitaus schwerer haben.

Wie schon der Sicherheitsexperte Troy Hunt feststellte, können Angreifer pro Sekunde zig Milliarden Hashes für MD5- oder SHA-1-Passwörter generieren. Obwohl bcrypt zweifellos viel sicherer ist als MD5 oder SHA-1, ist es angesichts der Funktionsweise von Passwort-Hashes immer noch nicht unmöglich, mit den heute üblichen Passwort-Hash-Algorithmen, einschließlich bcrypt, auf den korrekten Passwort-Hash zu kommen.

Unabhängig davon, wie sicher ein Passwort-Hash-Algorithmus ist, ist und bleibt die Stärke des Passworts selbst von entscheidender Bedeutung. Wie wir im Überblick zum Passwort-Hashing gelernt haben, ist das gehashte Äquivalent des Passworts immer gleich. Die Verwendung bekannter oder häufig verwendeter schwacher Passwörter ist also unabhängig vom verwendeten Hash-Algorithmus riskant.

Angreifer, die große Datenbanken mit kompromittierten Benutzerkonten und Passwörtern in die Hände bekommen, verfügen über eine Fundgrube bekannter Passwörter, die sie für „Password-Stuffing“-Angriffe auf verschiedene Online-Systeme verwenden können. Außerdem können sie bekannte Passwörter benutzen, um mittels „Password Spraying“ in ein Benutzerkonto einzudringen.

Passwort-Hash im Active Directory: Vorsicht bei LM-Hash und Passwörtern mit weniger als 15 Zeichen

Es gibt noch einen weiteren Punkt, der insbesondere beim Active-Directory-Hashing wichtig ist. Wenn ein Benutzer in Windows ein Passwort wählt, das kürzer als 15 Zeichen ist, generiert Windows zwei verschiedene Arten von Hashes. Dabei handelt es sich um folgende:

- LAN-Manager-Hash (LM-Hash): Dieser Hash ist auf maximal 14 Zeichen beschränkt, die Zeichen werden in Großbuchstaben umgewandelt, und bei Passwörtern mit weniger als 14 Zeichen werden so viele Nullen eingefügt, bis die 14 Zeichen voll sind. Die feste Länge ist in zwei Hälften à sieben Byte aufgeteilt.

- Windows NT-Hash (NT-Hash): Die stärkere, moderne Art der Speicherung von Passwörtern in Windows.

Beide Hashes werden in der lokalen Datenbank des Security Accounts Manager (SAM) oder im Active Directory abgelegt. Der LM-Hash ist bekanntlich schwach und wird explizit wegen seiner Abwärtskompatibilität zu älteren Windows-Betriebssystemen wie Windows 95 und Windows 98 verwendet. Macintosh-Clients sind jedoch auch auf den LM-Hash angewiesen und können ohne ihn Probleme bei der Authentifizierung an einer Active-Directory-Domäne bekommen.

- Gehen sie unter Group Policy auf Computer Configuration > Windows Settings > Security Settings > Local Policies, und klicken Sie dann auf Security Options.

- Doppelklicken Sie in der Liste der verfügbaren Richtlinien auf Network security: Do not store LAN Manager hash value on next password change.

- Klicken Sie auf Enabled > OK.

Microsoft hat den LAN-Manager mit Windows Server 2008 offiziell abgeschaltet. Er ist jedoch noch immer ein Faktor, der in Umgebungen, die aufgrund der Kompatibilität mit älteren Anwendungen und aus anderen Gründen noch ältere Windows-Versionen verwenden, zu beachten ist. Mehr über LM-Hash und wie Sie ihn deaktivieren können, erfahren Sie in dem offiziellen Microsoft-Artikel hier.

Die einfachste Möglichkeit, die Speicherung eines LM-Hashes Ihres Passwortes zu verhindern, besteht darin, die Verwendung von Passwörtern mit einer Länge von 15 Zeichen zu erzwingen. Wenn Passwörter mit einer Länge von 15 Zeichen oder länger gewählt werden, speichert Windows einen LM-Hash-Wert, der nicht zur Authentifizierung eines Endbenutzers verwendet werden kann.

Die Erkennung von schwachen oder kompromittierten Passwörtern ist von entscheidender Bedeutung

Unabhängig davon, welchen Passwort-Hash-Algorithmus Ihr Unternehmen für geschäftskritische Systeme verwendet, ist das Auffinden schwacher oder kompromittierter Passwörter aufgrund der Funktionsweise des Passwort-Hash-Verfahrens von entscheidender Bedeutung für die Sicherheit Ihrer Arbeitsumgebung. Microsoft Active Directory, das von den meisten Unternehmen weltweit für Identitätsdienste verwendet wird, bietet selbst keine Funktionen zur Überprüfung auf häufig verwendete, mehrfach genutzte oder kompromittierte Passwörter.

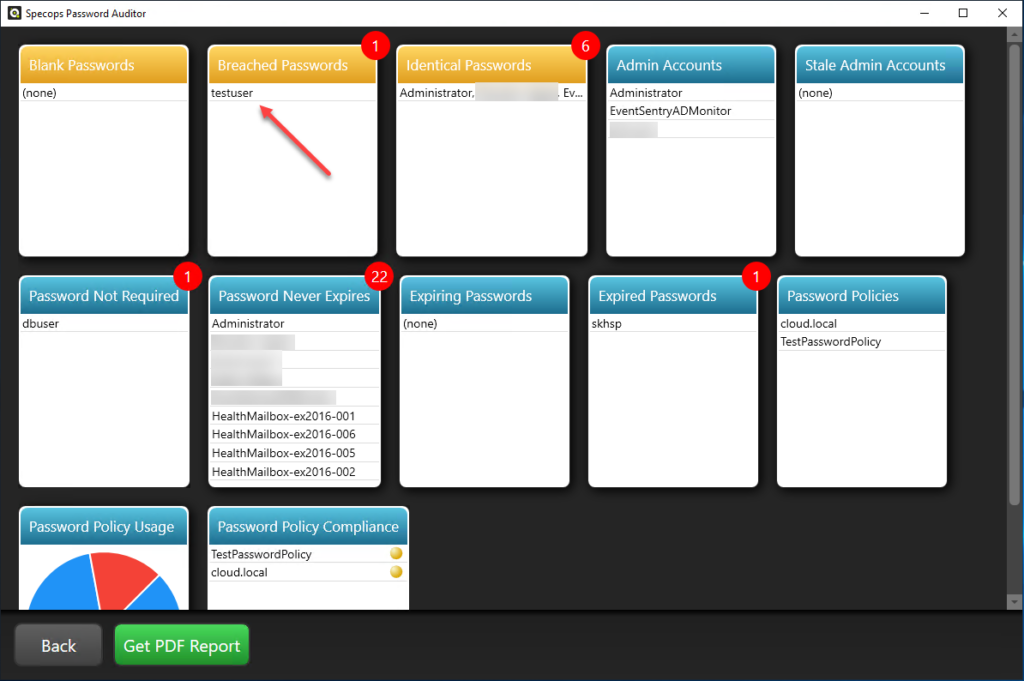

Mit den richtigen Tools zur Überprüfung solcher Passwörter in Ihrer Arbeitsumgebung können Sie Probleme durch schwache oder kompromittierte Passwörter beheben, bevor ein Angreifer sie ausnutzt. Specops Password Auditor macht riskante Passwörter in Ihrer Active-Directory-Umgebung sichtbar. Dazu zählen:

- Leere Passwörter

- Kompromittierte Passwörter

- Identische Passwörter

- Admin-Konten

- Veraltete Admin-Konten

- Kein Passwort erforderlich

- Passwort läuft nie ab

- Ablaufende Passwörter

- Abgelaufene Passwörter

- Passwortrichtlinien

- Einhaltung von Passwortrichtlinien

In Anbetracht dessen, dass kein Passwort-Hash-Algorithmus Sie vor schwachen und einfach zu erratenden Passwörtern schützen kann, ist es entscheidend, solche Passwörter in Ihrer Umgebung zu finden und zu beseitigen.

Darüber hinaus ermöglicht Specops Password Auditor eine einfache Überprüfung Ihrer Passwortrichtlinien in Ihrer Arbeitsumgebung. Er zeigt detailliert auf, wie Passwortrichtlinien im Vergleich zu den bewährten Sicherheitspraktiken der jeweiligen Branche abschneiden. Dies kann Ihnen auch beim Aufdecken potenziell schwacher Passwortrichtlinien helfen, die nur sehr wenige Zeichen als Anforderung vorschreiben. Bei der richtigen Kombination aus Windows-Betriebssystem und Passwortrichtlinien kann dies zu einem erhöhten Risiko durch Schwachstellen im LM-Hashing führen.

Abschließende Überlegungen

Passwort-Hashing ist eine häufig verwendete Technik zum Schutz von Passwörtern. Nicht alle Passwort-Hash-Technologien sind gleich. Im Vergleich zum relativ unsicheren MD5- und SHA-1-Hash bietet der bcrypt-Hash einen weitaus höheren Schutz des ursprünglichen Passworts als MD5 und SHA-1. Darüber hinaus dauert es wesentlich länger, die mit bcrypt generierten Hashes zu reproduzieren oder zu erraten. Unabhängig von der Art der verwendeten Passwort-Hash-Technologie bieten schwache oder häufig verwendete Passwörter ein leichtes Ziel für Angreifer, die umfangreiche Passwortlisten bei Passwort-Spraying- und Credential-Stuffing-Angriffen verwenden.

Organisationen müssen die richtigen Werkzeuge verwenden, um schwache und riskante Passwörter in ihren Active-Directory-Umgebungen zu entdecken. Specops Password Auditor ist ein leistungsfähiges Werkzeug, das dabei hilft, viele verschiedene Arten von problematischen Passwörtern, die in Active Directory verwendet werden, aufzudecken sowie auch bestehende Passwortrichtlinien anhand von Best Practices für die Sicherheit zu überprüfen.

Erfahren Sie mehr über Specops Password Auditor und laden Sie sich das Tool hier kostenlos herunter.

(Zuletzt aktualisiert am 15/06/2021)