Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Passwortsicherheit für Unternehmen – Strategien für 2025

Table of Contents

Im Jahr 2024 waren laut Studie des Branchenverbands Bitkom bis zu 74 Prozent der Unternehmen von digitalem Diebstahl der Geschäftsdaten und 70 Prozent von digitaler Sabotage betroffen. In mehr als jedem dritten Fall (35 Prozent) waren Passwörter das Ziel der Angriffe. Trotz vieler Jahre Sensibilisierung und Aufklärung durch Fachleute und Presse, trotz ungezählter Cybersecurity-Schulungen sind schwache und kompromittierte Passwörter immer noch die attraktivsten Angriffsziele für Cyberkriminelle. Sie werden gestohlen oder geknackt, weiterverkauft und als Einstiegspunkt in die Infrastruktur von Organisationen missbraucht.

Der Grund: Viele Nutzer sind immer noch arglos im Umgang mit Passwörtern und viele Unternehmen verwenden veraltete Passwortstrategien. Wir werfen einen Blick auf die aktuelle Situation und darauf, wie die Passwortsicherheit für Unternehmen erhöht werden kann.

Warum ist Passwortsicherheit für Unternehmen wichtiger denn je?

Unsichere Passwörter und schwache Richtlinien können teuer werden, wenn etwa gestohlene Unternehmensgeheimnisse die Marktposition schwächen oder Hacker nach Ransomware-Angriffen hohe Lösegelder fordern, um den Datenzugriff und die Prozesse wieder hochzufahren. Auch die Wiederherstellung nach einem erfolgreichen Passwortangriff kann erhebliche Kosten verursachen.

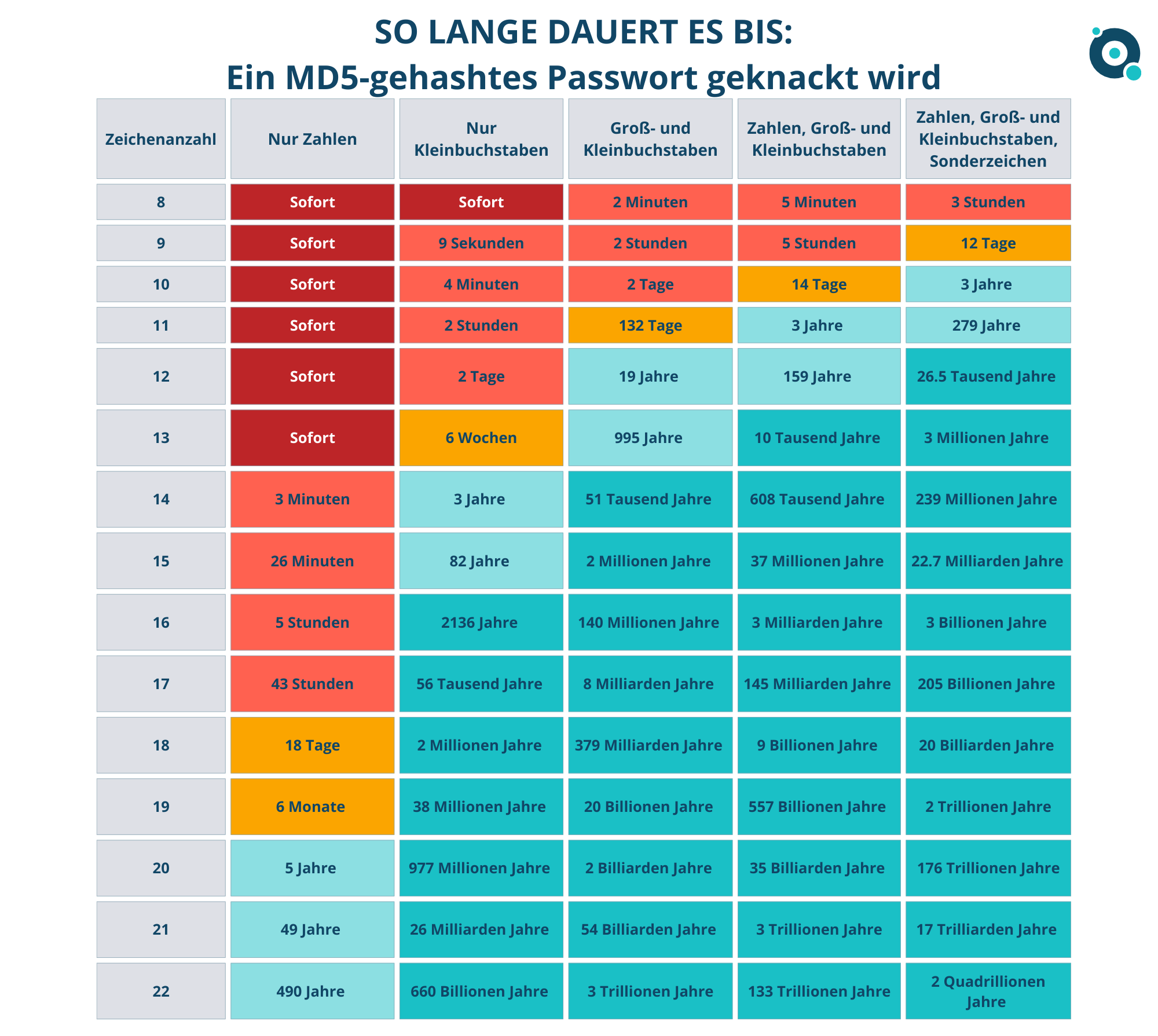

Auf der anderen Seite haben Hacker heutzutage bessere Möglichkeiten als noch vor einigen Jahren, u. a. weil moderne Hardware mit hoher Rechenleistung die Erfolgschancen von professionellen Wörterbuch-, Brute-Force- und Maskenangriffen deutlich erhöht. Die folgende Tabelle zeigt, wie lange modern ausgestattete Hacker brauchen, um ein mit dem verbreiteten Hashing-Algorithmus MD5 gehashtes Passwort zu knacken:

Selbst Amateur-Passwortdiebe ohne Know-how oder technische Ausstattung können Hacking-Services einfach im Darknet buchen. Mit KI-Unterstützung können Cyberkriminelle zudem die Geschwindigkeit für das Knacken der Passwörter weiter erhöhen. 2023 gelang es Sicherheitsexperten von Security Hero mithilfe von PassGAN, einem KI-Tool zum Hacken von Passwörtern, mehr als die Hälfte (51 Prozent) von insgesamt 15,6 Mio. Passwörtern innerhalb einer Minute zu knacken; nach einer Stunde waren es 65 Prozent. Allerdings handelte es sich dabei um Kennwörter mit höchstens zehn Zeichen, die ausschließlich Zahlen oder Kleinbuchstaben enthielten. Bei genauem Hinsehen sind die Ergebnisse also nicht entscheidend besser als bei Brute-Force-Angriffen mit hoher Rechenleistung (siehe Tabelle oben). Angesichts der rasanten Entwicklung von KI-Technologien wird das aber wohl nicht mehr lange so bleiben.

Nicht zuletzt auch im Hinblick auf aktuelle Regularien ist Passwortsicherheit wichtiger denn je, denn bei Verstößen gegen Gesetze wie die NIS-2-Richtlinie, den EU Digital Operational Resilience Act (DORA) oder die Datenschutzgrundverordnung (DSGVO) drohen hohe Bußgelder (mehr zu den gesetzlichen Anforderungen erfahren Sie hier). Im Jahr 2024 verhängte die französische Datenschutzbehörde eine Strafe von 105.000 Euro gegen NS Cards France, weil die Passwortanforderungen nicht den Sicherheitsstandards des Artikels 32 der DSGVO entsprachen.

Wie steht es aktuell um die Passwortsicherheit in Unternehmen?

Leider machen es Unternehmen und Anwender Passwortdieben häufig immer noch zu leicht. Veraltete Passwortrichtlinien und die Nutzung schwacher oder kompromittierter Passwörter sind immer noch weit verbreitet. Bei komplexeren Passwörtern verwenden Nutzer gerne dieselben oder nur leicht abgewandelte Kennwörter für private und berufliche Accounts, weil sie sich dann nicht so viele unterschiedliche Kennwörter merken müssen.

Viele Nutzer verwenden einfache Muster wie Anfangsbuchstaben des Namens oder Postleitzahlen. Voll im Trend sind auch „Keyboard Walks“ – eine Folge aus Zeichen, die auf der Computertastatur nebeneinander liegen – laut Specops Breached Passwort Report 2025 war „123456“ das am häufigsten gestohlene kompromittierte Passwort. Auch Cyberkriminelle wissen natürlich, dass die Erfolgsaussichten, einen Account mit „123456“ zu knacken recht gut sind – und auch asdfghjk stellt für sie nur auf den ersten Blick eine größere Hürde dar, verlagert es doch bloß das 123-Muster um zwei Tastaturreihen nach unten.

Selbst Administratoren sind vor schlechten Passwortpraktiken nicht gefeit – und das, obwohl ihre Konten besonders sensibel sind, da sie über zahlreiche Zugriffsrechte verfügen und ein besonders beliebtes Ziel für Hacker sind. Bei einer Analyse von mehr als 1,8 Millionen Administratoren-Zugangsdaten fand Outpost24 mehr als 40.000 Admin-Konten, die das Passwort “admin” verwendeten. Gern genutzt wurden auch Keyboard Walks.

Mit welchen Maßnahmen können Unternehmen ihre Passwortsicherheit erhöhen?

Die Analyse-Ergebnisse über die Zeit, die Angreifer brauchen, um Benutzerpasswörter mit Hilfe moderner Hardware und Brute Force zu knacken (siehe oben), zeigen: Entscheidend ist die richtige Kombination aus Passwortlänge und Passwortkomplexität (Verwendung von Zahlen, Sonderzeichen, Klein- und Großbuchstaben). Die Passwortrichtlinien sollten hier klare Mindestanforderungen festlegen. Wir empfehlen eine Mindestlänge von 15 Zeichen unter Verwendung von Buchstaben, Zahlen und Sonderzeichen, bei besonders sensiblen Accounts mit weitergehenden Rechten (z. B. Admin-Accounts) mindestens 20 Zeichen.

Außerdem dürfen sich Passwörter nicht in Wörterbüchern finden lassen und sollten auch nicht auf firmenindividuellen Wörtern basieren, die sich leicht erraten lassen. Eine sinnvolle Lösung sind gut merkbare Passphrasen, z. B. eine Kombination aus drei zufälligen Wörtern mit einigen Zahlen und Sonderzeichen.

Aber: Auch ausreichend komplexe Passphrasen sind untauglich, wenn sie bei verschiedenen Diensten verwendet werden – wird einer davon gehackt, sind alle anderen ebenfalls gefährdet. Moderne Unternehmen setzen oft Hunderte von Cloud-Anwendungen ein. Damit erhöht sich die Zahl der Passwörter, die Nutzer sich merken müssen, nochmals. Angesichts der Vielzahl von Logins für unterschiedlichste private und berufliche Accounts tendieren Nutzer dazu, komplexe Passwörter mehrfach zu verwenden. Um die Herausforderung für das Merken von Passwörtern nicht unnötig weiter in die Höhe zu treiben, raten Experten wie das BSI (Bundesamt für Sicherheit in der Informationstechnik) inzwischen davon ab, in den Passwortrichtlinien einen Passwortwechsel zu erzwingen. Bei bereits kompromittierten Passwörtern sollte ein Wechsel allerdings nach wie vor umgehend erfolgen.

Das Risiko kompromittierter Passwörter verringern

Um die Passwortsicherheit zu erhöhen, müssen IT-Abteilungen daher die Verwendung von kompromittierten Passwörtern in Active Directory blockieren. Eine Befragung von 151 Cybersicherheitsexperten auf der International Cyber Expo 2023 ergab allerdings, dass nur die Hälfte der Unternehmen ihr Active Directory (AD) häufiger als einmal im Monat und lediglich 18 Prozent täglich auf kompromittierte Passwörter durchsuchen. Der Grund: Die Suche danach ist sehr zeitaufwendig. Dabei geben selten durchgeführte Scans den Angreifern reichlich Gelegenheit, gestohlene Kennwörter auszunutzen, bevor sie von Sicherheitsteams aufgespürt werden. Abhilfe kann Software schaffen, die Active Directory kontinuierlich nach kompromittierten Passwörtern durchsucht und eine Passwortänderung erzwingt, wenn ein Kennwort eines Nutzers kompromittiert wurde.

Tools erleichtern die Arbeit und erhöhen die Passwortsicherheit

Mit dem kostenlosen Specops Password Auditor gehen Passwort-Scans deutlich schneller von der Hand. Das Tool scannt das Active Directory, identifiziert passwortrelevante Schwachstellen und gleicht die Passwörter von Benutzerkonten mit über 1 Milliarde kompromittierter Passwörter ab. Noch komfortabler und sicherer ist ein kontinuierlicher Scan, wie ihn Specops Password Policy mit Breached Password Protection bietet. Specops Password Policy gleicht die AD-Kennwörter ständig mit einer Online-Datenbank mit derzeit mehr als 4 Milliarden kompromittierten Passwörtern, Live-Attack-Daten aus dem Specops-Honeypot-System sowie gestohlenen Logins aus Threat-Intelligence-Daten ab. Darüber hinaus erleichtert Specops Password Policy auch die Verwaltung und Anwendung von Passwortrichtlinien. So lassen sich beispielsweise spezifische Richtlinien für Benutzergruppen definieren und durchsetzen; Ablaufdaten können je nach Länge des Passworts definiert werden, so dass Mitarbeiter mit längeren Passworten diese seltener ändern müssen. Bei nicht richtlinienkonformen Passwörtern erhalten Nutzer ein detailliertes Feedback, was geändert werden muss. So erhöhen Sie die Passwortsicherheit für Ihr Unternehmen, machen Passwortdieben das Leben schwer und wahren die die regulatorische Compliance.

Autor

Torsten Krüger

Torsten Krüger ist seit mehr als 20 Jahren Spezialist für Content-Marketing und Presse bei der B2B-Content-Marketing-Agentur ucm. Dort und als freier Autor schreibt er vor allem zu Themen aus den Bereichen IT, Energie, Elektrotechnik, Medical/Healthcare, Maschinenbau und Musik.

(Zuletzt aktualisiert am 28/01/2025)