[Neue Studie] Nicht so temporär wie gedacht: Die am häufigsten kompromittierten Initialpasswörter

Table of Contents

Das Specops Research Team stellt Ihnen aktuelle neue Daten zu den am häufigsten kompromittierten Initialpasswörtern. Wir haben uns eine Reihe von Passwörtern vorgenommen, die vermutlich als Initialpasswörter gedacht waren. Einige davon könnten für die Anmeldung bei neuen Anwendungen und Websites verwendet worden sein, andere wurden den Nutzern möglicherweise am Tag Ihres Arbeitsantritts ausgehändigt. Initialpasswörter sollten eigentlich vom Nutzer (oft nach dem ersten Login) geändert werden, aber leider verbleiben sie oft viel zu lange im System und stellen ein Risiko dar. Diese Studie erscheint zeitgleich mit der jüngsten Aufnahme von über 70 Millionen kompromittierten Passwörtern in den Specops Breached Password Protection Service.

Darren James, Senior Product Manager bei Specops Software, kommentierte die Ergebnisse wie folgt: „Jedes Mal, wenn Sie eine neue Stelle antreten, ist die Wahrscheinlichkeit groß, dass Sie ein Initialpasswort erhalten, mit dem Sie sich zum ersten Mal in das System einloggen können. Diese Passwörter werden in der Regel vom IT-Team erstellt und sollten theoretisch genauso sicher sein wie jedes andere Passwort. Bedauerlicherweise ist die Stärke von Initialpasswörtern in vielen Unternehmen nicht optimal, wie z. B. das Fehlen von langen Passwörtern oder zufällig gewählten Passphrasen zeigt. Zudem werden diese Initialpasswörter oft im Klartext weitergegeben.“

„Aber spielt es überhaupt eine Rolle, ob diese Passwörter schwach sind, da sie sowieso bei der ersten Anmeldung geändert werden? Unsere Untersuchungen zeigen, dass dies nicht zwangsläufig der Fall ist und dass viele „temporäre“ Kennwörter länger im Umlauf sind und inzwischen kompromittiert wurden. Der entscheidende Schritt, eine sofortige Änderung des Initialpassworts zu einem starken, welches der Nutzer sich selbst ausgedacht hat, wird oft versäumt. Im Folgenden gehen wir darauf ein, warum Initialpasswörter und Standardpasswörter ein Sicherheitsproblem darstellen können, und zeigen Ihnen eine sicherere Methode für das Onboarding neuer Benutzer.„

Die am häufigsten kompromittierten Initialpasswörter

Unser Threat Intelligence Team hat über 651 Millionen Passwörter analysiert, die im letzten Jahr durch Malware kompromittiert wurden. Wir haben diesen Datensatz auf 120.000 kompromittierte Passwörter eingegrenzt, die Wörter oder Begriffe enthielten, die möglicherweise für Initialpasswörter verwendet werden. Unten sehen Sie die acht häufigsten Basisbegriffe, die oft mit leichten Variationen wie welcome123 oder newuser1! in unserer Datenbank zu finden sind.

Bei der erzwungenen Änderung des Initialpasswortes verwenden viele Benutzer ihr temporäres Passwort wieder oder fügen einfach Zahlen oder Sonderzeichen hinzu, um auf die Schnelle die Passwortrichtlinien des Unternehmens zu erfüllen. Das folgende Beispiel zeigt ein kompromittiertes Passwort, das wir von einem intuit.com-Benutzer gefunden haben, der genau das getan hat: Newtemp@123. Diese gängigen Gedankengänge zur Erstellung von Passwörtern sind Hackern bekannt und werden bereits in Dictionary- und Brute-Force-Angriffen verwendet.

| Basisbegriff | Wie oft dieser Begriff in kompromittierten Kennwörtern erscheint |

|---|---|

| User | 41.683 |

| Temp | 28.469 |

| Welcome | 21.887 |

| Change | 17.268 |

| Guest | 8.260 |

| Starter | 1.071 |

| Logon | 893 |

| Onboard | 121 |

Warum können Initialpasswörter riskant sein?

Die Voraussetzung eines Standard- oder Initialenpassworts ist, dass es schnell durch ein sichereres Passwort ersetzt wird. Unsere Untersuchungen haben jedoch ergeben, dass viele Nutzer Initialkennwörter oft einfach beibehalten bzw. leicht abändern. Das Problem besteht darin, dass Angreifer mit Hilfe von Brute-Force- oder Cracking-Tools solch schwache und gängige Passwörter von Endbenutzern erraten können. Außerdem können sie durch die Wiederverwendung von Passwörtern auf weniger sicheren privaten Geräten, Websites und Anwendungen kompromittiert werden.

Zwar können Unternehmen einen Wechsel des Kennworts bei der nächsten Anmeldung erzwingen (Enforce Change at Next Logon), doch ist dies aufgrund technischer Einschränkungen beim Onboarding nicht in allen Fällen möglich. Beispielsweise, wenn ein neuer Remote-Benutzer vor der Anmeldung eine VPN-Verbindung herstellen muss und diese nicht möglich ist, wenn die Einstellung „Änderung bei der nächsten Anmeldung“ aktiviert ist.

Im Folgenden finden Sie einige aktuelle Beispiele, bei denen schwache temporäre Passwörter missbraucht wurden, um größere Angriffe durchzuführen:

- Aliquippa Wasserbehörde: Die Bundesbehörden behaupten, iranische Hacker hätten kürzlich eine kleine Wasserbehörde in Pennsylvania gehackt. Mithilfe eines nie geänderten Standardpassworts (1111) verschafften sich die Täter Zugang.

- SolarWinds: Standardpasswörter und leicht zu erratende Passwörter für einzelne Organisationen können ebenso riskant sein. Das Softwareunternehmen SolarWinds war von einem massiven und bekanntermaßen schwerwiegenden Cyberangriff betroffen, der dessen Orion-Plattform gefährdete. Angreifer konnten auf die Plattform zugreifen, indem sie das Passwort „solarwinds123“ verwendeten, das auf GitHub öffentlich einsehbar war.

- Verkada: Das Cloud-basierte Unternehmen für Sicherheitskameras wurde kompromittiert, wodurch Live-Übertragungen von über 150.000 Kameras in Schulen, Krankenhäusern, Gefängnissen und anderen Einrichtungen veröffentlicht wurden. Die Hacker gaben an, dass sie sich über ein „Super-Admin“-Konto mit einem Standardpasswort Zugang verschafft haben.

- New York City Law Department: Eine unbekannte Gruppe von Hackern nutzte eine Schwachstelle in der Pulse Secure VPN-Software der Behörde aus, deren Standardpasswort „123456“ lautete und nie geändert wurde.

Identifizieren Sie jetzt noch mehr kompromittierte Passwörter in Ihren Netzwerken

Mit dem heutigen Update des Specops Breached Password Protection Service wurden über 17 Millionen kompromittierte Passwörter in die von Specops Password Auditor verwendete Liste aufgenommen. Sie können herausfinden, wie viele dieser kompromittierten Passwörter von Ihren Nutzern verwendet werden, indem Sie Ihr Active Directory mit unserem kostenlosen Auditing-Tool schnell und einfach scannen.

Specops Password Auditor kann nur Informatione auslesen und speichert weder Active Directory Daten, noch nimmt er Änderungen am Active Directory vor. Alle Ergebnisse werden Ihnen in einem interaktiven Dashboard zur Verfügung gestellt. Außerdem erhalten Sie einen leicht verständlichen, exportierbaren Bericht, der mögliche Schwachstellen im Zusammenhang mit Passwörtern und Kennwortrichtlinien aufzeigt.

Wie kann man Initialpasswörter aus Active Directory neuen Kollegen sicher mitteilen?

Bei der oben abgebildeten Analyse haben wir uns mit von Malware gestohlenen Passwörtern befasst, die mit großer Wahrscheinlichkeit als Initialkennwörter verwendet wurden bzw. als temporäre Kennwörter. Doch auch die Art und Weise, wie Unternehmen neue Benutzer onboarden kann dazu führen, dass selbst starke Initialpasswörter schneller kompromittiert werden können als erwartet. Aktuelle Onboarding-Prozesse zwingen IT-Abteilungen dazu, eine von zwei Möglichkeiten zur Weitergabe des Initialpasswortes zu nutzen:

- Passwörter im Klartext unsicher per SMS, ausgedruckt oder E-Mail weitergeben.

- Das Passwort persönlich mündlich weitergeben.

Die Weitergabe von Kennwörtern im Klartext – egal ob per E-Mail, Papier oder SMS – ist riskant. Auf diese Weise ist das Passwort für IT- oder HR-Teams sichtbar, und es ist anfällig für Man-in-the-Middle-Angriffe. Alternativ können Passwörter auch mündlich und persönlich weitergegeben werden, was für räumlich getrennte oder geografisch verstreute Unternehmen eine Herausforderung sein kann und möglicherweise gar nicht möglich ist. Darüber hinaus erhöht sich das Risiko weiter, wenn ein Unternehmen nicht über Richtlinien verfügt, die den Nutzer dazu zwingen, sein Passwort sofort zu ändern. Denn möglicherweise behält der Nutzer sein temporäres Kennwort weiter oder, schlimmer noch, er verwendet es erneut.

Sicheres Onboarding neuer Mitarbeiter

Vor kurzem haben wir Specops First Day Password vorgestellt, um Unternehmen beim sicheren Onboarding von Mitarbeitern zu unterstützen. Mit First Day Password erübrigt sich die Notwendigkeit, neuen Active Directory-Benutzern ihr Initialpasswort mitzuteilen, da unsere Lösung den Nutzern die Möglichkeit gibt, ihr initiales Passwort zurückzusetzen, ohne dieses jemals selbst zu kennen. Mit First Day Password muss die IT-Abteilung kein temporäres Kennwort für den ersten Tag mehr festlegen – die Benutzer verifizieren sich stattdessen über einen ID-Service und legen dann ihr eigenes Kennwort fest. So können IT-Teams bei der Erstellung des neuen Active Directory-Benutzers ein langes, zufälliges Initialpasswort vergeben, ohne dass der neue Mitarbeiter dieses kennt.

Für Unternehmen mit hybriden Umgebungen und Remote- Nutzern ist dies sehr vorteilhaft, da First Day Password auch die zwischengespeicherten Anmeldeinformationen (des ersten zufälligen Passworts, das von IT-Mitarbeitern festgelegt wurde) auf dem Gerät des Nutzers aktualisiert. So gewährleisten Sie gleichzeitig auch eine bessere Einhaltung von Vorschriften wie NIST und PCI, da eine sofortige Änderung bei der nächsten Anmeldung erzwungen werden kann.

Aus der Sicht eines neuen Mitarbeiters ist der Prozess ebenfalls einfach. Diese setzen ihre Passwörter über einen Anmeldelink zurück, den sie per SMS, E-Mail oder über den Link „Mein Passwort zurücksetzen“ auf ihrem Gerät, das mit der Domain verbunden ist, erhalten.

Anschließend können sie ihre Identität per E-Mail oder SMS verifizieren. In der Regel sind diese beiden Optionen auch die einzig realistischen, die IT-Teams für die Verifizierung eines neuen Teilnehmers zur Verfügung stehen.

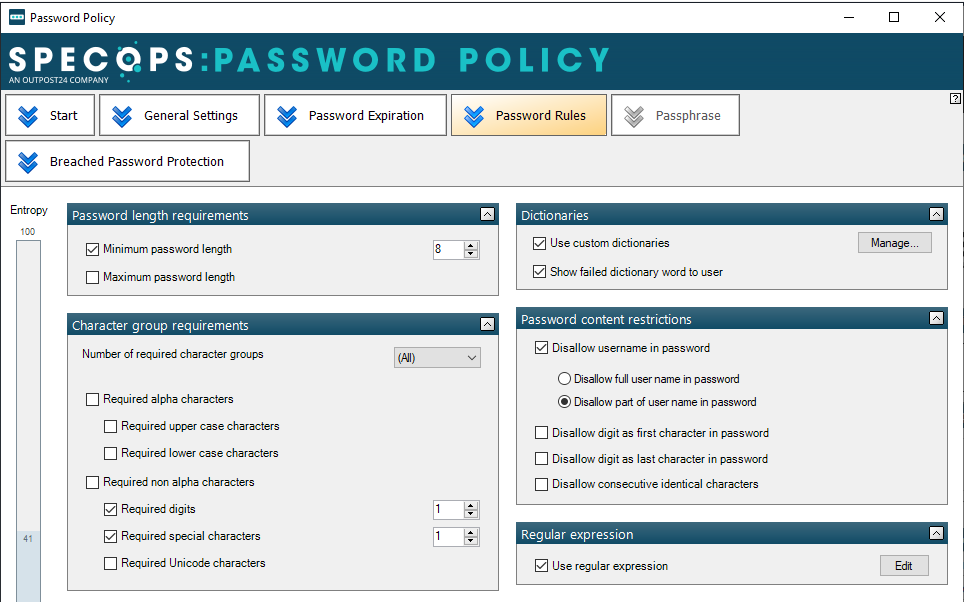

Danach werden die Nutzer zu einer Übersicht mit dynamischem Feedback zu den Kennwortrichtlinien geleitet, um dort ihr neues Kennwort zu vergeben. Dabei erhalten sie in Echtzeit Feedback, wie sie die Vorgaben Ihrer Organisation einhalten können. First Day Password-Kunden, die auch Specops Password Policy und Breached Password Protection nutzen, können längere Passwörter mit einem längenbasierten Ablaufdatum fördern und die Verwendung von über 4 Milliarden kompromittierten Passwörtern blockieren.

Wollen Sie erfahren, wie Specops Password Policy und First Day Password in Ihrer Organisation eingesetzt werden kann? Oder haben Sie Fragen, wie die Lösung für Ihre Bedürfnisse angepasst werden kann? Unsere Experten beraten Sie gerne und zeigen Ihnen mit einer Demo oder einer kostenlosen Testversion, wie es funktioniert.

Zuletzt aktualisiert am 13/05/2024