Wir setzen auf unserer Webseite Cookies und andere Technologien ein, um Ihnen den vollen Funktionsumfang unseres Angebotes anzubieten. Sie können auch zu Analysezwecken gesetzt werden. Durch die weitere Nutzung unserer Webseite erklären Sie sich mit dem Einsatz von Cookies einverstanden. Weitere Informationen, auch zur Deaktivierung der Cookies, finden Sie in unserer Datenschutzerklärung.

Die Einstellung “User must change password at next logon” in Active Directory

Table of Contents

Die Einstellung “User must change password at next logon” kann in Active Directory in verschiedenen Szenarien gesetzt werden, z. B. wenn das Kennwort eines Benutzerkontos abgelaufen ist oder wenn ein Administrator die Einstellung manuell für ein Konto setzt.

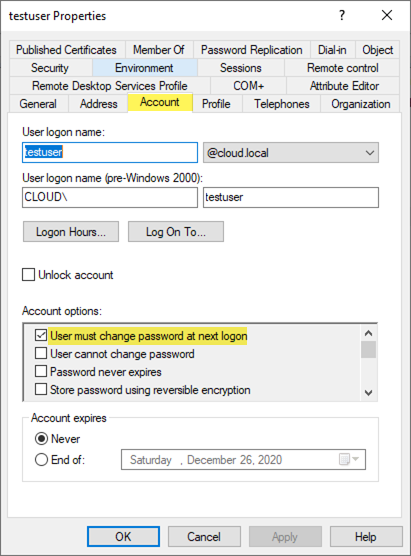

Nachstehend sehen Sie ein Beispiel für die Einstellung “User must change password at next logon/Benutzer muss Passwort bei nächster Anmeldung ändern”, das für ein Benutzerkonto eingestellt ist.

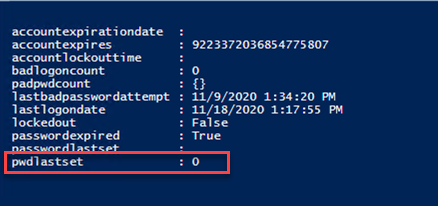

Mit PowerShell können Sie abfragen, ob der Benutzer das Kennwort bei der nächsten Anmeldung ändern muss. Das Attribut wird für den Platzhalter pwdlastset konfiguriert und festgelegt. Wenn die Einstellung 0 ist, muss der Benutzer das Kennwort bei der nächsten Anmeldung festlegen.

Die untenstehende Meldung kann mit dem nachstehenden PowerShell-Code – Snippet aufgerufen werden:

get-aduser -identity <username> -properties * | select accountexpirationdate, accountexpires, accountlockouttime, badlogoncount, padpwdcount, lastbadpasswordattempt, lastlogondate, lockedout, passwordexpired, passwordlastset, pwdlastset | format-list

Manuelles Setzen des Parameters “User must change password at next logon”

Normalerweise nimmt ein Administrator diese Einstellung vor, wenn er direkt mit einem Endbenutzer zusammenarbeitet, um sein Kennwort zurückzusetzen. Aus Sicherheitsgründen sollte ein Administrator das Kennwort eines Endbenutzers nicht kennen. Um dies zu vermeiden, kann ein Administrator mit dieser Einstellung ein temporäres Kennwort festlegen.

Ist das Passwort kompromittiert, muss der Benutzer das Kennwort bei der nächsten Anmeldung ändern

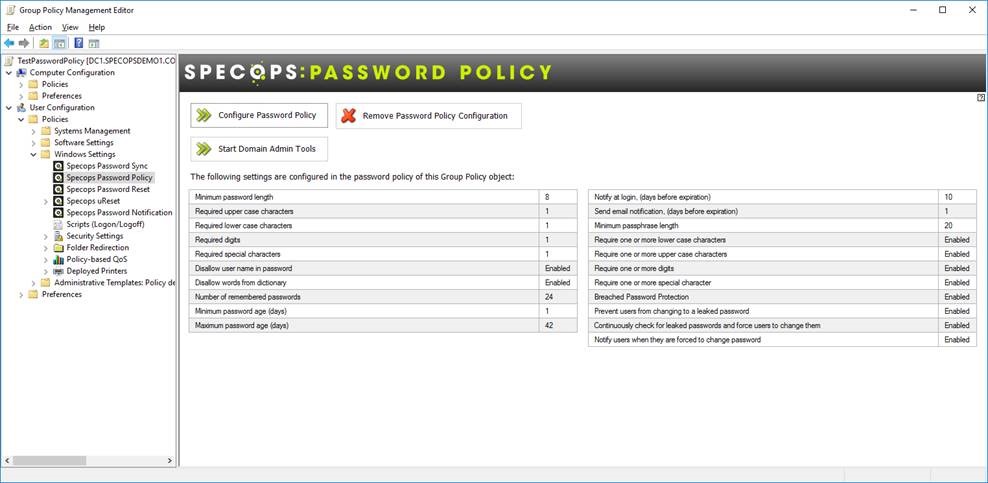

Wie wäre es, wenn die Option “User must change password at next logon” für ein Benutzerkonto zu Sicherheitszwecken automatisch aktiviert werden könnte? Dies könnte ein automatischer Mechanismus sein, der ein kompromittiertes Passwort erkennt und das Benutzerkonto so markiert, dass der Endbenutzer sein Passwort ändern muss. Specops Password Policy stellt diese Funktionalität bereit. Specops Password Policy bietet Echtzeit-Schutz vor kompromittierten und geleakten Passwörtern. Wenn ein Benutzerkennwort in Ihrer AD-Umgebung auf der Liste mit kompromittierten Kennwörter gefunden wird, löst der Mechanismus den Flag für die Kennwortänderung des Benutzerkontos aus.

Specops Password Policy ist ein leistungsfähiges Tool zum Schutz Ihres Active Directory vor der Bedrohung durch kompromittierte Passwörter.

Informieren Sie sich über Specops Password Policy und kontaktieren Sie uns für eine kostenlose Testversion herunter.

(Zuletzt aktualisiert am 03/12/2024)