Die 5 gängigsten Hacking-Methoden zum Passwortknacken

Table of Contents

Cyberangriffe gibt es in vielen Formen und sie entwickeln sich ständig weiter – doch eine Methode des unautorisierten Zugriffs hat sich bewährt und überdauert die Zeit: das Knacken von Nutzerpasswörtern. Trotzdem verlassen sich noch immer zu viele Organisationen auf veraltete Ratschläge und anfällige Passwort-Richtlinien. Wir stellen die fünf am häufigsten von Hackern verwendeten Methoden zum Passwortknacken vor – und geben Tipps, wie Sie die Zugangsdaten Ihrer Endnutzer besser schützen können.

1. Brute-Force- und Maskenangriffe

Manchmal besteht der einzige Weg, ein Passwort herauszufinden, darin, jede mögliche Kombination aus Buchstaben, Zahlen und Symbolen auszuprobieren. Wenn ein Passwort wirklich zufällig ist, sind diese Methoden eingeschränkt und ineffizient – daher der Name „Brute Force“. Gegen gebräuchliche oder schwache Passwörter, die vorhersehbaren Mustern folgen, können Brute-Force-Angriffe jedoch sehr effektiv sein.

Ein Angreifer kann einen einzelnen Computer oder ein ganzes Rechner-Cluster nutzen, um alle möglichen Varianten durchzuprobieren. Je länger das Passwort, desto schwieriger und zeitaufwändiger wird der Knackprozess. Als ein Beispiel für den Zeitaufwand haben wir kürzlich einen Forschungsversuch durchgeführt, wie lange es dauert, Passwörter mit einem SHA256-Hash zu knacken. Wie Sie sehen, kann das Knacken eines solchen Passworts bloße Minuten oder aber Milliarden Jahren dauern.

Maskenangriffe

Bei einem Brute-Force-Angriff wird jede mögliche Kombination ausprobiert (was unpraktisch wird, sobald Passwörter länger als 12 zufällige Zeichen sind). Wenn Sie das Muster aber teilweise kennen, kann ein Maskenangriff die benötigte Zeit drastisch verkürzen. Zum Beispiel haben viele Menschen Passwörter, die aus acht Zeichen bestehen, mit einem Großbuchstaben beginnen und mit einer Nummer oder einem Sonderzeichen enden. Kombiniert man dies mit regelbasiertenMutationen (Leetspeak, Symbolersetzung), die menschliche Muster wie das Ersetzen von „e“ durch „3“ oder „a“ durch „@“ abbilden, können Brute-Force-Techniken deutlich effektiver sein.

2. Wörterbuchangriffe und regelbasierteMutationen

Ein Wörterbuchangriff ist eine der ältesten und am weitesten verbreiteten Hacking-Methoden des Passwortknackens. Anders als ein Brute-Force-Angriff probiert diese Methode nicht jede mögliche Zeichenkombination aus, sondern nutzt die Tatsache, dass die meisten Menschen vorhersehbare, gängige Passwörter wählen. Nutzer tendieren zu Passwörtern, die leicht zu merken sind – selbst wenn diese keine Wörterbuchwörter sind, leiten sie sich oft davon ab.

- password123

- iloveyou!

- Liverpool2023

Daher kann ein gut aufgebauter Wörterbuchangriff einen großen Teil realer Passwörter innerhalb von Minuten knacken – insbesondere dann, wenn das System schwache Hashing-Algorithmen (wie unsalted SHA-1) verwendet oder keine Ratenbegrenzung vorhanden ist.

Angreifer speisen eine vordefinierte Liste potenzieller Passwörter (das Wörterbuch) in ein Cracking-Tool wie Hashcat oder John the Ripper ein, das jeden Eintrag durch den Hash-Algorithmus des Zielsystems laufen lässt. Stimmt der resultierende Hash mit einem in der gestohlenen Datenbank überein, wird das Passwort im Klartext offengelegt.

Angreifer nutzen Wörterlisten, die Folgendes beinhalten:

- Geleakte Passwort-Dumps (z. B. RockYou-, Have-I-Been-Pwned-Listen)

- Sprachspezifische Wörterbücher (z. B. umgangssprachliche Wortlisten auf Deutsch oder Portugiesisch)

- Thematische Listen (z. B. Sportmannschaften, Liedtexte, Spielernamen aus Onlinegames)

- Benutzerdefinierte Listen, aus Social Media und Onlineforen abgegriffen

Regelbasierte Mutationen

Um über exakte Übereinstimmungen hinauszugehen, nutzen Angreifer regelbasierte Mutationen, um Wörter dynamisch in Echtzeit zu verändern. Das erhöht die Anzahl potenzieller Passwortkandidaten erheblich, ohne eine größere Wörterbuchdatei zu benötigen.

Beispiele für Mutationen:

- passwort → Passwort, P@sswort, passwort1!, passw0rt, PASSWORT

- michael → michael1990, M1chael, michael!, michael123456

Tools wie Hashcat erlauben es, mehrere Regeln in einem Durchlauf zu verketten und gängige Transformationen (z. B. Ziffern anhängen, Groß-/Kleinschreibung wechseln, Zeichenfolge umkehren usw.) auf jeden Eintrag im Wörterbuch des Angreifers anzuwenden.

Fortgeschrittene Angriffe können eine Wörterliste gezielt auf ein bestimmtes Unternehmen oder eine bestimmte Person zuschneiden:

- Handelt es sich um eine Unternehmenskompromittierung? Dann integrieren Sie unternehmensspezifischen Jargon.

- Ist es ein regionaler Angriff? Dann fügen Sie Städtenamen, kulturelle Bezüge oder Tastatur-Layouts hinzu (z. B. AZERTY vs. QWERTY).

- Ist es ein bestimmter Nutzer? Nutzen Sie OSINT (Open Source Intelligence), um Namen von Haustieren, Kindern, Hobbys und Geburtstagen zu sammeln.

3. Rainbow tables

Eine Rainbow Table ist eine vorberechnete Zuordnung von Hash → Klartext für gängige Passwörter. Da Hashing-Algorithmen öffentlich bekannt sind, lassen sich riesige Listen vorberechneter Passwort-Hashes erstellen, mit denen ein gestohlener Hash verglichen werden kann. Anstatt für jede Variation ein neues Hash zu generieren, können Angreifer das gestohlene Hash in der Tabelle nachschlagen, um zu prüfen, ob es übereinstimmt. Es gibt viele verschiedene Hash-Methoden und nahezu unendlich viele Passwortvariationen, was das Verwalten und Speichern solcher Tabellen schnell sehr schwierig macht.

Gegen schnelle Hashes ohne Salting (wie LM/NTLM in älteren Windows-Versionen) sind sie verheerend effektiv. Doch das Salting von Passwörtern kann dieser Technik einen Strich durch die Rechnung machen. Fügt der Server dem Hash zufällige Werte am Anfang und Ende hinzu (die nur ihm bekannt sind), stimmen die resultierenden Hashes nicht mehr mit bekannten Werten überein. Ein individueller Salt pro Nutzer macht Rainbow Tables unbrauchbar, da für jeden Salt eine eigene Tabelle erforderlich wäre.

4. Credential Stuffing (Benutzerdaten-Angriffe)

Nutzer verwenden häufig dasselbe Basispasswort für mehrere Dienste. Wird ein Passwort bei einem Dienst kompromittiert, kann ein Angreifer es samt Varianten schnell bei anderen Diensten ausprobieren, auf die der Nutzer möglicherweise Zugriff hat. Dieses Vorgehen wird als Credential Stuffing bezeichnet; Angreifer probieren das kompromittierte Passwort auf verschiedenen Diensten aus oder testen verschiedene Passwörter auf demselben Dienst. Das kann dazu führen, dass alle Konten des Nutzers kompromittiert werden.

Angesichts von Milliarden geleakter Zugangsdaten müssen Angreifer nicht jedes Mal ein neues Hash von Grund auf knacken. Stattdessen recyceln sie bekannte Kombinationen auf populären Seiten und automatisieren Login-Versuche mit Tools wie Hydra oder Medusa. Schon ein einziges wiederverwendetes Passwort kann ein ganzes Unternehmen kompromittieren.

5. KI-gestütztes Erraten von Passwörtern

Innovatoren haben begonnen, neuronale Netze mit riesigen Passwortlisten zu trainieren. Anders als statische Wörterbücher lernen diese Modelle Sprachmuster, Geburtstage, Tastaturpfade und Popkulturreferenzen – und erzeugen dann priorisierte Passwortvermutungen, die echter menschlicher Kreativität ähneln. Studien zeigen, dass KI-gestützte cracking-Tools wie PassGAN etwa 50–70 % der Passwörter eigenständig entschlüsseln können, und in Kombination mit herkömmlichen Methoden (z. B. Hashcat) kann die Erfolgsquote deutlich über den klassischen Tools allein liegen.

Wenn sich KI-Tools weiterhin in diesem Tempo entwickeln, könnten sie schon bald alle bisher genannten Methoden übertreffen.

Wie machen wir Passwörter schwerer zu knacken?

Moderne Systeme speichern Passwörter niemals im Klartext (wenn doch, haben Sie ein Problem!). Stattdessen wandeln sie es durch eine Hash-Funktion um – in eine scheinbar zufällige Zeichenfolge fixer Länge, die zumindest theoretisch nicht zurückgesetzt werden kann. Zur weiteren Erhöhung der Sicherheit setzen die meisten Implementierungen zusätzlich auf:

- Salting: Das Hinzufügen eines einzigartigen, zufälligen Werts (16–32 Bytes) vor oder nach dem Passwort vor dem Hashing. Salts sorgen dafür, dass zwei Nutzer mit demselben Passwort unterschiedliche Hashes erhalten, und macht damit vorberechnete Rainbow Tables nutzlos.

- Key Derivation Functions (KDFs): Anders als schnelle Hashes (SHA1, MD5) verlangsamen KDFs den Rechenprozess gezielt. Sie erlauben die Feinjustierung von Zeitaufwand, Speicherbedarf und Parallelität, sodass jede Passwortvermutung länger dauert und mehr Ressourcen beansprucht. Die drei aktuell beliebtesten:

- bcrypt: Basierend auf dem Blowfish-Verschlüsselungsalgorithmus; nutzt einen Kostenfaktor zur Erhöhung der Iterationen. Werfen Sie einen Blick auf Specops-Studie zu den Entschlüsselungszeiten bei bcrypt.

- scrypt: Erhöht den Speicherbedarf gezielt, um Angriffe mit GPU und ASIC zu erschweren.

- Argon2: Bietet die größte Flexibilität.

- Pepper: Ein geheimer, anwendungsweiter Schlüssel, der getrennt von der Datenbank gespeichert wird (zum Beispiel in einer Umgebungsvariablen). Selbst wenn ein Angreifer Ihre Datenbank stiehlt, wird er ohne den Pepper die vermuteten Passwörter nicht verifizieren können.

Gegen Passwortangriffe wehren

Passwortknacken und Schutzmaßnahmen sind ein ewiges Katz-und-Maus-Spiel. Angreifer werden sich immer weiter neue Tricks ausdenken – ihre Werkzeuge und Methoden zum Passwortknacken werden immer ausgeklügelter und schneller. Heute sind es KI-generierte Passwortvermutungen, morgen vielleicht quantenunterstützte BruteForce. Aber Sie können das Blatt zu Ihren Gunsten wenden.

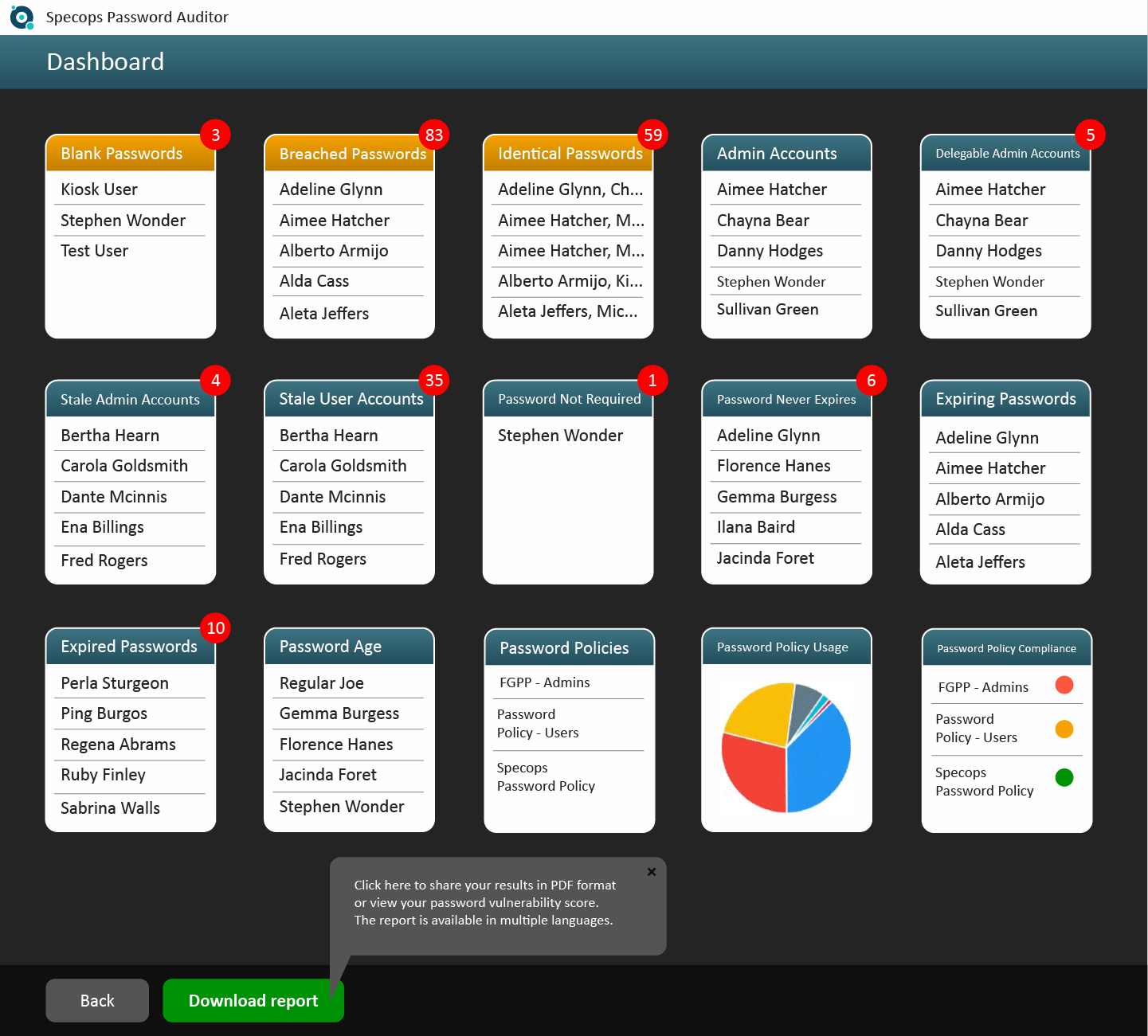

Das Integrieren von Specops Password Policy in Ihr Active Directory hilft Ihnen, aktuelle Empfehlungen und Compliance-Vorgaben einzuhalten. Mit Funktionen wie benutzerdefinierten Wörterbüchern und einzigartigen, individuell anpassbaren Passwortrichtlinien verhindern Sie, dass Endnutzer schwache Passwörter erstellen, die für Cracking-Techniken anfällig sind. Zusätzlich scannt Specops Password Policy Ihr Active Directory kontinuierlich nach Passwörtern, die geleakt oder kompromittiert worden sind.

Bleiben Sie Hackern einen Schritt voraus – mit sicher gestalteten Passwortrichtlinien und der Entfernung bereits kompromittierter Passwörter. Buchen Sie noch heute eine Demo.

Zuletzt aktualisiert am 12/11/2025