Den Ablauf von Passwörtern sinnvoll gestalten

Table of Contents

Eine wirkungsvolle Passwortrichtlinie ist ein Balanceakt: Sicherheit ist wichtig; wenn aber die Benutzerfreundlichkeit darunter leidet, bleibt sie wirkungslos. Benutzer haben ohnehin schon zu viele Passwörter – daher zeigt uns das NIST, wie man ihnen das Leben ein wenig leichter machen kann. Sie sollten Benutzer zum Beispiel nicht zur Änderung des Passworts zwingen, wenn keine Anzeichen für eine Kompromittierung vorliegen.

Der Zwang zum Setzen eines neues Passworts löst nicht nur Ärger beim Benutzer aus, er begünstigt auch schlechte Gewohnheiten. Das Erhöhen einer Zahl am Ende des Passworts, der Austausch von Zeichen oder andere berechenbare Gewohnheiten sind häufige Methoden der Problemlösung. Heraus kommt ein neues Passwort, das dem alten ähnelt, aber mehr Schwachstellen aufweist, da es mit größerer Wahrscheinlichkeit aufgeschrieben oder vergessen wird.

Variable Ablaufzeiten für Passwörter

Als Administrator sind Sie an die Richtlinie für das maximale Passwortalter gewöhnt. Die Einstellung gibt vor, wie lange ein Passwort verwendet werden kann, bevor der Benutzer es ändern muss. In den meisten Unternehmen ist es üblich, eine Gültigkeitsdauer von 90 oder 180 Tagen einzustellen, da man davon ausgeht, dass auf diese Weise im Falle der Kompromittierung des Passworts ein unbegrenzter Zugriff verhindert wird.

Was wäre aber, wenn ich Ihnen sagen würde, dass es einen effektiveren Schutz gegen unbefugte Kontonutzung gibt? Statt alle Passwörter willkürlich alle 90 oder sonst wie viele Tage ablaufen zu lassen, können Sie die Ablaufzeiten an der Komplexität des jeweiligen Passworts ausrichten. So können Sie sicherheitsbewusste Benutzer und die Wahl starker Passwörter durch längere Ablaufzeiten belohnen.

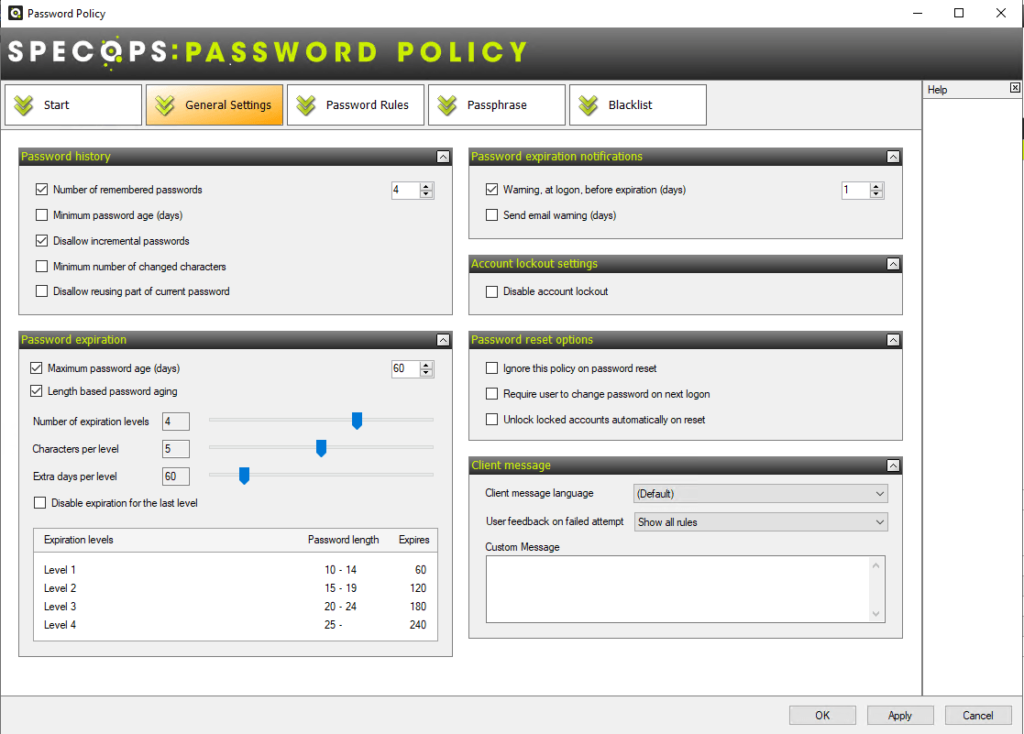

Mit Specops Password Policy sind variable Passwortablaufzeiten auf Basis der Passwortlänge möglich. Die Einstellung ermöglicht es Administratoren, das maximale Passwortalter zu verlängern, wenn der Benutzer die Passwort-Mindestlänge überschreitet.

Mit Specops Password Policy können Administratoren bis zu fünf Stufen für den Ablauf von Passwörtern wählen. Für jede Stufe können sie eine Bandbreite von Zeichen festlegen.

So kann eine Richtlinie, bei der das maximale Alter auf 60 Tage und die Mindestpasswortlänge auf zehn Zeichen eingestellt ist, mit diesen zusätzlichen Einstellungen konfiguriert werden:

- Anzahl Ablaufstufen: 4

- Anzahl Zeichen pro Gruppe: 5

- Zusätzliche Tage pro Gruppe: 60

| Event type | ID | Description |

|---|---|---|

| Information | 100 | Service starting. |

| Information | 101 | Service started. |

| Information | 103 | Service stopped. |

| Information | 104 | License verification entry. Contains the license count information which is collected nightly. |

| Information | 105 | Reporting database migration started. Only logged if the service discovers an existing database stored in the old xml format. |

| Information | 106 | Reporting database migration completed successfully. Only logged if the service discovers an existing database stored in the old xml format. |

| Information | 110 | Enrollment successful. Logged everytime a user enrolls. |

| Information | 111 | Reset successful. Logged everytime a user has successfully reset their password. |

| Information | 112 | Unlock successful. Logged every time a user successfully unlocked their user account. |

| Information | 113 | Change successful. Logged every time a user has successfully changed their password. |

| Information | 114 | Change failed. Logged every time a user tried to change their password, but failed as a result of the password policy rules. |

| Warning | 202 | Too many failed user names. Logged when the call throttling feature has blocked a client request. |

| Warning | 203 | Too many verification code requests. |

| Warning | 205 | Ignore password rules on reset found in policy. Logged when Specops Password Reset discovers a user with a Specops Password Policy configured to be ignored on password reset operations. This setting should not be enabled in environment where Specops Password Reset is used because it allows users to bypass their password policy. |

| Warning | 206 | Password reset detected from user with the password not required flag set. |

| Warning | 207 | Password not required flag discovered on an enrolled user. |

| Warning | 208 | Failed to impersonate user. |

| Warning | 210 | Enrolment failed. |

| Warning | 212 | Unlocked failed. |

| Warning | 214 | Wrong answer submitted during user authentication. |

| Warning | 215 | Wrong verification code submitted during user authentication. |

| Warning | 216 | User was locked out from Specops Password Reset. |

| Warning | 220 | License warning. Logged when the license is close to being exceeded. |

| Warning | 221 | User failed to reset their password. |

| Warning | 222 | User failed to change their password. |

| Warning | 241 | Failed to parse polling time from registry. |

| Warning | 245 | Failed to contact domain. |

| Warning | 277 | Failed to send enrolment reminder. |

| Error | 300 | Service failed to start. Logged if the server component fails to starts. |

| Error | 301 | Service failed to stop. |

| Error | 305 | No Specops Password Reset Policy found. |

| Error | 306 | Wrong number of questions. |

| Error | 310 | Reporting database migration failed. Logged if the service fails to migrate an existing database stored in the old xml format. |

| Error | 320 | License error detected. |

| Error | 332 | Failed to get password reset package. |

| Error | 334 | Failed to send mobile verification code. |

| Error | 335 | Failed to get next secret question. |

| Error | 336 | Failed to get password policy for user. |

| Error | 337 | Server failed to unlock user account. |

| Error | 338 | Server failed to reset user password. |

| Error | 346 | Failed to send email. |

| Error | 348 | Failed to send mobile verification code from Helpdesk tool. |

| Error | 349 | Failed to send new user password from help desk. |

| Error | 385 | Failed to add data to the reporting database. |

| Error | 386 | Failed to clear user data from the reporting database. |

Mit den oben genannten Einstellungen erhalten Benutzer mit längeren Passwörtern zusätzliche Tage zu ihrem maximalen Passwortalter hinzu. Wenn sie irgendwann ein neues Passwort festlegen, dann möchten Sie sicherstellen, dass das Passwort einmalig ist. Sie können die Wiederverwendung alter Passwörter kontrollieren, indem Sie einen Passwortverlauf einrichten und eine Mindestanzahl von einmaligen Passwörtern pro Benutzerkonto vorgeben, bevor ein altes Passwort erneut verwendet werden kann. Mit Specops Password Policy können Sie auch festlegen, wie viele Zeichen mindestens geändert werden müssen. Dadurch wird verhindert, dass ein Benutzer dasselbe Passwort weiterverwendet und lediglich am Ende eine Zahl erhöht.

Denken Sie daran: Wenn Sie ausgespähte Passwörter im Active Directory blockieren, müssen die Passwörter häufig genug ablaufen, um mit den jeweils aktuellen Passwortlisten abgeglichen werden zu können. Sie können die Benutzer zur Änderung ihrer Passwörter zwingen, wenn die Liste der gesperrten Passwörter aktualisiert wurde, meist nach einem größeren Sicherheitsvorfall.

Wenn Sie das Ablaufdatum für Passwörter komplett abschaffen wollen, müssen Sie diese Umstellung durch die Einführung eines mehrstufigen (Multi-Faktor) Authentifizierungssystems begleiten. Die Multi-Faktor-Authentifizierung mindert das Risiko, das ein unbegrenzt gültiges Passwort mit sich bringt.

Wenden Sie sich gerne an uns, wenn Sie mehr über das Sperren kompromittierter Passwörter in Active Directory sowie über variable Passwort-Ablaufzeiten erfahren möchten.

Zuletzt aktualisiert am 31/07/2025