Cyberangriffe auf die Software-Lieferkette – Supply Chain Attacks und Ihre Passwörter

Table of Contents

Wissen Sie genau, welche Anwendungen Ihre Mitarbeiter tagtäglich nutzen? Falls nicht, sind Sie nicht allein (Stichwort Schatten-IT): In fast allen Unternehmen installieren Fachabteilungen oder auch einzelne Mitarbeiter unbemerkt von der IT Programme auf ihren Systemen, oft ohne über die damit verbundenen Gefahren nachzudenken. Aber auch völlig regulär laufende Software kann Cyberkriminellen Tür und Tor öffnen, zum Beispiel über sogenannte Supply-Chain-Attacken. Genau darum geht es in diesem Blogbeitrag: was Lieferkettenangriffe sind, wie sie ablaufen – und was Ihre Passwörter mit diesem Thema zu tun haben.

Was sind Lieferkettenangriffe (Supply Chain Attacks)?

Das Konzept der Supply Chain Security bezog sich lange Zeit vor allem auf physische Lieferketten. Die Möglichkeit von Angriffen auf Cyberlieferketten und ihre Gefahren in einer zunehmend digital vernetzten Welt sind erst in letzter Zeit, nach einigen besonders spektakulären Vorfällen, stärker ins öffentliche Bewusstsein getreten.

In der Cybersicherheit bezeichnen „Lieferkettenangriffe“ Angriffe, die auf unsichere Elemente in der IT-Lieferkette zielen. Sie können sowohl Hardware als auch Software betreffen. Im Folgenden beschäftigen wir uns mit Software-Lieferkettenangriffen.

Software-Lieferkettenangriffe machen sich Schwachstellen im Entwicklungs- oder Distributionsprozess einer Softwarekomponente zunutze, um Schadcode einzuschleusen und die infizierte Software an Anwender auszuliefern. Da viele Unternehmen auf externe Softwareprodukte und -dienste angewiesen sind, kann das weitreichende Folgen haben. Ein prominentes Beispiel, das in Security-Kreisen viel Aufmerksamkeit erregt hat, war 2020 der Angriff auf SolarWinds, einen Anbieter von Software und Services für das IT-Infrastruktur-Management, der Tausende von Unternehmen und Behörden betraf (mehr dazu gleich).

Wie funktionieren Lieferkettenangriffe?

Software-Lieferkettenangriffe können auf verschiedene Weisen durchgeführt werden. Sie erfordern aber meist einen gezielten, komplexen, über einen längeren Zeitraum durchgeführten Angriff, einen sogenannten ATP-Angriff. ATP steht für „Advanced Persistent Threat“, deutsch „fortgeschrittene, andauernde Bedrohung“. ATPs sind durch Bedrohungsakteure gekennzeichnet, die über beachtliche Fähigkeiten und Ressourcen verfügen, ihre Opfer gezielt aussuchen, verschiedenste Angriffsmethoden nutzen und systematisch auf ein bestimmtes Ziel hinarbeiten.

Dieser gezielte Angriff also versucht ein möglichst unsicheres Element einer IT-Lieferkette zu kompromittieren. Gängige Methoden dafür (die auch kombiniert werden können) sind:

1. Kompromittierung der Entwicklungs- oder Build-Umgebung: Die Angreifer dringen in Systeme eines Herstellers ein, die zur Entwicklung von Software verwendet werden. Dann fügen sie schädlichen Code in die Software ein, zum Beispiel indem sie Schwachstellen von Compilern ausnutzen (die beim Übersetzen aus dem Quellcode Malware in die ausführbare Datei einbauen) oder sogar Entwicklungsumgebungen wie Visual Studio manipulieren.

1b. Manipulierte KI-Tools – noch Zukunftsmusik, aber längst nicht mehr undenkbar: Auch KI-Code-Generatoren könnten dazu missbraucht werden, bösartigen Code zu produzieren. Während ein direkter Angriff auf GitHub Copilot, Amazon Q Developer und Co. wohl extrem aufwendig wäre, ist es kein großes Problem, ein KI-Modell (Large Language Model, LLM) mit Code zu trainieren, der Sicherheitslücken oder Schadcode enthält (unabsichtlich passiert das längst, wenn wie üblich Millionen GitHub-Repositories als Trainingsmaterial verwendet werden). Erste KI-Tools für Cyberkriminelle wie FraudGPT können auch direkt selbst Schadcode schreiben. Entsprechend manipulierte oder mit „Hintertüren“ versehene LLMs könnten als Code-Generator getarnt zum Download oder als Service angeboten werden.

2. Kompromittierung von Verteilmechanismen: Die Angreifer kompromittieren Server (z. B. FTP) oder Download-Plattformen des Herstellers oder von anderen Betreibern und bieten manipulierte Softwareprogramme mit Malware an. Häufig werden gestohlene Zertifikate verwendet, um diese als legitim erscheinen zu lassen.

3. Kompromittierte Geräte: Hacker platzieren Malware direkt auf Smartphones, USB-Laufwerken oder anderen Geräten, bevor diese ausgeliefert werden.

4. Manipulation von Open-Source-Komponenten: Viele moderne Anwendungen verwenden Open-Source-Bibliotheken. Angreifer können Schwachstellen in diesen Komponenten ausnutzen oder manipulierte Versionen in öffentliche Repositories hochladen. Häufig betroffen waren vor allem die Repositories des Node.js-Paketmanagers npm und der Python-Paketverwaltung pip (PyPI) – und immer häufiger auch Erweiterungen für Visual Studio Code, die über den VS Code Marketplace verteilt werden.

Ausgewählte Beispiele für Supply-Chain-Attacken

SolarWinds

Eines der bekanntesten Beispiele für Lieferketten-Angriffe ist die Attacke auf SolarWinds ab Anfang 2020. Angegriffen wurde die SolarWinds Orion Platform zur zentralen Überwachung, Analyse und Verwaltung des gesamten IT-Stacks, die zu diesem Zeitpunkt von mehr als 30.000 Unternehmen und Organisationen weltweit genutzt wurde. Hacker (wohl aus Russland) erlangten Zugriff auf den Build-Prozess der Software und injizierten Schadcode in eine DLL, noch bevor die Software digital signiert wurde (Quelle: CISA). So gelang es ihnen, ein Orion-Update mit einer Backdoor zu infizieren, die dann ab März 2020 auf Tausenden von Systemen in Unternehmen (z. B. Microsoft, Intel, Cisco, Deloitte) und Regierungsbehörden (US-Finanzministerium, Außenministerium, Heimatschutz, CISA u. a.) landete – mit bis zu 18.000 Opfern einer der größten jemals verzeichneten Cyberangriffe. Auf allen diesen Systemen konnten die Angreifer die üblichen Schritte abspulen: Rechte erweitern (Privilege Escalation), Zugangsdaten und andere Daten stehlen, mehr Malware installieren oder weitere interessante Konten und Systeme suchen und kompromittieren.

Kaseya

Kaseya Ltd. stammt wie SolarWinds aus den USA und ist u. a. Anbieter von Kaseya VSA (Virtual System Administrator), einer Software für die Remote-Verwaltung von IT-Komponenten und Endgeräten (Remote Monitoring and Management, RMM). IT-Teams großer Unternehmen, aber auch Managed-Service-Provider (MSPs) nutzen die Software, um die IT ihrer Organisation bzw. ihrer Kunden zu administrieren.

Cyberkriminelle der Hackergruppe REvil nutzten eine noch ungepatchte Schwachstelle in VSA (wahrscheinlich auf einem dadurch ohne Authentifizierung zugänglichen Webservice), um einen Update-Server zu übernehmen. Über diesen wurde dann Anfang Juli 2021, kurz vor dem Unabhängigkeitstag in den USA, eine als „Hotfix“ getarnte Ransomware an Kaseya-Kunden verteilt. Da diese vom privilegierten Kaseya Agent selbst regulär auf dem Zielsystem gestartet wurde, erbte sie dessen Rechte und hatte weitgehend freie Hand. So gelangte die REvil-Erpressersoftware auf eine Vielzahl von Systemen, die über VSA gemanagt wurden. Kaseya zufolge waren bis zu 1.500 Unternehmen betroffen, nach REvil selbst sollen mehr als eine Million Geräte mit dem bösartigen Update infiziert worden sein. Für die Entschlüsselung verlangten sie BitCoin im Wert von 70 Millionen Dollar.

NotPetya

Trojaner, also als nützliche Software getarnte Schadprogramme, sind ein klassisches Werkzeug für Supply-Chain-Angriffe im weiteren Sinne. Das mussten 2017 die Anwender der ukrainischen Steuersoftware MeDoc erfahren – also fast alle Organisationen, die in der Ukraine Steuern zahlten (darunter Beiersdorf, Merck & Co., die Reederei Maersk oder das Energieunternehmen Rosneft). Ein Virus-verseuchtes Update verschlüsselte nicht nur (wie die ältere Erpressungssoftware „Petya“) ihre Daten, sondern machte die Festplatten komplett nutzlos – daher die Bezeichnung „NotPetya“. Heise zufolge war dies das erste Mal, dass ein solcher Trojaner über ein Software-Update verteilt wurde. Dieses hatte nur ein gefälschtes Microsoft-Zertifikat, was aber bei der Installation nicht ausreichend geprüft wurde. Die Angreifer, offenbar russische Hacker in staatlichem Auftrag, verwendeten einen Exploit namens EternalBlue, der eine Windows-Schwachstelle ausnutzt und ausgerechnet von der NSA entwickelt worden war. Weltweit waren Hunderttausende von Systemen betroffen; der Schaden für die Weltwirtschaft wird auf mindestens 10 Milliarden US-Dollar geschätzt.

3CX und X_Trader: kaskadierende Lieferkettenangriffe

Dass man Supply-Chain-Angriffe auch kombinieren kann, zeigt das Beispiel 3CX, ein Anbieter von VoiP-Systemen mit nach eigenen Angaben zur Zeit des Angriffs über 600.000 Kunden weltweit und 12 Millionen täglichen Nutzern. Im März 2023 gab das Unternehmen bekannt, dass die Windows- und Mac-Versionen seiner VoiP-Applikation 3CX DesktopApp manipuliert wurde. Die digital signierte Softphone-App direkt vom Hersteller enthielt eine kompromittierte Programmbibliothek mit Schadcode, der unter anderem eine Backdoor und Infostealer-Software aus dem Internet nachlud. Knapp 240.000 3CX-Managementsysteme sollen danach offen über das Internet erreichbar gewesen sein. Und wie erlangten die Angreifer (vermutlich eine nordkoreanische Hackergruppe) Zugang zum Netzwerk von 3CX und die Build-Systeme? Über einen weiteren Lieferkettenangriff: Von 3CX beauftragte Sicherheitsforscher fanden heraus, dass sie zuvor einen Anbieter von Trading-Software und Services namens Trading Technologies angegriffen und ein Installationsprogramm für dessen Profi-Handelswerkzeug X_Trader kompromittiert hatten. Ein 3CX-Mitarbeiter hatte dieses auf seinem Arbeitsrechner installiert und darüber wurde dann Malware heruntergeladen, die seine Zugangsdaten ausspionierte.

Gefahr für Ihre Passwörter – und durch Ihre Passwörter!

Lieferkettenangriffe sind eine besonders perfide Angriffstechnik, weil die Opfer sich davor kaum schützen können. So sind signaturbasierte Virenscanner meist nicht in der Lage, Schadcode in Updates zu entdecken. Zudem verlangen die Anbieter von IT-Management-Lösungen oft Ausnahmeregeln für bestimmte Programmkomponenten, die dann nicht von Sicherheitssoftware wie Firewall oder Antivirus-Tools überwacht werden. Wie unsere Beispiele zeigen, kann aber auch weit weniger systemnahe Software schnell zum Einfallstor ins Netzwerk werden. Haben sich die Hacker erst einmal eingenistet, können sie sich nach lohnenden Zielen umsehen – z. B. Ihre Passwörter. Benutzerdatenbanken gehören zu den für Hacker attraktivsten Angriffszielen, weil sie einerseits geschäftskritisch für das Unternehmen sind, andererseits aber auch Möglichkeiten für weitere Angriffe eröffnen.

Werden Ihre Passwörter gestohlen oder geknackt, kann das aber auch Lieferkettenangriffe oder Folgeangriffe erst ermöglichen. Laut 2024 Data Breach Investigations Report von Verizon ist die Nutzung gestohlener Zugangsdaten mit 23 Prozent Anteil die häufigste Methode bei Datenverletzungen. Auch bei 3CX war ein gestohlenes Passwort der Türöffner. Bei SolarWinds war offenbar ein kompromittierter FTP-Account mit schwachem Passwort im Klartext auf GitHub im Spiel; möglicherweise spielten auch weitere kompromittierte Accounts inkl. Microsoft 365 Zugang eine Rolle (so Wikipedia).

Was können Unternehmen tun?

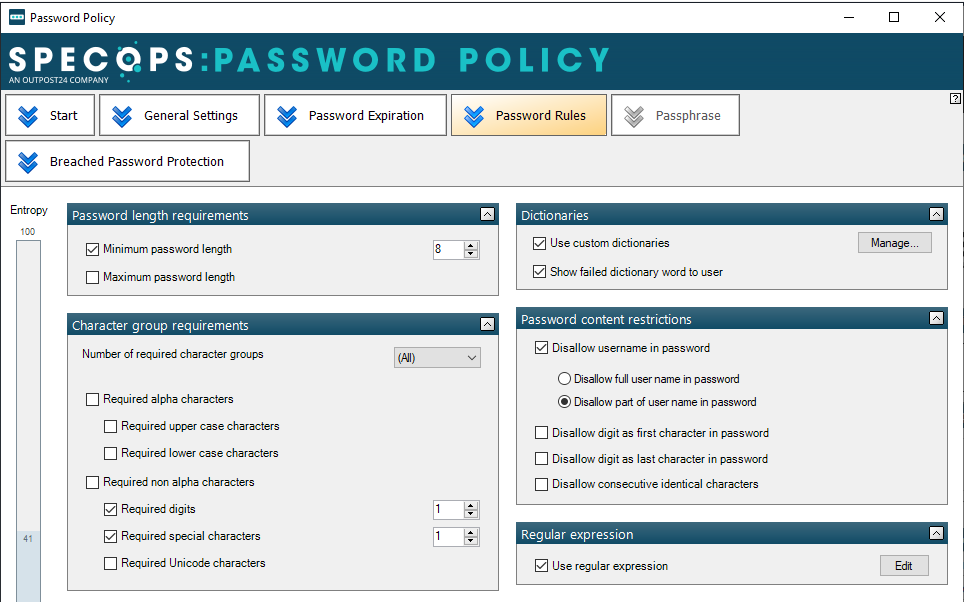

Supply-Chain-Angriffe mögen schwer zu verhindern sein – aber das entbindet niemanden von der Pflicht, sie zu erschweren. Überprüfen Sie vor allem die Sicherheitspraktiken Ihrer Drittanbieter sorgfältig auf Einhaltung bewährter Sicherheitsstandards, investieren Sie ggf. in Tools für Software Supply Chain Security und denken Sie auch daran, das Bewusstsein Ihrer Mitarbeiter für die Risiken von Lieferkettenangriffen zu schärfen. Ob nach einem erfolgreichen Angriff auf Ihre Dienstleister vertrauliche Informationen aus Ihrem Unternehmen im Netz kursieren, erfahren Sie mit Hilfe spezialisierter Dienstleister für Cyber Threat Intelligence wie Krakenlabs von Specops‘ Muttergesellschaft Outpost24. Und natürlich müssen Sie auch Ihr eigenes Netzwerk und Ihre Daten nach dem aktuellen Stand der Technik absichern. Der Schutz Ihrer Zugangsdaten spielt hier eine Schlüsselrolle – vor allem, aber nicht nur für Ihre Entwicklungs- und Produktionsumgebungen. Tools wie Specops Password Policy sorgen in Ihrer Active-Directory-Umgebung für eine hohe Passwortsicherheit und blockieren bereits kompromittierte Passwörter schnell und zuverlässig. So verhindern Sie, selbst Ausgangspunkt eines Lieferkettenangriffs zu werden, und damit nicht zuletzt auch Reputationsschäden, Bußgelder (z. B. gemäß NIS-2, DSGVO) oder Schadenersatzforderungen: SolarWinds und ihr CISO Timothy Brown wurden im Oktober 2023 von der US-Börsenaufsicht SEC verklagt – wegen lange bekannter und im Vorfeld des Börsengangs verschwiegener Sicherheitsprobleme. Ob Zugangsdaten aus Ihrer Domain kompromittiert sind können Sie mit unserer Lösung zur Überwachung Ihrer externen Angriffsfläche ermitteln. Sichern Sie sich noch heute eine kostenlose Erstanalyse Ihrer Angriffsfläche.

Zuletzt aktualisiert am 12/06/2024