[Neue Studie] Cracking von bcrypt: Machen neue Hardware und KI das Hacken von Passwörtern schneller?

Table of Contents

Vor fast zwei Jahren analysierte das Forschungsteam von Specops, wie lange es dauerte, Passwörter zu knacken, die mit dem bcrypt-Algorithmus gehasht wurden. Zwei Jahre sind eine lange Zeit im Bereich der Cybersicherheit, daher überprüfen wir die Forschung mit neuerer, leistungsfähigerer Hardware, um eine neue Tabelle mit Cracking-Zeiten zu erstellen. Der Grund dafür ist zweierlei: der KI-Boom, der eine Flut von Consumer-Hardware verursacht, sowie das Wettrüsten bei der Grafikleistung für Endverbraucher.

Der Fokus auf Rechenleistung sowohl für Verbraucher als auch für Unternehmen, sei es für Allzweckrechnen (GPGPU) oder das Training von LLMs, hat dazu geführt, dass sich wohl alle drei großen Grafikkartenhersteller stärker auf die Rechenleistung konzentrieren als in der Vergangenheit. Dies zeigt sich in der Leistung der aktuellen 50er-Serie von Nvidia sowie im bevorstehenden Übergang von AMD zur ‚UDNA‘-Architektur. Wir haben untersucht, was dieser Boom und der erneute Fokus auf das Rechnen für die Schwierigkeit des Knackens eines durchgesickerten Passwort-Hashs und die zukünftige Sicherheit von Passwörtern bedeuten.

Diese Forschung fällt mit der neuesten Ergänzung von über 70 Millionen kompromittierten Passwörtern zur Specops Breached Password Protection zusammen. Diese Passwörter stammen aus einer Kombination unseres Honeypot-Netzwerks und Threat-Intelligence-Quellen.

Was treibt den Anstieg der Rechenleistung an?

Nach der Veröffentlichung der RTX-Karten der 50er-Serie hat die Verfügbarkeit und Erschwinglichkeit von Hochleistungsrechnerhardware weiter zugenommen, wodurch die Diskussion darüber, was als starkes Passwort gelten sollte, weiterentwickelt wurde. Dieser Anstieg an billiger, leistungsstarker Hardware wird im Allgemeinen durch den KI-Boom und die angemessene Erschwinglichkeit von leistungsstarken Consumer-GPUs angetrieben.

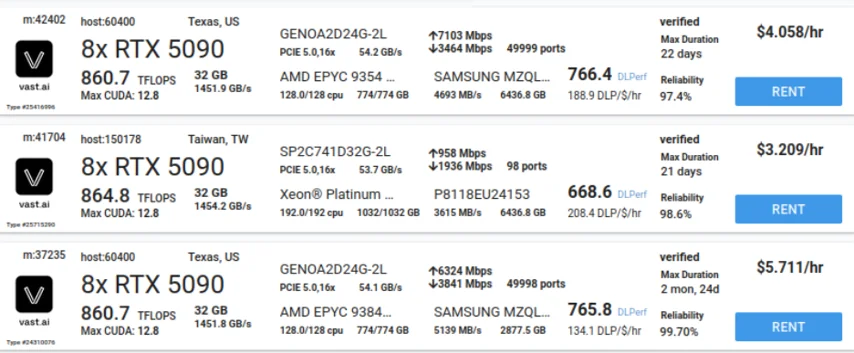

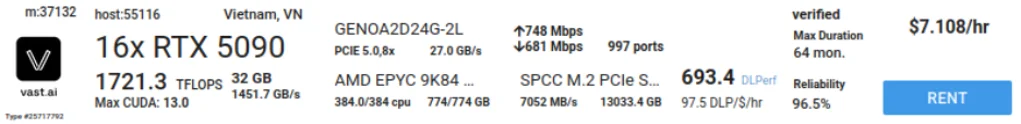

Typischerweise wird ein Unternehmen eine Maschine mit einer Reihe von Consumer-Level-GPUs wie der 5090 zusammenstellen und diese verwenden, um ihre Modelle zu trainieren. Wenn sie keine erneuten Trainings durchführen, listen sie diese auf einem Dienst wie vast.ai auf, damit Benutzer sie mieten und wiederum ihre eigenen Modelle trainieren können (oder in unserem Fall, um Hashes zu knacken). Dies ermöglicht es, die Ausfallzeit zu monetarisieren, selbst wenn es nur ein paar Dollar pro Stunde sind, um die Kosten für die Hardware auszugleichen. Diese Hardware kann von 8-16 RTX 5090s bis zu 8 Nvidia H200s reichen.

Methodik

Welche Hardware haben wir verwendet?

KI-spezifische Hardware wie die H200s bietet keinen Vorteil beim Cracking von bcrypt Passwörtern, da wir nicht die Menge an Speicher benötigen, die sie bieten, sondern lediglich die Hashrate (ein Maß für die Rechenleistung eines Computers oder Netzwerks, ausgedrückt als die Anzahl der Hash-Berechnungen, die er pro Sekunde durchführt). Eine realistische Erwartung für die Hardware, die verwendet wird, um einen bestimmten Satz durchgesickerter Hashes anzugreifen, ist aktuell Hardware der 5090-Serie. Diese Hardware kostet zur Miete etwa 5 $/Std.:

Daher wurden diese Berechnungen mit 8xRTX 5090s für die Beispielhardware durchgeführt, mit der Erwartung, dass Hacker mehr verwenden könnten (es gibt Instanzen mit 16, die in einem einzigen Host verfügbar sind).

Im Gegensatz zu früheren Tabellen zur Cracking-Zeit haben wir nicht die Hashcat-Benchmark-Funktionalität verwendet, um die Hashrate zu bestimmen, auf der die Tabelle basiert. Da sich Best Practices und Hardware weiterentwickeln, ist ein Kostenfaktor von 5 (der Kostenfaktor, der für Hashcats m3200-Benchmark verwendet wird) keine realistische Erwartung an die Komplexität mehr. Wir werden Kostenfaktoren von 10+ diskutieren; das sind Iterationen von 1024 und mehr. Dies spiegelt eine starke Implementierung zum Zeitpunkt der Recherche im Jahr 2025 besser wider.

Generieren der Hashes

Eine Stichprobe von 750.000 Hashes wurde aus der bekannten Wortliste rockyou.txt entnommen und Hashes mit den Kostenfaktoren 10, 12 und 14 generiert. Dies kann einige Zeit dauern, da mit steigendem Kostenfaktor die Hashes schwieriger zu knacken sind, was wiederum den Hashing-Prozess verlangsamt. Mehr Iterationen schlagen an beiden Enden zu.

Die Entscheidung, welchen Kostenfaktor für eine bestimmte Implementierung verwendet werden soll, erfordert die Berücksichtigung, wie oft Sie die betreffenden Datensätze hashen müssen und wie viel Zeit dafür aufgewendet werden kann. Beispielsweise wurden die Beispieldaten auf einer einigermaßen leistungsstarken Workstation generiert. Das Generieren der cf12-Hashes dauerte 1,2 Stunden; das Generieren von cf14-Hashes (aus denselben Daten) dauert fast 5 Stunden.

Nachdem die Daten generiert wurden, wurde eine Cloud-Instanz von 8xRTX 5090 GPUs hochgefahren, die Daten wurden zusammen mit einer Kopie von rockyou.txt auf den Host übertragen und Angriffe durchgeführt, um eine erwartete Hashrate zu erzeugen. Sowohl Masken- als auch Wortlistenangriffe wurden durchgeführt, um Beispieldaten bereitzustellen. Diese Daten werden dann verwendet, um die erwartete Zeit zum bcrypt-Cracking eines bestimmten Passworts per Brute Force zu generieren. Diese Hashraten wurden dann verwendet, um die Zeit zum Knacken für eine bestimmte Passwortkomplexität zu erzeugen.

Was haben wir herausgefunden?

In den zwei Jahren seit unserem vorherigen bcrypt-Bericht haben die enormen Investitionen in die KI-Infrastruktur durch verschiedene Organisationen und finanzielle Unterstützer (siehe: OpenAI, Anthropic) die Verfügbarkeit von schwerer Rechenhardware sprunghaft verbessert. Während man zuvor erwarten konnte, von einem Satz von etwas wie der RTX 4090 angegriffen zu werden, sind die nächste Generation Flagship-Karten verfügbarer und schneller als je zuvor: Eine RTX 5090 ist beim Angriff auf bcrypt (einem absichtlich langsamen Hashing-Algorithmus, der sich nicht für GPU-Berechnungen eignet) etwa 65 % schneller.

Wir müssen jedoch berücksichtigen, dass wir auch den Kostenfaktor für diese Forschungsarbeit erhöht haben, was Hacking-Versuche verlangsamen würde. Während BCRYPT-Hashes mit hohem Kostenfaktor viel Rechenleistung und Zeit zum Knacken erfordern, können wir sehen, dass die Verfügbarkeit von leistungsfähigerer Hardware dies ausgleicht. Der gesamte zusätzliche Overhead kann dann verwendet werden, um stärkere Hashes zu schwächen, die mit weniger leistungsfähiger Hardware unmöglich zu knacken gewesen wären.

Wie Sie in der folgenden Tabelle sehen können, können kurze, nicht komplexe Passwörter immer noch relativ schnell geknackt werden, was die enormen Risiken hervorhebt, wenn Benutzer schwache (aber sehr häufige) Passwörter wie ‚Passwort‘, ‚123456‘ und ‚Admin‘ erstellen dürfen. Der hohe Kostenfaktor von bcrypt macht längere Passwörter jedoch dank seines langsam arbeitenden Hashing-Algorithmus extrem sicher gegen Brute-Force-Angriffe. Sobald eine Kombination von Zeichen in Passwörtern mit einer Länge von über 12 Zeichen verwendet wird, wird die Zeit zum Knacken von bcrypt schnell zu einer nahezu unmöglichen Aufgabe für Hacker. Dies zeigt den Wert der Durchsetzung längerer Passwörter.

| Anzahl der Zeichen | Nur Zahlen | Nur Kleinbuchstaben | Groß- und Kleinbuchstaben | Zahl, Groß-, Kleinbuchstaben | Zahl, Groß-, Kleinbuchstaben, Symbole |

|---|---|---|---|---|---|

| 4 | Sofort | Sofort | Sofort | Sofort | 17 Minuten |

| 5 | Sofort | 2 Minuten | 81 Minuten | 194 Minuten | 26 Stunden |

| 6 | Sofort | 66 Minuten | 70 Stunden | 200 Stunden | 102 Tage |

| 7 | 2 Minuten | 29 Stunden | 151 Tage | 517 Tage | 317 Monate |

| 8 | 22 Minuten | 31 Tage | 262 Monate | 88 Jahre | 2449 Jahre |

| 9 | 212 Minuten | 797 Tage | 1117 Jahre | 5437 Jahre | 230158 Jahre |

| 10 | 36 Stunden | 690 Monate | 58064 Jahre | 337125 Jahre | 21634796 Jahre |

| 11 | 352 Stunden | 1495 Jahre | 3019333 Jahre | 20901760 Jahre | 2033670809 Jahre |

| 12 | 147 Tage | 38864 Jahre | 157005327 Jahre | 1295909100 Jahre | 191165056.1k Jahre |

| 13 | 49 Monate | 144351 Jahre | 8164277025 Jahre | 80346365k Jahre | 17969516m |

| 14 | 41 Jahre | 25912012 Jahre | 424542405k Jahre | 4981474577k Jahre | 1689134436m Jahre |

| 15 | 402 Jahre | 673712313 Jahre | 22076205m Jahre | 308851423m Jahre | 158778637b Jahre |

| 16 | 4017 Jahre | 17516520142 Jahre | 1147962664m Jahre | 19148789b Jahre | 14925192t Jahre |

| 17 | 40168 Jahre | 455429524k Jahre | 59694059b Jahre | 1187224873b Jahre | 1402968036t Jahre |

| 18 | 401675 Jahre | 11841168m Jahre | 3104091044b Jahre | 73607943t Jahre | 131878996q Jahre |

| 19 | 4016746 Jahre | 307870358m Jahre | 161412735t Jahre | 4563692412t Jahre | 12396626Q Jahre |

| 20 | 40167451 Jahre | 8004629308m Jahre | 8393463q Jahre | 282948930q Jahre | 1165282803Q Jahre |

| 21 | 401674504 Jahre | 208120363b Jahre | 436460034q Jahre | 17542834Q Jahre | 109536584s Jahre |

| 22 | 4016745033 Jahre | 5411129413t Jahre | 22695922Q Jahre | 1087655686Q Jahre | 10296439S Jahre |

Was können wir aus Brute-Force-Berechnungen lernen?

Es ist richtig, dass es unrealistisch ist, von einem Angreifer zu erwarten, dass er versucht, einen bestimmten Datensatz per Brute Force anzugreifen. Cracker verwenden typischerweise eine Vielzahl von Angriffen, um zu versuchen, einen bestimmten Satz von Hashes zu knacken. Dies kann von Wörterbuchangriffen und regelbasierten Angriffen bis hin zu Assoziationsangriffen reichen. Sie können bestimmte Wortlisten basierend auf der Quelle der Hashes generieren, z. B. durch Scrapen einer Unternehmenswebsite mit einem Tool wie CeWL, um eine gezielte Wortliste bereitzustellen.

Brute Force bietet jedoch eine Grundlage für die Durchführung von Berechnungen, wenn die rohe Rechenleistung eines bestimmten Satzes von Hardware diskutiert wird, sowie eine Grundlage für die Durchführung von Stärkeberechnungen. Es ist wichtig, sich bewusst zu sein, wie Angriffe durchgeführt werden, und zu versuchen, fundierte Passwortrichtlinien zu erstellen, die das Risiko verringern, dass Passwörter über einfache Wortlisten- und Regelangriffe erraten werden können.

Dies kann in Form von Längen- und Komplexitätsanforderungen auf einer grundlegenden Ebene erfolgen, während es bis hin zu benutzerdefinierten blockierten Wörterbüchern und kompromittierten Passwortkorpora reicht – wie z. B. die Funktionalität, die von Specops Password Policy in Kombination mit Specops Breached Password Protection bereitgestellt wird. Wenn möglich, sollte eine Kombination dieser Funktionalitäten verwendet werden, um es so schwer wie möglich zu machen, einen gültigen Kandidaten zu generieren. Wie die neue Cracking-Tabelle zeigt, ist Entropie entscheidend, und Länge ist eine leicht zu merkende Möglichkeit für Passwortentropie.

Schreiben von Richtlinienregeln, wenn erwartet wird, dass mehrere 5090s alle durchgesickerten Hashes angreifen

Um sich vor dieser Art von Angriff zu schützen, gibt es eine Reihe von Einstellungen, die innerhalb von Specops Password Policy konfiguriert werden können, die dazu beitragen, das Knacken zu erschweren, sollte ein bcrypt-Hash durchsickern (sei es von einem internen System oder von einem Dritten). Wie in der Cracking-Tabelle gezeigt, sollte eine Organisation optimalerweise eine Kombination von Schutzmaßnahmen implementieren, wie z. B.:

- Eine Mindestlänge von 18

- Mehrere erforderliche Zeichenklassen, optimal: Groß-, Kleinbuchstaben, Ziffern und Sonderzeichen

- Aktivieren Sie Passphrasen mit einer Mindestlänge von 18 und mehreren Zeichenklassen, wenn möglich

- Implementieren Sie ein benutzerdefiniertes Wörterbuch, das für Ihr Unternehmen relevante Wörter blockiert, insbesondere Firmenname und Produktnamen; CeWL kann bei der Erstellung einer individuellen Sperrliste hilfreich sein, wenn öffentliche Unternehmensressourcen dafür genutzt werden.

- Implementieren Sie Specops Breached Password Protection (optimalerweise Breached Password Protection Complete)

Kann bcrypt-Hashing die Kompromittierung von Passwörtern verhindern?

Mit zunehmendem Kostenfaktor (und Anzahl der Runden) steigen sowohl die Kosten (und die erforderliche Rechenleistung) für das Knacken als auch für das Hashing des anfänglichen Passworts. Die Abwägung dieser Kosten bei der Implementierung eines Authentifizierungssystems ist notwendig, um zu bestimmen, welcher Hashing-Algorithmus verwendet werden soll; sei es bcrypt mit hoher Runden-Zahl oder so etwas wie argon2. Ein Kostenfaktor von über 10 erhöht die Sicherheit jeder implementierten Passwortrichtlinie, vorzugsweise in Übereinstimmung mit NIST 800-63B.

Wenn der Angreifer jedoch das betreffende Passwort hat, sei es aufgrund der Wiederverwendung oder des direkten Durchsickerns des Passworts durch Infostealer oder eine andere Exploitation-Methode, wird diese Zeit funktionell 0, da der Angreifer einfach das angegebene Passwort verwenden kann. Keine komplexer Hashing-Algorithmus der Welt ist ein Ersatz für eine gute Sicherheitshygiene und die Implementierung starker Passwortrichtlinien durch Specops Password Policy sowie die Verwendung eines kompromittierten Korpus wie Specops Breached Password Protection, um die Wiederverwendung von Passwörtern über Konten hinweg zu verhindern. Es ist jetzt wichtiger denn je, sich gegen das Durchsickern von Anmeldeinformationen durch Infostealer zu verteidigen.

Zeit zum Knacken: Bekannte kompromittierte Passwörter

| Anzahl der Zeichen | Nur Zahlen | Nur Kleinbuchstaben | Groß- und Kleinbuchstaben | Zahl, Groß-, Kleinbuchstaben | Zahl, Groß-, Kleinbuchstaben, Symbole |

|---|---|---|---|---|---|

| 6 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 7 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 8 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 9 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 10 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 11 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 12 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 13 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 14 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 15 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 16 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 17 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 18 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 19 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 20 | Sofort | Sofort | Sofort | Sofort | Sofort |

Finden Sie noch heute schwache und kompromittierte Passwörter in Ihrem Netzwerk

Das diesmonatige Update des Breached Password Protection-Dienstes umfasst die Hinzufügung über 70 Millionen kompromittierten Passwörtern zu der Liste, die von Specops Password Auditor verwendet wird.

Sie können herausfinden, wie viele Passwörter Ihrer Endbenutzer entweder kompromittiert oder identisch sind, mit einem schreibgeschützten Scan Ihres Active Directory von Specops Password Auditor. Sie erhalten einen kostenlosen, anpassbaren Bericht über passwortbezogene Schwachstellen, einschließlich schwacher Richtlinien, kompromittierter Passwörter und veralteter/inaktiver Konten. Laden Sie hier Ihr kostenloses Auditing-Tool herunter.

Blockieren Sie kontinuierlich schwache Passwörter und kompromittierte Passwörter

Specops Password Auditor bietet einen hervorragenden Ausgangspunkt für die Bewertung Ihrer aktuellen Passwortrisiken, ist aber nur eine Momentaufnahme. Mit Specops Password Policy und Breached Password Protection können sich Unternehmen kontinuierlich vor über 4 Milliarden bekannten, einzigartigen, kompromittierten Passwörtern schützen.

Die Datenerfassungssysteme unseres Forschungsteams zur Angriffsüberwachung aktualisieren den Dienst täglich und stellen sicher, dass Netzwerke vor realen Passwortangriffen geschützt sind, die gerade stattfinden. Es enthält auch Passwörter, die auf Listen kompromittierter Passwörter im Dark Web und anderswo gefunden wurden. Breached Password Protection scannt kontinuierlich Ihr Active Directory nach kompromittierten Passwörtern und ermöglicht es Ihnen, Endbenutzer mit anpassbaren Nachrichten zu benachrichtigen, die dazu beitragen, Anrufe beim Service Desk zu reduzieren.

Sind Sie daran interessiert, zu sehen, wie dies für Ihr Unternehmen funktionieren könnte? Haben Sie Fragen zur Anpassung an Ihre Bedürfnisse? Kontaktieren Sie uns oder sehen Sie sich in einer Demo oder kostenlosen Testversion an, wie es funktioniert.

Zuletzt aktualisiert am 12/11/2025