So sichern Sie hybride Cloud-Umgebungen: Best Practices für die Sicherheit von Cloud-Passwörtern

Table of Contents

Während immer mehr Organisationen Cloud-First- oder Hybrid-IT-Strategien nutzen, wird Identity- und Access-Management (IAM) immer komplexer. Laut einem neuen Bericht von Flexera verwenden derzeit 89 % der Unternehmen eine Multi-Cloud-Strategie. Dabei haben viele weiterhin eine Mischung aus Public-Cloud-, Private-Cloud und On-Premises-Umgebungen.

Neben den Speicherorten von Daten und Applikationen transformiert dieser Wandel in Cloud- und hybriden Infrastrukturen außerdem die Art und Weise, wie Nutzer auf diese zugreifen können. Traditionelle Sicherheitskontrollen, die für zentralisierte, On-Premises-Umgebungen konzipiert sind, können in diesen dezentralen Systemen nicht effektiv skaliert werden – und das macht die Sicherheit der Authentifizierung an diese Systeme entsprechend wichtig.

In diesem Artikel sprechen wird über die einzigartigen Passwort- und Sicherheitsherausforderungen solcher Umgebungen, und geben Ihnen praktische Tipps, wie Sie die Zugangsinformationen Ihrer Mitarbeiter schützen und Ihre hybride Cloud-Umgebungen absichern können.

Die einzigartigen Sicherheitsherausforderungen für Cloud- und hybride Umgebungen verstehen

Cloud- und hybride Architekturen dezentralisieren die Infrastruktur und schaffen eine breitere und komplexere Angriffsfläche. Das erschwert die einheitliche Verwaltung der Passwortrichtlinien und führt so zu potenziellen Sicherheitslücken, die Angreifer ausnutzen können.

Zu den maßgeblichsten Herausforderungen für Cloud- und Hybrid-Umgebungen zählen:

- Mehrere Identitätsanbieter: Organisationen verlassen sich oft auf eine Mischung an Anbietern wie Entra ID, Okta, ASW IAM und bestehende Altsysteme. Das kann schnell zu inkonsistenten Passwortrichtlinien und deren Umsetzung führen, und dadurch können IT- und Sicherheitsteams nur schwer den Überblick behalten.

- SaaS-Tools von Drittanbietern: Cloud-basierte Apps von Drittanbietern können nicht gut mit zentralen IAM-Systemen integriert werden. Dadurch entstehen isolierte Identitätssilos, die schwer zu überwachen sind.

- Geteilte Verantwortlichkeitsmodelle: Wenn Sie Cloud-Dienste nutzen, liegen einige der Sichereitsverantwortlichkeiten beim Cloud-Anbieter. Dennoch gibt es immer noch eine Sicherheitsebene, für die Sie selbst verantwortlich sind, darunter fällt oftmals auch die der Zugänge und Authentifizierungsmethoden für Zugriff auf Ihre Apps und Daten.

Warum ist Passwortsicherheit heutzutage noch ein Thema?

Schwache, wiederverwendete oder kompromittierte Passwörter sind weiterhin eine der maßgeblichsten Ursache für Datenpannen. Tatsächlich geht aus dem Data Breach Investigation Report von Verizon aus dem Jahr 2025 hervor, dass 88 % der Angriffe gegen Webanwendungen von gestohlenen Zugangsdaten ausgingen.

Das Risiko ist noch höher in hybriden Umgebungen, wo viele Organisationen ihr lokales Active Directory mit Cloud-Identity-Anbietern verbinden, um so Single-Sign-on (SSO) zu ermöglichen. Während dies den Zugang vereinfacht, erweitert es auch die Schadensreichweite: Wenn ein lokales AD-Konto kompromittiert wird, kann sich diese Kompromittierung durch den föderierten Zugang auf die Cloud ausweiten, wodurch Angreifer nun auf mehrere Systeme zugreifen können.

Deshalb sind gezielte, effektive Sicherheitsmaßnahmen für Cloud-Passwörter essenziell für Organisationen, die sich auf Cloud-Systeme verlassen – egal, ob diese 100 % cloud-basiert oder hybrid mit On-Premise-Infrastrukturen sind. Wenn sie richtig umgesetzt wird, kann eine effektive Coud-Sicherheit:

- Datenpannen verhindern, indem sie die Angriffsfläche reduziert, die mit schwachen oder kompromittierten Zugangsdaten verbunden ist.

- Zero-Trust-Strategien unterstützen, indem die Identität als primärer Kontrollbereich gestärkt wird.

- Compliance-Anforderungen wie IT-Grundschutz, DSGVO, HIPAA und NIST einhalten, die sichere Authentifizierungs- und Passwort-Management-Praktiken vorschreiben.

Best Practices für hybride und Cloud-Passwort-Sicherheit

In Cloud-Umgebungen ist die Passwortsicherheit die erste Verteidigungsmaßnahme gegen unbefugten Zugriff und Angriffe mit gestohlenen Zugangsdaten. Fragmentierte Richtlinien und lückenhafte Mehr-Faktor-Authentifizierung (MFA) bieten Angreifern die Möglichkeit, Inkonsistenzen auszunutzen.

Um Resilienz aufzubauen, müssen Organisationen einen einheitlichen, proaktiven Ansatz verfolgen, um ihre Passwörter über alle Umgebungen hinweg zu schützen.

1. Einheitliche Passwortrichtlinien über alle Umgebungen hinweg

Verstreute Passwortrichtlinien sind eine der häufigsten (und vermeidbarsten) Schwachstellen und Cloud- und Hybridumgebungen. Wenn Cloud-Plattformen und On-Premises-Systeme verschiedene Regeln umsetzen, nutzen Angreifer die schwächsten aus – oft eine vernachlässigte SaaS-App oder ein veraltetes System.

Organisationen sollten über alle Identitätsanbieter einheitliche Passwortrichtlinien umsetzen – egal ob Active Directory, Entra ID oder eine Cloud-HR-Plattform. Dazu gehören:

- Die Nutzung von starken, komplexen Passphrasen: Eine Passphrase wie „CoffeeMonkeyEmotion&“ ist gegenüber Brute-Force-Angriffen viel resistenter als etwas wie „P@ssw0rt123“.

- Sperren von kompromittierten oder häufig verwendeten Passwörtern: Angreifer nutzen oft Credential Stuffing oder Wörterbuchangriffe, bei der sie auf Listen an bekannten Passwörtern zurückgreifen. Wenn man solche verwendet, stellt das ein unmittelbares Risiko dar. Für eine einfache Lösung in Active-Directory-Umgebungen kann die Specops Password Policy mit Breached Password Protection die Nutzung von über 4 Millionen kompromittierten Kennwörtern sperren. Melden Sie sich hier für eine kostenlose Demoversion an.

2. Nutzen Sie zentralisiertes Identity- und Access-Management (IAM)

Viele Organisationen nutzen eine Mischung aus cloud-nativen Anwendungen, SaaS-Diensten von Drittanbietern und traditionellen On-Premises-Systemen. Ohne zentralisierte Kontrolle leidet die Sichtbarkeit aufgrund eines fragmentierten Passwort-Managements – wodurch schwache oder veraltete Zugangsdaten oft nicht auffallen.

Zentralisierte IAM-Tools schließen diese Lücke, indem sie sich in verschiedene Umgebungen integrieren lassen und eine einheitliche Übersicht und Umsetzung der Richtlinien gewährleisten. Diese Plattformen helfen Sicherheitsteams, konsistente Passwortrichtlinien über alle verbundenen Systeme hinweg umzusetzen und die Passworthygiene genau zu überwachen.

Es ist wichtig, zu beachten, dass Active Directory (AD) in vielen hybriden Umgebungen immer noch eine gängige zentrale Identitätsquelle ist, aber die standardmäßigen Passwortkontrollen sind oft zu nachsichtig und akzeptieren häufig schwache, aber technisch „komplexe“ Kennwörter wie Passwort1234. Das schafft sogar dann ein Risiko, wenn IAM zentralisiert ist.

Um diese Lücken zu schließen, sollten Organisationen ihre IAM-Infrastruktur um eine verbesserte Durchsetzung der Passwortrichtlinien erweitern. Lösungen wie Specops Password Policy helfen, stärkere und realitätsnahe Passwortanforderungen in hybriden Umgebungen umzusetzen.

3. Multi-Faktor-Authentifizierung (MFA) aktivieren

Mit ausreichend Zeit können sogar die stärksten Passwörter kompromittiert werden. Deshalb sollte MFA ein grundlegender Bestandteil der Authentifizierung sein, besonders in Cloud- oder hybriden Setups, in denen die Sicherungen traditioneller Netzwerkperimeter verschwimmen.

MFA fügt eine zweite (oder dritte) Authentifizierungsebene hinzu, die mindestens zwei dieser drei Faktoren umfasst:

- Etwas, das Sie wissen: Passwörter oder Sicherheitscodes

- Etwas, das Sie haben: Physische Authentifikatoren wie USB-Sticks, Zugangskarten oder Mobilgeräte

- Etwas, das Sie sind: Biometrische Identifikatoren wie Gesichtserkennung oder Fingerabdrücke

In einem Cloud-Kontext kann MFA helfen, Risiken durch Phishing, Credential Stuffing oder Brute-Force-Angriffen zu lindern, besonders beim Remote- oder privilegiertem Zugang. Wenn MFA aktiviert ist, kann ein Angreifer selbst dann keinen Zugriff erlangen, wenn er das Passwort eines Nutzers gestohlen hat.

Trotzdem ist MFA keine Universallösung. Nutzer können Zugang zu physischen Authentifikatoren verlieren oder Geräte wechseln, und das bedeutet, dass sie bei der Wiederherstellung oft auf Passwörter zurückgreifen müssen. Ohne sichere Self-Service-Optionen oder Service Desks mit Nutzerverifikation können diese Szenarien wieder ein Risiko hervorrufen. Deshalb ist es wichtig, MFA mit sicheren Workflows zur Kontowiederherstellung zu verknüpfen, die verhindern, dass Angreifer Schutzmechanismen durch Social Engineering oder unsichere Zurücksetzungsverfahren umgehen.

4. Prozesse zur Zurücksetzung des Kennworts absichern

Eine maßgebliche, aber oft übersehene Schwachstelle in der Cloud-Passwort-Sicherheit liegt im Zurücksetzungsverfahren von Passwörtern. Dieses umfasst oft eine Verifizierung durch Service-Desk-Mitarbeiter und einen anschließenden Reset der Zugangsdaten.

Threat-Actors wie Scattered Spider haben diesen Angriffsvektor für sich erkannt und manipulieren anhand von Social Engineering Help-Desk-Mitarbeiter dazu, unbefugte Passwort-Resets vorzunehmen – und dabei sogar MFA zu umgehen. Wenn Angreifer es schaffen, Sicherheitsmaßnahmen durch Service-Desk-Social-Engineering zu umgehen und sich Zugang zu cloud-basierten Portalen zu verschaffen, können sie sich ganz einfach lateral bewegen und eine Reihe an Systemen kompromittieren.

Specops Secure Service Desk kann helfen, diese Lücke zu schließen, indem es vor etwaigen Zurücksetzungen von Kennwörtern eine stärkere Nutzerverifizierung fordert. Das Tool lässt sich in eine Reihe an ID-Dienste und andere Service-Desk-Systeme wie Service Now und Jira integrieren. Außerdem kann es Organisationen unterstützen, die On-Premises, Hybrid und auch ausschließlich mit Entra ID arbeiten, und somit die Service-Desk-Sicherheit über alle Umgebungen hinweg sicherstellen. Buchen Sie Ihre Demo oder Testversion heute, um das in Aktion zu sehen.

5. Self-Service-Optionen zur Passwortzurücksetzung

Passwortbezogene Help-Desk-Tickets – insbesondere Anfragen zum Passwort-Reset – sind eine starke Last für Ihre IT-Ressourcen. Studien von Garner zufolge geht es bei 40 % aller Service-Desk-Anrufe um Kennwörter, und laut Forrester kostet jede Zurücksetzung geschätzt 70 $.

Die Einführung von Tools zur Self-Service-Passwortzurücksetzung (SSPR) reduziert diese Last drastisch und verbessert gleichzeitig das Nutzererlebnis. In Cloud-Umgebungen, wo Nutzer remote oder über verschiedene Zeitzonen hinweg arbeiten können, ist ein reibungsloser Rücksetzungsprozess essenziell, um die Ausfallzeit zu minimieren und unsichere Workarounds zu vermeiden.

Mit unserer SSPR-Lösung, Specops uReset, können Nutzer ihre Active-Directory- und Entra-ID-Passwörter von jedem Standort, Gerät oder Browser aus zurücksetzen und haben dabei eine Auswahl an über 20 Identitäts-Dienstanbietern wie Duo, Microsoft Authenticator, Okta, Entra ID und weiteren. Testen Sie uReset hier kostenlos.

6. Tools zur Passwortsynchronisierung auf Schwachstellen überwachen

In hybriden Umgebungen spielen Synchronisierungstools wie Microsoft Entra Connect eine essenzielle Rolle, um On-Premises-Verzeichnisse mit Cloud-Identitätsplattformen zu verbinden. Diese Tools ermöglichen ein reibungsloses Anmeldeerlebnis, indem sie Zugangsdaten synchronisieren – sie können aber auch zu blinden Flecken in der Sicherheit führen, wenn sie nicht überwacht werden.

Um das Risiko zu minimieren, sollten Sie den Zugriff zu Synchronisierungsservern beschränken und diese aufmerksam beobachten, um unbefugte Änderungen zu erkennen. Außerdem sollten Sie regelmäßig Synchronisationsprotokolle überprüfen, um zu erkennen, welche Konten und Passwortänderungen zwischen den Umgebungen übertragen werden. Tools wie Microsoft Entra Connect Health können dabei hilfreich sein, indem sie den Synchronisierungsstatus tracken und Anomalien identifizieren.

So integrieren Sie MFA sicher in Cloud-Dienste

MFA ist ein absolutes Muss in jedem Cloud- oder hybriden Sicherheitsmodell. Es lindert das Risiko durch kompromittierte Passwörter und ist essenziell, um die meisten regulatorischen Richtlinien wie NIST, BSI Grundschutz und CJIS zu erfüllen.

Hier sind einige der Best Practices, um MFA nahtlos und sicher über Cloud-Dienste hinweg zu integrieren:

- Moderne MFA-Methoden: Wählen Sie moderne Methoden wie Einmalpasswörter(OTP), die an eine Authentifizierungsapp gesendet werden, anstelle einer SMS-basierten Authentifizierung. Specops Secure Access fügt eine wichtige Sicherheitsschicht hinzu, mit der Nutzer den Authentifizierungsvorgang mit Biometrik oder Push-Benachrichtigungen über die mobile Specops:IP-App durchführen können. Testen Sie es hier kostenlos.

- Konsistenz: Stellen Sie – genau wie mit den Passwort-Richtlinien – sicher, dass MFA über alle Umgebungen hinweg konsistent ist. On-Premises-Systeme und Cloud-Apps sollten, wenn möglich, den gleichen MFA-Anforderungen folgen.

- Adaptive Richtlinien: MFA ist in der Regel nicht jedes Mal notwendig, wenn ein Nutzer auf einen Dienst zugreift. Allerdings gibt es einige Situationen, in denen es absolut wesentlich ist. Dazu gehört zum Beispiel, wenn man sich das erste Mal in einen Dienst einloggt, sich von einem neuen Gerät oder einem neuen Standort aus einloggt oder auf Konten mit hohem Risiko zugreift (z. B. solche mit sensiblen Daten oder finanziellen Informationen). Adaptive Richtlinien bedeuten also, dass MFA nach Faktoren wie IP-Adresse, Gerät oder ungewöhnlichem Nutzungsverhalten aktiviert werden kann.

So sichern Sie cloud-basierte Passwort-Manager

Studien haben hinreichend erwiesen, dass Menschen – obwohl einzigartige Passwörter der ausschlaggebende Faktor für eine effektive Sicherheit sind – oft über mehrere Konten hinweg das gleiche Kennwort wiederverwenden. Der Grund dafür ist häufig Bequemlichkeit. So hat eine Studie von LastPass ergeben, dass 42 % der Teilnehmenden lieber ein Passwort verwenden, das sie sich leicht merken können, als ein sicheres.

Cloud-basierte Passwortmanager sind eine effektive Lösung für dieses Problem und helfen dabei, Passwörter nicht wiederzuverwenden. Außerdem machen Sie das Teilen von Zugangsdaten zwischen Mitarbeitern sicherer und helfen, einen sicheren Zugang zu Drittanbieter-Tools sicherzustellen.

Passwortmanager sind allerdings nur effektiv, wenn sie verantwortungsbewusst und sicher genutzt werden. Hier einige Tipps zum Sichern eines cloud-basierten Passwortmanagers:

- Wählen Sie einen vertrauenswürdigen Anbieter: Wählen Sie einen Passwortmanager mit einer starken Sicherheitsbilanz. Idealerweise sollte dieser reguläre Audits durch Dritte durchlaufen, eine transparente Sicherheitsdokumentation veröffentlichen und keine Vorgeschichte von Datenpannen aufweisen. Ein vertrauenswürdiger Anbieter bietet außerdem rechtzeitige Sicherheitsupdates und unterstützt Integrationen mit Ihrer bestehenden Identitätsinfrastruktur.

- Gewährleisten Sie starke Verschlüsselungsstandards: Stellen Sie sicher, dass der Manager eine starke End-to-End-Verschlüsselung durch einen anerkannten Algorithmus wie AES-256 unterstützt. Sie sollten außerdem darauf achten, dass dabei eine Zero-Knowledge-Architektur verwendet wird, sodass nicht einmal der Anbieter auf Ihre Daten zugreifen kann.

- Verwenden Sie ein starkes, einzigartiges Masterpasswort: Das Masterpasswort bietet Zugriff auf den ganzen Tresor an gespeicherten Zugangsdaten – daher muss es unbedingt stark und sicher sein. Wenn Sie einen Enterprise-Passwortmanager verwenden, können Sie ein Tool wie Specops Password Policy nutzen, um strenge Sicherheitsstandards in Bezug auf das Masterpasswort umzusetzen, wie zum Beispiel zum Sperren von kompromittierten und schwachen Passwörtern. Überprüfen Sie dabei jedoch, mit welchen Authentifizierungsplattformen Ihr Passwortmanager kompatibel ist.

- Aktivieren Sie MFA: NSCS-Richtlinien empfehlen die Nutzung von MFA oder eines Passwortmanagerkontos, sodass Hacker sich auch dann keinen Zugriff verschaffen können, wenn das Masterpasswort kompromittiert ist.

Mit Secops Password Policy die Sicherheit Ihrer Cloud-Passwörter stärken

Active Directory wird häufig verwendet, um den Zugriff auf Cloud-Dienste von Drittanbietern zu gewähren. Dieses zentralisierte Identitätsmanagement hat viele Sicherheitsvorteile und kann Endnutzern eine reibungslosere Erfahrung bieten. Trotzdem kann es verheerenden Folgen haben, wenn Active-Directory-Zugangsdaten kompromittiert sind, und alle damit verbundenen Cloud-Dienste gefährden.

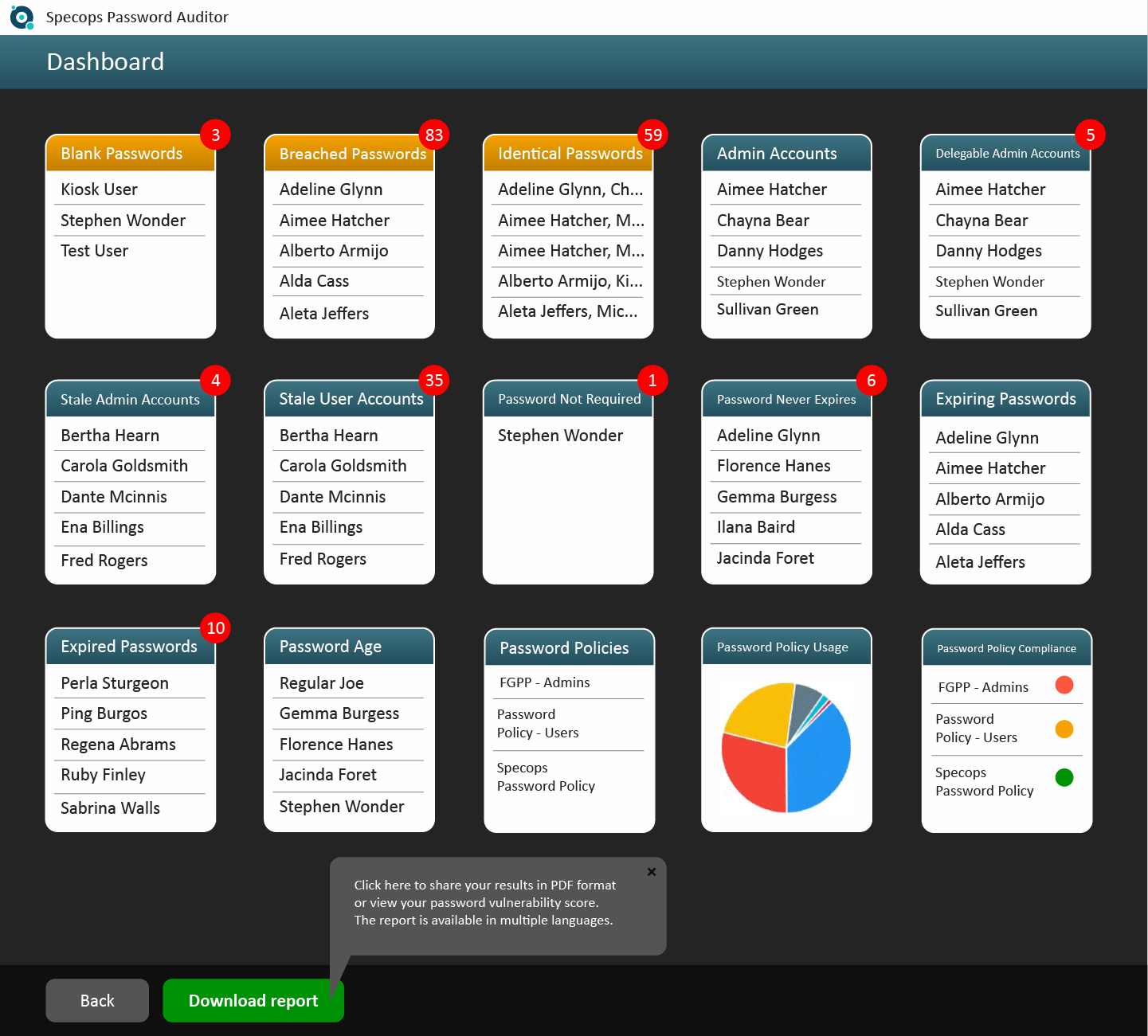

Specops Password Policy bietet eine dringend nötige Schutzebene für Ihre Active-Directory-Zugangsdaten. Mit dem integrierten Breached Password Protection-Service können Sie kontinuierlich über 4 Milliarden kompromittierte Passwörter in On-Premises- und hybriden Umgebungen ausschließen. Nutzer können bei der Passworterstellung außerdem dynamisches Feedback erhalten, das dabei hilft, starke Passwörter zu erstellen, die den Sicherheitsstandards entsprechen.

Möchten Sie mehr darüber erfahren, wie Specops Password Policy Ihnen dabei helfen kann, Ihre Cloud-Passwortsicherheit zu verbessern? Melden Sie sich noch heute für eine Live-Demo an.

Zuletzt aktualisiert am 12/11/2025