Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Trouver des comptes AD utilisant un mot de passe non requis (mot de passe vide)

Table of Contents

Le paysage des mots de passe dans un environnement Active Directory peut certainement être hétéroclite. Même si des politiques de mot de passe sont en place, il existe toujours un potentiel de mots de passe risqués attribués aux comptes d’utilisateurs dans l’environnement. Un type de mot de passe dangereux est un mot de passe vide / « blank password ».

Un compte utilisateur Active Directory configuré avec un mot de passe non requis ou un mot de passe vide est extrêmement facile à compromettre pour un attaquant. Ces types de comptes peuvent exister dans Active Directory par erreur ou avec l’idée qu’un mot de passe approprié serait attribué ultérieurement. Il peut être extrêmement difficile pour les administrateurs d’avoir une bonne maîtrise des mots de passe dans l’ensemble de l’environnement, en particulier avec les outils intégrés à Active Directory.

Les mots de passe vides font partie des types de mots de passe très dangereux dont votre organisation doit avoir connaissance et contre lesquels elle doit se protéger. Comment des mots de passe vides peuvent-ils être attribués même si une politique de mot de passe est en place ? Quels outils peuvent être utilisés pour trouver ces types de comptes et d’autres risques liés aux mots de passe dans l’environnement ?

Pourquoi et comment les mots de passe vides sont-ils attribués ?

Vous vous demandez sans doute pourquoi des mots de passe vides sont attribués à des comptes d’utilisateur. Il existe un certain nombre de raisons potentielles pour lesquelles cela peut se produire. Si un administrateur est en train de résoudre un problème pour un compte utilisateur précis, il peut être fastidieux de taper continuellement le mot de passe du compte utilisateur pendant une session de dépannage. Par conséquent, un mot de passe vide peut être temporairement défini. L’intention peut être de revenir plus tard pour définir correctement un mot de passe. Cependant, cela peut ne pas être fait ou oublié.

Un administrateur peu scrupuleux ou ne faisant pas preuve d’un grand discernement peut utiliser cette méthode lors de la création de comptes de test ou de comptes temporaires pour une raison ou une autre. En outre, un attaquant qui a compromis un compte administrateur peut définir des mots de passe vides sur les comptes utilisateurs pour y accéder facilement.

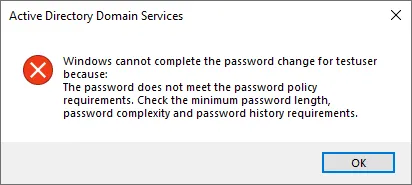

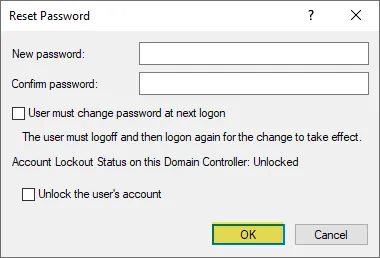

Vous pouvez également vous demander comment un mot de passe vide peut être défini sur un compte si vous avez mis en place une politique de mot de passe qui impose un nombre minimum de caractères ? Dans des circonstances et des configurations normales pour un compte d’utilisateur qui est sous le contrôle d’une politique de mot de passe, la tentative de définir un mot de passe vide entraînera une erreur similaire à celle ci-dessous.

Dans ce cas-ci, la politique de mot de passe fait son travail et empêche la définition d’un mot de passe vide sur le compte utilisateur. Notez que même un administrateur de domaine reçoit ce message lorsqu’il tente de définir un mot de passe vide sur un compte d’utilisateur dans « Active Directory Users and Computers » (ADUC).

Alors, comment est-il possible de définir un mot de passe vide ?

Même avec une politique de mot de passe en place qui affecte un compte utilisateur, il est possible de définir un mot de passe vide pour cet utilisateur. Comment cela peut-il être fait ? Il existe un attribut spécial qui peut être défini pour un compte d’utilisateur, appelé attribut « mot de passe non requis » ou « Password-not-required ». Il s’agit d’un indicateur ou d’un paramètre spécial sur le compte d’utilisateur lui-même qui permet de contourner les exigences des politiques de mot de passe et de configurer un mot de passe vide pour le compte d’utilisateur.

Comment peut-on définir cet attribut sur un compte d’utilisateur ? Il existe plusieurs façons de le faire.

- PowerShell

- Active Directory Users and Computers (ADUC)

Vous pouvez utiliser la cmdlet PowerShell suivante pour définir l’attribut Password-not-required :

Get-ADUser -Identity testuser | Set-ADUser -PasswordNotRequired $true

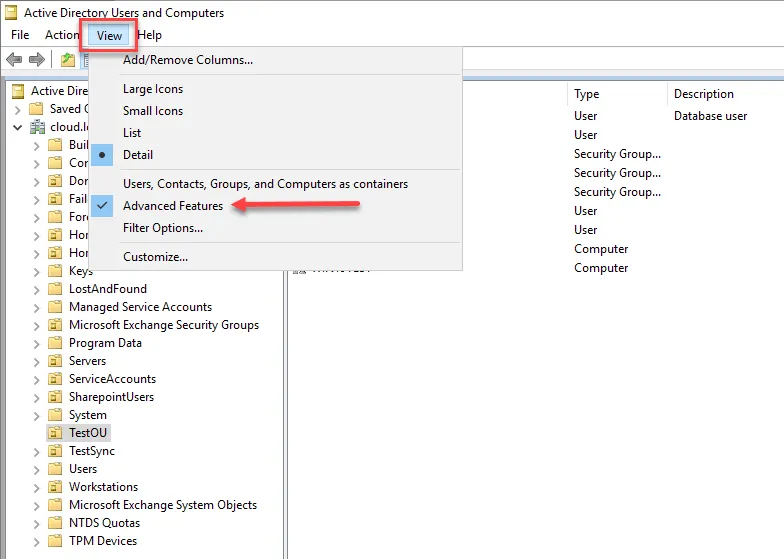

Dans Active Directory Users and Computers, ce n’est pas aussi simple. Vous devez avoir configuré ADUC pour afficher des fonctionnalités avancées / « Advanced features » qui permettent l’édition d’attributs de bas niveau.

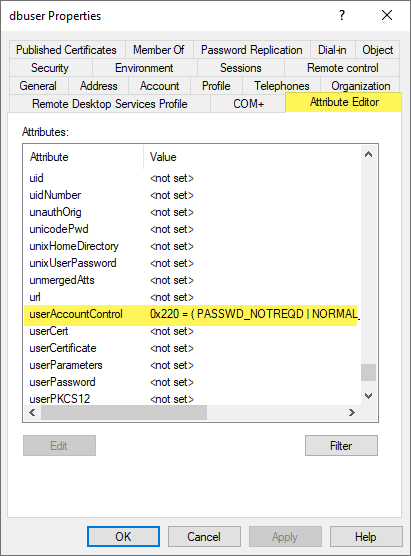

Une fois que vous avez activé l’affichage des fonctions avancées, vous verrez l’onglet Attribute Editor. Vous pouvez y modifier les attributs Active Directory de bas niveau sur les objets. Il n’existe pas d’attribut autonome appelé Password-not-required. Ce paramètre est plutôt contenu dans l’attribut userAccountControl comme une valeur gérée à cet endroit comme vous pouvez le voir ci-dessous. Il est défini comme PASSWD_NOTREQD.

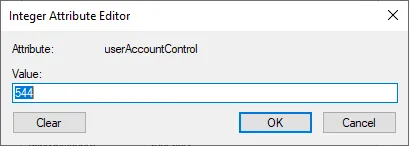

La variable PASSWD_NOTREQD équivaut à une valeur entière de 544. Lorsque vous utilisez soit PowerShell pour définir l’attribut, soit la configuration avec la valeur entière, le paramètre est configuré dans les deux cas. En fait, lorsque vous le définissez à l’aide de PowerShell, la même valeur entière est configurée dans l’attribut userAccountControl.

Une fois le PASSWD-NOTREQD configuré, vous pouvez maintenant définir un mot de passe vide sur le compte utilisateur.

Alors que la tentative de définir un mot de passe vide échouait auparavant, maintenant que l’attribut est défini, nous pouvons définir un mot de passe vide pour le compte utilisateur. Gardez à l’esprit qu’aucune modification n’a été apportée à la politique de mot de passe.

Les étapes et la configuration ci-dessus montrent que même lorsque les utilisateurs sont soumis à une politique de mot de passe via Active Directory, il y a toujours une possibilité d’avoir des mots de passe vides dans l’environnement. Il est important de le garder à l’esprit.

Trouver des comptes d’utilisateurs Active Directory avec l’attribut «Passoword-Not-Required » non requis configuré

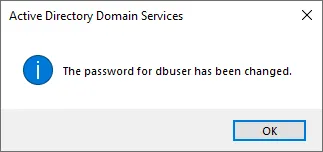

Il est également essentiel de garder un œil sur tous les comptes d’utilisateurs dans l’environnement et de s’assurer que des vérifications périodiques sont effectuées pour garantir qu’il n’y a pas de comptes d’utilisateurs avec cet attribut et des mots de passe vides configurés. Voyons comment nous pouvons trouver ces types de comptes d’utilisateurs dans Active Directory en utilisant PowerShell.

Puisqu’il s’agit d’un attribut configuré, nous pouvons utiliser PowerShell pour effectuer une recherche dans Active Directory et trouver les comptes d’utilisateur qui ont potentiellement cet attribut configuré. Pour ce faire, utilisez la cmdlet suivante :

Get-ADUser -Filter {PasswordNotRequired -eq $true}

Autres types de mots de passe risqués et attaques

Si les mots de passe vides sont extrêmement dangereux et que vous souhaitez certainement les contrôler dans votre environnement, il existe de nombreux autres types de mots de passe à risque qui peuvent exposer votre organisation à une cyberattaque. Quels sont ces types de mots de passe ? Il s’agit des mots de passe faibles, réutilisés et compromis.

Si certaines variantes de mots de passe faibles peuvent être gérées par de bonnes politiques de mots de passe dans Active Directory, comme le montrent les mots de passe vides, les politiques de mots de passe ne sont pas la panacée en matière de sécurité des mots de passe dans votre environnement. Les mots de passe qui ont pu être exposés lors de précédentes violations de données en sont un bon exemple. Les mots de passe divulgués sont des mots de passe qui ont été exposés lors de cyberattaques antérieures ou de fuites de données où les comptes d’utilisateurs et les mots de passe font partie des données qui ont été obtenues par un attaquant.

Les attaquants utilisent des bases de données entières de mots de passe ayant fait l’objet de fuites ou de violations dans des attaques appelées attaques par « pulvérisation de mots de passe ». Dans ce type d’attaque, l’attaquant n’essaie que quelques mots de passe sur une multitude de comptes. De cette façon, l’attaque est moins visible et a plus de chances de réussir face à des moyens de dissuasion courants tels que les politiques de verrouillage des comptes. Étant donné que l’attaquant n’essaie qu’un petit nombre de mots de passe, la politique de verrouillage peut même ne pas être déclenchée. De plus, les tentatives de connexion ratées peuvent n’être qu’une petite anomalie qui passe facilement sous le radar et reste inaperçues.

Analyses automatisées des mots de passe et détection des mots de passe violés

Effectuer des vérifications manuelles de votre environnement Active Directory est un bon point de départ pour voir si des paramètres dangereux sont activés, comme la variable « Password-not-required ». Cependant, pour une sécurité des mots de passe et une atténuation des risques à long terme et cohérentes, disposer d’une solution automatisée pour analyser votre environnement Active Directory et rechercher les risques tels que les mots de passe vides, les mots de passe réutilisés et les mots de passe violés est un moyen beaucoup plus puissant d’atténuer les risques de cybersécurité provenant des mots de passe dans votre environnement.

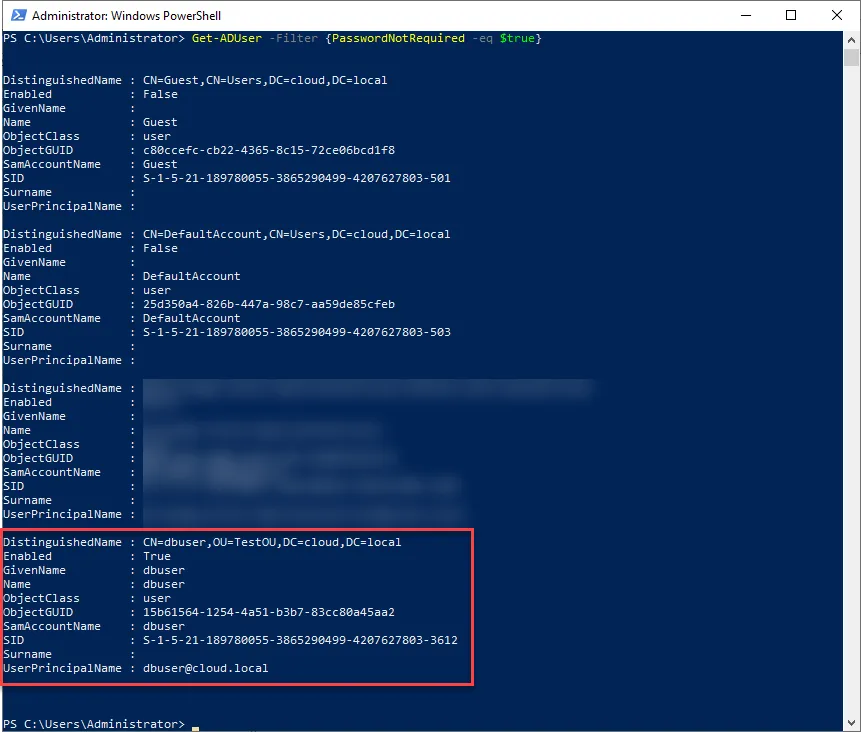

Specops Password Auditor (outil gratuit) est un excellent moyen de fournir des analyses automatisées de votre environnement pour de nombreux types différents de risques liés aux mots de passe, y compris une base de données actualisée des mots de passe compromis. Remarquez les types de risques suivants qu’il met en évidence dans votre environnement Active Directory ainsi que d’autres informations :

- Mots de passe vides

- Mots de passe compromis

- Mots de passe identiques

- Comptes administrateurs

- Comptes administrateurs périmés

- Mot de passe non requis

- Mots de passe avec expiration proche

- Mots de passe expirés

- Politiques de mot de passe

- Utilisation de la politique en matière de mots de passe

- Conformité de la politique de mot de passe

Specops Password Auditor met en lumière l’attribut Password-not-required et les mots de passe vides, comme décrit précédemment, ainsi que de nombreux autres risques dans l’environnement. En outre, vous pouvez exporter les résultats au format PDF pour une documentation appropriée ou pour les transmettre aux décisionnaires de l’entreprise et pour une déclaration de conformité/audit, ce qui est une excellente fonctionnalité.

Vous pouvez également approfondir chacune des catégories de résultats pour voir des informations supplémentaires telles que l’emplacement du compte utilisateur, l’horodatage de la dernière connexion, ainsi que la politique de mot de passe à laquelle il est rattaché. Vous pouvez également exporter le(s) utilisateur(s) sous forme de fichier CSV à partir de chacun des écrans afin de le(s) insérer dans des outils d’automatisation ou d’autres scripts.

Pour terminer

Les mots de passe vides dans votre environnement sont particulièrement dangereux car ils peuvent facilement permettre à un attaquant d’accéder aux ressources de l’environnement sans se fatiguer. Même lorsque vous avez défini une politique de mot de passe dans Active Directory qui empêche les mots de passe vides, l’attribut Password-not-required annule la configuration de la politique de mot de passe et permet de définir un mot de passe vide sur un compte utilisateur.

Avoir une visibilité sur cette configuration ainsi que sur d’autres paramètres de mot de passe dangereux dans l’environnement est particulièrement important pour prévenir les attaques par pulvérisation de mot de passe et d’autres types d’attaques par mot de passe. À l’aide de PowerShell, vous pouvez rechercher l’attribut Password-not-required dans Active Directory et voir sur quels comptes il peut être configuré.

Une bien meilleure approche consiste à utiliser une solution qui offre un moyen automatisé d’obtenir une visibilité non seulement des mots de passe vides, mais aussi de nombreux autres mots de passe dangereux, tels que les mots de passe réutilisés et les mots de passe violés. Specops Password Auditor est un excellent outil qui offre un moyen gratuit d’avoir les outils nécessaires pour voir ces types de risques dans l’environnement et les atténuer avant qu’ils puissent être exploités par un attaquant.

(Dernière mise à jour le 17/11/2021)