Six façons d’appliquer le principe du moindre privilège à votre Active Directory

Table of Contents

Le principe du moindre privilège est simple mais important : il stipule que les utilisateurs ne bénéficie que d’un accès minimum, nécessaire pour effectuer leur travail. Pour les organisations qui utilisent Active Directory (plus de 90 % des entreprises du classement Fortune 100), cela signifie la mise en place des autorisations minimales nécessaires pour accéder à des ressources telles que les partages de fichiers, les imprimantes et les applications. Cette approche permet de réduire la surface d’attaque d’une organisation et d’empêcher l’utilisation abusive – accidentelle ou intentionnelle – d’informations sensibles.

Dans les organisations où une administration simplifiée prend le pas sur la sécurité, les utilisateurs reçoivent plus d’autorisations que nécessaire, car c’est le moyen le plus facile de provisionner les comptes d’utilisateurs et de minimiser les demandes liées aux autorisations de sécurité. Mais cela signifie également que, si un pirate compromet le compte d’un utilisateur, il disposera d’un accès étendu au sein de l’organisation et sera libre de se déplacer latéralement entre les différents systèmes et applications. Cela peut conduire à une situation dans laquelle un attaquant pourrait obtenir des permissions de niveau administrateur en hameçonnant un nouvel arrivant à un poste subalterne.

Si une organisation met en pratique le principe du moindre privilège, les dommages causés par un compte compromis ou par un initié potentiellement malveillant sont moindres – ce qui permettra de surcroît de gagner un temps précieux pour que la sécurité puisse agir.

Nous allons vous présenter les domaines clés à prendre en compte lors de la mise en œuvre du moindre privilège dans Active Directory.

- Contrôle d’accès basé sur les rôles

- Objets de stratégie de groupe

- Politiques en matière de mots de passe

- Autorisations de l’utilisateur

- Ajout des utilisateurs aux groupes appropriés

- Audit et rapports

Six étapes pour appliquer efficacement le principe du moindre privilège

1. Contrôle d’accès basé sur les rôles (RBAC)

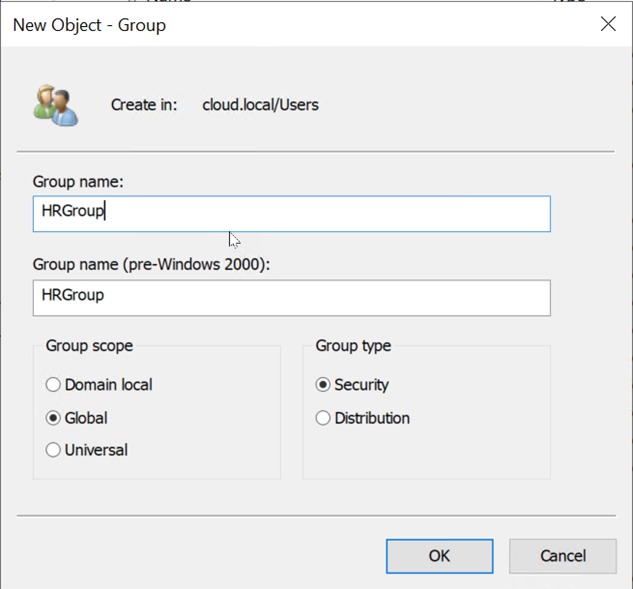

Le contrôle d’accès basé sur les rôles (RBAC) est un excellent moyen d’aligner votre organisation sur la méthodologie du moindre privilège. Avec le RBAC, vous créez un rôle pour un type particulier d’utilisateur en fonction de ses tâches. Dans Active Directory, cela équivaut généralement à créer des groupes auxquels sont attribuées des autorisations spécifiques et à ajouter à ces groupes les utilisateurs ayant besoin de ces autorisations spécifiques.

RBAC et moindre privilège vont de pair. Par exemple, vous pouvez créer un groupe de sécurité pour les RH, un groupe de sécurité pour l’informatique, etc. Vous pouvez accorder aux membres du département des ressources humaines l’accès aux ressources liées à leur domaine (les ressources humaines donc) tout en refusant l’accès aux membres des autres départements. Ceci pouvant être transposé pour les autres groupes et départements. De cette manière, vous pouvez vous assurer que les utilisateurs ne disposent que des autorisations minimales nécessaires pour accéder aux ressources dont ils ont besoin pour exercer leurs responsabilités professionnelles.

2. Objets de stratégie de groupe (GPO)

Les objets de stratégie de groupe (GPO) sont des composants puissants qui permettent de restreindre l’accès et de contrôler les paramètres de configuration. Les GPO sont une fonctionnalité d’AD qui vous permet de gérer les paramètres de sécurité et les configurations pour un groupe d’ordinateurs ou d’utilisateurs. Par exemple, vous pouvez utiliser les GPO pour appliquer des stratégies de mot de passe (comme la longueur, la complexité et les changements périodiques de mot de passe par exemple), pour restreindre l’accès à des ressources spécifiques (les partages de fichiers ou aux applications sensibles) et pour appliquer des paramètres de sécurité sur des postes de travail en particulier et des serveurs.

En utilisant les GPO en conjonction avec le RBAC, vous vous assurez que les utilisateurs ne disposent que des autorisations minimales nécessaires pour accéder aux ressources dont ils ont besoin pour exercer leurs responsabilités professionnelles.

3. Politiques en matière de mots de passe

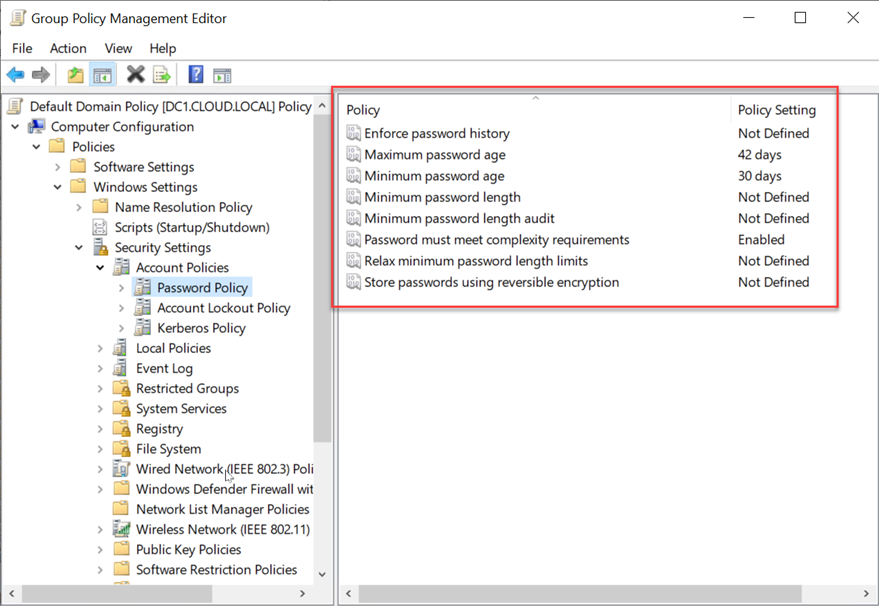

Les stratégies de mots de passe représentent un aspect crucial de la sécurisation des comptes utilisateurs. Grâce aux stratégies de mots de passe d’Active Directory, les organisations peuvent imposer des exigences en matière de mots de passe. Les stratégies de mots de passe Active Directory incluses dans la stratégie de groupe sont essentielles car elles permettent aux administrateurs de définir des exigences en matière de longueur et de complexité des mots de passe. Cependant, avec les stratégies de mot de passe natives d’Active Directory, vous ne pouvez pas empêcher les mots de passe incrémentiels ou les mots de passe compromis dans l’environnement AD.

Les règles de mots de passe de l’Active Directory constituent un aspect important de la sécurité globale, en parallèle du principe de moindre privilège. Des règles strictes en matière de mots de passe peuvent inclure le recours aux passphrases et l’interdiction de mots de passe courants et de mots de passe compromis.

Stratégie de mots de passe Active Directory par stratégies de groupe

4. Autorisations de l’utilisateur

Les permissions des utilisateurs vont de pair avec le principe du moindre privilège et sont essentielles à la sécurité d’Active Directory. Le principe du moindre privilège utilise les autorisations d’Active Directory pour s’assurer que les utilisateurs ne disposent que des autorisations minimales nécessaires pour accéder aux ressources dont ils ont besoin pour exercer leurs responsabilités professionnelles. Les administrateurs peuvent renforcer le principe du moindre privilège en attribuant des autorisations à des groupes de sécurité, puis en attribuant à ces groupes les ressources nécessaires.

5. Ajout des utilisateurs aux groupes appropriés

L’audit régulier des utilisateurs et de leurs autorisations fait partie intégrante d’une bonne hygiène de sécurité. L’audit continu peut aider à prévenir la « dérive des autorisations», lorsque les utilisateurs peuvent se voir attribuer des permissions supplémentaires sur leurs comptes. Les administrateurs et les SecOps doivent continuellement vérifier les permissions des utilisateurs dans l’environnement et s’assurer que les utilisateurs ont un accès de moindre privilège.

Cela signifie également qu’il faut mettre en place des processus d’intégration et de désintégrayion pour désactiver et supprimer efficacement les utilisateurs des groupes lorsqu’ils quittent l’entreprise. En outre, lorsque le rôle d’un utilisateur dans l’entreprise change, les autorisations et les contrôles d’accès basés sur son rôle doivent également être modifiés.

En parallèle de l’audit des comptes standard, les comptes d’administrateurs privilégiés doivent être surveillés en permanence et faire l’objet d’un audit pour vérifier qu’ils disposent des autorisations nécessaires dans l’environnement. Les comptes d’administrateurs sont ceux qui peuvent causer le plus de dégâts s’ils sont compromis, c’est pourquoi il convient de leur accorder une attention particulière.

6. Audit et rapports

Les audits et les rapports peuvent renforcer le contrôle d’accès basé sur les rôles et le principe du moindre privilège. Les journaux et rapports d’audit doivent être examinés afin d’identifier les problèmes de sécurité potentiels, comme l’accès non autorisé à des ressources sensibles. Active Directory dispose d’un système d’audit intégré pour les connexions réussies et échouées, l’accès aux fichiers et les changements de mot de passe. Là encore, les comptes d’administrateurs doivent être contrôlés de près afin que soit détecté tout comportement suspect ou tout signe de compromission.

Specops Password Policy

Alors qu’Active Directory contient d’excellentes fonctionnalités permettant aux organisations de s’aligner sur les meilleures pratiques du moindre privilège, il peut être déficient dans le domaine des politiques et de l’audit des mots de passe. Specops Password Policy est un outil puissant qui permet aux entreprises d’étendre les capacités natives de politiques de mot de passe trouvées dans Active Directory et de fournir une meilleure solution pour protéger les utilisateurs et les comptes privilégiés.

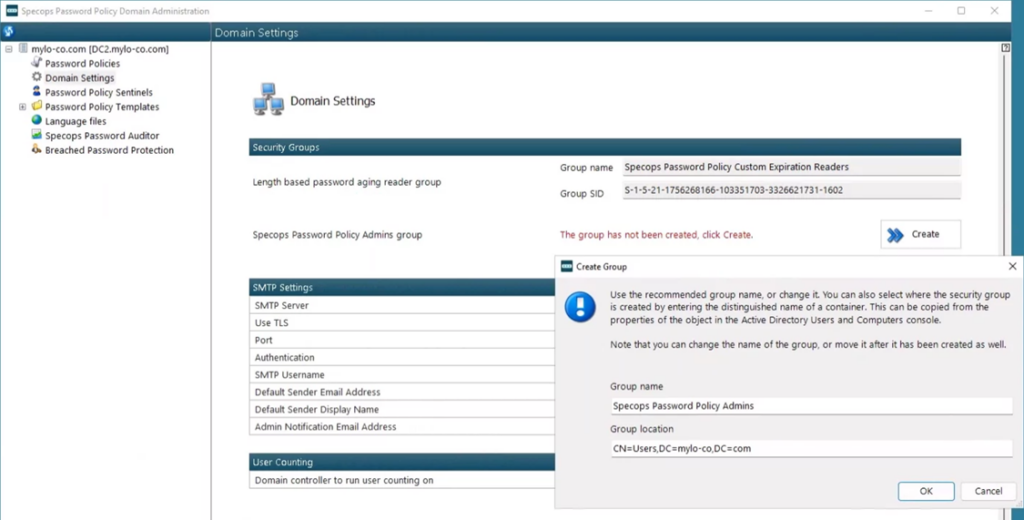

En plus de renforcer la sécurité des mots de passe à l’aide de la solution Specops Password Policy, une nouvelle fonctionnalité ajoutée à la mise à jour de décembre 2022 aide à soutenir le principe du moindre privilège dans l’environnement AD pour ceux qui utilisent la plateforme Specops.

Dans la dernière version de Specops Password Policy, un nouveau groupe de sécurité, Specops Password Policy Admins, a été introduit. Les administrateurs peuvent maintenant ajouter des utilisateurs à ce groupe pour les laisser administrer la plupart des paramètres de la politique de mot de passe sans pour autant élever leurs privilèges au niveau de ceux des administrateurs de domaine.

Specops Password Policy aide les organisations à s’aligner sur le principe du moindre privilège avec la dernière version.

Les organisations avec de nombreuses équipes, ayant besoin de partager les activités d’administration de la politique de mots de passe, peuvent profiter de ce nouveau groupe dans la solution Specops Password Policy et ainsi mieux s’aligner sur les bonnes pratiques de sécurité relatives au moindre privilège.

Dernière mise à jour le 06/10/2025