Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment créer une politique de mots de passe affinée dans AD

Table of Contents

Pendant les 8 premières années d’Active Directory, la seule façon native d’avoir plusieurs stratégies de mot de passe dans votre forêt AD était d’avoir plusieurs domaines. Lorsque Windows Serveur 2008 est arrivé sur le devant de la scène, Microsoft a introduit le concept de politiques de mot de passe à granularité fine (FGPP), qui permettait la coexistence de différentes politiques au sein du même domaine.

Traditionnellement, la stratégie de domaine par défaut est l’endroit où les paramètres de stratégie de mot de passe standard sont configurés. Cela se fait étrangement au niveau de la configuration de l’ordinateur de la GPO, ce qui n’est pas sans poser de problème lorsque vous souhaitez appliquer différentes stratégies de mot de passe à différents utilisateurs. Ainsi, pour éviter de recourir à la stratégie de groupe, le concept d’un conteneur de paramètres de mot de passe dans AD et l’application des FGPP par groupe de sécurité AD est une bonne alternative, plutôt qu’une GPO lié à une unité d’organisation. L’interface originale pour configurer FGPP était horrible. Vous deviez utiliser des outils effrayants tels que Adsiedit.msc ou des outils tiers bien utiles comme Specops Password Policy Basic. Cependant, avec l’avènement de Windows Serveur 2012, un outil de configuration différent (écrit en PowerShell) a été introduit : le Centre d’administration Active Directory (ADAC), que nous allons utiliser pour évaluer ce qu’une FGPP peut vous offrir.

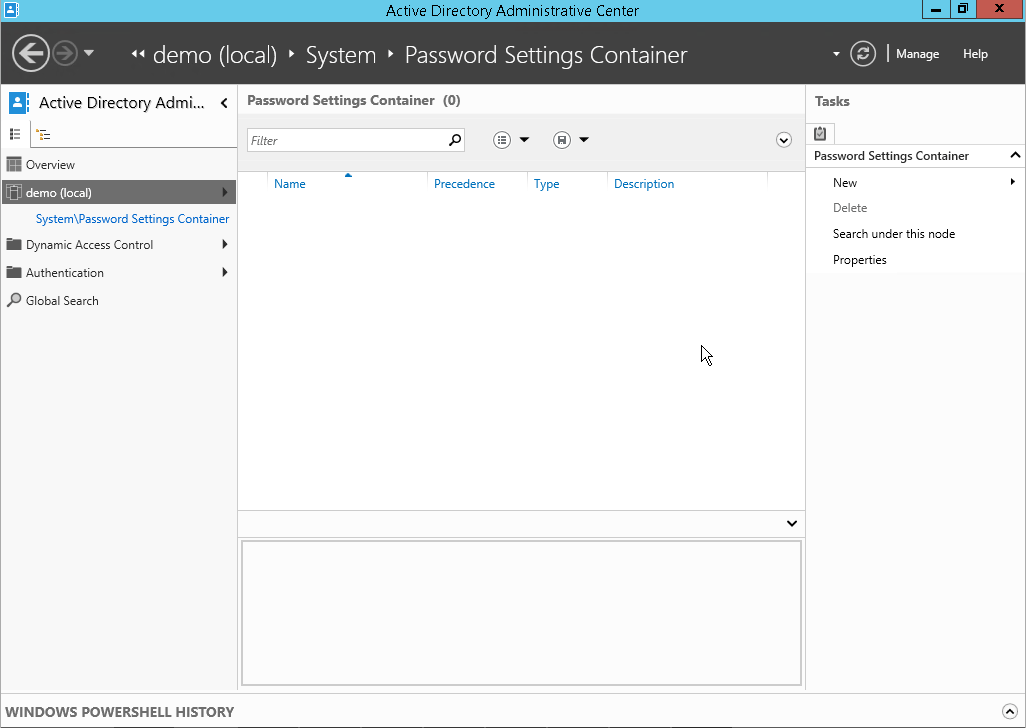

Accès au centre d’administration Active Directory pour ajuster les stratégies de mot de passe à granularité fineCentre d’administration Active Directory

Vous pouvez trouver ADAC sous les outils d’administration Windows.

Si vous avez des privilèges de niveau administrateur de domaine, vous verrez “system\Password Settings Container” sous votre nom de domaine sur la gauche.

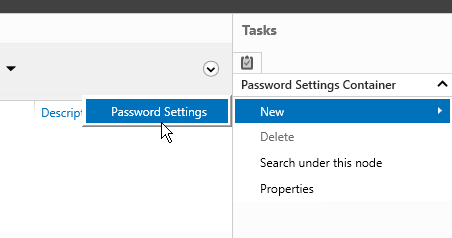

Si vous sélectionnez ce lien, vous verrez que vous pouvez choisir Nouveau> Paramètres de mot de passe sur la droite.

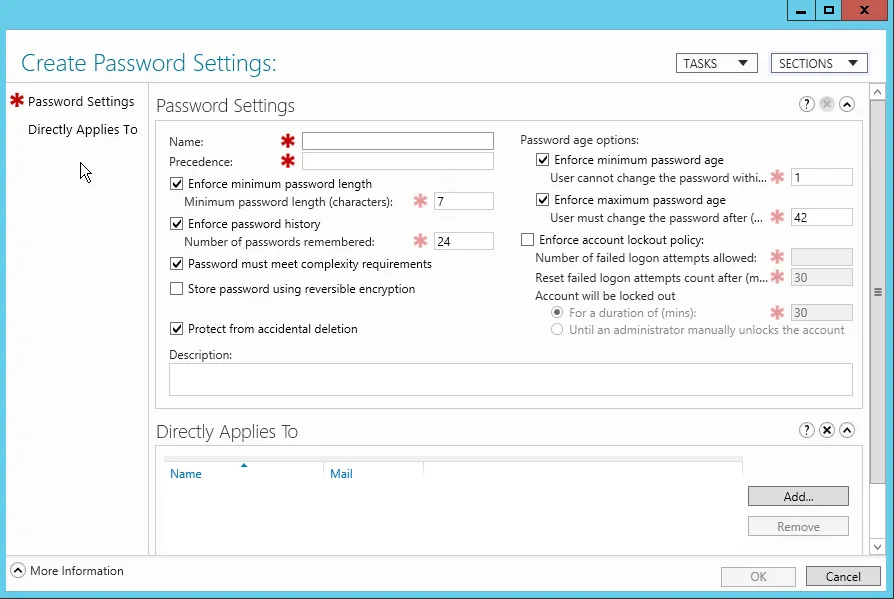

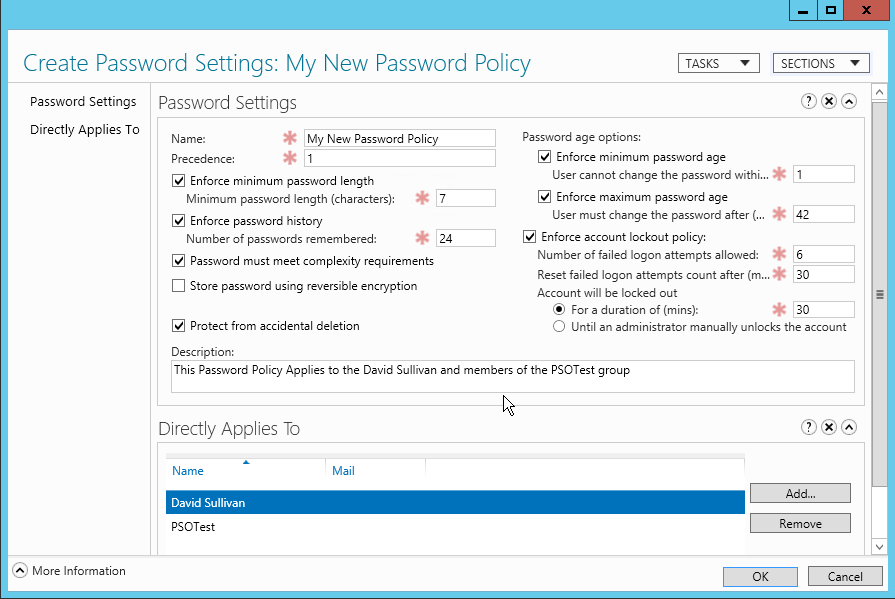

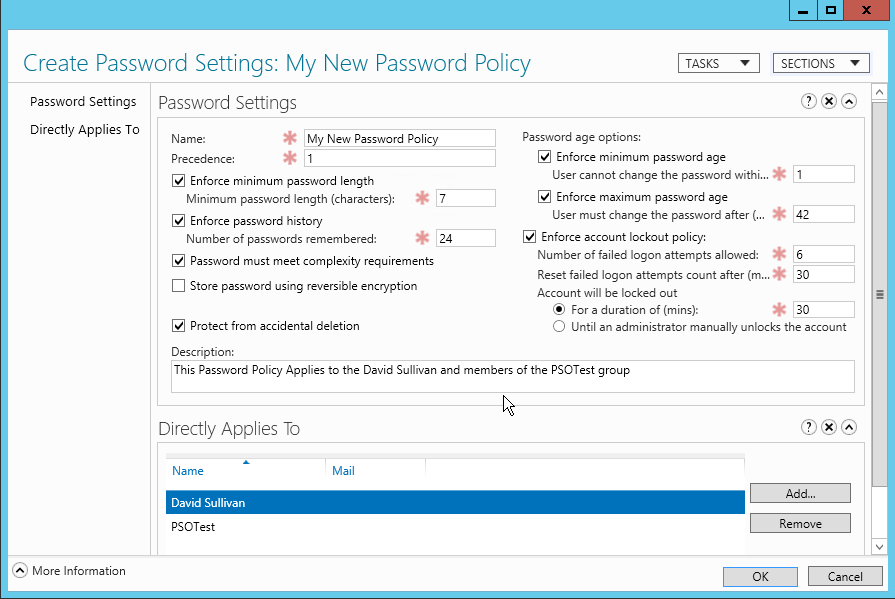

L’interface de configuration suivante sera lancée.L’interface de configuration suivante sera lancée.

Vous disposez ici des mêmes options de base que dans la stratégie de domaine par défaut :

- Nom – Donnez-lui un nom décent qui reflète le groupe ou l’individu auquel cette politique s’appliquera ;

- Priorité – Si plusieurs FGPP s’appliquent à un utilisateur (par exemple, un utilisateur se retrouve dans plusieurs plusieurs groupes AD), alors la priorité définit quelle politique doit s’appliquer ;

- Longueur minimale du mot de passe – Tous les mots de passe doivent avoir un nombre minimum de caractères ;

- Historique des mots de passe – Le nombre de mots de passe qui doivent être mémorisés par AD pour chaque utilisateur afin qu’ils ne puissent pas être réutilisés ;

- Complexité requise – 3 des 5 types de caractères (majuscules, minuscules, chiffres, caractères spéciaux et Unicode), ne doivent pas contenir le nom d’utilisateur ;

- Stockez les mots de passe avec du chiffrement réversible ;

- Protégez-vous contre la suppression accidentelle ;

- Âge minimum du mot de passe – Empêche les utilisateurs de changer leur mot de passe plusieurs fois le même jour afin qu’ils dépassent ce qui a été défini dans le champ Historique des mots de passe et puissent réutiliser à nouveau le même mot de passe ;

- Âge maximal du mot de passe – À quelle date le mot de passe doit expirer ;

- Politique de verrouillage – Combien de fois l’utilisateur peut-il entrer le mot de passe incorrect avant que le compte ne soit verrouillé, et combien de temps doit durer le verrouillage ;

- S’applique directement à – À qui cette politique doit-elle s’appliquer : un utilisateur ou un groupe, vous ne pouvez pas l’appliquer à une OU.

Vous disposez ici des mêmes options de base que dans la stratégie de domaine par défaut :

- Nom – Donnez-lui un nom clair qui reflète le groupe ou l’individu auquel cette politique s’appliquera.

- Préséances – S’il y a plus d’une FGPP qui s’applique à un utilisateur, c’est-à-dire si ce dernier se trouve dans plusieurs groupes AD, la préséance définit la politique qui doit s’appliquer.

- Longueur minimale du mot de passe – Tous les mots de passe doivent avoir un nombre minimum de caractères.

- Historique des mots de passe – Un nombre de mots de passe défini doit être mémorisé par AD pour chaque utilisateur afin qu’ils ne puissent pas être réutilisés.

- Complexité requise – 3 des 5 types de caractères (majuscules, minuscules, chiffres, spéciaux et Unicode) ne doivent pas contenir le nom de l’utilisateur.

- Stockez les mots de passe avec un cryptage réversible.

- Protégez-vous contre la suppression accidentelle.

- Âge minimum du mot de passe – Cela doit empêcher les utilisateurs de changer leur mot de passe plusieurs fois sur une même journée afin qu’ils ne puissent pas dépasser ce qui a été défini dans le champ Historique des mots de passe et ne puissent pas réutiliser le même mot de passe à nouveau.

- Âge maximal du mot de passe – C’est-à-dire à quelle date ou après quelle durée le mot de passe doit expirer.

- Politique de verrouillage – Combien de fois l’utilisateur peut-il entrer un mot de passe incorrect avant que le compte ne soit verrouillé et combien de temps doit-il être verrouillé.

- S’applique directement à – À qui cette politique doit-elle s’appliquer ? À un utilisateur ou à un groupe. Vous ne pouvez pas l’appliquer à une OU.

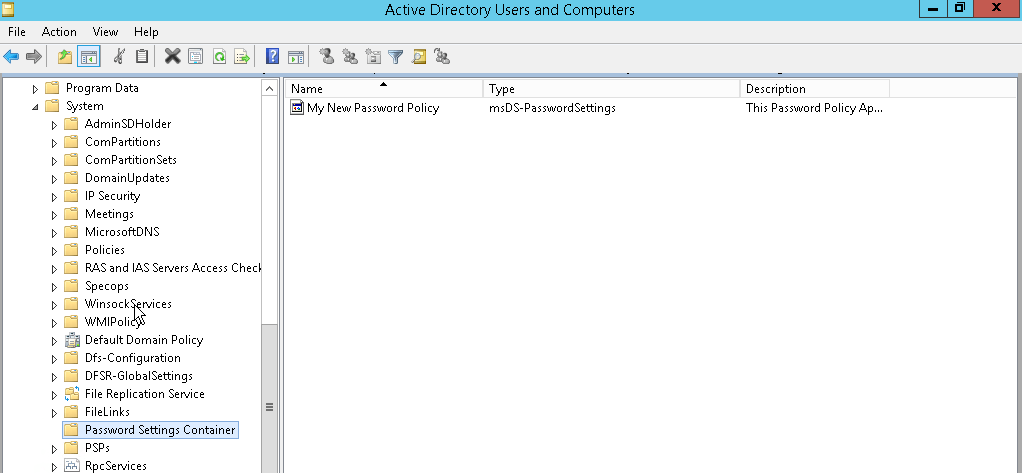

Vous pouvez trouver le conteneur de paramètres de mot de passe dans Utilisateurs et ordinateurs Active Directory.

Si vous avez activé les fonctionnalités avancées, vous les trouverez sous le conteneur Système.

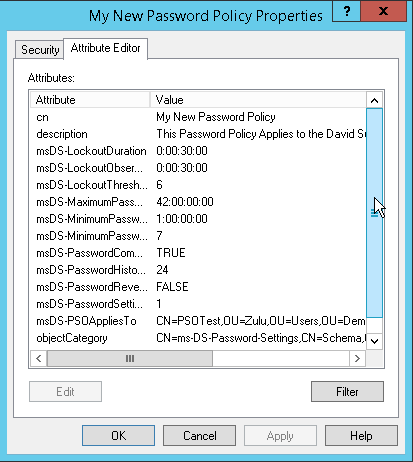

S’il y a un objet ici, vous pouvez afficher ses propriétés et ses paramètres configurés sous l’onglet Éditeur d’attributs.

Comme vous pouvez le constater, il ne s’agit pas exactement d’une politique de mot de passe « à granularité fine». La complexité est activée ou désactivée. Fait intéressant, même Microsoft considère désormais les paramètres de complexité comme anti-sécurité.

Configuration de stratégies de mot de passe affinées à l’aide de Powershell

Dans Active Directory, vous pouvez gérer des politiques de mot de passe précises (PSO) à l’aide de Powershell, bien que le module Active Directory PowerShell doive être installé sur votre ordinateur pour ce faire.

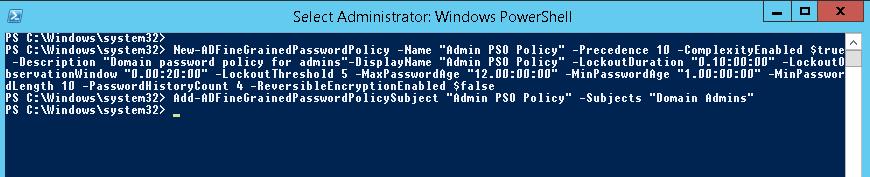

Pour créer un nouveau PSO, utilisez la cmdlet New-ADFineGrainedPasswordPolicy :

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins” -DisplayName “Admin PSO Policy” -LockoutDuration “0.20:00:00” -LockoutObservationWindow “0.00:30:00 ” -LockoutThreshold 6 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 8 -PasswordHistoryCount 12 -ReversibleEncryptionEnabled $false

Attribuez ensuite une stratégie de mot de passe à un groupe d’utilisateurs en utilisant :

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

Image source : Windows OS Hub

Modifiez les paramètres de stratégie PSO à l’aide de :

Set-ADFineGrainedPasswordPolicy “Politique PSO d’administration” -PasswordHistoryCount : “12”

Répertoriez toutes les stratégies FGPP dans un domaine :

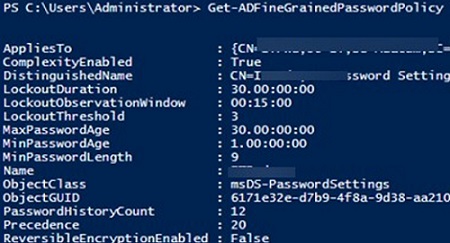

Get-ADFineGrainedPasswordPolicy -Filter *

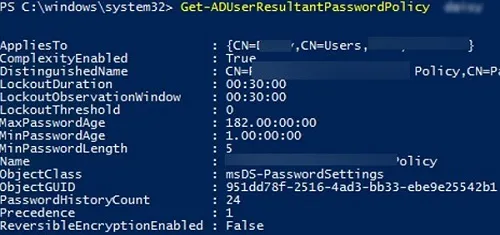

Utilisez la commande Get-ADUserResultantPasswordPolicy pour obtenir la stratégie de mot de passe résultante qui s’applique à un utilisateur spécifique.

Get-ADUserResultantPasswordPolicy -Identité jsmith

Le nom du PSO qui s’applique à l’utilisateur est spécifié dans le champ Nom.

Vous pouvez afficher la liste des stratégies PSO attribuées à un groupe Active Directory à l’aide de l’applet de commande Get-ADGroup :

Get-ADGroup “Domain Admins” -properties * | Select-Object msDS-PSOApplied

Pour afficher les paramètres de la stratégie de mot de passe de la politique par défaut du domaine, exécutez la commande :

Get-ADDefaultDomainPasswordPolicy

Limites de Microsoft FGPP

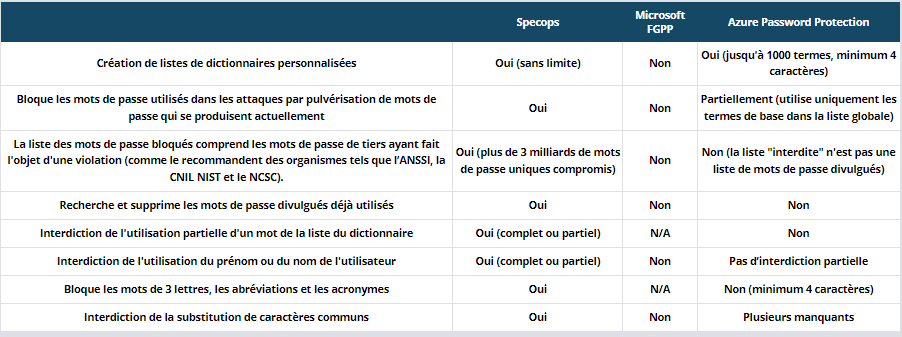

Nous avons vu comment créer un FGPP dans votre Active Directory, mais il est important d’en comprendre les limites. Vous ne pouvez pas créer de listes de dictionnaires personnalisées, ce qui limite vos possibilités de bloquer certains mots et phrases pertinents pour votre organisation. FGPP n’a pas non plus la capacité de trouver et de supprimer les mots de passe compromis déjà utilisés, ni de bloquer les mots de passe utilisés dans les attaques en cours qui se déroulent en temps réel.

Vous aurez du travail supplémentaire à faire pour répondre aux exigences en matière de cybersécurité, car il n’existe pas de modèles de politique de mot de passe pour les réglementations telles que le NIST et le NCSC. Il n’existe pas non plus d’options de reporting spécifiques. Travailler avec le FGPP et le client Windows prêts à l’emploi n’ajoute rien à l’utilisateur final, car il n’y a pas de retour d’information dynamique pour les utilisateurs à l’étape du changement de mot de passe et vous n’avez pas la possibilité de personnaliser les messages de notification.

Specops Password Policy : Une option améliorée

Bien que nous devions toujours vivre avec des mots de passe, il existe des solutions plus polyvalentes, plus conviviales et plus riches en fonctionnalités. Specops Password Policy est livré avec des modèles qui vous permettent de suivre les dernières directives du NIST et du NCSC et vous donne un véritable contrôle fin sur toutes les exigences de la politique de mot de passe que vous pouvez avoir besoin d’appliquer à votre organisation. Vous pouvez créer un dictionnaire personnalisé illimité spécifique à votre organisation, en plus d’empêcher les personnes d’utiliser des mots de passe faibles tels que leur nom (complet ou partiel), des mots de passe incrémentiels, ou des substitutions de caractères communs.

La fonction Breached Password Protection (BPP) vérifie et bloque en permanence plus de 4 milliards de mots de passe compromis uniques – y compris les ajouts quotidiens de mots de passe utilisés dans des attaques en direct, ainsi que les mots de passe obtenus par des logiciels malveillants. Specops Password Policy offre également à vos utilisateurs une expérience meilleure et plus utile, avec des notifications par e-mail personnalisables. Le retour d’information dynamique en temps réel guide ensuite les utilisateurs pour qu’ils créent des phrases de passe mémorables et sûres lors des changements de mot de passe. Le vieillissement basé sur la longueur encourage également les utilisateurs à créer de meilleurs mots de passe, car les phrases de passe plus longues et plus sûres n’auront pas besoin d’être changées aussi souvent que les phrases plus courtes et plus faibles.

(Dernière mise à jour le 13/03/2024)